Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Microsoft Sentinel è una soluzione SIEM nativa del cloud che offre sicurezza scalabile e conveniente in ambienti multicloud e multipiattaforma. Combina intelligenza artificiale, automazione e intelligence sulle minacce per supportare il rilevamento delle minacce, l'analisi, la risposta e la ricerca proattiva.

Microsoft Sentinel SIEM consente agli analisti di prevedere e arrestare gli attacchi tra cloud e piattaforme, più velocemente e con maggiore precisione.

Questo articolo illustra le funzionalità principali di Microsoft Sentinel.

Microsoft Sentinel eredita le procedure di antimanomissione e immutabilità di Azure Monitor. Mentre Monitoraggio di Azure è una piattaforma di dati di sola aggiunta, questo sistema prevede la possibilità di eliminare i dati per motivi di conformità.

Questo servizio supporta Azure Lighthouse, che consente ai provider di servizi di accedere al proprio tenant per gestire sottoscrizioni e gruppi di risorse delegati dai clienti.

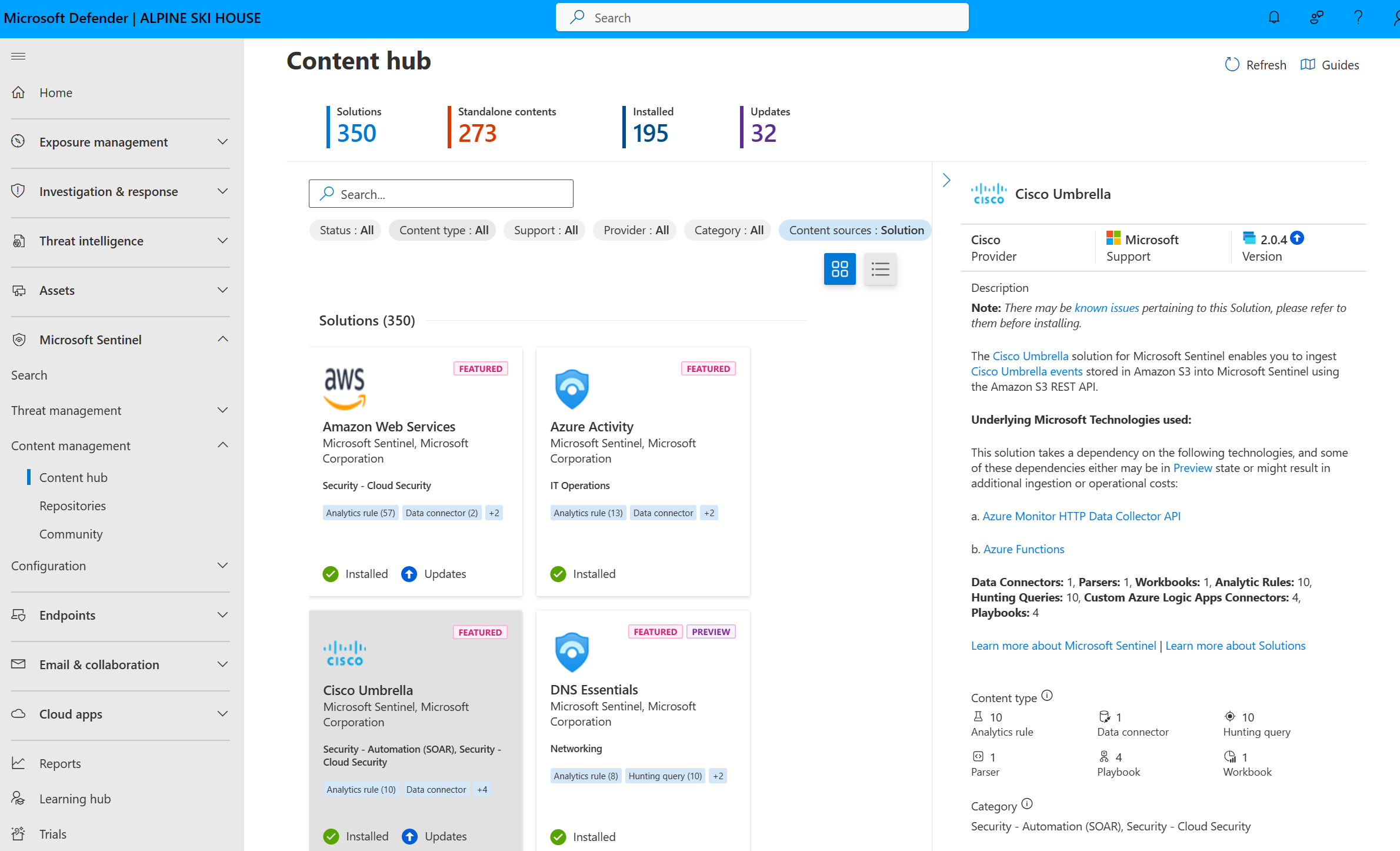

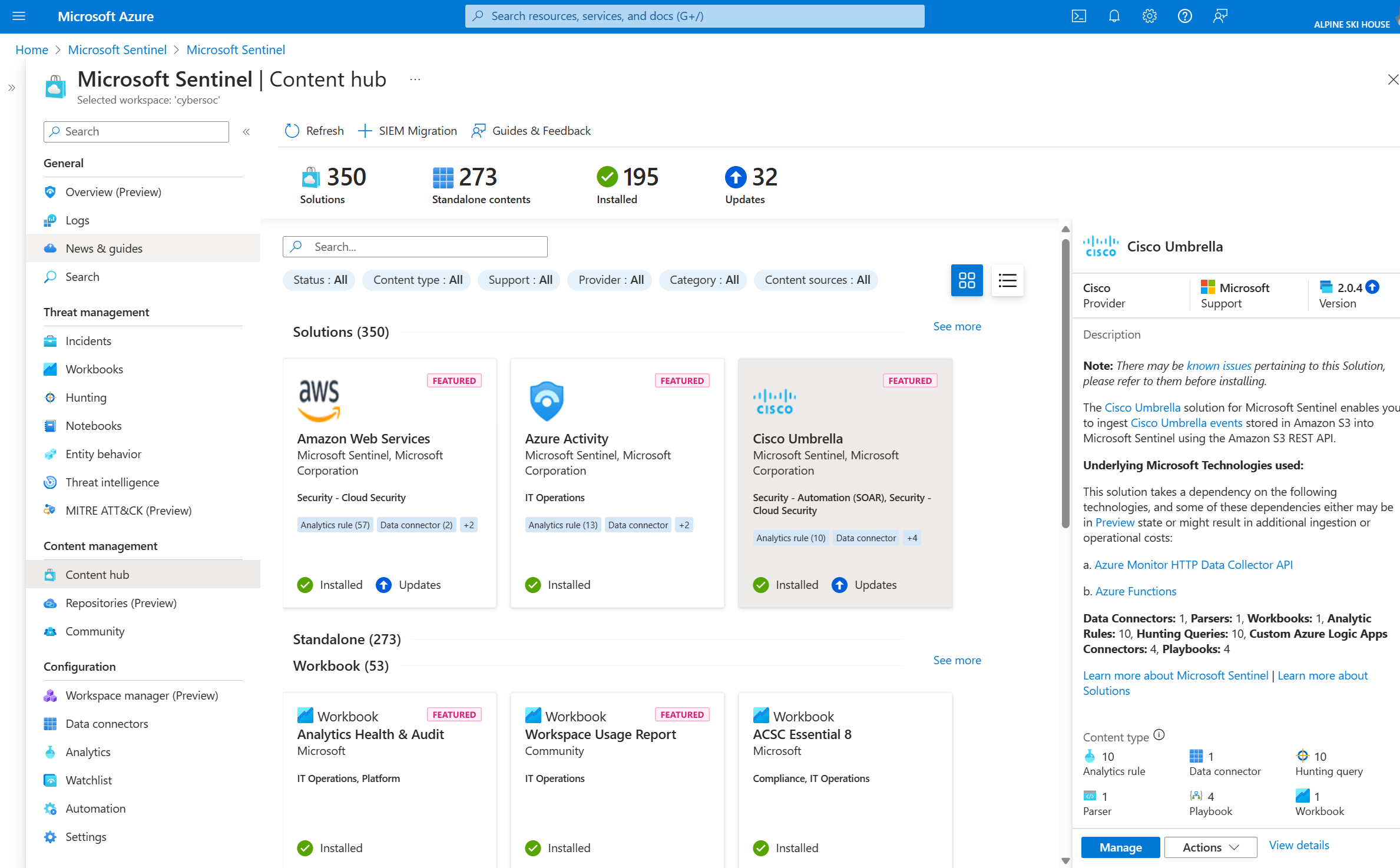

Abilitare il contenuto di sicurezza abilitata per impostazione predefinita

Microsoft Sentinel offre contenuti di sicurezza inclusi in soluzioni SIEM che consentono di inserire dati, monitorare, inviare avvisi, effettuare ricerche, indagini, rispondere e connettersi a prodotti, piattaforme e servizi diversi.

Per altre informazioni, vedere Informazioni sul contenuto e sulle soluzioni di Microsoft Sentinel.

Raccogliere dati su larga scala

Raccoglie i dati per tutti gli utenti, i dispositivi, le applicazioni e l'infrastruttura, sia in locale che in più cloud.

Questa tabella illustra le funzionalità principali di Microsoft Sentinel per la raccolta dei dati.

| Funzionalità | Descrizione | Introduzione |

|---|---|---|

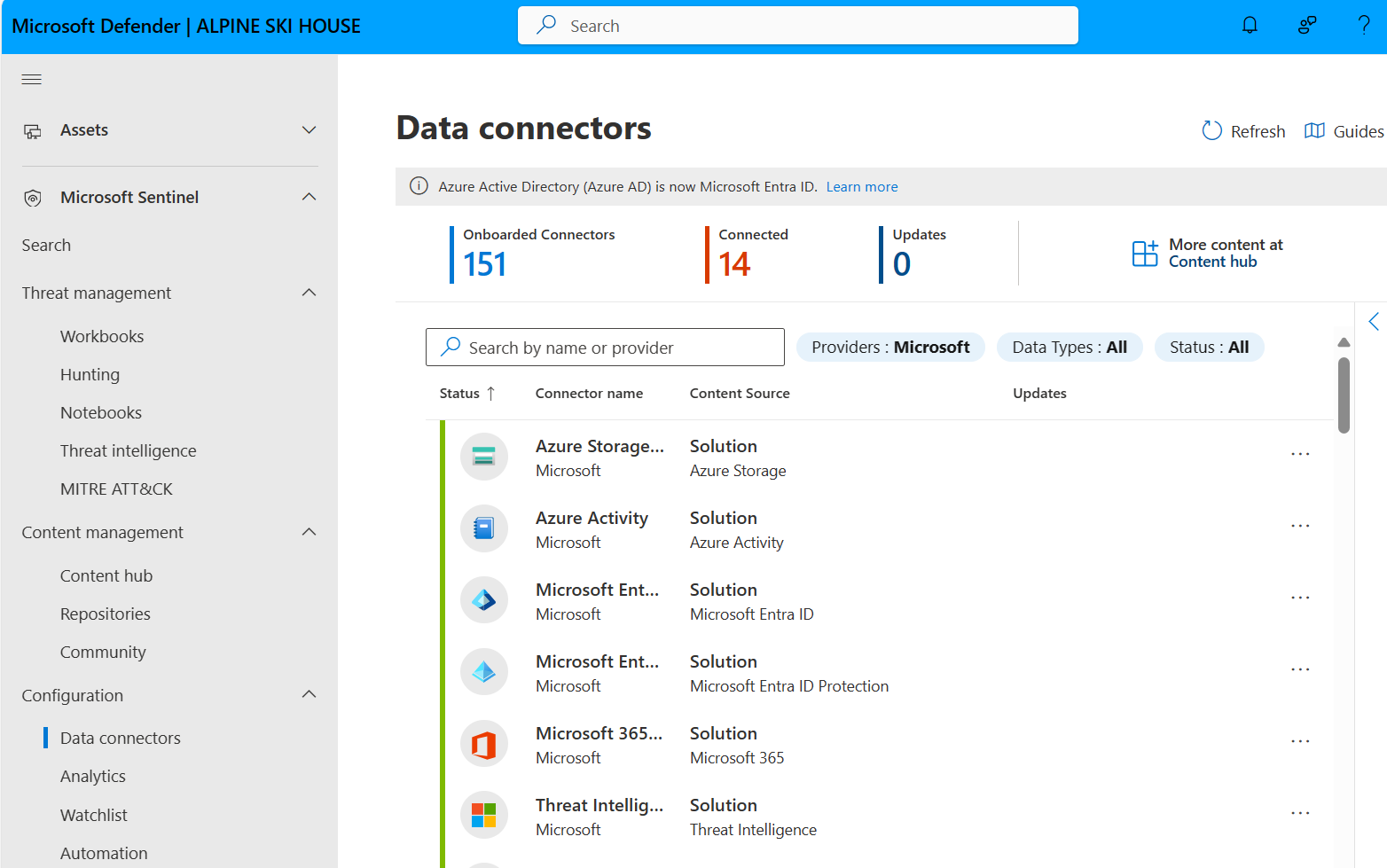

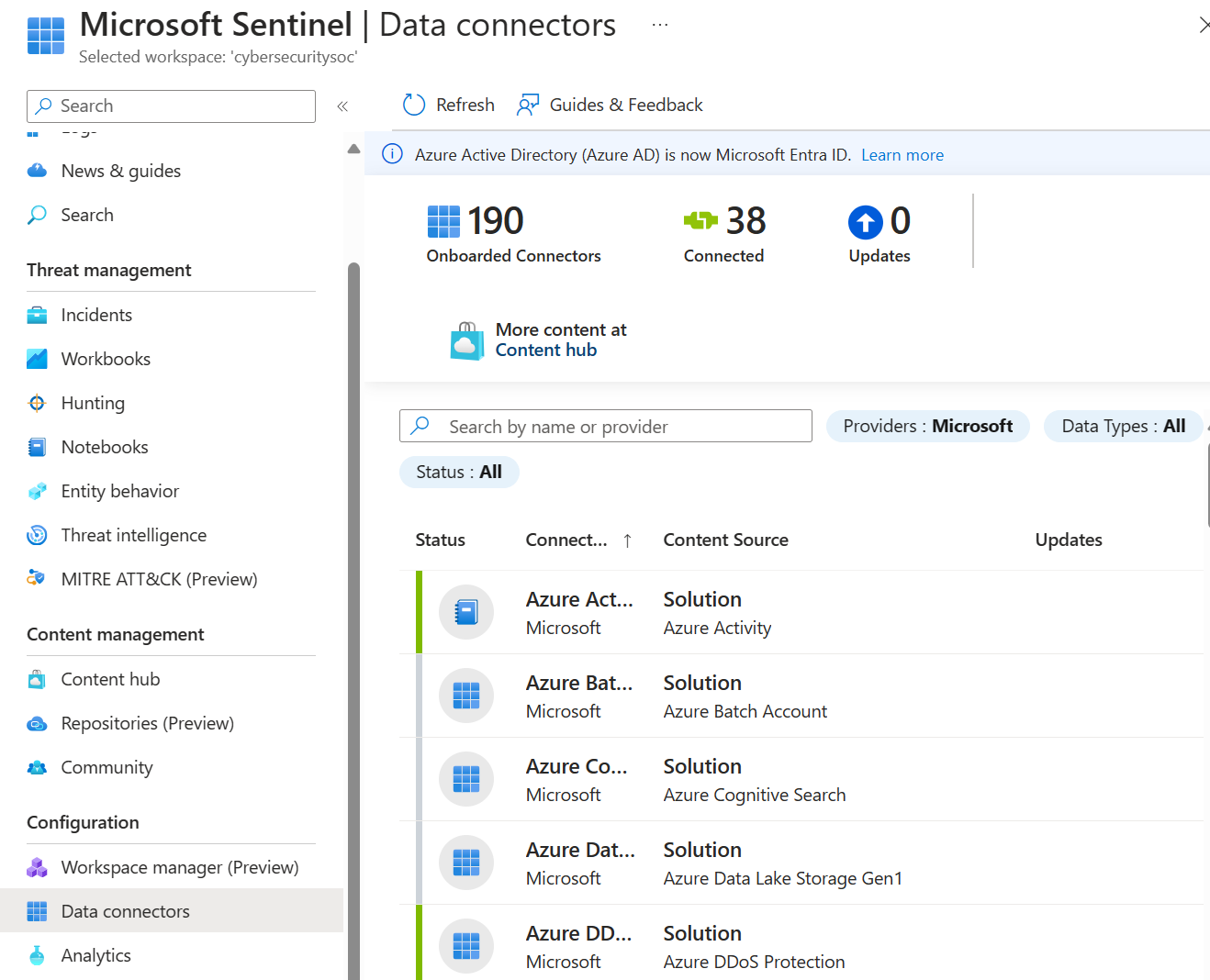

| Connettori dati predefiniti | Molti connettori sono in pacchetto con soluzioni SIEM per Microsoft Sentinel e offrono l'integrazione in tempo reale. Questi connettori includono origini di Microsoft e di Azure come Microsoft Entra ID, Attività di Azure, Archiviazione di Azure e altro ancora. I connettori predefiniti sono disponibili anche per gli ecosistemi di sicurezza e applicazioni più ampi per soluzioni non Microsoft. Per connettere le origini dati con Microsoft Sentinel, è possibile usare Common Event Format, Syslog o API REST. |

Connettori dati di Microsoft Sentinel |

| Connettori personalizzati | Microsoft Sentinel supporta l'inserimento di dati da alcune origini senza un connettore dedicato. Se non è possibile connettere l'origine dati a Microsoft Sentinel usando una soluzione esistente, creare un connettore di origine dati personalizzato. | Risorse per la creazione di connettori personalizzati di Microsoft Sentinel. |

| Normalizzazione dei dati | Microsoft Sentinel usa la normalizzazione del tempo di query e del tempo di inserimento per convertire varie origini in una visualizzazione uniforme e normalizzata. | Normalizzazione e Modello Avanzato di Informazioni sulla Sicurezza (ASIM) |

Rilevare le minacce

Rileva minacce precedentemente non individuate, e riduce al minimo i falsi positivi usando le sofisticate funzionalità di analisi e intelligence sulle minacce di Microsoft.

Questa tabella illustra le funzionalità principali di Microsoft Sentinel per il rilevamento delle minacce.

| Capacità | Descrizione | Introduzione |

|---|---|---|

| Analytics | Consente di ridurre il rumore e minimizzare il numero di avvisi da esaminare e analizzare. Microsoft Sentinel usa l'analisi per raggruppare gli avvisi in eventi imprevisti. È possibile usare le regole analitiche predefinite così come sono o come punto di partenza per creare regole personalizzate. Microsoft Sentinel fornisce anche regole per mappare il comportamento di rete e quindi cercare le anomalie in tutte le risorse. Queste funzionalità di analisi uniscono i puntini, combinando gli avvisi con un basso livello di affidabilità relativi a entità diverse in potenziali eventi imprevisti della sicurezza di affidabilità elevata. | Rilevare le minacce in modo automatico |

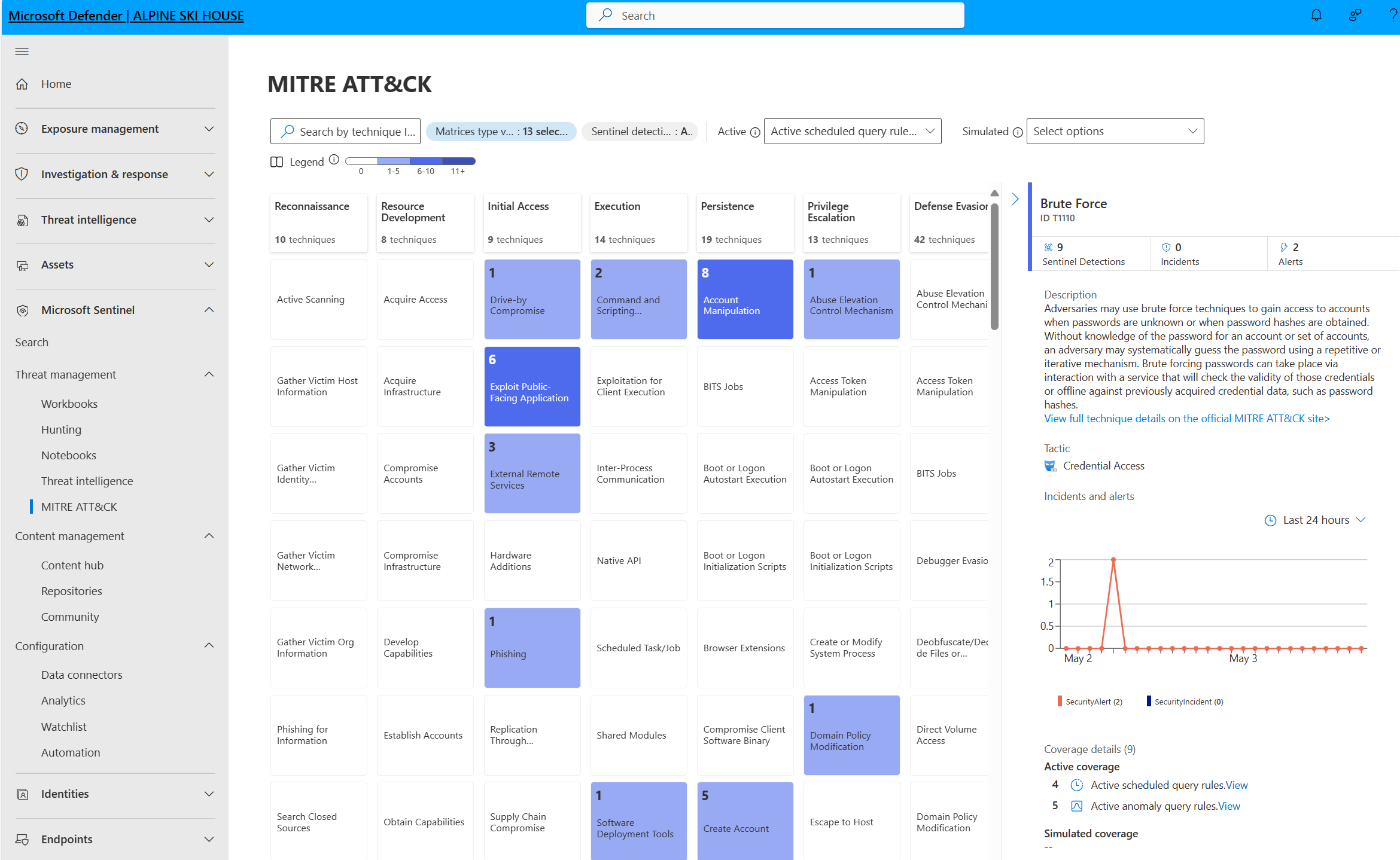

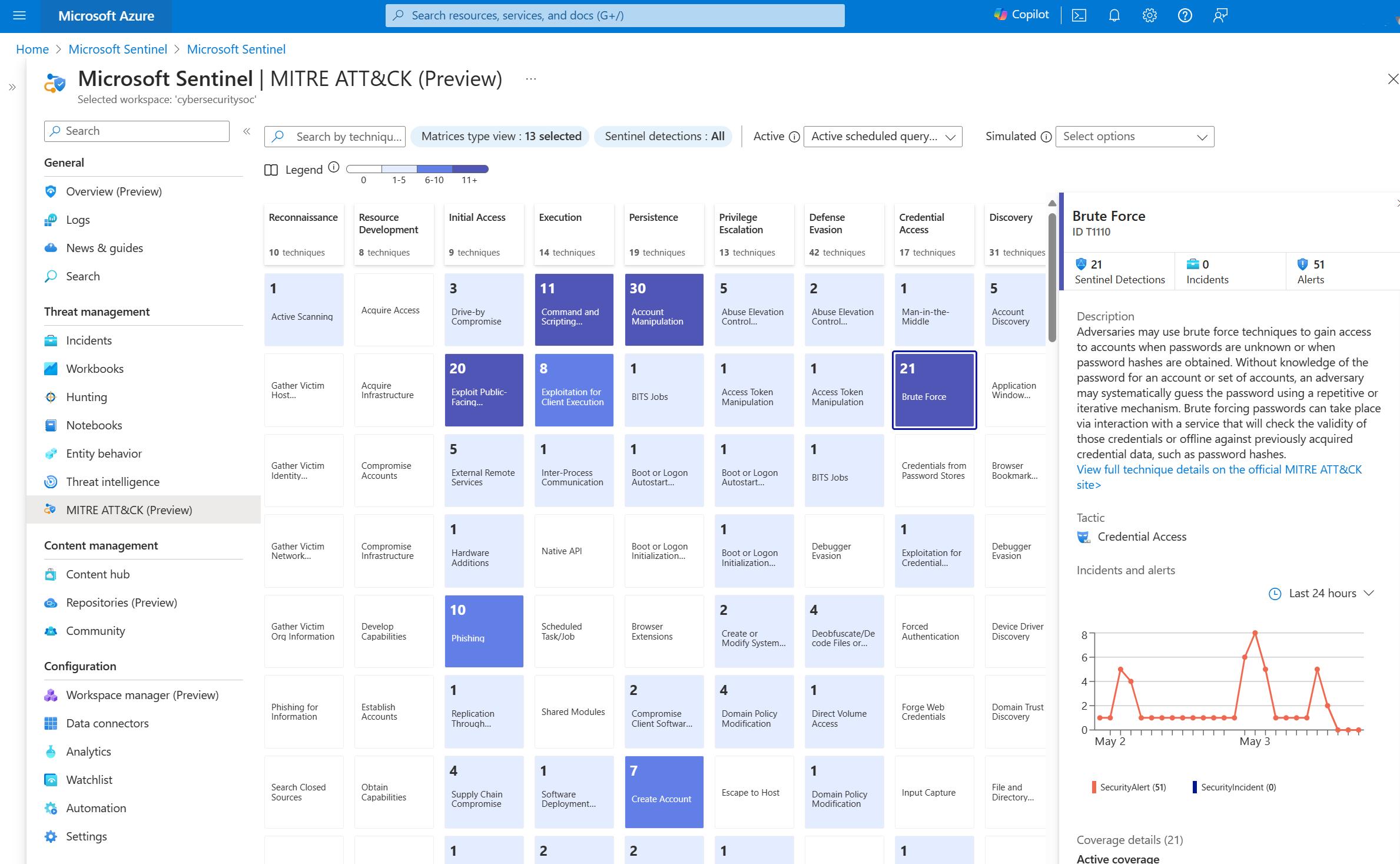

| Copertura MITRE ATT&CK | Microsoft Sentinel analizza i dati inseriti, non solo per rilevare le minacce e facilitare l'analisi, ma anche per visualizzare la natura e la copertura dello stato di sicurezza dell'organizzazione in base alle tattiche e alle tecniche del framework MITRE ATT&CK®. | Comprendere la copertura della sicurezza in base al framework MITRE ATT&CK® |

| Intelligence per le minacce | Integrare numerose origini di intelligence sulle minacce in Microsoft Sentinel per rilevare attività dannose nell'ambiente e fornire contesto agli investigatori per la sicurezza per prendere decisioni di risposta informate. | Intelligence sulle minacce in Microsoft Sentinel |

| Watchlist | Correlare i dati da un'origine dati fornita, una watchlist, con gli eventi nell'ambiente Microsoft Sentinel. Ad esempio, è possibile creare una watchlist con un elenco di risorse di valore elevato, dipendenti non più in servizio o account di servizio nell'ambiente. Usare le watchlist nei playbook di ricerca, delle regole di rilevamento, di ricerca delle minacce e in quelli di risposta. | Elenchi di controllo in Microsoft Sentinel |

| Workbooks | Creare relazioni grafiche interattive con cartelle di lavoro. Microsoft Sentinel include modelli di cartella di lavoro integrati che consentono di ottenere rapidamente informazioni dettagliate sui dati non appena ci si connette un'origine dati. In alternativa, creare cartelle di lavoro personalizzate. | Visualizzare i dati raccolti. |

Analizzare le minacce

È possibile analizzare le minacce con l'intelligenza artificiale e individuare le attività sospette su larga scala, sfruttando i vantaggi di anni di esperienza di Microsoft a livello di cybersecurity.

Questa tabella illustra le funzionalità principali di Microsoft Sentinel per l'analisi delle minacce.

| Funzionalità | Descrizione | Introduzione |

|---|---|---|

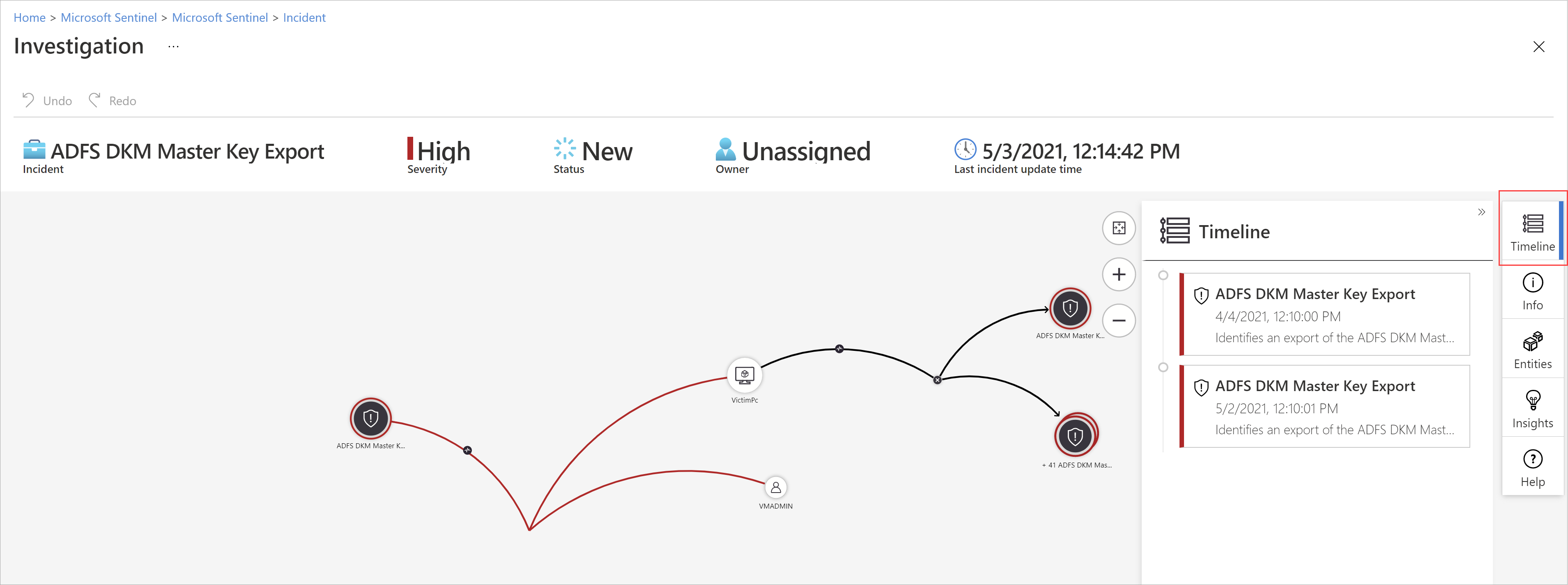

| Eventi imprevisti | Gli strumenti di indagine approfondita di Microsoft Sentinel aiutano a comprendere l'ambito e individuare la causa principale di una potenziale minaccia per la sicurezza. È possibile scegliere un'entità nel grafico interattivo per porre domande interessanti per una specifica entità, oltre che eseguire il drill-down nell'entità e nelle relative connessioni per risalire alla causa radice della minaccia. | Esplorare e analizzare gli eventi imprevisti in Microsoft Sentinel |

| Ricerche | I potenti strumenti di ricerca e query di Microsoft Sentinel, basati sul framework MITRE, consentono di cercare in modo proattivo le minacce alla sicurezza tra le origini dati dell'organizzazione prima che venga attivato un avviso. Creare regole di rilevamento personalizzate in base alla query di ricerca. Visualizzare quindi tali informazioni come avvisi per i risponditori agli incidenti di sicurezza. | Ricerca delle minacce in Microsoft Sentinel |

| Notebook | Microsoft Sentinel supporta notebook Jupyter nelle aree di lavoro di Azure Machine Learning, incluse librerie complete per apprendimento automatico, visualizzazione e analisi dei dati. Usare i notebook in Microsoft Sentinel per estendere l'ambito delle operazioni che è possibile eseguire con i dati di Microsoft Sentinel. Ad esempio: - Eseguire analisi che non sono integrate in Microsoft Sentinel, ad esempio alcune funzionalità di apprendimento automatico per Python. - Creare visualizzazioni dei dati non incorporate in Microsoft Sentinel, ad esempio sequenze temporali personalizzate e alberi di elaborazione. - Integrare le origini dati all'esterno di Microsoft Sentinel, ad esempio un set di dati locale. |

Notebook di Jupyter con funzionalità di ricerca di Microsoft Sentinel |

Rispondere rapidamente agli incidenti

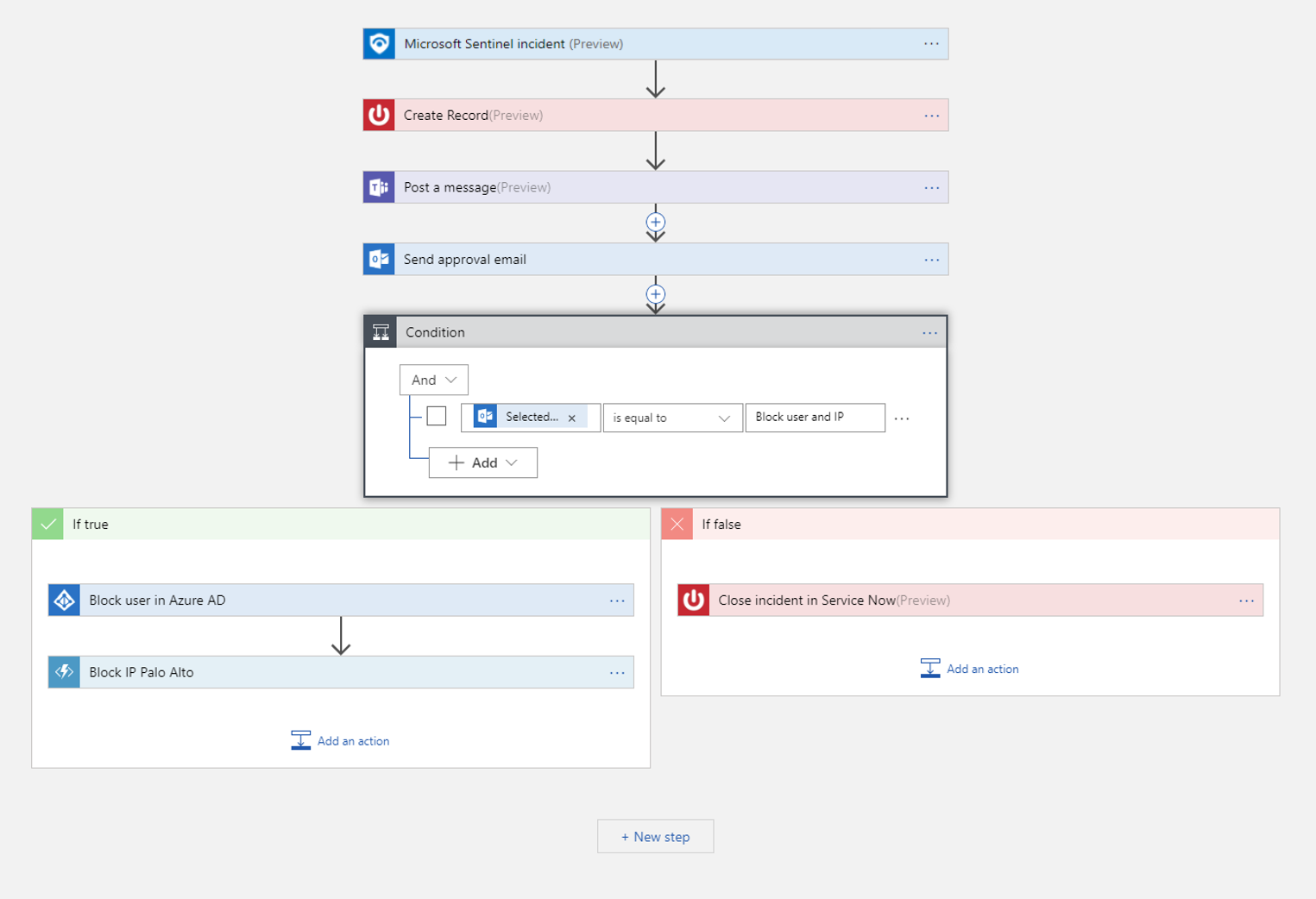

È possibile automatizzare le attività comuni e semplificare l'orchestrazione della sicurezza con playbook che si integrano con i servizi di Azure e gli strumenti esistenti. L’automazione e l’orchestrazione di Microsoft Sentinel fornisce un'architettura altamente estendibile, che rende possibile ridimensionare l'automazione man mano che emergono nuove tecnologie e minacce.

I playbook in Microsoft Sentinel sono basati su flussi di lavoro costruiti su App per la logica di Azure. Ad esempio, se si usa il sistema di creazione di ticket ServiceNow, usare App per la logica di Azure per automatizzare i flussi di lavoro e aprire un ticket in ServiceNow ogni volta che viene generato un avviso o un incidente specifico.

Questa tabella evidenzia le funzionalità principali di Microsoft Sentinel per la risposta alle minacce.

| Funzionalità | Descrizione | Introduzione |

|---|---|---|

| Regole di automazione | Gestire centralmente l'automazione della gestione degli eventi imprevisti in Microsoft Sentinel definendo e coordinando un piccolo set di regole che coprono diversi scenari. | Automatizzare la risposta alle minacce in Microsoft Sentinel con regole di automazione |

| Playbook | Automatizzare e orchestrare la risposta alle minacce usando playbook, ovvero una raccolta di azioni correttive. Eseguire un playbook su richiesta o automaticamente in risposta ad avvisi o eventi imprevisti specifici, quando viene attivato da una regola di automazione. Per creare playbook con App per la logica di Azure, scegliere tra una raccolta di connettori in continua espansione per vari servizi e sistemi, ad esempio ServiceNow, Jira e altro ancora. Questi connettori consentono di applicare qualsiasi logica personalizzata al flusso di lavoro. |

Automatizzare la risposta alle minacce con playbook in Microsoft Sentinel Elenco di tutti i connettori di Logic Apps |

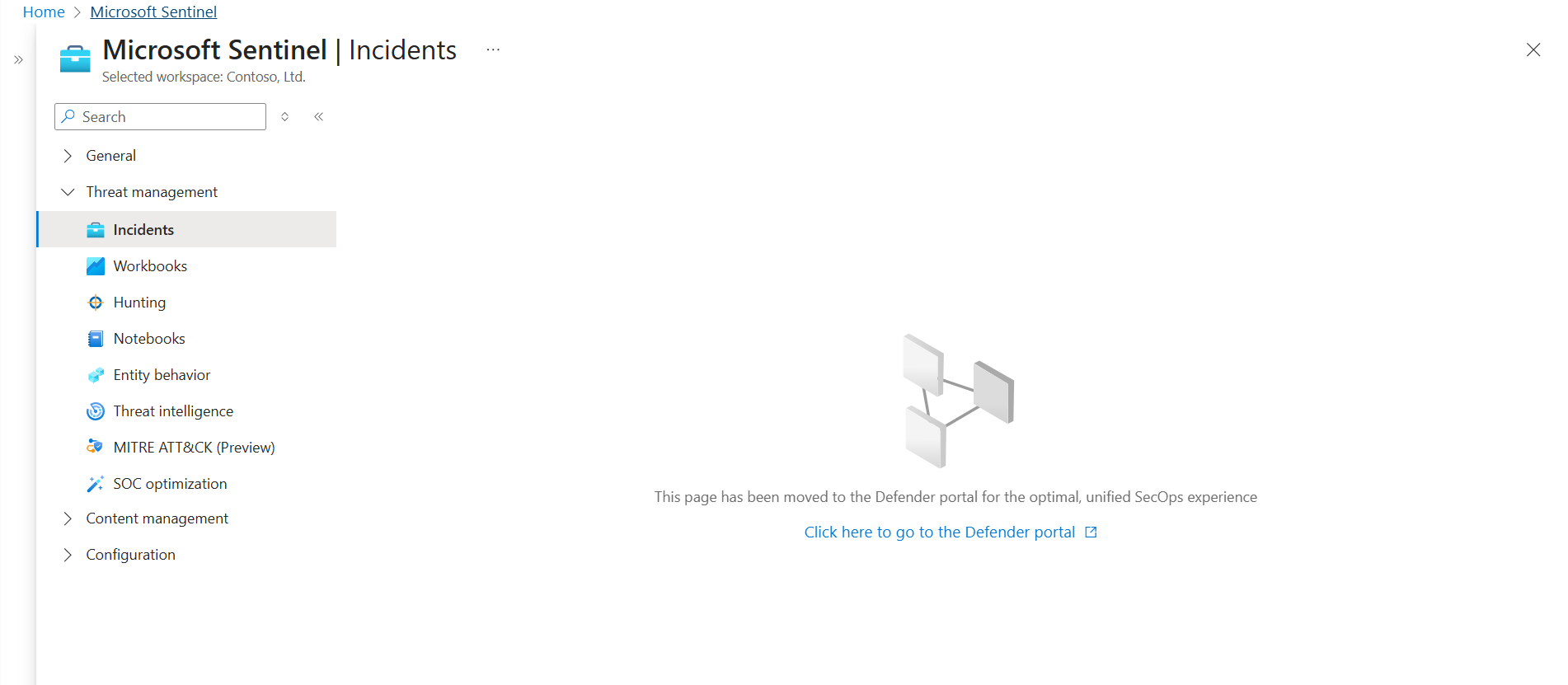

Sequenza temporale del ritiro di Microsoft Sentinel nel portale di Azure

Microsoft Sentinel è disponibile a livello generale nel portale di Microsoft Defender, anche per i clienti senza Microsoft Defender XDR o una licenza E5. Ciò significa che è possibile usare Microsoft Sentinel nel portale di Defender anche se non si usano altri servizi di Microsoft Defender.

Dopo il 31 marzo 2027, Microsoft Sentinel non sarà più supportato nel portale di Azure e sarà disponibile solo nel portale di Microsoft Defender.

Se attualmente si usa Microsoft Sentinel nel portale di Azure, è consigliabile iniziare a pianificare la transizione al portale di Defender per garantire una transizione senza problemi e sfruttare al meglio l'esperienza unificata delle operazioni per la sicurezza offerta da Microsoft Defender.

Per altre informazioni, vedere:

- Microsoft Sentinel nel portale di Microsoft Defender

- Trasferisci l'ambiente di Microsoft Sentinel al portale di Defender

- Pianificazione del passaggio al portale di Microsoft Defender per tutti i clienti di Microsoft Sentinel (blog)

Modifiche per i nuovi clienti a partire da luglio 2025

Ai fini delle modifiche descritte in questa sezione, i nuovi clienti di Microsoft Sentinel sono clienti che eseguono l'onboarding della prima area di lavoro nel tenant su Microsoft Sentinel.

A partire da luglio 2025, ad esempio i nuovi clienti che hanno anche le autorizzazioni di proprietario della sottoscrizione o di un amministratore di accesso utente e non sono utenti con delega di Azure Lighthouse, hanno automaticamente eseguito l'onboarding delle aree di lavoro nel portale di Defender insieme all'onboarding in Microsoft Sentinel.

Per gli utenti di tali aree di lavoro, che non sono inoltre utenti con delega di Azure Lighthouse, vedere i collegamenti in Microsoft Sentinel nel portale di Azure che li reindirizzano al portale di Defender.

Ad esempio:

Questi utenti usano solo Microsoft Sentinel nel portale di Defender.

I nuovi clienti che non dispongono delle autorizzazioni pertinenti non vengono eseguiti automaticamente nell'onboarding nel portale di Defender, ma visualizzano ancora i collegamenti di reindirizzamento nel portale di Azure, insieme alle richieste di avere un utente con autorizzazioni pertinenti per eseguire manualmente l'onboarding dell'area di lavoro nel portale di Defender.

Questa tabella riepiloga le esperienze seguenti:

| Tipo di cliente | Esperienza |

|---|---|

| Clienti esistenti che creano nuove aree di lavoro in un tenant in cui è già abilitata un'area di lavoro per Microsoft Sentinel | Le aree di lavoro non vengono caricate automaticamente e gli utenti non visualizzano i collegamenti di reindirizzamento |

| Utenti con delega di Azure Lighthouse che creano nuove aree di lavoro in qualsiasi tenant | Le aree di lavoro non vengono caricate automaticamente e gli utenti non visualizzano i collegamenti di reindirizzamento |

| Nuovi clienti che eseguono l'onboarding della prima area di lavoro nel tenant in Microsoft Sentinel |

-

Gli utenti che dispongono delle autorizzazioni necessarie hanno la loro area di lavoro automaticamente messa a disposizione. Altri utenti di tali aree di lavoro visualizzano i collegamenti di reindirizzamento nel portale di Azure. - Gli utenti che non dispongono delle autorizzazioni necessarie non dispongono della configurazione automatica della loro area di lavoro. Tutti gli utenti di tali aree di lavoro visualizzano i collegamenti di reindirizzamento nel portale di Azure e un utente con le autorizzazioni necessarie deve eseguire l'onboarding dell'area di lavoro nel portale di Defender. |