Usare gli indicatori di minaccia in Microsoft Sentinel

Per integrare l'intelligence sulle minacce in Microsoft Sentinel, eseguire queste operazioni:

Importa l'intelligence sulle minacce in Microsoft Sentinel abilitando i connettori dati a varie piattaforme e feed di intelligence sulle minacce.

Visualizzare e gestire l'intelligence sulle minacce importata in log e nella pagina intelligence sulle minacce di Microsoft Sentinel.

Rileva le minacce e genera avvisi di sicurezza ed eventi imprevisti usando i modelli predefiniti di regole di analisi basati sull'intelligence sulle minacce importata.

Visualizza informazioni chiave relative all'intelligence sulle minacce importata in Microsoft Sentinel usando la cartella di lavoro Intelligence sulle minacce.

Importante

Microsoft Sentinel è disponibile al pubblico nel portale di Microsoft Defender nella della piattaforma operativa di sicurezza unificata Microsoft. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Visualizzare gli indicatori di minaccia in Microsoft Sentinel

Trovare e visualizzare gli indicatori nella pagina Intelligence sulle minacce

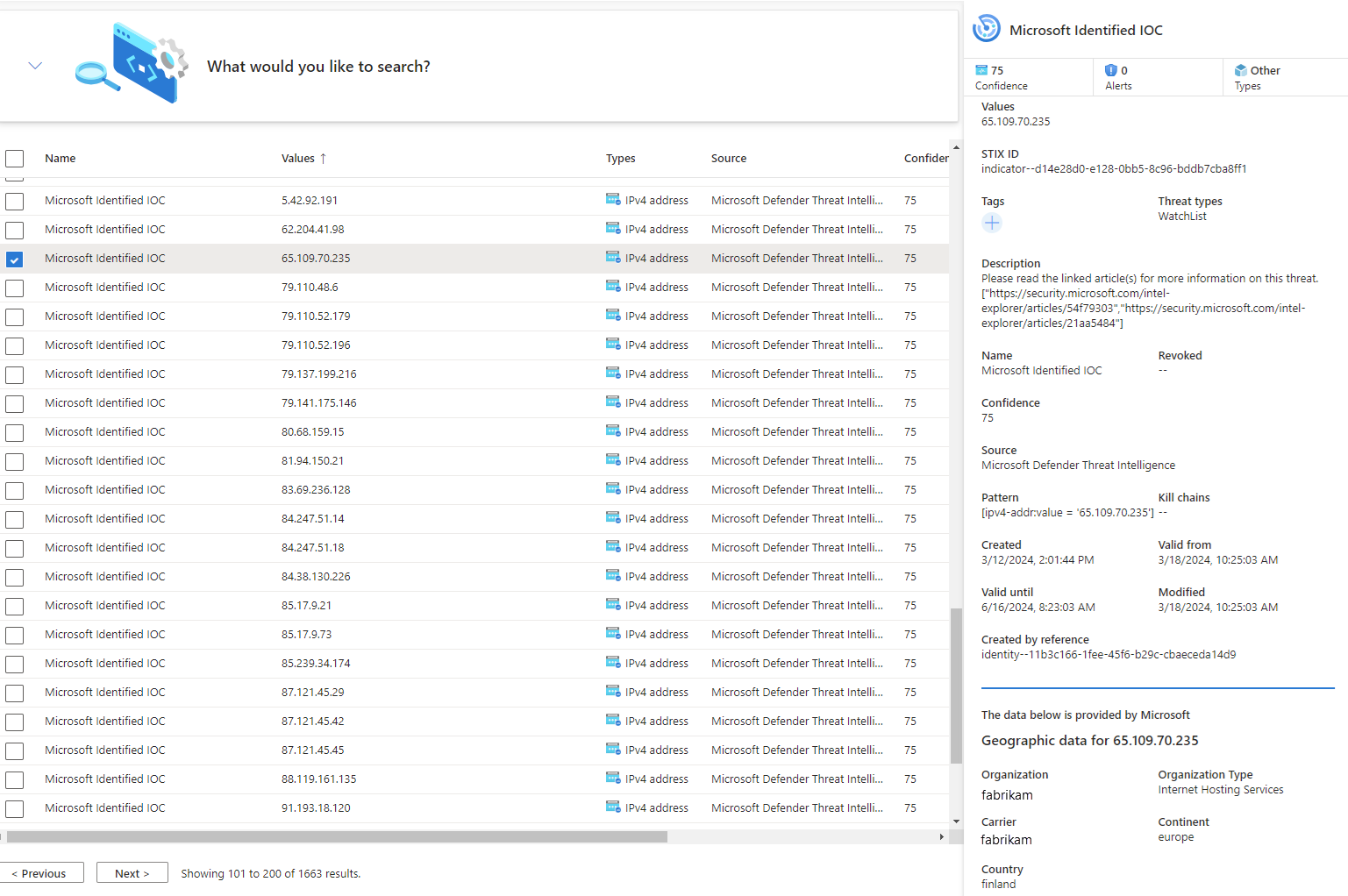

Questa procedura descrive come visualizzare e gestire gli indicatori nella pagina intelligence sulle minacce accessibile dal menu principale di Microsoft Sentinel. Usare la pagina intelligence sulle minacce per ordinare, filtrare e cercare gli indicatori di minaccia importati senza scrivere una query di Log Analytics.

Per visualizzare gli indicatori di intelligence sulle minacce nella pagina Intelligence sulle minacce:

Per Microsoft Sentinel nel portale di Azure, in Gestione delle minacce, selezionare Intelligence sulle minacce.

Per Microsoft Sentinel nel portale di Defender, selezionare Microsoft Sentinel>Gestione delle minacce>Intelligence sulle minacce.Nella griglia selezionare l'indicatore per il quale si desidera visualizzare altri dettagli. I dettagli dell'indicatore vengono visualizzati a destra, mostrando informazioni quali livelli di attendibilità, tag, tipi di minaccia e altro ancora.

Microsoft Sentinel visualizza solo la versione più recente degli indicatori in questa visualizzazione. Per altre informazioni sull'aggiornamento degli indicatori, vedere Informazioni sull'intelligence sulle minacce.

Gli indicatori IP e dei nomi di dominio sono arricchiti con dati di georilevazione aggiuntivi e WhoIs, fornendo un maggiore contesto per le indagini in cui viene trovato l'indicatore selezionato.

Ad esempio:

Importante

L'arricchimento di georilevazione e WhoIs è attualmente disponibile in ANTEPRIMA. Le condizioni aggiuntive per l'anteprima di Azure includono termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, anteprima o diversamente non ancora disponibili a livello generale.

Trovare e visualizzare gli indicatori in Log

Questa procedura descrive come visualizzare gli indicatori di minaccia importati nell'area Log di Microsoft Sentinel, insieme ad altri dati degli eventi di Microsoft Sentinel, indipendentemente dal feed di origine o dal connettore usato.

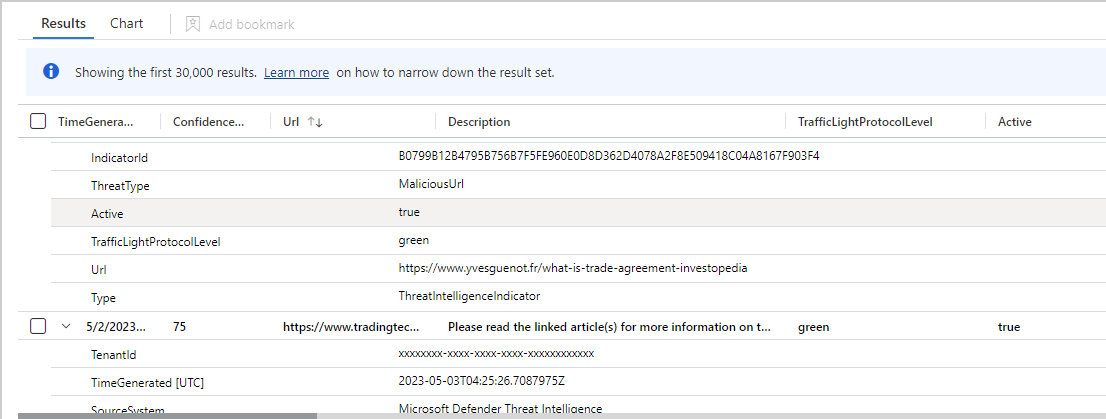

Gli indicatori di minaccia importati sono elencati nella tabella ThreatIntelligenceIndicator> di Microsoft Sentinel, che è la base per le query di intelligence sulle minacce eseguite altrove in Microsoft Sentinel, ad esempio in Analytics o Workbooks.

Per visualizzare gli indicatori di intelligence sulle minacce in Log:

Per Microsoft Sentinel nel Portale di Azure, in Generale, selezionare Log.

Per Microsoft Sentinel nel portale di Defender, selezionare indagine e risposta>Ricerca>Ricerca avanzata.La tabella ThreatIntelligenceIndicator si trova nel gruppo di Microsoft Sentinel.

Selezionare l'icona dei dati di anteprima accanto al nome della tabella e selezionare il pulsante Visualizza nell'editor di query per eseguire una query che mostrerà i record di questa tabella.

I risultati dovrebbero essere simili all'indicatore della minaccia di esempio mostrato in questo screenshot:

Creare e contrassegnare indicatori

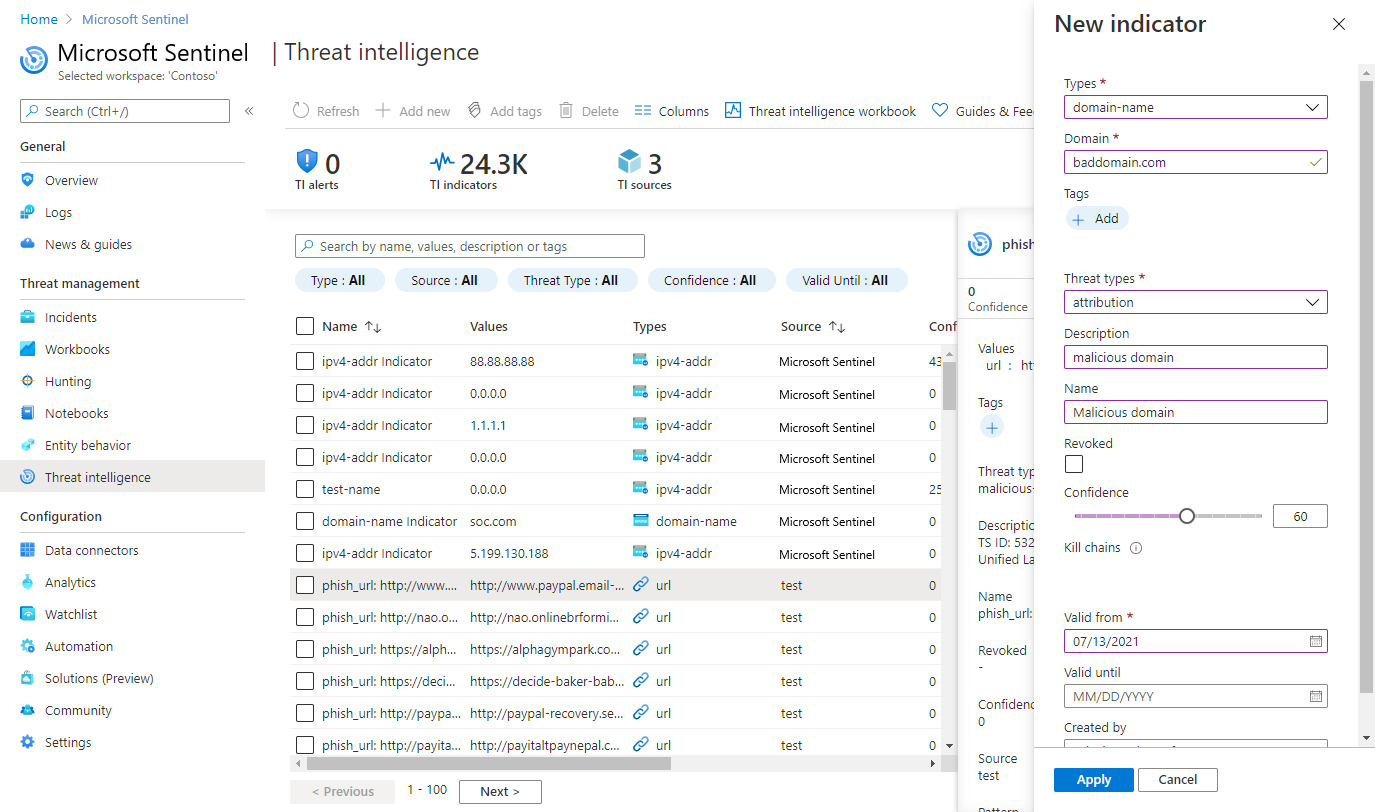

La pagina Intelligence sulle minacce consente anche di creare indicatori di minaccia direttamente all'interno dell'interfaccia di Microsoft Sentinel ed eseguire due delle attività amministrative più comuni di intelligence sulle minacce: assegnazione di tag agli indicatori e creazione di nuovi indicatori correlati alle indagini sulla sicurezza.

Creare un nuovo indicatore

Per Microsoft Sentinel nel portale di Azure, in Gestione delle minacce, selezionare Intelligence sulle minacce.

Per Microsoft Sentinel nel portale di Defender, selezionare Microsoft Sentinel>Gestione delle minacce>Intelligence sulle minacce.Selezionare il pulsante Aggiungi nuovo nella barra dei menu nella parte superiore della pagina:

Scegliere il tipo di indicatore, quindi completare il modulo nel pannello Nuovo indicatore. I campi obbligatori sono contrassegnati con un asterisco rosso (*).

Selezionare Applica. L'indicatore viene aggiunto all'elenco degli indicatori e viene inviato anche alla tabella ThreatIntelligenceIndicator in Logs.

Contrassegnare e modificare gli indicatori di minaccia

L'assegnazione di tag agli indicatori di minaccia è un modo semplice per raggrupparli per renderli più facili da trovare. In genere, è possibile applicare tag a un indicatore correlato a un evento imprevisto specifico o rappresentare minacce da un determinato attore noto o una campagna di attacco nota. Dopo aver cercato gli indicatori con cui si vuole lavorare, contrassegnarli singolarmente o indicatori a selezione multipla e contrassegnarli tutti contemporaneamente con uno o più tag. Poiché l'assegnazione di tag è in formato libero, è consigliabile creare convenzioni di denominazione standard per i tag degli indicatori delle minacce.

Microsoft Sentinel consente anche di modificare gli indicatori, indipendentemente dal fatto che siano stati creati direttamente in Microsoft Sentinel o provenienti da origini partner, come i server TIP e TAXII. Per gli indicatori creati in Microsoft Sentinel, tutti i campi sono modificabili. Per gli indicatori provenienti da origini partner, solo campi specifici sono modificabili, inclusi i tag, Data di scadenza, Attendibilità e Revocato. In entrambi i casi, tenere presente che solo la versione più recente dell'indicatore viene visualizzata nella visualizzazione pagina Intelligence sulle minacce. Per altre informazioni sull'aggiornamento degli indicatori, vedere Informazioni sull'intelligence sulle minacce.

Le cartelle di lavoro forniscono informazioni dettagliate sull'intelligence sulle minacce

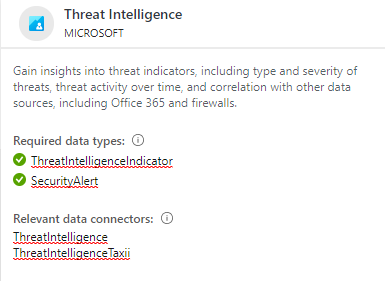

Usare una cartella di lavoro di Microsoft Sentinel creata appositamente per visualizzare le informazioni chiave sull'intelligence sulle minacce in Microsoft Sentinel e personalizzare la cartella di lavoro in base alle esigenze aziendali.

Ecco come trovare la cartella di lavoro di Intelligence sulle minacce fornita in Microsoft Sentinel e un esempio di come apportare modifiche alla cartella di lavoro per personalizzarla.

Dal portale di Azure, andare al servizio Microsoft Sentinel.

Scegliere l'area di lavoro in cui sono stati importati gli indicatori di minaccia usando il connettore dati di Intelligence sulle minacce.

Selezionare Workbooks nella sezione Gestione delle minacce del menu di Microsoft Sentinel.

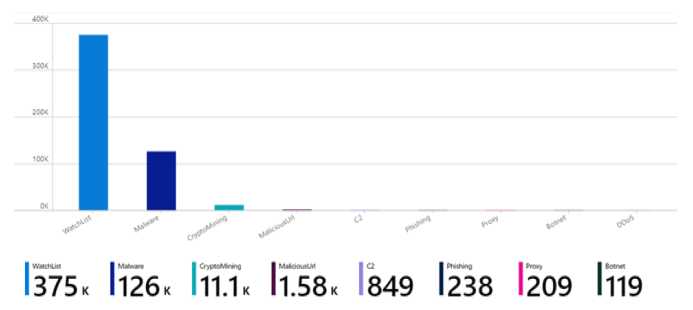

Trovare la cartella di lavoro denominata Intelligence sulle minacce e verificare che siano presenti dati nella tabella ThreatIntelligenceIndicator come illustrato di seguito.

Selezionare il pulsante Salva e scegliere un percorso di Azure per archiviare la cartella di lavoro. Questo passaggio è obbligatorio se si intende modificare la cartella di lavoro in qualsiasi modo e salvare le modifiche.

Selezionare ora il pulsante Visualizza cartella di lavoro salvata per aprire la cartella di lavoro per la visualizzazione e la modifica.

Verranno ora visualizzati i grafici predefiniti forniti dal modello. Per modificare un grafico, selezionare il pulsante Modifica nella parte superiore della pagina per attivare la modalità di modifica per la cartella di lavoro.

Aggiungere un nuovo grafico degli indicatori di minaccia per tipo di minaccia. Scorrere fino alla parte inferiore della pagina e selezionare Aggiungi query.

Aggiungere il testo seguente alla casella di testo query log dell'area di lavoro Log Analytics:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeNell'elenco a discesa Visualizzazione, selezionare grafico a barre.

Selezionare il pulsante Modifica completata. È stato creato un nuovo grafico per la cartella di lavoro.

Le cartelle di lavoro offrono dashboard interattivi potenti che contengono informazioni dettagliate su tutti gli aspetti di Microsoft Sentinel. È possibile eseguire molte operazioni con le cartelle di lavoro e, mentre i modelli forniti sono un ottimo punto di partenza, è probabile che si voglia approfondire e personalizzare questi modelli o creare nuovi dashboard combinando molte origini dati diverse in modo da visualizzare i dati in modi univoci. Poiché le cartelle di lavoro di Microsoft Sentinel sono basate su cartelle di lavoro di Monitoraggio di Azure, è già disponibile una documentazione completa e molti altri modelli. Un ottimo punto di partenza è questo articolo su come Creare report interattivi con cartelle di lavoro di Monitoraggio di Azure.

È anche disponibile una vasta community di cartelle di lavoro di Monitoraggio di Azure in GitHub per scaricare altri modelli e contribuire con i propri modelli.

Contenuto correlato

In questo articolo sono stati illustrati tutti i modi per usare gli indicatori di intelligence sulle minacce in Microsoft Sentinel. Per altre informazioni sull'intelligence sulle minacce in Microsoft Sentinel, vedere gli articoli seguenti:

- Informazioni sull'intelligence sulle minacce in Microsoft Sentinel.

- Connettere Microsoft Sentinel ai feed di intelligence sulle minacce STIX/TAXII.

- Vedere quali TIP, feed TAXII e arricchimenti possono essere facilmente integrati con Microsoft Sentinel.