Proteggere le porte di rete ad alto rischio con le regole di amministrazione della sicurezza in Azure Rete virtuale Manager

Questo articolo illustra come bloccare le porte di rete ad alto rischio usando Azure Rete virtuale Manager e le regole di amministrazione della sicurezza. Viene illustrata la creazione di un'istanza di Azure Rete virtuale Manager, si raggruppano le reti virtuali con i gruppi di rete e si creano e si distribuiscono configurazioni di amministratore della sicurezza per l'organizzazione. Si distribuisce una regola di blocco generale per le porte ad alto rischio. Si crea quindi una regola di eccezione per la gestione della rete virtuale di un'applicazione specifica usando i gruppi di sicurezza di rete.

Anche se questo articolo è incentrato su una singola porta, SSH, è possibile proteggere tutte le porte ad alto rischio nell'ambiente con gli stessi passaggi. Per altre informazioni, vedere questo elenco di porte ad alto rischio

Prerequisiti

- Si è appreso come creare un'istanza di Azure Rete virtuale Manager

- È possibile comprendere ogni elemento in una regola di amministrazione della sicurezza.

- Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

- Gruppo di reti virtuali che possono essere suddivise in gruppi di rete per l'applicazione di regole di amministrazione della sicurezza granulari.

- Per modificare i gruppi di rete dinamici, è necessario che sia stato concesso l'accesso solo tramite l'assegnazione di ruolo Controllo degli accessi in base al ruolo di Azure. L'autorizzazione di amministratore/legacy classica non è supportata

Distribuire l'ambiente di rete virtuale

È necessario un ambiente di rete virtuale che include reti virtuali che possono essere separate per consentire e bloccare traffico di rete specifico. È possibile usare la tabella seguente o la propria configurazione di reti virtuali:

| Nome | Spazio indirizzi IPv4 | Subnet |

|---|---|---|

| vnetA-gen | 10.0.0.0/16 | default - 10.0.0.0/24 |

| vnetB-gen | 10.1.0.0/16 | default - 10.1.0.0/24 |

| vnetC-gen | 10.2.0.0/16 | default - 10.2.0.0/24 |

| vnetD-app | 10.3.0.0/16 | default - 10.3.0.0/24 |

| vnetE-app | 10.4.0.0/16 | default - 10.4.0.0/24 |

- Posizionare tutte le reti virtuali nella stessa sottoscrizione, area geografica e gruppo di risorse

Non si è certi di come creare una rete virtuale? Per altre informazioni, vedere Avvio rapido: Creare una rete virtuale usando il portale di Azure.

Creare un'istanza di Gestione rete virtuale

In questa sezione si distribuisce un'istanza di Rete virtuale Manager con la funzionalità Di amministrazione della sicurezza nell'organizzazione.

Selezionare + Crea una risorsa e cercare Gestione reti. Selezionare quindi Crea per iniziare a configurare Azure Rete virtuale Manager.

Nella scheda Informazioni di base immettere o selezionare le informazioni per l'organizzazione:

Impostazione Valore Subscription Selezionare la sottoscrizione in cui si vuole distribuire Azure Rete virtuale Manager. Gruppo di risorse Selezionare o creare un gruppo di risorse per archiviare Azure Rete virtuale Manager. In questo esempio viene usato myAVNMResourceGroup creato in precedenza. Nome Immettere un nome per questa istanza di Azure Rete virtuale Manager. In questo esempio viene usato il nome myAVNM. Paese Selezionare l'area per questa distribuzione. Azure Rete virtuale Manager può gestire le reti virtuali in qualsiasi area. L'area selezionata è la posizione in cui verrà distribuita l'istanza di Rete virtuale Manager. Descrizione (Facoltativo) Fornire una descrizione di questa istanza di Gestione reti virtuali e dell’attività che gestisce. Scope Definire l'ambito per cui è possibile gestire Azure Rete virtuale Manager. Questo esempio usa un ambito a livello di sottoscrizione. Funzionalità Selezionare le funzionalità da abilitare per Azure Rete virtuale Manager. Le funzionalità disponibili sono Connettività, SecurityAdmin o Seleziona tutto.

Connettività: consente di creare una topologia di rete mesh o hub-spoke completa tra reti virtuali all'interno dell'ambito.

SecurityAdmin: consente di creare regole di sicurezza di rete globali.Selezionare Rivedi e crea e quindi crea una volta superata la convalida.

Selezionare Vai alla risorsa al termine della distribuzione ed esaminare la configurazione di Virtual Network Manager

Creare un gruppo di rete per tutte le reti virtuali

Dopo aver creato il gestore di rete virtuale, è ora possibile creare un gruppo di rete contenente tutte le reti virtuali nell'organizzazione e aggiungere manualmente tutte le reti virtuali.

- Selezionare Gruppi di rete in Impostazioni.

- Selezionare + Crea, immettere un nome per il gruppo di rete e selezionare Aggiungi.

- Nella pagina Gruppi di rete selezionare il gruppo di rete creato.

- Selezionare Aggiungi, in Appartenenza statica per aggiungere manualmente tutte le reti virtuali.

- Nella pagina Aggiungi membri statici selezionare tutte le reti virtuali da includere e selezionare Aggiungi.

Creare una configurazione di amministratore della sicurezza per tutte le reti virtuali

È il momento di costruire le regole di amministratore della sicurezza all'interno di una configurazione per applicare tali regole a tutte le reti virtuali all'interno del gruppo di rete contemporaneamente. In questa sezione viene creata una configurazione di amministratore della sicurezza. Si crea quindi una raccolta regole e si aggiungono regole per porte ad alto rischio, ad esempio SSH o RDP. Questa configurazione nega il traffico di rete a tutte le reti virtuali nel gruppo di rete.

Tornare alla risorsa di Gestione rete virtuale.

Selezionare Configurazioni in Impostazioni e quindi + Crea.

Selezionare Configurazione di sicurezza dal menu a discesa.

Nella scheda Informazioni di base immettere un nome per identificare questa configurazione di sicurezza e selezionare Avanti: Raccolte regole.

Selezionare + Aggiungi nella pagina Aggiungi una configurazione di sicurezza.

Immettere un nome per identificare la raccolta di regole e quindi selezionare i gruppi di rete di destinazione a cui applicare il set di regole. Il gruppo di destinazione è il gruppo di rete contenente tutte le reti virtuali.

Aggiungere una regola di sicurezza per negare il traffico di rete ad alto rischio

In questa sezione viene definita la regola di sicurezza per bloccare il traffico di rete ad alto rischio a tutte le reti virtuali. Quando si assegna la priorità, tenere presente le regole di eccezione future. Impostare la priorità in modo che le regole di eccezione vengano applicate su questa regola.

Selezionare + Aggiungi in Regole di amministrazione della sicurezza.

Immettere le informazioni necessarie per definire la regola di sicurezza, quindi selezionare Aggiungi per aggiungere la regola alla raccolta regole.

Impostazione valore Nome Immettere un nome di regola. Descrizione Immettere una descrizione sulla regola. Priorità* Immettere un valore compreso tra 1 e 4096 per determinare la priorità della regola. Più è basso il numero, maggiore sarà la priorità. Azione* Selezionare Nega per bloccare il traffico. Per altre informazioni, vedere Azione Direzione* Selezionare Inbound (Inbound) per negare il traffico in ingresso con questa regola. Protocollo* Selezionare il protocollo di rete per la porta. Origine Tipo di origine Selezionare il tipo di origine di indirizzi IP o tag del servizio. Indirizzi IP di origine Questo campo viene visualizzato quando si seleziona il tipo di origine dell'indirizzo IP. Immettere un indirizzo IPv4 o IPv6 o un intervallo usando la notazione CIDR. Quando si definiscono più indirizzi o blocchi di indirizzi separati tramite una virgola. Lasciare vuoto per questo esempio. Tag del servizio di origine Questo campo viene visualizzato quando si seleziona il tipo di origine del tag di servizio. Selezionare tag di servizio per i servizi da specificare come origine. Per l'elenco dei tag supportati, vedere Tag di servizio disponibili. Porta di origine Immettere un singolo numero di porta o un intervallo di porte, ad esempio (1024-65535). Quando si definiscono più di una porta o di intervalli di porte, separarli usando una virgola. Per specificare qualsiasi porta, immettere *. Lasciare vuoto per questo esempio. Destinazione Tipo di destinazione Selezionare il tipo di destinazione dell'indirizzo IP o dei tag del servizio. Indirizzi IP di destinazione Questo campo viene visualizzato quando si seleziona il tipo di destinazione dell'indirizzo IP. Immettere un indirizzo IPv4 o IPv6 o un intervallo usando la notazione CIDR. Quando si definiscono più indirizzi o blocchi di indirizzi separati tramite una virgola. Tag del servizio di destinazione Questo campo viene visualizzato quando si seleziona il tipo di destinazione del tag di servizio. Selezionare tag di servizio per i servizi da specificare come destinazione. Per l'elenco dei tag supportati, vedere Tag di servizio disponibili. Porta di destinazione Immettere un singolo numero di porta o un intervallo di porte, ad esempio (1024-65535). Quando si definiscono più di una porta o di intervalli di porte, separarli usando una virgola. Per specificare qualsiasi porta, immettere *. Immettere 3389 per questo esempio. Ripetere i passaggi da 1 a 3 se si desidera aggiungere altre regole alla raccolta regole.

Dopo aver soddisfatto tutte le regole da creare, selezionare Aggiungi per aggiungere la raccolta regole alla configurazione dell'amministratore della sicurezza.

Selezionare quindi Rivedi e crea e crea per completare la configurazione di sicurezza.

Distribuire una configurazione di amministratore della sicurezza per bloccare il traffico di rete

In questa sezione le regole create diventano effettive quando si distribuisce la configurazione dell'amministratore della sicurezza.

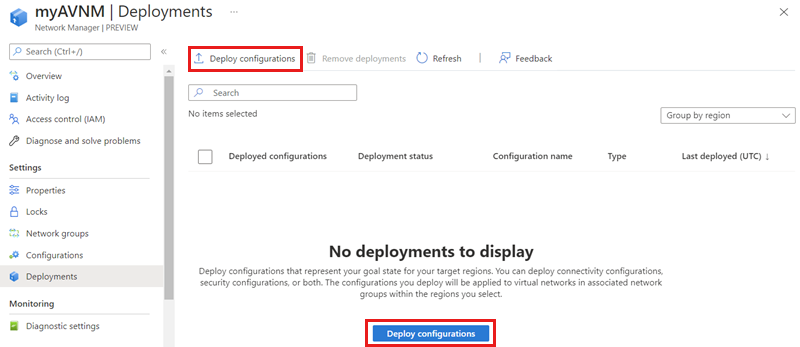

Selezionare Distribuzioni in Impostazioni e quindi selezionare Distribuisci configurazione.

Selezionare la casella di controllo Includi amministratore della sicurezza nello stato dell'obiettivo e scegliere la configurazione di sicurezza creata nell'ultima sezione dal menu a discesa. Scegliere quindi le aree in cui si vuole distribuire questa configurazione.

Selezionare Avanti e Distribuisci per distribuire la configurazione dell'amministratore della sicurezza.

Creare un gruppo di rete per la regola di eccezione del traffico

Con il traffico bloccato in tutte le reti virtuali, è necessaria un'eccezione per consentire il traffico a reti virtuali specifiche. Si crea un gruppo di rete specifico per le reti virtuali che richiedono l'esclusione dall'altra regola di amministrazione della sicurezza.

- In Gestione rete virtuale selezionare Gruppi di rete in Impostazioni.

- Selezionare + Crea, immettere un nome per il gruppo di rete dell'applicazione e selezionare Aggiungi.

- In Definisci appartenenza dinamica selezionare Definisci.

- Immettere o selezionare i valori per consentire il traffico verso la rete virtuale dell'applicazione.

- Selezionare Anteprima risorse per esaminare i Rete virtuale effettivi inclusi e selezionare Chiudi.

- Seleziona Salva.

Creare una regola e una raccolta di amministratori della sicurezza delle eccezioni del traffico

In questa sezione viene creata una nuova raccolta regole e una regola di amministrazione della sicurezza che consente il traffico ad alto rischio verso il subset di reti virtuali definite come eccezioni. Successivamente, aggiungerlo alla configurazione dell'amministratore della sicurezza esistente.

Importante

Affinché la regola di amministrazione della sicurezza consenta il traffico verso le reti virtuali dell'applicazione, la priorità deve essere impostata su un numero inferiore rispetto alle regole esistenti che bloccano il traffico.

Ad esempio, una regola di rete che blocca SSH ha una priorità pari a 10 , quindi la regola di autorizzazione deve avere una priorità da 1 a 9.

- Dal gestore di rete virtuale selezionare Configurazioni e selezionare la configurazione di sicurezza.

- Selezionare Raccolte regole in Impostazioni, quindi selezionare + Crea per creare una nuova raccolta regole.

- Nella pagina Aggiungi una raccolta regole immettere un nome per la raccolta di regole dell'applicazione e scegliere il gruppo di rete dell'applicazione creato.

- In Regole di amministrazione della sicurezza selezionare + Aggiungi.

- Immettere o selezionare i valori per consentire il traffico di rete specifico al gruppo di rete dell'applicazione e selezionare Aggiungi al termine.

- Ripetere il processo di aggiunta della regola per tutto il traffico che richiede un'eccezione.

- Al termine, seleziona Salva.

Ridistribuire la configurazione dell'amministratore della sicurezza con la regola di eccezione

Per applicare la nuova raccolta regole, ridistribuire la configurazione dell'amministratore della sicurezza dopo che è stata modificata aggiungendo una raccolta regole.

- In Gestione rete virtuale selezionare Configurazioni.

- Selezionare la configurazione dell'amministratore della sicurezza e selezionare Distribuisci

- Nella pagina Distribuisci configurazione selezionare tutte le aree di destinazione che ricevono la distribuzione e

- Selezionare Avanti e Distribuisci.

Passaggi successivi

Informazioni su come creare una topologia di rete mesh con Azure Rete virtuale Manager usando il portale di Azure

Vedere le domande frequenti su Gestione rete virtuale di Azure