Configurare una connessione gateway VPN tra reti virtuali usando l'interfaccia della riga di comando di Azure

Questo articolo descrive come connettere reti virtuali tramite il tipo di connessione da rete virtuale a rete virtuale. Le reti virtuali possono trovarsi in aree geografiche uguali o diverse e in sottoscrizioni uguali o diverse. Quando si connettono reti virtuali appartenenti a sottoscrizioni diverse, non è necessario che le sottoscrizioni siano associate allo stesso tenant.

In questo esercizio vengono create le reti virtuali (VNet) e i Gateway VPN necessari. Sono disponibili passaggi per connettere le VNet all'interno della stessa sottoscrizione, nonché passaggi e comandi per lo scenario più complesso per connettere le VNet in sottoscrizioni differenti.

Il comando dell'interfaccia della riga di comando di Azure per creare una connessione è az network vpn-connection. Se si connettono VNet da sottoscrizioni differenti, seguire la procedura descritta in questo articolo o nell'articolo su PowerShell. Se si hanno già VNet che si desidera connettere e si trovano nella stessa sottoscrizione, è possibile usare invece i passaggi del portale di Azure perché il processo è meno complicato. Si noti che non è possibile connettere VNet da sottoscrizioni differenti usando il portale di Azure.

Informazioni sulla connessione di reti virtuali

Ci sono diversi modi per connettere le reti virtuali. Le sezioni seguenti illustrano diversi modi in cui è possibile connettere le reti virtuali.

Da rete virtuale a rete virtuale

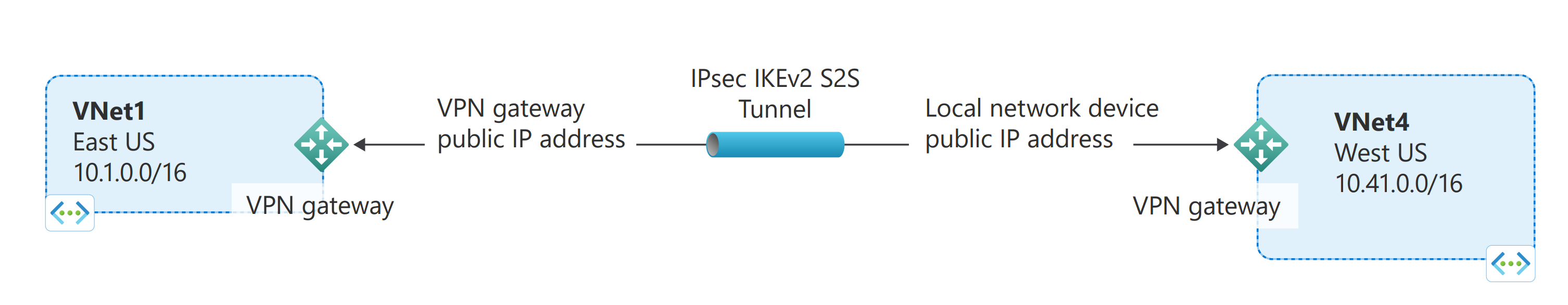

La configurazione di una connessione da rete virtuale a rete virtuale rappresenta un buon metodo per connettere facilmente le reti virtuali. La connessione di una rete virtuale a un'altra rete virtuale tramite il tipo di connessione da rete virtuale a rete virtuale è simile alla creazione di una connessione IPsec da sito a sito in una posizione locale. Entrambi i tipi di connettività usano un gateway VPN per fornire un tunnel sicuro tramite IPsec/IKE ed entrambi funzionano in modo analogo durante la comunicazione. La differenza tra i tipi di connessione è costituita dal modo in cui viene configurato il gateway di rete locale. Quando si crea una connessione da rete virtuale a rete virtuale, non viene visualizzato lo spazio indirizzi del gateway di rete locale, che viene creato e popolato automaticamente. Se si aggiorna lo spazio indirizzi per una rete virtuale, l'altra rete virtuale eseguirà automaticamente il routing allo spazio indirizzi aggiornato. La creazione di una connessione da rete virtuale a rete virtuale è in genere più veloce e semplice rispetto a quella relativa alla connessione da sito a sito tra reti virtuali, ma non garantisce lo stesso livello di flessibilità nel caso in cui si voglia aggiungere un'altra connessione, in quanto lo spazio indirizzi del gateway di rete locale non è disponibile per la modifica manuale.

Connessione di reti virtuali tramite la procedura di connessione da sito a sito (IPsec)

Se si usa una configurazione di rete complessa, è preferibile connettere le reti virtuali tramite la procedura da sito a sito, anziché quella da rete virtuale a rete virtuale. Con la procedura di connessione da sito a sito, è necessario creare e configurare manualmente i gateway di rete locali. Il gateway di rete locale per ogni rete virtuale considera l'altra rete virtuale come sito locale. Ciò consente di specificare spazi indirizzi aggiuntivi per il gateway di rete locale, in modo da instradare il traffico. Se lo spazio indirizzi per una rete virtuale cambia, è necessario aggiornare manualmente di conseguenza il gateway di rete locale corrispondente. Il relativo aggiornamento non è automatico.

Peering reti virtuali

È possibile prendere in considerazione la connessione delle reti virtuali tramite Peering reti virtuali. Il peering di reti virtuali non usa alcun gateway VPN e presenta vincoli diversi. I prezzi per il peering reti virtuali vengono inoltre calcolati in modo diverso rispetto ai prezzi per il gateway VPN da rete virtuale a rete virtuale. Per altre informazioni, vedere Peering reti virtuali.

Vantaggi di una connessione da rete virtuale a rete virtuale

Si potrebbe voler connettere le reti virtuali tramite una connessione da rete virtuale a rete virtuale per i motivi seguenti:

Presenza e ridondanza in più aree geografiche

- È possibile configurare la sincronizzazione o la replica geografica con connettività sicura senza passare da endpoint con connessione Internet.

- Con Gestione traffico e il servizio di bilanciamento del carico di Azure è possibile configurare il carico di lavoro a disponibilità elevata con ridondanza geografica in più aree di Azure. Un esempio importante è rappresentato dalla configurazione SQL AlwaysOn con gruppi di disponibilità distribuiti in più aree di Azure.

Applicazioni multilivello in singole aree geografiche con isolamento o limite amministrativo

- All'interno di una stessa area è possibile configurare applicazioni multilivello con più reti virtuali connesse tra loro a causa dell'isolamento o di requisiti amministrativi.

La comunicazione tra reti virtuali può essere associata a configurazioni multisito. Questo permette di definire topologie di rete che consentono di combinare la connettività cross-premise con la connettività tra reti virtuali.

Quale procedura per la connessione da rete virtuale a rete virtuale è preferibile seguire?

Questo articolo illustra due diverse procedure di connessione da rete virtuale a rete virtuale. Una per le reti virtuali che si trovano nella stessa sottoscrizione e una per le reti virtuali che si trovano in sottoscrizioni diverse.

Per questo esercizio è possibile combinare le configurazioni oppure sceglierne una da usare. Tutte le configurazioni usano il tipo di connessione da rete virtuale a rete virtuale. Il traffico di rete viene trasmesso tra le reti virtuali connesse direttamente tra loro.

Connettere reti virtuali che si trovano nella stessa sottoscrizione

Operazioni preliminari

Prima di iniziare, installare la versione più recente dei comandi dell'interfaccia della riga di comando (2.0 o successiva). Per informazioni sull'installazione dei comandi dell'interfaccia della riga di comando, vedere Installare l'interfaccia della riga di comando di Azure.

Pianificare gli intervalli di indirizzi IP

Nei passaggi seguenti vengono create due reti virtuali con le rispettive subnet del gateway e configurazioni. Viene quindi creata una connessione VPN tra le due reti virtuali. È importante pianificare gli intervalli di indirizzi IP per la configurazione di rete. Tenere presente che è necessario assicurarsi che nessuno di intervalli di rete virtuale o intervalli di rete locale si sovrappongano in alcun modo. In questi esempi non viene incluso un server DNS. Per usare la risoluzione dei nomi per le reti virtuali, vedere Risoluzione dei nomi.

Negli esempi vengono usati i valori seguenti:

Valori per TestVNet1:

- Nome della rete virtuale: TestVNet1

- Gruppo di risorse: TestRG1

- Località: Stati Uniti orientali

- TestVNet1: 10.11.0.0/16 & 10.12.0.0/16

- FrontEnd: 10.11.0.0/24

- BackEnd: 10.12.0.0/24

- GatewaySubnet: 10.12.255.0/27

- GatewayName: VNet1GW

- IP pubblico: VNet1GWIP

- VPNType: RouteBased

- Connection(1to4): VNet1toVNet4

- Connection(1to5): VNet1toVNet5 (per reti virtuali in diverse sottoscrizioni)

Valori per TestVNet4:

- Nome della rete virtuale: TestVNet4

- TestVNet2: 10.41.0.0/16 & 10.42.0.0/16

- FrontEnd: 10.41.0.0/24

- BackEnd: 10.42.0.0/24

- GatewaySubnet: 10.42.255.0/27

- Gruppo di risorse: TestRG4

- Località: Stati Uniti occidentali

- GatewayName: VNet4GW

- IP pubblico: VNet4GWIP

- Tipo VPN:

- Connessione: VNet4toVNet1

Passaggio 1: Connettersi alla sottoscrizione

Se si vuole usare l'interfaccia della riga di comando di Azure, anziché Azure CloudShell, usare la procedura seguente per connettersi alla sottoscrizione di Azure. Se si usa CloudShell, passare alla sezione successiva.

Accedere alla sottoscrizione di Azure con il comando az login e seguire le istruzioni visualizzate. Per altre informazioni sull'accesso, vedere Introduzione all'interfaccia della riga di comando di Azure.

az loginSe si hanno più sottoscrizioni Azure, elencare le sottoscrizioni per l'account.

az account list --allSpecificare la sottoscrizione da usare.

az account set --subscription <replace_with_your_subscription_id>

Passaggio 2: Creare e configurare TestVNet1

Creare un gruppo di risorse.

az group create -n TestRG1 -l eastusCreare TestVNet1 e le subnet per TestVNet1 tramite il comando az network vnet create. Questo esempio crea una rete virtuale denominata TestVNet1 e una subnet denominata FrontEnd.

az network vnet create \ -n TestVNet1 \ -g TestRG1 \ -l eastus \ --address-prefix 10.11.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.11.0.0/24Creare uno spazio indirizzi aggiuntivo per la subnet back-end. Si noti che in questo passaggio vengono specificati sia lo spazio indirizzi creato in precedenza che lo spazio indirizzi aggiuntivo da aggiungere. Infatti il comando az network vnet update sovrascrive le impostazioni precedenti. Quando si usa questo comando, assicurarsi di specificare tutti i prefissi degli indirizzi.

az network vnet update \ -n TestVNet1 \ --address-prefixes 10.11.0.0/16 10.12.0.0/16 \ -g TestRG1Creare la subnet back-end.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n BackEnd \ -g TestRG1 \ --address-prefix 10.12.0.0/24Creare la subnet del gateway. Si noti che la subnet del gateway viene denominata "GatewaySubnet". Questo nome è obbligatorio. In questo esempio, la subnet del gateway usa /27. Nonostante sia possibile creare una subnet del gateway con dimensioni di /29 soltanto, è consigliabile crearne una più grande che includa più indirizzi selezionando almeno /28 o /27. In questo modo sarà possibile disporre di un numero sufficiente di indirizzi per ospitare possibili configurazioni aggiuntive necessarie in futuro.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n GatewaySubnet \ -g TestRG1 \ --address-prefix 10.12.255.0/27Un gateway VPN deve avere un indirizzo IP pubblico. L'indirizzo IP pubblico è allocato al gateway VPN creato per la rete virtuale. Usare l'esempio seguente per richiedere un indirizzo IP pubblico usando il comando az network public-ip create:

az network public-ip create \ -g TestRG1 \ -n VNet1GWIP1 \ --sku Standard \ --allocation-method Static \ --l eastusCreare il gateway di rete virtuale per TestVNet1 usando il comando az network vnet-gateway create. Se si esegue questo comando usando il parametro '--no-wait', non viene visualizzato alcun output o commento. Il parametro "--no-wait" consente la creazione in background del gateway. Questo non significa che il gateway VPN termina immediatamente la creazione. La creazione di un gateway spesso richiede anche più di 45 minuti di tempo a seconda dell'SKU gateway usato.

az network vnet-gateway create \ --name VNet1GW \ --public-ip-address VNet1GWIP \ --resource-group TestRG1 \ --vnet TestVNet1 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Passaggio 3: Creare e configurare TestVNet4

Creare un gruppo di risorse.

az group create -n TestRG4 -l westusCreare TestVNet4.

az network vnet create \ -n TestVNet4 \ -g TestRG4 \ -l westus \ --address-prefix 10.41.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.41.0.0/24Creare altre subnet per TestVNet4.

az network vnet update \ -n TestVNet4 \ --address-prefixes 10.41.0.0/16 10.42.0.0/16 \ -g TestRG4 \az network vnet subnet create \ --vnet-name TestVNet4 \ -n BackEnd \ -g TestRG4 \ --address-prefix 10.42.0.0/24Creare la subnet del gateway.

az network vnet subnet create \ --vnet-name TestVNet4 \ -n GatewaySubnet \ -g TestRG4 \ --address-prefix 10.42.255.0/27Richiedere un indirizzo IP pubblico.

az network public-ip create \ -g TestRG4 \ --n VNet4GWIP \ --sku Standard \ --allocation-method Static \ --l westusCreare il gateway di rete virtuale TestVNet4.

az network vnet-gateway create \ -n VNet4GW \ -l westus \ --public-ip-address VNet4GWIP \ -g TestRG4 \ --vnet TestVNet4 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Passaggio 4: Creare le connessioni

Ora sono disponibili due reti virtuali con i gateway VPN. Il passaggio successivo prevede la creazione di connessioni gateway VPN tra i gateway di rete virtuale. Se sono stati usati gli esempi precedenti, i gateway di rete virtuale si trovano in gruppi di risorse diversi. Quando i gateway sono in gruppi di risorse diversi, è necessario identificare e specificare gli ID risorsa per ogni gateway quando si stabilisce una connessione. Se le reti virtuali sono nello stesso gruppo di risorse, è possibile usare il secondo set di istruzioni perché non è necessario specificare gli ID risorsa.

Per connettere reti virtuali che si trovano in gruppi di risorse diversi

Ottenere l'ID di risorsa di VNet1GW dall'output del comando seguente:

az network vnet-gateway show -n VNet1GW -g TestRG1Nell'output trovare la riga

"id:". I valori tra virgolette sono necessari per creare la connessione nella sezione successiva. Copiare questi valori in un editor di testo, ad esempio il Blocco note, per poterli incollare facilmente quando si crea la connessione.Output di esempio:

"activeActive": false, "bgpSettings": { "asn": 65515, "bgpPeeringAddress": "10.12.255.30", "peerWeight": 0 }, "enableBgp": false, "etag": "W/\"ecb42bc5-c176-44e1-802f-b0ce2962ac04\"", "gatewayDefaultSite": null, "gatewayType": "Vpn", "id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW", "ipConfigurations":Copiare i valori dopo

"id":tra virgolette."id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"Ottenere l'ID risorsa di VNet4GW e copiare i valori in un editor di testo.

az network vnet-gateway show -n VNet4GW -g TestRG4Creare la connessione da TestVNet1 a TestVNet4. In questo passaggio viene creata la connessione da TestVNet1 a TestVNet4. Negli esempi si fa riferimento a una chiave condivisa. È possibile utilizzare i propri valori specifici per la chiave condivisa. L'importante è che la chiave condivisa corrisponda per entrambe le configurazioni. Il completamento della creazione di una connessione richiede un po' di tempo.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GWCreare la connessione da TestVNet4 a TestVNet1. Questo passaggio è simile al precedente, tranne che per la creazione della connessione da TestVNet4 a TestVNet1. Assicurarsi che le chiavi condivise corrispondano. Per stabilire la connessione, sono necessari alcuni minuti.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG4 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GW \ -l westus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GWVerificare le connessioni. Vedere Verificare la connessione.

Per connettere reti virtuali che si trovano nello stesso gruppo di risorse

Creare la connessione da TestVNet1 a TestVNet4. In questo passaggio viene creata la connessione da TestVNet1 a TestVNet4. Si noti che i gruppi di risorse sono uguali negli esempi. Viene anche visualizzata una chiave condivisa a cui si fa riferimento negli esempi. È possibile usare i propri valori per la chiave condivisa che però deve essere la stessa per entrambe le connessioni. Il completamento della creazione di una connessione richiede un po' di tempo.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet4GWCreare la connessione da TestVNet4 a TestVNet1. Questo passaggio è simile al precedente, tranne che per la creazione della connessione da TestVNet4 a TestVNet1. Assicurarsi che le chiavi condivise corrispondano. Per stabilire la connessione, sono necessari alcuni minuti.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG1 \ --vnet-gateway1 VNet4GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet1GWVerificare le connessioni. Vedere Verificare la connessione.

Connettere reti virtuali che si trovano in sottoscrizioni diverse

In questo scenario vengono connesse le reti virtuali TestVNet1 e TestVNet5, Le reti virtuali si trovano in sottoscrizioni diverse. Le sottoscrizioni non devono essere associate allo stesso tenant. I passaggi di questa configurazione permettono di aggiungere un'altra connessione tra reti virtuali per connettere TestVNet1 e TestVNet5.

Passaggio 5: Creare e configurare TestVNet1

Queste istruzioni sono il proseguimento dei passaggi delle sezioni precedenti. È necessario completare il passaggio 1 e il passaggio 2 per creare e configurare TestVNet1 e il gateway VPN per TestVNet1. Per questa configurazione, non è necessario creare TestVNet4 come nella sezione precedente. Tuttavia, se la si crea, non entrerà in conflitto con i passaggi seguenti, poiché il traffico proveniente da TestVNet4 non viene instradato verso TestVNet5. Dopo aver completato i passaggi 1 e 2, continuare con il passaggio 6.

Passaggio 6: Verificare gli intervalli di indirizzi IP

Quando si creano connessioni aggiuntive, è importante verificare che lo spazio indirizzi IP della nuova rete virtuale non si sovrapponga a nessuno degli altri intervalli di rete virtuale o intervalli di gateway di rete locale. Per questo esercizio è possibile usare i valori seguenti per TestVNet5:

Valori per TestVNet5:

- Nome della rete virtuale: TestVNet5

- Gruppo di risorse: TestRG5

- Ubicazione: Giappone orientale

- TestVNet5: 10.51.0.0/16 e 10.52.0.0/16

- FrontEnd: 10.51.0.0/24

- BackEnd: 10.52.0.0/24

- GatewaySubnet: 10.52.255.0/27

- GatewayName: VNet5GW

- IP pubblico: VNet5GWIP

- Tipo VPN:

- Connessione: VNet5toVNet1

- ConnectionType: VNet2VNet

Passaggio 7: Creare e configurare TestVNet5

Questo passaggio deve essere eseguito nel contesto della nuova sottoscrizione, la sottoscrizione 5. Questa parte può essere eseguita dall'amministratore in un'altra organizzazione che possiede la sottoscrizione. Per passare da una sottoscrizione all'altra, usare az account list --all per elencare le sottoscrizioni disponibili per l'account, quindi usare az account set --subscription <subscriptionID> per passare alla sottoscrizione da usare.

Verificare di essere connessi alla sottoscrizione 5, quindi creare un gruppo di risorse.

az group create -n TestRG5 -l japaneastCreare TestVNet5.

az network vnet create \ -n TestVNet5 \ -g TestRG5 \ --address-prefix 10.51.0.0/16 \ -l japaneast \ --subnet-name FrontEnd \ --subnet-prefix 10.51.0.0/24Aggiungere le subnet.

az network vnet update \ -n TestVNet5 \ --address-prefixes 10.51.0.0/16 10.52.0.0/16 \ -g TestRG5 \az network vnet subnet create \ --vnet-name TestVNet5 \ -n BackEnd \ -g TestRG5 \ --address-prefix 10.52.0.0/24Aggiungere la subnet del gateway.

az network vnet subnet create \ --vnet-name TestVNet5 \ -n GatewaySubnet \ -g TestRG5 \ --address-prefix 10.52.255.0/27Richiedere un indirizzo IP pubblico.

az network public-ip create \ -g TestRG5 \ --n VNet5GWIP \ --sku Standard \ --allocation-method Static \ --l japaneastCreare il gateway di TestVNet5

az network vnet-gateway create \ -n VNet5GW \ -l japaneast \ --public-ip-address VNet5GWIP \ -g TestRG5 \ --vnet TestVNet5 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Passaggio 8: Creare le connessioni

Questo passaggio è suddiviso in due sessioni dell'interfaccia della riga di comando, contrassegnate come [Sottoscrizione 1] e [Sottoscrizione 5], perché i gateway si trovano in sottoscrizioni diverse. Per passare da una sottoscrizione all'altra, usare az account list --all per elencare le sottoscrizioni disponibili per l'account, quindi usare az account set --subscription <subscriptionID> per passare alla sottoscrizione da usare.

[Sottoscrizione 1] Eseguire l'accesso e connettersi alla sottoscrizione 1. Usare il comando seguente per ottenere il nome e l'ID del gateway dall'output:

az network vnet-gateway show -n VNet1GW -g TestRG1Copiare l'output per

id:. Inviare l'ID e il nome del gateway della rete virtuale (VNet1GW) all'amministratore della sottoscrizione 5 tramite posta elettronica o un altro metodo.Output di esempio:

"id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"[Sottoscrizione 5] Eseguire l'accesso e connettersi alla sottoscrizione 5. Usare il comando seguente per ottenere il nome e l'ID del gateway dall'output:

az network vnet-gateway show -n VNet5GW -g TestRG5Copiare l'output per

id:. Inviare l'ID e il nome del gateway della rete virtuale (VNet5GW) all'amministratore della sottoscrizione 1 tramite posta elettronica o un altro metodo.[Sottoscrizione 1] In questo passaggio viene creata la connessione da TestVNet1 a TestVNet5. È possibile usare i propri valori per la chiave condivisa che però deve essere la stessa per entrambe le connessioni. Il completamento della creazione di una connessione può richiedere un po' di tempo. Connettersi alla Sottoscrizione 1.

az network vpn-connection create \ -n VNet1ToVNet5 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW[Sottoscrizione 5] Questo passaggio è simile al precedente, ma riguarda la creazione della connessione da TestVNet5 a TestVNet1. Verificare che le chiavi condivise corrispondano e di essere connessi alla sottoscrizione 5.

az network vpn-connection create \ -n VNet5ToVNet1 \ -g TestRG5 \ --vnet-gateway1 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW \ -l japaneast \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW

Verificare le connessioni

Importante

I gruppi di sicurezza di rete nella subnet del gateway non sono supportati. Se si associa un gruppo di sicurezza di rete a tale subnet, il gateway della rete virtuale (VPN e gateway Express Route) potrebbe smettere di funzionare come previsto. Per altre informazioni sui gruppi di sicurezza di rete, vedere Che cos'è un gruppo di sicurezza di rete.

È possibile verificare se la connessione è riuscita usando il comando az network vpn-connection show. Il valore '--name' nell'esempio fa riferimento al nome della connessione che si vuole testare. Mentre è in corso l'operazione per stabilire la connessione, lo stato della connessione è "Connecting". Dopo che la connessione è stata stabilita, lo stato diventa "Connected". Modificare l'esempio seguente con i valori per l'ambiente in uso.

az network vpn-connection show --name <connection-name> --resource-group <resource-group-name>

Domande frequenti relative alla connessione di reti virtuali

Per le domande frequenti sulla connessione da rete virtuale a rete virtuale, vedere Domande frequenti sul gateway VPN.

Passaggi successivi

- Dopo aver completato la connessione, è possibile aggiungere macchine virtuali alle reti virtuali. Per altre informazioni, vedere la documentazione sulle macchine virtuali.

- Per informazioni su BGP, vedere Panoramica di BGP e Come configurare BGP.