Enable TLS and SSL support in SharePoint 2013

SI APPLICA A: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint in Microsoft 365

SharePoint in Microsoft 365

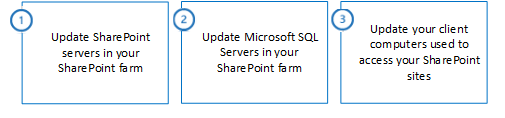

Il supporto del protocollo TLS versione 1.1 e 1.2 non è abilitato per impostazione predefinita in SharePoint Server 2013. Per abilitare il supporto, sarà necessario installare gli aggiornamenti e modificare le impostazioni di configurazione una volta in ognuno dei percorsi seguenti:

Server SharePoint nella farm di SharePoint

Microsoft SQL Server nella farm di SharePoint

Computer client utilizzati per accedere ai siti di SharePoint

Importante

[!IMPORTANTE] Se non si aggiorna ognuna di queste posizioni, si rischia che i sistemi non riescano a connettersi tra loro tramite TLS 1.1 o TLS 1.2. I sistemi torneranno invece a un protocollo di protezione meno recente e, se i protocolli di protezione meno recenti non sono abilitati, la connessione tra i sistemi potrebbe avere esito negativo. > Esempio: I server SharePoint potrebbero non riuscire a connettersi ai database di SQL Server oppure i computer client potrebbero non riuscire a connettersi ai siti di SharePoint.

Informazioni sulla crittografia dei dati in OneDrive e SharePoint in Microsoft 365.

Riepilogo del processo di aggiornamento

Nell'immagine seguente vengono mostrati i tre passaggi necessari per abilitare il supporto di TLS 1.1 e TLS 1.2 nei server SharePoint, SQL Server e computer client.

Passaggio 1: aggiornare i server SharePoint nella farm di SharePoint

Seguire questa procedura per aggiornare il server SharePoint.

| Procedura per SharePoint Server | Windows Server 2008 R2 | Windows Server 2012 | Windows Server 2012 R2 |

|---|---|---|---|

|

1.1 - Abilitare TLS 1.1 e TLS 1.2 in Windows Schannel |

Obbligatorio |

N/D |

N/D |

|

1.2 - Abilitare il supporto di TLS 1.1 e TLS 1.2 in WinHTTP |

Obbligatorio |

Obbligatorio |

N/D |

|

1.3 - Abilitare il supporto di TLS 1.1 e TLS 1.2 in Internet Explorer |

Obbligatorio |

Obbligatorio |

N/D |

|

1.4 - Installare l'aggiornamento SQL Server 2008 R2 Native Client per il supporto di TLS 1.2 |

Obbligatorio |

Obbligatorio |

Obbligatorio |

|

1.5 - Installare .NET Framework 4.6 o superiore |

Obbligatorio |

Obbligatorio |

Obbligatorio |

|

1.6 - Abilitare una crittografia complessa in .NET Framework 4.6 o superiore |

Obbligatorio |

Obbligatorio |

Obbligatorio |

| I passaggi seguenti sono consigliati. Anche se non direttamente richiesto da SharePoint Server 2013, potrebbe essere necessario per altri software che si integrano con SharePoint Server 2013. |

|||

|

1.7 - Installare l'aggiornamento .NET Framework 3.5 per il supporto di TLS 1.1 e TLS 1.2 |

Consigliato |

Consigliato |

Consigliato |

|

1.8 - Abilitare una crittografia complessa in .NET Framework 3.5 |

Consigliato |

Consigliato |

Consigliato |

| Il passaggio seguente è facoltativo. Si può scegliere di eseguire questo passaggio in base ai requisiti di conformità e protezione dell'organizzazione. |

|||

|

1.9 - Disabilitare le versioni precedenti dei protocolli SSL e TLS in Windows SChannel |

Facoltativo |

Facoltativo |

Facoltativo |

1.1 - Abilitare TLS 1.1 e TLS 1.2 in Windows SChannel

Il supporto per SSL e TLS viene abilitato o disabilitato in Windows Schannel modificando il Registro di sistema di Windows. Ogni versione del protocollo SSL e TLS può essere abilitata o disabilitata indipendentemente. Non è necessario abilitare o disabilitare una versione del protocollo per abilitarne o disabilitarne un'altra.

Il valore del Registro di sistema Enabled indica se è possibile utilizzare la versione del protocollo. Se il valore è impostato su 0, la versione del protocollo non può essere utilizzata, anche se è abilitata per impostazione predefinita o se l'applicazione richiede esplicitamente quella versione di protocollo. Se il valore è impostato su 1, la versione del protocollo può essere utilizzata se è abilitata per impostazione predefinita o se l'applicazione richiede esplicitamente quella versione di protocollo. Se il valore non è definito, utilizzerà un valore predefinito determinato dal sistema operativo.

Il valore del registro di sistema DisabledByDefault indica se la versione del protocollo viene utilizzata per impostazione predefinita. Questa impostazione si applica solo quando l'applicazione non richiede esplicitamente le versioni di protocollo da utilizzare. Se il valore è impostato su 0, la versione del protocollo verrà utilizzata per impostazione predefinita. Se il valore è impostato su 1, la versione del protocollo non verrà utilizzata per impostazione predefinita. Se il valore non è definito, utilizzerà un valore predefinito determinato dal sistema operativo.

Per abilitare il supporto di TLS 1.1 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato tls11-enable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001Salvare il file tls11-enable.reg.

Fare doppio clic sul file tls11-enable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

Per abilitare il supporto di TLS 1.2 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato tls12-enable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001Salvare il file tls12-enable.reg.

Fare doppio clic sul file tls12-enable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

1.2 - Abilitare il supporto di TLS 1.1 e TLS 1.2 in WinHTTP

WinHTTP non eredita le impostazioni predefinite della versione del protocollo di crittografia SSL e TLS dal valore del Registro di sistema di Windows SChannel DisabledByDefault. WinHTTP utilizza le proprie impostazioni predefinite della versione del protocollo di crittografia SSL e TLS, che variano in base al sistema operativo. Per ignorare le impostazioni predefinite, è necessario installare un aggiornamento KB e configurare le chiavi del Registro di sistema di Windows.

Il valore del Registro di sistema ** DefaultSecureProtocols ** di WinHTTP è un campo di bit che accetta più valori aggiungendoli insieme in un singolo valore. È possibile utilizzare il programma Calcolatrice Windows (Calc.exe) in modalità Programmatore per aggiungere i seguenti valori esadecimali come desiderato.

| Valore DefaultSecureProtocols | Descrizione |

|---|---|

| 0x00000008 |

Consente di abilitare SSL 2.0 per impostazione predefinita |

| 0x00000020 |

Consente di abilitare SSL 3.0 per impostazione predefinita |

| 0x00000080 |

Consente di abilitare TLS 1.0 per impostazione predefinita |

| 0x00000200 |

Consente di abilitare TLS 1.1 per impostazione predefinita |

| 0x00000800 |

Consente di abilitare TLS 1.2 per impostazione predefinita |

Ad esempio, è possibile abilitare TLS 1.0, TLS 1.1 e TLS 1.2 per impostazione predefinita aggiungendo i valori 0x00000080, 0x00000200 e 0x00000800 insieme per formare il valore 0x00000A80.

Per installare l'aggiornamento KB di WinHTTP, seguire le istruzioni riportate nell'articolo della Knowledge Base Aggiornamento per abilitare TLS 1.1 e TLS 1.2 come protocolli di protezione in WinHTTP in Windows

Per abilitare TLS 1.0, TLS 1.1 e TLS 1.2 per impostazione predefinita in WinHTTP

Da Notepad.exe, creare un file di testo denominato winhttp-tls10-tls12-enable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000A80 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000A80Salvare il file winhttp-tls10-tls12-enable.reg.

Fare doppio clic sul file winhttp-tls10-tls12-enable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

1.3 - Abilitare il supporto di TLS 1.1 e TLS 1.2 in Internet Explorer

Le versioni di Internet Explorer precedenti a Internet Explorer 11 non consentono di abilitare il supporto di TLS 1.1 o TLS 1.2 per impostazione predefinita. Il supporto per TLS 1.1 e TLS 1.2 è abilitato per impostazione predefinita a partire da Internet Explorer 11.

Per abilitare il supporto di TLS 1.1 e TLS 1.2 in Internet Explorer

In Internet Explorer fare clic su Strumenti>Opzioni> InternetAvanzate oppure scegliere

>Opzioni> InternetAvanzate.

>Opzioni> InternetAvanzate.Nella sezione Security, assicurarsi che siano selezionate le seguenti caselle di controllo. In caso contrario, selezionare le caselle di controllo seguenti:

Usa TLS 1.1

Usa TLS 1.2

- Facoltativamente, se si desidera disabilitare il supporto per le versioni dei protocolli di protezione precedenti, deselezionare le caselle di controllo seguenti:

Usa SSL 2.0

Usa SSL 3.0

Usa TLS 1.0

Nota

[!NOTA] Disabilitando TLS 1.0 potrebbero verificarsi problemi di compatibilità con i siti che non supportano versioni dei protocolli di protezione più recenti. I clienti devono testare questo cambiamento prima di applicarlo.

- Fare clic su OK.

1.4 - Installare l'aggiornamento SQL Server 2008 R2 Native Client per il supporto di TLS 1.2

SQL Server 2008 R2 Native Client non supporta TLS 1.1 o TLS 1.2 per impostazione predefinita. È necessario installare l'aggiornamento SQL Server 2008 R2 Native Client per il supporto di TLS 1.2.

Per installare l'aggiornamento di SQL Server 2008 R2 Native Client, vedere Aggiornamenti di SQL 2008 e 2008 R2 TLS 1.2 SQL Native Client non disponibili in Catalogo Windows.

1.5 - Installare .NET Framework 4.6 o superiore

SharePoint 2013 richiede .NET Framework 4.6, .NET Framework 4.6.1 o .NET Framework 4.6.2 per il supporto di TLS 1.2. Si consiglia di installare l'ultima versione di .NET Framework per avere affidabilità e funzionalità migliorate.

Per installare .NET Framework 4.6.2, vedere l'articolo della Knowledge Base Microsoft .NET Framework 4.6.2 (programma di installazione Web) per Windows

Per installare .NET Framework 4.6.1, vedere l'articolo della Knowledge Base Programma di installazione Web di .NET Framework 4.6.1 per Windows

Per installare .NET Framework 4.6, vedere l'articolo della Knowledge Base Microsoft .NET Framework 4.6 (programma di installazione Web) per Windows

1.6 - Abilitare una crittografia complessa in .NET Framework 4.6 o superiore

.NET Framework 4.6 e versioni successive non eredita le impostazioni predefinite della versione del protocollo di crittografia SSL e TLS dal valore del Registro di sistema di Windows SChannel DisabledByDefault. Utilizza invece le proprie impostazioni predefinite della versione del protocollo di crittografia SSL e TLS. Per ignorare le impostazioni predefinite, è necessario configurare le chiavi del Registro di sistema di Windows.

Il valore del Registro di sistema SchUseStrongCrypto consente di modificare le impostazioni predefinite della versione del protocollo di crittografia di .NET Framework 4.6 e versioni successive da SSL 3.0 o TLS 1.0 a TLS 1.0 o TLS 1.1 o TLS 1.2. Inoltre, limita l'utilizzo degli algoritmi di crittografia con TLS che sono considerati vulnerabili, come RC4.

Le applicazioni compilate per .NET Framework 4.6 o versioni successive si comporteranno come se il valore della chiave di Registro SchUseStrongCrypto fosse impostato su 1, anche se non lo è. Per assicurarsi che tutte le applicazioni di .NET Framework utilizzi la crittografia complessa, è necessario configurare questo valore del Registro di sistema di Windows.

Per abilitare una crittografia complessa in .NET Framework 4.6 o superiore

Da Notepad.exe, creare un file di testo denominato net46-strong-crypto-enable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001Salvare il file net46-strong-crypto-enable.reg.

Fare doppio clic sul file net46-strong-crypto-enable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

1.7 - Installare l'aggiornamento .NET Framework 3.5 per il supporto di TLS 1.1 e TLS 1.2

.NET Framework 3.5 non supporta TLS 1.1 o TLS 1.2 per impostazione predefinita. Per aggiungere supporto per TLS 1.1 e TLS 1.2, è necessario installare un aggiornamento KB e configurare manualmente le chiavi del Registro di sistema di Windows.

SharePoint 2013 si basa su .NET Framework 4.x e non utilizza .NET Framework 3.5. Tuttavia, determinati componenti prerequisiti e software di terze parti che si integra con SharePoint 2013 potrebbero utilizzare .NET Framework 3.5. Microsoft consiglia di installare e configurare questo aggiornamento per migliorare la compatibilità con TLS 1.2.

Il valore del Registro di sistema SystemDefaultTlsVersions definisce quali impostazioni predefinite della versione del protocollo di protezione verranno utilizzate da .NET Framework 3.5. Se il valore è impostato su 0, .NET Framework 3.5 avrà SSL 3.0 or TLS 1.0 come impostazione predefinita. Se il valore è impostato su 1, .NET Framework 3.5 erediterà le impostazioni predefinite dai valori del Registro di sistema DisabledByDefault di Windows SChannel. Se il valore non è definito, sarà come se fosse impostato su 0.

** For Windows Server 2008 R2 **

Per installare l'aggiornamento .NET Framework 3.5.1 perWindows Server 2008 R2, vedere l'articolo della Knowledge Base Supporto per versioni predefinite di sistema TLS incluse in NET Framework 3.5.1 su Windows 7 SP1 e Server 2008 R2 SP1

Dopo aver installato l'aggiornamento KB, configurare manualmente le chiavi del Registro di sistema.

For Windows Server 2012

Per installare l'aggiornamento .NET Framework 3.5 per Windows Server 2012, vedere l'articolo della Knowledge Base Supporto per versioni predefinite di sistema TLS incluse in .NET Framework 3.5 su Windows Server 2012

Dopo aver installato l'aggiornamento KB, configurare manualmente le chiavi del Registro di sistema.

For Windows Server 2012 R2

Per installare l'aggiornamento .NET Framework 3.5 SP1 per Windows Server 2012 R2, vedere l'articolo della Knowledge Base Supporto per versioni predefinite di sistema TLS incluse in .NET Framework 3.5 su Windows 8.1 e Windows Server 2012 R2

Dopo aver installato l'aggiornamento KB, configurare manualmente le chiavi del Registro di sistema.

To manually configure the registry keys, do the following:

Da Notepad.exe, creare un file di testo denominato net35-tls12-enable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001Salvare il file net35-tls12-enable.reg.

Fare doppio clic sul file net35-tls12-enable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

1.8 - Abilitare una crittografia complessa in .NET Framework 3.5

Il valore del Registro di sistema SchUseStrongCrypto limita l'utilizzo degli algoritmi di crittografia con TLS che sono considerati vulnerabili, come RC4.

Microsoft ha rilasciato un aggiornamento della sicurezza facoltativo per .NET Framework 3.5 che consente di configurare automaticamente le chiavi del Registro di sistema di Windows.

Windows Server 2008 R2

Per abilitare una crittografia complessa in .NET Framework 3.5.1 in Windows Server 2008 R2, vedere l'articolo della Knowledge Base Descrizione dell'aggiornamento della sicurezza per NET Framework 3.5.1 su Windows 7 Service Pack 1 e Windows Server 2008 R2 Service Pack 1: 13 maggio 2014

Windows Server 2012

Per abilitare una crittografia complessa in .NET Framework 3.5 in Windows Server 2012, vedere l'articolo della Knowledge Base Descrizione dell'aggiornamento della sicurezza per .NET Framework 3.5 in Windows 8 e Windows Server 2012: 13 maggio 2014

Windows Server 2012 R2

Per abilitare una crittografia complessa in .NET Framework 3.5 su Windows Server 2012 R2, vedere l'articolo della Knowledge Base Descrizione dell'aggiornamento della sicurezza per .NET Framework 3.5 in Windows 8.1 e Windows Server 2012 R2: 13 maggio 2014

1.9 - Disabilitare le versioni precedenti dei protocolli SSL e TLS in Windows SChannel

Il supporto per SSL e TLS viene abilitato o disabilitato in Windows Schannel modificando il Registro di sistema di Windows. Ogni versione del protocollo SSL e TLS può essere abilitata o disabilitata indipendentemente. Non è necessario abilitare o disabilitare una versione del protocollo per abilitarne o disabilitarne un'altra.

Importante

[!IMPORTANTE] Si consiglia di disabilitare SSL 2.0 e SSL 3.0 a causa di gravi vulnerabilità di protezione in quelle versioni di protocollo. > I clienti possono anche scegliere di disabilitare TLS 1.0 e TLS 1.1 per assicurarsi che venga usata solo la versione del protocollo più recente. Tuttavia, ciò potrebbe provocare problemi di compatibilità con il software che non supporta la versione del protocollo TLS più recente. I clienti devono testare un simile cambiamento prima di applicarlo.

Il valore del Registro di sistema Enabled indica se è possibile utilizzare la versione del protocollo. Se il valore è impostato su 0, la versione del protocollo non può essere utilizzata, anche se è abilitata per impostazione predefinita o se l'applicazione richiede esplicitamente quella versione di protocollo. Se il valore è impostato su 1, la versione del protocollo può essere utilizzata se è abilitata per impostazione predefinita o se l'applicazione richiede esplicitamente quella versione di protocollo. Se il valore non è definito, utilizzerà un valore predefinito determinato dal sistema operativo.

Il valore del registro di sistema DisabledByDefault indica se la versione del protocollo viene utilizzata per impostazione predefinita. Questa impostazione si applica solo quando l'applicazione non richiede esplicitamente le versioni di protocollo da utilizzare. Se il valore è impostato su 0, la versione del protocollo verrà utilizzata per impostazione predefinita. Se il valore è impostato su 1, la versione del protocollo non verrà utilizzata per impostazione predefinita. Se il valore non è definito, utilizzerà un valore predefinito determinato dal sistema operativo.

Per disabilitare il supporto di SSL 2.0 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato ssl20-disable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Salvare il file ssl20-disable.reg.

Fare doppio clic sul file ssl20-disable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

Per disabilitare il supporto di SSL 3.0 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato ssl30-disable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Salvare il file ssl30-disable.reg.

Fare doppio clic sul file ssl30-disable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

Per disabilitare il supporto di TLS 1.0 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato tls10-disable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Salvare il file tls10-disable.reg.

Fare doppio clic sul file tls10-disable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

Per disabilitare il supporto di TLS 1.1 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato tls11-disable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Salvare il file tls11-disable.reg.

Fare doppio clic sul file tls11-disable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

Passaggio 2: aggiornare Microsoft SQL Server nella farm di SharePoint

Seguire questa procedura per aggiornare SQL Server nella farm di SharePoint.

| Procedura per SQL Server | Windows Server 2008 R2 | Windows Server 2012 | Windows Server 2012 R2 |

|---|---|---|---|

|

2.1 - Abilitare TLS 1.1 e TLS 1.2 in Windows SChannel |

Obbligatorio |

N/D |

N/D |

|

2.2 - Abilitare il supporto di TLS 1.1 e TLS 1.2 in Microsoft SQL Server |

Obbligatorio |

Obbligatorio |

Obbligatorio |

| Il passaggio seguente è facoltativo. Eseguire questo passaggio in base ai requisiti di conformità e protezione dell'organizzazione. |

|||

|

2.3 - Disabilitare le versioni precedenti dei protocolli SSL e TLS in Windows SChannel |

Facoltativo |

Facoltativo |

Facoltativo |

2.1 - Abilitare TLS 1.1 e TLS 1.2 in Windows SChannel

Il supporto per SSL e TLS viene abilitato o disabilitato in Windows Schannel modificando il Registro di sistema di Windows. Ogni versione del protocollo SSL e TLS può essere abilitata o disabilitata indipendentemente. Non è necessario abilitare o disabilitare una versione del protocollo per abilitarne o disabilitarne un'altra.

Il valore del Registro di sistema Enabled indica se è possibile utilizzare la versione del protocollo. Se il valore è impostato su 0, la versione del protocollo non può essere utilizzata, anche se è abilitata per impostazione predefinita o se l'applicazione richiede esplicitamente quella versione di protocollo. Se il valore è impostato su 1, la versione del protocollo può essere utilizzata se è abilitata per impostazione predefinita o se l'applicazione richiede esplicitamente quella versione di protocollo. Se il valore non è definito, utilizzerà un valore predefinito determinato dal sistema operativo.

Il valore del registro di sistema DisabledByDefault indica se la versione del protocollo viene utilizzata per impostazione predefinita. Questa impostazione si applica solo quando l'applicazione non richiede esplicitamente le versioni di protocollo da utilizzare. Se il valore è impostato su 0, la versione del protocollo verrà utilizzata per impostazione predefinita. Se il valore è impostato su 1, la versione del protocollo non verrà utilizzata per impostazione predefinita. Se il valore non è definito, utilizzerà un valore predefinito determinato dal sistema operativo.

Per abilitare il supporto di TLS 1.1 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato tls11-enable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001Salvare il file tls11-enable.reg.

Fare doppio clic sul file tls11-enable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

Per abilitare il supporto di TLS 1.2 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato tls12-enable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001Salvare il file tls12-enable.reg.

Fare doppio clic sul file tls12-enable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

2.2 - Abilitare il supporto di TLS 1.1 e TLS 1.2 in Microsoft SQL Server

Le versioni di SQL Server precedenti a SQL Server 2016 non supportano TLS 1.1 o TLS 1.2 per impostazione predefinita. Per aggiungere supporto per TLS 1.1 e TLS 1.2, è necessario installare gli aggiornamenti per SQL Server.

Per abilitare il supporto di TLS 1.1 e TLS 1.2 in SQL Server, seguire le istruzioni riportate nell'articolo della Knowledge Base Supporto di TLS 1.2 per Microsoft SQL Server

2.3 - Disabilitare le versioni precedenti dei protocolli SSL e TLS in Windows SChannel

Il supporto per SSL e TLS viene abilitato o disabilitato in Windows Schannel modificando il Registro di sistema di Windows. Ogni versione del protocollo SSL e TLS può essere abilitata o disabilitata indipendentemente. Non è necessario abilitare o disabilitare una versione del protocollo per abilitarne o disabilitarne un'altra.

Importante

[!IMPORTANTE] Si consiglia di disabilitare SSL 2.0 e SSL 3.0 a causa di gravi vulnerabilità di protezione in quelle versioni di protocollo. > I clienti possono anche scegliere di disabilitare TLS 1.0 e TLS 1.1 per assicurarsi che venga usata solo la versione del protocollo più recente. Tuttavia, ciò potrebbe provocare problemi di compatibilità con il software che non supporta la versione del protocollo TLS più recente. I clienti devono testare un simile cambiamento prima di applicarlo.

Il valore del Registro di sistema Enabled indica se è possibile utilizzare la versione del protocollo. Se il valore è impostato su 0, la versione del protocollo non può essere utilizzata, anche se è abilitata per impostazione predefinita o se l'applicazione richiede esplicitamente quella versione di protocollo. Se il valore è impostato su 1, la versione del protocollo può essere utilizzata se è abilitata per impostazione predefinita o se l'applicazione richiede esplicitamente quella versione di protocollo. Se il valore non è definito, utilizzerà un valore predefinito determinato dal sistema operativo.

Il valore del registro di sistema DisabledByDefault indica se la versione del protocollo viene utilizzata per impostazione predefinita. Questa impostazione si applica solo quando l'applicazione non richiede esplicitamente le versioni di protocollo da utilizzare. Se il valore è impostato su 0, la versione del protocollo verrà utilizzata per impostazione predefinita. Se il valore è impostato su 1, la versione del protocollo non verrà utilizzata per impostazione predefinita. Se il valore non è definito, utilizzerà un valore predefinito determinato dal sistema operativo.

Per disabilitare il supporto di SSL 2.0 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato ssl20-disable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Salvare il file ssl20-disable.reg.

Fare doppio clic sul file ssl20-disable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

Per disabilitare il supporto di SSL 3.0 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato ssl30-disable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Salvare il file ssl30-disable.reg.

Fare doppio clic sul file ssl30-disable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

Per disabilitare il supporto di TLS 1.0 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato tls10-disable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Salvare il file tls10-disable.reg.

Fare doppio clic sul file tls10-disable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

Per disabilitare il supporto di TLS 1.1 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato tls11-disable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Salvare il file tls11-disable.reg.

Fare doppio clic sul file tls11-disable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

Passaggio 3: aggiornare i computer client utilizzati per accedere ai siti di SharePoint

Seguire questa procedura per aggiornare i computer client che consentono di accedere al sito di SharePoint.

| Procedura per computer client | Windows 7 | Windows 8.1 | Windows 10 |

|---|---|---|---|

|

3.1 - Abilitare TLS 1.1 e TLS 1.2 in Windows SChannel |

Obbligatorio |

N/D |

N/D |

|

3.2 - Abilitare il supporto di TLS 1.1 e TLS 1.2 in WinHTTP |

Obbligatorio |

N/D |

N/D |

|

3.3 - Abilitare il supporto di TLS 1.1 e TLS 1.2 in Internet Explorer |

Obbligatorio |

N/D |

N/D |

|

3.4 - Abilitare una crittografia complessa in .NET Framework 4.5 o superiore |

Obbligatorio |

Obbligatorio |

Obbligatorio |

|

3.5 - Installare l'aggiornamento .NET Framework 3.5 per il supporto di TLS 1.1 e TLS 1.2 |

Obbligatorio |

Obbligatorio |

Obbligatorio |

| Il passaggio seguente è consigliato. Sebbene non siano direttamente richiesti da SharePoint Server 2013, offrono una maggiore sicurezza limitando l'uso di algoritmi di crittografia debole. |

|||

|

3.6 - Abilitare una crittografia complessa in .NET Framework 3.5 |

Consigliato |

Consigliato |

Consigliato |

| Il passaggio seguente è facoltativo. Si può scegliere di eseguire questo passaggio in base ai requisiti di conformità e protezione dell'organizzazione. |

|||

|

3.7 - Disabilitare le versioni precedenti dei protocolli SSL e TLS in Windows SChannel |

Facoltativo |

Facoltativo |

Facoltativo |

3.1 - Abilitare TLS 1.1 e TLS 1.2 in Windows SChannel

Il supporto per SSL e TLS viene abilitato o disabilitato in Windows Schannel modificando il Registro di sistema di Windows. Ogni versione del protocollo SSL e TLS può essere abilitata o disabilitata indipendentemente. Non è necessario abilitare o disabilitare una versione del protocollo per abilitarne o disabilitarne un'altra.

Il valore del Registro di sistema Enabled indica se è possibile utilizzare la versione del protocollo. Se il valore è impostato su 0, la versione del protocollo non può essere utilizzata, anche se è abilitata per impostazione predefinita o se l'applicazione richiede esplicitamente quella versione di protocollo. Se il valore è impostato su 1, la versione del protocollo può essere utilizzata se è abilitata per impostazione predefinita o se l'applicazione richiede esplicitamente quella versione di protocollo. Se il valore non è definito, utilizzerà un valore predefinito determinato dal sistema operativo.

Il valore del registro di sistema DisabledByDefault indica se la versione del protocollo viene utilizzata per impostazione predefinita. Questa impostazione si applica solo quando l'applicazione non richiede esplicitamente le versioni di protocollo da utilizzare. Se il valore è impostato su 0, la versione del protocollo verrà utilizzata per impostazione predefinita. Se il valore è impostato su 1, la versione del protocollo non verrà utilizzata per impostazione predefinita. Se il valore non è definito, utilizzerà un valore predefinito determinato dal sistema operativo.

Per abilitare il supporto di TLS 1.1 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato tls11-enable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001Salvare il file tls11-enable.reg.

Fare doppio clic sul file tls11-enable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

Per abilitare il supporto di TLS 1.2 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato tls12-enable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001Salvare il file tls12-enable.reg.

Fare doppio clic sul file tls12-enable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

3.2 - Abilitare il supporto di TLS 1.1 e TLS 1.2 in WinHTTP

WinHTTP non eredita le impostazioni predefinite della versione del protocollo di crittografia SSL e TLS dal valore del Registro di sistema di Windows SChannel DisabledByDefault. WinHTTP utilizza le proprie impostazioni predefinite della versione del protocollo di crittografia SSL e TLS, che variano in base al sistema operativo. Per ignorare le impostazioni predefinite, è necessario installare un aggiornamento KB e configurare le chiavi del Registro di sistema di Windows.

Il valore del Registro di sistema ** DefaultSecureProtocols ** di WinHTTP è un campo di bit che accetta più valori aggiungendoli insieme in un singolo valore. È possibile utilizzare il programma Calcolatrice Windows (Calc.exe) in modalità Programmatore per aggiungere i seguenti valori esadecimali come desiderato.

Valori esadecimali

| Valore DefaultSecureProtocols | Descrizione |

|---|---|

| 0x00000008 |

Consente di abilitare SSL 2.0 per impostazione predefinita |

| 0x00000020 |

Consente di abilitare SSL 3.0 per impostazione predefinita |

| 0x00000080 |

Consente di abilitare TLS 1.0 per impostazione predefinita |

| 0x00000200 |

Consente di abilitare TLS 1.1 per impostazione predefinita |

| 0x00000800 |

Consente di abilitare TLS 1.2 per impostazione predefinita |

Ad esempio, è possibile abilitare TLS 1.0, TLS 1.1 e TLS 1.2 per impostazione predefinita aggiungendo i valori 0x00000080, 0x00000200 e 0x00000800 insieme per formare il valore 0x00000A80.

Per installare l'aggiornamento KB di WinHTTP, seguire le istruzioni riportate nell'articolo della Knowledge Base Aggiornamento per abilitare TLS 1.1 e TLS 1.2 come protocolli di protezione in WinHTTP in Windows

Per abilitare TLS 1.0, TLS 1.1 e TLS 1.2 per impostazione predefinita in WinHTTP

Da Notepad.exe, creare un file di testo denominato winhttp-tls10-tls12-enable.reg.

Copiare e incollare il testo seguente.

For 64-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000A80 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000A80For 32-bit operating system

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000A80Salvare il file winhttp-tls10-tls12-enable.reg.

Fare doppio clic sul file winhttp-tls10-tls12-enable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

3.3 - Abilitare il supporto di TLS 1.1 e TLS 1.2 in Internet Explorer

Le versioni di Internet Explorer precedenti a Internet Explorer 11 non consentono di abilitare il supporto di TLS 1.1 o TLS 1.2 per impostazione predefinita. Il supporto per TLS 1.1 e TLS 1.2 è abilitato per impostazione predefinita a partire da Internet Explorer 11.

Per abilitare il supporto di TLS 1.1 e TLS 1.2 in Internet Explorer

In Internet Explorer fare clic su Strumenti>Opzioni> InternetAvanzate oppure scegliere

>Opzioni> InternetAvanzate.

>Opzioni> InternetAvanzate.Nella sezione Security, assicurarsi che siano selezionate le seguenti caselle di controllo. In caso contrario, selezionare le caselle di controllo seguenti:

Usa TLS 1.1

Usa TLS 1.2

- Facoltativamente, se si desidera disabilitare il supporto per le versioni dei protocolli di protezione precedenti, deselezionare le caselle di controllo seguenti:

Usa SSL 2.0

Usa SSL 3.0

Usa TLS 1.0

Nota

[!NOTA] Disabilitando TLS 1.0 potrebbero verificarsi problemi di compatibilità con i siti che non supportano versioni dei protocolli di protezione più recenti. I clienti devono testare questo cambiamento prima di applicarlo.

- Fare clic su OK.

3.4 - Abilitare una crittografia complessa in .NET Framework 4.5 o superiore

.NET Framework 4.5 e versioni successive non eredita le impostazioni predefinite della versione del protocollo di crittografia SSL e TLS dal valore del Registro di sistema di Windows SChannel DisabledByDefault. Utilizza invece le proprie impostazioni predefinite della versione del protocollo di crittografia SSL e TLS. Per ignorare le impostazioni predefinite, è necessario configurare le chiavi del Registro di sistema di Windows.

Il valore del Registro di sistema SchUseStrongCrypto consente di modificare le impostazioni predefinite della versione del protocollo di protezione di .NET Framework 4.5 e versioni successive da SSL 3.0 o TLS 1.0 a TLS 1.0 o TLS 1.1 o TLS 1.2. Inoltre, limita l'utilizzo degli algoritmi di crittografia con TLS che sono considerati vulnerabili, come RC4.

Le applicazioni compilate per .NET Framework 4.6 o versioni successive si comporteranno come se il valore della chiave di Registro SchUseStrongCrypto fosse impostato su 1, anche se non lo è. Per assicurarsi che tutte le applicazioni di .NET Framework utilizzi la crittografia complessa, è necessario configurare questo valore del Registro di sistema di Windows.

Microsoft ha rilasciato un aggiornamento della sicurezza facoltativo per .NET Framework 4.5, 4.5.1 e 4.5.2 che consente di configurare automaticamente le chiavi del Registro di sistema di Windows. Non sono disponibili aggiornamenti per .NET Framework 4.6 o versioni successive. È necessario configurare manualmente le chiavi del Registro di sistema di Windows in .NET Framework 4.6.

For Windows 7 and Windows Server 2008 R2

Per abilitare la crittografia avanzata in .NET Framework 4.5 e 4.5.1 in Windows 7 e Windows Server 2008 R2, vedere MS14-026: La vulnerabilità in .NET Framework potrebbe consentire l'elevazione dei privilegi: 13 maggio 2014 (precedentemente pubblicato come articolo della Knowledge Base 2938782, "Descrizione dell'aggiornamento della sicurezza per .NET Framework 4.5 e .NET Framework 4.5.1 in Windows 7 Service Pack 1 e Windows Server 2008 R2 Service Pack 1: 13 maggio 2014").

Per abilitare una crittografia complessa in .NET Framework 4.5.2 in Windows 7 e Windows Server 2008 R2, vedere l'articolo della Knowledge Base Descrizione dell'aggiornamento della sicurezza per .NET Framework 4.5.2 in Windows 7 Service Pack 1 e Windows Server 2008 R2 Service Pack 1: 13 maggio 2014.

For Windows Server 2012

Per abilitare una crittografia complessa in .NET Framework 4.5, 4.5.1 e 4.5.2 in Windows Server 2012, vedere l'articolo della Knowledge Base Descrizione dell'aggiornamento della sicurezza per NET Framework 4.5, .NET Framework 4.5.1 e .NET Framework 4.5.2 in Windows 8, Windows RT e Windows Server 2012: 13 maggio 2014.

Windows 8.1 and Windows Server 2012 R2

Per abilitare una crittografia complessa in.NET Framework 4.5.1 e 4.5.2 in Windows 8.1 e Windows Server 2012 R2, vedere l'articolo della Knowledge Base Descrizione dell'aggiornamento della sicurezza per .NET Framework 4.5.1 e .NET Framework 4.5.2 in Windows 8.1, Windows RT 8.1 e Windows Server 2012 R2: 13 maggio 2014.

Per abilitare una crittografia complessa in .NET Framework 4.6 o superiore

Da Notepad.exe, creare un file di testo denominato net46-strong-crypto-enable.reg.

Copiare e incollare il testo seguente.

For 64-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001For 32-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001Salvare il file net46-strong-crypto-enable.reg.

Fare doppio clic sul file net46-strong-crypto-enable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

3.5 - Installare l'aggiornamento .NET Framework 3.5 per il supporto di TLS 1.1 e TLS 1.2

.NET Framework 3.5 non supporta TLS 1.1 o TLS 1.2 per impostazione predefinita. Per aggiungere supporto per TLS 1.1 e TLS 1.2, è necessario installare un aggiornamento KB e configurare manualmente le chiavi del Registro di sistema di Windows per ciascuno dei sistemi operativi elencati in questa sezione.

Il valore del Registro di sistema SystemDefaultTlsVersions definisce quali impostazioni predefinite della versione del protocollo di protezione verranno utilizzate da .NET Framework 3.5. Se il valore è impostato su 0, .NET Framework 3.5 avrà SSL 3.0 or TLS 1.0 come impostazione predefinita. Se il valore è impostato su 1, .NET Framework 3.5 erediterà le impostazioni predefinite dai valori del Registro di sistema DisabledByDefault di Windows SChannel. Se il valore non è definito, sarà come se fosse impostato su 0.

Per abilitare .NET Framework 3.5 a ereditare le impostazioni predefinite del protocollo di crittografia da Windows

Windows 7 and Windows Server 2008 R2

Per installare l'aggiornamento .NET Framework 3.5.1 per Windows 7 e Windows Server 2008 R2, vedere l'articolo della Knowledge Base Supporto per versioni predefinite di sistema TLS incluse in .NET Framework 3.5.1 su Windows 7 SP1 e Server 2008 R2 SP1 .

Dopo aver installato l'aggiornamento KB, configurare manualmente le chiavi del Registro di sistema.

For Windows Server 2012

Per installare l'aggiornamento .NET Framework 3.5 per Windows Server 2012, vedere l'articolo della Knowledge Base Supporto per versioni predefinite di sistema TLS incluse in .NET Framework 3.5 su Windows Server 2012

Dopo aver installato l'aggiornamento KB, configurare manualmente le chiavi del Registro di sistema.

Windows 8.1 and Windows Server 2012 R2

Per installare l'aggiornamento .NET Framework 3.5 SP1 per Windows 8.1 e Windows Server 2012 R2, vedere l'articolo della Knowledge Base Supporto per versioni predefinite di sistema TLS incluse in .NET Framework 3.5 su Windows 8.1 e Windows Server 2012 R2

Dopo aver installato l'aggiornamento KB, configurare manualmente le chiavi del Registro di sistema.

Windows 10 (Version 1507)

- Questa funzionalità non è disponibile in Windows 10 versione 1507. È necessario eseguire l'aggiornamento a Windows 10 versione 1511 e installare l'aggiornamento cumulativo per Windows 10 versione 1511 e Windows Server 2016 Technical Preview 4: 10 maggio 2016 oppure eseguire l'aggiornamento a Windows 10 versione 1607 o successiva.

Windows 10 (Version 1511)

Per installare l'aggiornamento cumulativo per Windows 10 versione 1511 e Windows Server 2016 Technical Preview 4: 10 maggio 2016, vedere Aggiornamento cumulativo per Windows 10 versione 1511 e Windows Server 2016 Technical Preview 4: 10 maggio 2016.

Dopo aver installato l'aggiornamento KB, configurare manualmente le chiavi del Registro di sistema.

Windows 10 (Version 1607) and Windows Server 2016

Non è necessario installare nessun aggiornamento. Configurare le chiavi del Registro di sistema di Windows come descritto di seguito.

To manually configure the registry keys, do the following:

Da Notepad.exe, creare un file di testo denominato net35-tls12-enable.reg.

Copiare e incollare il testo seguente.

For 64-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001For 32-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001Salvare il file net35-tls12-enable.reg.

Fare doppio clic sul file net35-tls12-enable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

3.6 - Abilitare una crittografia complessa in .NET Framework 3.5

Il valore del Registro di sistema SchUseStrongCrypto limita l'utilizzo degli algoritmi di crittografia con TLS che sono considerati vulnerabili, come RC4.

Microsoft ha rilasciato un aggiornamento della sicurezza facoltativo per .NET Framework 3.5 in sistemi operativi precedenti a Windows 10 che consente di configurare automaticamente le chiavi del Registro di sistema di Windows. Non sono disponibili aggiornamenti per Windows 10. È necessario configurare manualmente le chiavi del Registro di sistema di Windows in Windows 10.

Windows 7 and Windows Server 2008 R2

Per abilitare una crittografia complessa in .NET Framework 3.5.1 in Windows 7 e Windows Server 2008 R2, vedere l'articolo della Knowledge Base Descrizione dell'aggiornamento della sicurezza per .NET Framework 3.5.1 in Windows 7 Service Pack 1 e Windows Server 2008 R2 Service Pack 1: 13 maggio 2014

For Windows Server 2012

Per abilitare una crittografia complessa in .NET Framework 3.5 in Windows Server 2012, vedere l'articolo della Knowledge Base Descrizione dell'aggiornamento della sicurezza per .NET Framework 3.5 in Windows 8 e Windows Server 2012: 13 maggio 2014

Windows 8.1 and Windows Server 2012 R2

Per abilitare una crittografia complessa in .NET Framework 3.5 in Windows 8.1 e Windows Server 2012 R2, vedere l'articolo della Knowledge Base Descrizione dell'aggiornamento della sicurezza per .NET Framework 3.5 in Windows 8.1 e Windows Server 2012 R2: 13 maggio 2014

To enable strong cryptography in .NET Framework 3.5 on Windows 10 and Windows Server 2016

Da Notepad.exe, creare un file di testo denominato net35-strong-crypto-enable.reg.

Copiare e incollare il testo seguente.

For 64-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001For 32-bit operating system

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001Salvare il file net35-strong-crypto-enable.reg.

Fare doppio clic sul file net35-strong-crypto-enable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

3.7 - Disabilitare le versioni precedenti dei protocolli SSL e TLS in Windows SChannel

Il supporto per SSL e TLS viene abilitato o disabilitato in Windows Schannel modificando il Registro di sistema di Windows. Ogni versione del protocollo SSL e TLS può essere abilitata o disabilitata indipendentemente. Non è necessario abilitare o disabilitare una versione del protocollo per abilitarne o disabilitarne un'altra.

Importante

[!IMPORTANTE] Si consiglia di disabilitare SSL 2.0 e SSL 3.0 a causa di gravi vulnerabilità di protezione in quelle versioni di protocollo. > I clienti possono anche scegliere di disabilitare TLS 1.0 e TLS 1.1 per assicurarsi che venga usata solo la versione del protocollo più recente. Tuttavia, ciò potrebbe provocare problemi di compatibilità con il software che non supporta la versione del protocollo TLS più recente. I clienti devono testare un simile cambiamento prima di applicarlo.

Il valore del Registro di sistema Enabled indica se è possibile utilizzare la versione del protocollo. Se il valore è impostato su 0, la versione del protocollo non può essere utilizzata, anche se è abilitata per impostazione predefinita o se l'applicazione richiede esplicitamente quella versione di protocollo. Se il valore è impostato su 1, la versione del protocollo può essere utilizzata se è abilitata per impostazione predefinita o se l'applicazione richiede esplicitamente quella versione di protocollo. Se il valore non è definito, utilizzerà un valore predefinito determinato dal sistema operativo.

Il valore del registro di sistema DisabledByDefault indica se la versione del protocollo viene utilizzata per impostazione predefinita. Questa impostazione si applica solo quando l'applicazione non richiede esplicitamente le versioni di protocollo da utilizzare. Se il valore è impostato su 0, la versione del protocollo verrà utilizzata per impostazione predefinita. Se il valore è impostato su 1, la versione del protocollo non verrà utilizzata per impostazione predefinita. Se il valore non è definito, utilizzerà un valore predefinito determinato dal sistema operativo.

Per disabilitare il supporto di SSL 2.0 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato ssl20-disable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Salvare il file ssl20-disable.reg.

Fare doppio clic sul file ssl20-disable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

Per disabilitare il supporto di SSL 3.0 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato ssl30-disable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Salvare il file ssl30-disable.reg.

Fare doppio clic sul file ssl30-disable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

Per disabilitare il supporto di TLS 1.0 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato tls10-disable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Salvare il file tls10-disable.reg.

Fare doppio clic sul file tls10-disable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.

Per disabilitare il supporto di TLS 1.1 in Windows SChannel

Da Notepad.exe, creare un file di testo denominato tls11-disable.reg.

Copiare e incollare il testo seguente.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Salvare il file tls11-disable.reg.

Fare doppio clic sul file tls11-disable.reg.

Fare clic su Yes per aggiornare il Registro di sistema di Windows con queste modifiche.

Riavviare il computer per rendere effettive le modifiche.