Accesso condizionale per la connettività VPN usando l'ID Microsoft Entra

In questa guida pratica si apprenderà come concedere agli utenti VPN l'accesso alle risorse usando l'accesso condizionale di Microsoft Entra. Con l'accesso condizionale Microsoft Entra per la connettività di rete privata virtuale (VPN) è possibile proteggere le connessioni VPN. L'accesso condizionale è un motore di valutazione basato su criteri che consente di creare regole di accesso per qualsiasi applicazione connessa a Microsoft Entra.

Prerequisiti

Prima di iniziare a configurare l'Accesso condizionato per la VPN, è necessario aver completato i prerequisiti seguenti:

È stato completato il tutorial : Distribuire VPN Always On - Configurare l’infrastruttura per VPN Always On oppure è già stata configurata l'infrastruttura VPN Always On nell’ambiente in uso.

Il computer client Windows è già stato configurato con una connessione VPN tramite Intune. Se non si sa come configurare e distribuire un profilo VPN con Intune, vedere Distribuire VPN Always On nei client Windows 10 o versioni successive con Microsoft Intune.

Configurare EAP-TLS per ignorare il controllo dell'elenco di revoche di certificati (CRL)

Un client EAP-TLS non può connettersi se il server NPS non completa il controllo di revoca della catena di certificati (incluso il certificato radice). I certificati cloud rilasciati all'utente dall'ID Microsoft Entra non dispongono di un CRL perché sono certificati di breve durata con durata di solo un'ora. L’EAP sul server dei criteri di rete deve essere configurato per ignorare l'assenza di un elenco di revoche di certificati. Poiché il metodo di autenticazione è EAP-TLS, questo valore del registro di sistema è necessario solo in EAP\13. Se si usano altri metodi di autenticazione EAP, il valore del registro do sistema deve essere aggiunto anche a tali metodi.

In questa sezione si aggiungeranno IgnoreNoRevocationCheck e NoRevocationCheck. Per impostazione predefinita, IgnoreNoRevocationCheck e NoRevocationCheck sono impostati su 0 (disabilitato).

Per maggiori informazioni sulle impostazioni del Registro di sistema CRL NPS, vedere Configurare l'elenco di revoca di certificati del server dei criteri di rete controllare le impostazioni del Registro di sistema.

Importante

Se un server di Routing e Accesso remoto (RRAS) usa NPS per il proxy per il proxy delle chiamate Remote Authentication Dial-In User Service (RADIUS) a un secondo NPS, è necessario impostare IgnoreNoRevocationCheck=1 su entrambi i server.

La mancata implementazione di questa modifica del registro di sistema, le connessioni IKEv2 che usano certificati cloud con PEAP avranno esisto negativo, ma le connessioni IKEv2 che usano certificati di autenticazione client emessi dalla CA locale continueranno a funzionare.

Aprire regedit.exe sul server NPS.

Passare a HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13.

Selezionare Modifica > Nuovo, selezionare Valore DWORD (32 bit) e immettere IgnoreNoRevocationCheck.

Fare doppio clic su IgnoreNoRevocationCheck e impostare i dati valore su 1.

Selezionare Modifica > Nuovo, selezionare Valore DWORD (32 bit) e immettere NoRevocationCheck.

Fare doppio clic su NoRevocationCheck e impostare i dati valore su 1.

Selezionare OK e riavviare il server. Il riavvio dei servizi RRAS e NPS non è sufficiente.

| Percorso del Registro di sistema | Estensione EAP |

|---|---|

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13 | Protocollo EAP-TLS |

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\25 | PEAP |

Creare certificati radice per l'autenticazione VPN con l'ID Microsoft Entra

In questa sezione si configurano certificati radice di accesso condizionale per l'autenticazione VPN con l'ID Microsoft Entra, che crea automaticamente un'app cloud denominata Server VPN nel tenant. Per configurare l'accesso condizionale per la connettività VPN è necessario eseguire queste operazioni:

- Creare un certificato della rete VPN nel portale di Azure.

- Scaricare il certificato della rete VPN.

- Distribuire il certificato nei server VPN e NPS.

Importante

Dopo aver creato un certificato VPN nel portale Azure, l'ID Microsoft Entra inizierà a usarlo immediatamente per rilasciare certificati di breve durata al client VPN. È fondamentale che il certificato VPN venga distribuito immediatamente al server VPN per evitare problemi di convalida delle credenziali del client VPN.

Quando un utente tenta una connessione VPN, il client VPN effettua una chiamata al Web Account Manager (WAM) nel client Windows 10. WAM effettua una chiamata all'app cloud del server VPN. Quando le condizioni e i controlli nei criteri di accesso condizionale sono soddisfatti, l'ID Microsoft Entra emette un token sotto forma di certificato di breve durata (1 ora) a WAM. Il WAM inserisce il certificato nell'archivio certificati dell'utente e passa il controllo al client VPN.

Il client VPN invia quindi il certificato emesso da Microsoft Entra ID alla VPN per la convalida delle credenziali.

Nota

L'ID Microsoft Entra utilizza il certificato creato più recentemente nel pannello di connettività VPN come autorità emittente. I certificati leaf della connessione VPN per l'accesso condizionale Microsoft Entra supportano ora i mapping del certificato avanzato, un requisito di autenticazione basato su certificati introdotto da KB5014754. I certificati di foglia delle connessioni VPN includono ora un'estensione SID di (1.3.6.1.4.1.311.25.2), che contiene una versione codificata del SID dell'utente ottenuto dall'attributo onPremisesSecurityIdentifier.

Per creare certificati radice:

- Accedere al portale di Azure come amministratore globale.

- Nel menu a sinistra, fare clic su ID Microsoft Entra.

- Nella pagina ID Microsoft Entra, nella sezione Gestione, fare clic su Sicurezza.

- Nella pagina Sicurezza, nella sezione Protezione fare clic su Accesso condizionale.

- Nella pagina Accesso condizionale | Criteri, nella sezione Gestione, fare clic su Connettività VPN.

- Nella pagina della connettività VPN fare clic su Nuovo certificato.

- Nella pagina Nuovo seguire questa procedura: a. Per Selezionare la durata, selezionare 1, 2 o 3 anni. b. Seleziona Crea.

Configurare i criteri di accesso condizionale

In questa sezione vengono configurati i criteri di accesso condizionale per la connettività VPN. Quando il primo certificato radice viene creato nel pannello "Connettività VPN", viene automaticamente creata un'applicazione cloud "Server VPN" nel tenant.

Creare un criterio di accesso condizionale assegnato al gruppo di utenti VPN e definire l'ambito dell'app Cloud per il server VPN:

- Utenti: utenti VPN

- Cloud App: server VPN

- Concedere (controllo di accesso): "richiedere l'autenticazione a più fattori". Se necessario, è possibile usare altri controlli.

Procedura: questo passaggio illustra la creazione dei criteri di accesso condizionale più di base. Se necessario, è possibile usare condizioni e controlli aggiuntivi.

Nella pagina accesso condizionale selezionare Aggiunginella barra degli strumenti in alto.

Nella pagina Nuovo immettere un nome per il criterio nella casella Nome. Ad esempio, immettere policy VPN.

Nella sezione assegnazione selezionare Utenti e gruppi.

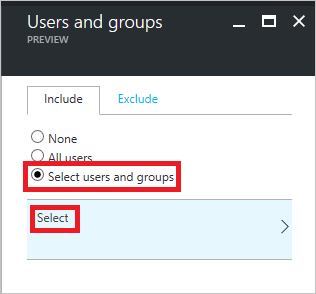

Nella pagina Utenti e gruppi seguire questa procedura:

a. Selezionare Seleziona utenti e gruppi.

b. Selezionare Seleziona.

c. Nella pagina Selezione selezionare il gruppo utenti VPN, quindi selezionare Seleziona.

d. Nella pagina utenti e gruppi selezionare Fine.

Nella pagina Nuovo seguire questa procedura:

a. Nella sezioneAssegnazioni, selezionare App cloud.

b. Nella pagina App cloud, selezionare Seleziona app.

d. Selezionare Server VPN.

Nella pagina Nuovo, aprire la pagina Concedi, nella sezioneControlli, selezionare Concedi.

Nella pagina Concedi seguire questa procedura:

a. Selezionare Richiedi autenticazione a più fattori.

b. Selezionare Seleziona.

Nella pagina Nuovo, in Abilita criteri selezionare Abilitato.

Nella pagina Nuovo, selezionare Crea.

Distribuire i certificati radice ad accesso condizionale in Active Directory locale

In questa sezione si distribuisce un certificato radice attendibile per l'autenticazione VPN in Active Directory locale.

Nella pagina Connettività VPN selezionare Scarica certificato.

Nota

L'opzione Scarica certificato Base64 è disponibile per alcune configurazioni che richiedono certificati base64 per la distribuzione.

Accedere a un computer aggiunto al dominio con diritti di amministratore aziendale ed eseguire questi comandi da un prompt di comando dell'amministratore per aggiungere i certificati radice del cloud all'archivio NTauth Enterprise:

Nota

Per gli ambienti in cui il server VPN non è aggiunto al dominio di Active Directory, i certificati radice del cloud devono essere aggiunti manualmente all'archivio delle autorità di certificazione radice attendibili.

Comando Descrizione certutil -dspublish -f VpnCert.cer RootCACrea due contenitori CA radice della VPN Microsoft gen 1 nel CN=AIA e nei contenitori CN=Autorità di certificazione e pubblica ogni certificato radice come valore nell'attributo cACertificate di entrambi i contenitori CA radice della VPN Microsoft gen 1. certutil -dspublish -f VpnCert.cer NTAuthCACrea un contenitore CN=NTAuthCertificates nel CN=AIA e nei contenitori CN=Autorità di certificazione e pubblica ogni certificato radice come valore nell'attributo cACertificate del contenitore CN=NTAuthCertificates. gpupdate /forceAccelera l'aggiunta dei certificati radice al server Windows e ai computer client. Verificare che i certificati radice siano presenti nell'archivio Enterprise NTauth e vengano visualizzati come attendibili:

- Accedere a un server con diritti di amministratore aziendale su cui sono installati gli Strumenti di gestione dell'autorità di certificazione.

Nota

Per impostazione predefinita, gli Strumenti di gestione dell'autorità di certificazione sono server dell'autorità di certificazione installati. Possono essere installati in altri server membri come parte degli strumenti di amministrazione dei ruoli in Server Manager.

- Nel server VPN, nel menu Start, immettere pkiview.msc per aprire la finestra di dialogo Infrastruttura a chiave pubblica (PKI) aziendale.

- Dal menu Start immettere pkiview.msc per aprire la finestra di dialogo Infrastruttura a chiave pubblica (PKI) aziendale.

- Fare clic con il pulsante destro del mouse su PKI aziendale e selezionare Gestisci contenitori di Active Directory.

- Verificare che ogni certificato CA radice della VPN Microsoft gen 1 sia presente in:

- NTAuthCertificates

- Contenitore AIA

- Contenitore Autorità di certificazione

Creare profili VPNv2 basati su OMA-DM nei dispositivi Windows 10

In questa sezione, verranno creati i profili VPNv2 basati su OMA-DM usando Intune per distribuire un criterio di configurazione dei dispositivi VPN.

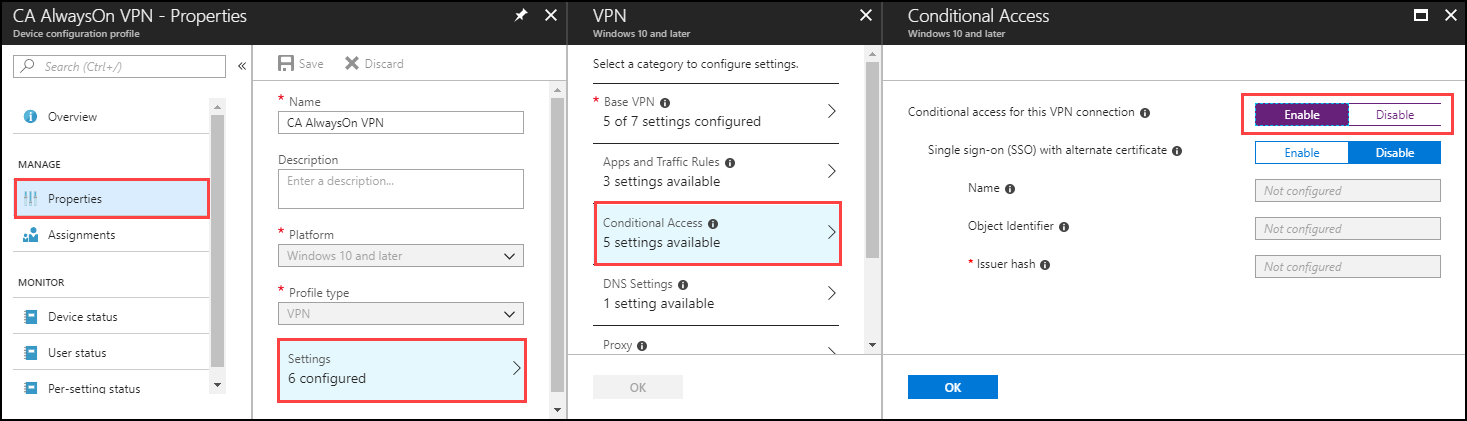

Nel portale di Azure selezionare Intune>Configurazione dispositivo>Profili e selezionare il profilo VPN creato in Configurare il client VPN usando Intune.

Nell'editor dei criteri selezionare Proprietà>Impostazioni>VPN di base. Estendere il codice XML EAP esistente per includere un filtro che fornisca al client VPN la logica necessaria per recuperare il certificato di accesso condizionale Microsoft Entra dall'archivio certificati utente anziché lasciarlo al caso, consentendogli di usare il primo certificato individuato.

Nota

In mancanza di ciò, il client VPN potrebbe recuperare il certificato utente rilasciato dall'autorità di certificazione locale, con conseguente errore della connessione VPN.

Individuare la sezione che termina con </AcceptServerName></EapType> e inserire la stringa seguente tra questi due valori per fornire al client VPN la logica per selezionare il certificato di accesso condizionale Microsoft Entra:

<TLSExtensions xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2"><FilteringInfo xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV3"><EKUMapping><EKUMap><EKUName>AAD Conditional Access</EKUName><EKUOID>1.3.6.1.4.1.311.87</EKUOID></EKUMap></EKUMapping><ClientAuthEKUList Enabled="true"><EKUMapInList><EKUName>AAD Conditional Access</EKUName></EKUMapInList></ClientAuthEKUList></FilteringInfo></TLSExtensions>Selezionare il pannello Accesso condizionale e attivare Accesso condizionale per questa connessione VPN su Abilitato.

L'abilitazione di questa impostazione modifica l'impostazione <DeviceCompliance><Enabled>true</Enabled> nel file XML del profilo VPNv2.

Seleziona OK.

Selezionare Assegnazioni e in Includi, selezionare Seleziona i gruppi da includere.

Selezionare il gruppo corretto che riceve questo criterio e selezionare Salva.

Forzare la sincronizzazione dei criteri MDM nel client

Se il profilo VPN non viene visualizzato nel dispositivo client, in Impostazioni\Rete & Internet\VPN, è possibile forzare la sincronizzazione dei criteri MDM.

Accedere a un computer client aggiunto a un dominio come membro del gruppo Utenti VPN.

Nel menu Start, immettere account e premere INVIO.

Nel riquadro di spostamento a sinistra selezionare Accedi all'azienda o all'istituto di istruzione.

In Accedi all'azienda o all'istituto di istruzione selezionare Connesso a <\dominio> MDM, quindi selezionare Informazioni.

Selezionare Sincronizza e verificare che il profilo VPN venga visualizzato in Impostazioni\Rete & Internet\VPN.

Passaggi successivi

La configurazione del profilo VPN per l'uso dell'accesso condizionale Microsoft Entra è effettuata.

Per altre informazioni sul funzionamento dell'accesso condizionale con VPN, vedere VPN e accesso condizionale.

Per altre informazioni sulle funzionalità VPN avanzate, vedere Funzionalità VPN avanzate.

Per una panoramica su VPNv2 CSP, vedere VPNv2 CSP: questo argomento offre una panoramica su VPNv2 CSP.