Registrare un'applicazione

Importante

A giugno 2022 è stata introdotta l'autenticazione a più fattori come requisito per Bing Ads. Potrebbe comunque essere necessario apportare una modifica al codice per essere conforme a questo requisito. Microsoft Advertising esegue controlli tecnici all'inizio di ottobre.

Questo post di blog descrive i passaggi da eseguire per garantire la conformità.

Per altre informazioni, vedere la guida ai requisiti di autenticazione a più fattori .

Prima che l'applicazione possa autenticare gli utenti di Microsoft Advertising, è necessario registrare l'applicazione in un tenant di Azure Active Directory (AAD) e ottenere l'ID client e il segreto client corrispondenti.

Passare a Microsoft Identity Platform per sviluppatori nella pagina Registrazioni app del portale di Azure . È possibile accedere usando o un account aziendale o dell'istituto di istruzione. Nota: non è più possibile accedere usando un account Microsoft personale.

Selezionare Nuova registrazione.

Quando viene visualizzata la pagina Registra un'applicazione , immettere le informazioni di registrazione dell'applicazione:

- Nella sezione Nome immettere un nome di applicazione significativo che verrà visualizzato agli utenti dell'app, ad esempio

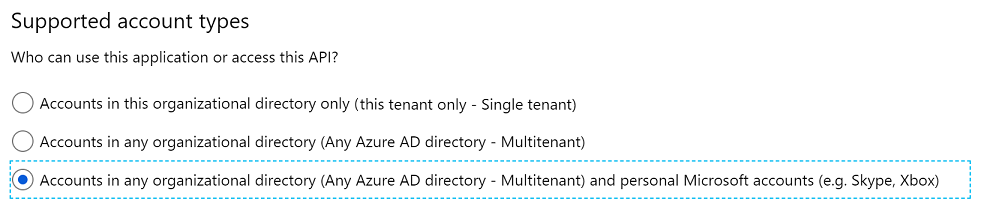

My browserless client. - Nella sezione Tipi di account supportati selezionare Account in qualsiasi directory organizzativa e account Microsoft personali.

Importante

È necessario selezionare Account in qualsiasi directory organizzativa e account Microsoft personali durante la registrazione iniziale dell'app. Questa impostazione non può essere aggiornata più avanti nel portale a meno che non si modifichi il manifesto dell'applicazione ,

"signInAudience": "AzureADandPersonalMicrosoftAccount"ad esempio .- Nella sezione Nome immettere un nome di applicazione significativo che verrà visualizzato agli utenti dell'app, ad esempio

Selezionare Registra per creare l'applicazione.

Nella pagina Panoramica dell'app individuare il valore dell'ID applicazione (client) e registrarlo per un secondo momento. Verrà usato come quando si richiede il

client_idconsenso dell'utente e si ottiene un token di accesso.Selezionare il collegamento Aggiungi URI di reindirizzamento e quindi verrà visualizzata la pagina URI di reindirizzamento .

- Per le applicazioni Web, specificare l'URL di base dell'applicazione. Ad esempio, http://localhost:31544 potrebbe essere l'URL di un'applicazione Web in esecuzione nel computer locale. Gli utenti usano questo URL per accedere a un'applicazione client Web.

- Per le applicazioni pubbliche, individuare la sezione URL di reindirizzamento suggeriti per i client pubblici (per dispositivi mobili, desktop). Selezionare l'URI https://login.microsoftonline.com/common/oauth2/nativeclient .

Importante

I client che eseguono app in servizi che si estendono su aree e dispositivi, ad esempio Microsoft Azure, devono registrare un'applicazione Web con il segreto client. È possibile ottenere un token di aggiornamento in un dispositivo e aggiornarlo su un altro, purché si disponga dello stesso ID client e dello stesso segreto client. Se si registra un'applicazione pubblica senza un segreto client, non è possibile usare un token di aggiornamento tra i dispositivi. Un token riservato è associato al segreto client.

Per le applicazioni Web, selezionare Certificati & segreti in Gestisci. Selezionare il pulsante Nuovo segreto client. Immettere un valore in Descrizione, selezionare qualsiasi opzione per Scadenza e scegliere Aggiungi. Copiare il valore del segreto client prima di uscire dalla pagina. Verrà usato in un secondo momento come

client_secretper ottenere un token di accesso.

Comportamento dell'applicazione

- Il comportamento dell'applicazione registrata è determinato dal modo in cui è stato configurato il tenant di Azure AAD e dal modo in cui gli utenti possono fornire il consenso per qualsiasi app durante il processo di autenticazione. L'amministratore del tenant di Azure AAD può esaminare le impostazioni di consenso utente qui: https://learn.microsoft.com/azure/active-directory/manage-apps/configure-user-consent?pivots=portal#configure-user-consent-settings.

- Se si sta tentando di eseguire l'autenticazione ma si riceve l'errore AADSTS650052, esistono alcune cause radice diverse per questo problema. Ciò significa probabilmente che l'ID applicazione Microsoft Advertising (d42ffc93-c136-491d-b4fd-6f18168c68fd) non esiste nel tenant. Ciò può verificarsi se si sta provando a eseguire l'autenticazione a un provider di strumenti e non si è mai creata la registrazione dell'app di Azure e si è aggiunto msads.manage . Per risolvere questo problema, dovrai contattare l'amministratore di Active Directory e chiedere loro di eseguire la chiamata all'API Graph seguente per aggiungere l'app Microsoft Advertising al tenant.

POST https://graph.microsoft.com/v1.0/servicePrincipals Content-type: application/json { "appId": "d42ffc93-c136-491d-b4fd-6f18168c68fd" }- Dopo aver eseguito il comando precedente, potrebbe anche essere necessario che l'amministratore conceda il consenso al provider di strumenti eseguendo l'URL seguente nel browser. Questo URL concede il consenso a SA 360. Sostituire "client_id=1234" con l'ID client del provider di strumenti e sostituire "tenantID" con l'ID tenant: https://login.microsoftonline.com/"tenantID"/v2.0/adminconsent?client_id=340615a8-1132-49 16-80c7-697a67c6c353&state=12345&scope=d42ffc93-c136-491d-b4fd-6f18168c68fd/msads.manage

- Se si verificano ancora problemi dopo aver seguito i passaggi precedenti, contattare il supporto tecnico.

- Se si sta tentando di eseguire l'autenticazione ma si riceve l'errore AADSTS650052, esistono alcune cause radice diverse per questo problema. Ciò significa probabilmente che l'ID applicazione Microsoft Advertising (d42ffc93-c136-491d-b4fd-6f18168c68fd) non esiste nel tenant. Ciò può verificarsi se si sta provando a eseguire l'autenticazione a un provider di strumenti e non si è mai creata la registrazione dell'app di Azure e si è aggiunto msads.manage . Per risolvere questo problema, dovrai contattare l'amministratore di Active Directory e chiedere loro di eseguire la chiamata all'API Graph seguente per aggiungere l'app Microsoft Advertising al tenant.

Passaggi successivi

Vedere anche

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per