Distribuzione di rete

Questo argomento illustra l'autorizzazione di accesso per i commutatori TOR, le assegnazioni di indirizzi IP e altre attività di distribuzione di rete.

Pianificare la distribuzione della configurazione

Le sezioni successive illustrano le autorizzazioni e le assegnazioni di indirizzi IP.

Elenco di controllo di accesso del commutatore fisico

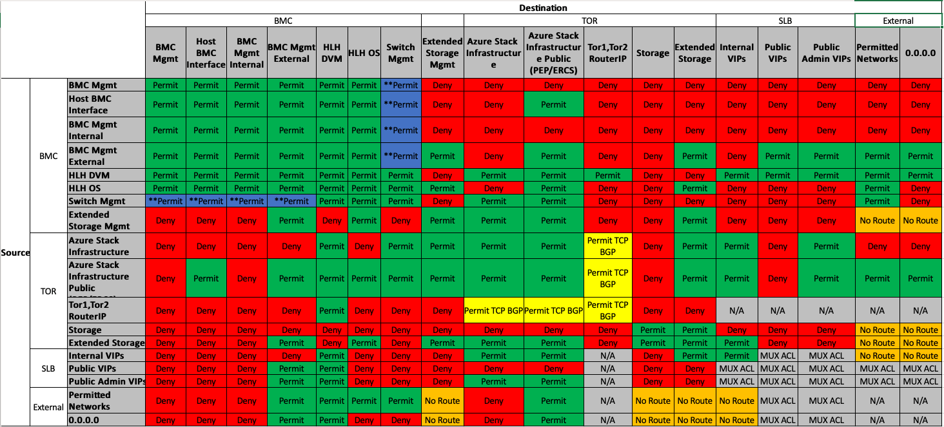

Per proteggere la soluzione Azure Stack, sono stati implementati elenchi di controllo di accesso (ACL) nei commutatori TOR. Questa sezione descrive come viene implementata questa sicurezza. La tabella seguente illustra le origini e le destinazioni di ogni rete all'interno della soluzione Azure Stack:

La tabella seguente mette in correlazione i riferimenti ACL alle reti di Azure Stack.

| Rete | Descrizione |

|---|---|

| BMC Mgmt Internal | Il traffico è limitato solo all'interno. |

| BMC Mgmt External | L'elenco di controllo di accesso consente l'accesso a oltre il dispositivo border. |

| Mgmt di archiviazione estesa | Interfacce di gestione dedicate per il sistema di archiviazione esteso |

| Switch Mgmt | Interfacce di gestione switch dedicate. |

| "Infrastruttura di Azure Stack" | Servizi dell'infrastruttura di Azure Stack e rete con restrizioni della macchina virtuale |

| Infrastruttura pubblica di Azure Stack (PEP/ERCS) | Endpoint protetto di Azure Stack, server della console di ripristino di emergenza. Il cliente può aprire ACL per consentire il traffico verso la rete di gestione dei data center. |

| Tor1,Tor2 RouterIP | Interfaccia loopback del commutatore usato per il peering BGP tra bilanciamento carico software e commutatore/router. Il cliente avrà la discrezione di disattivare questi indirizzi IP al confine. |

| Archiviazione | Indirizzi IP privati non indirizzati all'esterno dell'area |

| INDIRIZZI VIP interni | Indirizzi IP privati non indirizzati all'esterno dell'area |

| INDIRIZZI VIP pubblici | Spazio indirizzi di rete del tenant gestito dal controller di rete. |

| INDIRIZZI VIP pubblici Amministrazione | Piccolo subset di indirizzi nel pool di tenant necessari per comunicare con Internal-VIPs e l'infrastruttura di Azure Stack |

| Reti consentite | Rete definita dal cliente. |

| 0.0.0.0 | Dal punto di vista di Azure Stack 0.0.0.0.0 è il dispositivo di bordo. |

| Permesso | Consentire il traffico è abilitato, ma l'accesso SSH è bloccato per impostazione predefinita. |

| Nessun percorso | Le route non vengono propagate all'esterno dell'ambiente Azure Stack. |

| MUX ACL | Vengono usati gli ACL MUX di Azure Stack. |

| N/D | Non una parte di un ACL VLAN. |

Assegnazioni di indirizzi IP

Nel foglio di lavoro distribuzione viene chiesto di specificare gli indirizzi di rete seguenti per supportare il processo di distribuzione di Azure Stack. Il team di distribuzione usa lo strumento Deployment Worksheet per suddividere le reti IP in tutte le reti più piccole richieste dal sistema.

In questo esempio si riempirà la scheda Impostazioni di rete del foglio di lavoro distribuzione con i valori seguenti:

Rete BMC: 10.193.132.0 /27

Rete di archiviazione di rete privata & VIP interni: 11.11.128.0 /20

Rete infrastruttura: 12.193.130.0 /24

Rete IP virtuale pubblico (VIP): 13.200.132.0 /24

Rete infrastruttura switch: 10.193.132.128 /26

Quando si esegue la funzione Genera dello strumento Foglio di lavoro di distribuzione, vengono create due nuove schede nel foglio di calcolo. La prima scheda è Il riepilogo subnet e mostra come le supernet sono state suddivise per creare tutte le reti richieste dal sistema. Nell'esempio seguente è presente solo un subset delle colonne presenti in questa scheda. Il risultato effettivo include altri dettagli di ogni rete elencata:

| Rack | Tipo di subnet | Nome | IPv4 Subnet | Indirizzi IPv4 |

|---|---|---|---|---|

| Bordo | Collegamento P2P | P2P_Border/Border1_To_Rack1/TOR1 | 10.193.132.128/30 | 4 |

| Bordo | Collegamento P2P | P2P_Border/Border1_To_Rack1/TOR2 | 10.193.132.132/30 | 4 |

| Bordo | Collegamento P2P | P2P_Border/Border2_To_Rack1/TOR1 | 10.193.132.136/30 | 4 |

| Bordo | Collegamento P2P | P2P_Border/Border2_To_Rack1/TOR2 | 10.193.132.140/30 | 4 |

| Bordo | Collegamento P2P | P2P_Rack1/TOR1_To_Rack1/BMC | 10.193.132.144/30 | 4 |

| Bordo | Collegamento P2P | P2P_Rack1/TOR2_To_Rack1/BMC | 10.193.132.148/30 | 4 |

| Rack1 | Loopback | Loopback0_Rack1_TOR1 | 10.193.132.152/32 | 1 |

| Rack1 | Loopback | Loopback0_Rack1_TOR2 | 10.193.132.153/32 | 1 |

| Rack1 | Loopback | Loopback0_Rack1_BMC | 10.193.132.154/32 | 1 |

| Rack1 | Collegamento P2P | P2P_Rack1/TOR1-ibgp-1_To_Rack1/TOR2-ibgp-1 | 10.193.132.156/30 | 4 |

| Rack1 | Collegamento P2P | P2P_Rack1/TOR1-ibgp-2_To_Rack1/TOR2-ibgp-2 | 10.193.132.160/30 | 4 |

| Rack1 | VLAN | BMCMgmt | 10.193.132.0/27 | 32 |

| Rack1 | VLAN | SwitchMgmt | 10.193.132.168/29 | 8 |

| Rack1 | VLAN | CL01-RG01-SU01-Storage | 11.11.128.0/25 | 128 |

| Rack1 | VLAN | CL01-RG01-SU01-Infra | 12.193.130.0/24 | 256 |

| Rack1 | Altro | CL01-RG01-SU01-VIPS | 13.200.132.0/24 | 256 |

| Rack1 | Altro | CL01-RG01-SU01-InternalVIPS | 11.11.128.128/25 | 128 |

La seconda scheda è Utilizzo indirizzi IP e mostra come vengono usati gli INDIRIZZI IP:

Rete BMC

La supernet per la rete BMC richiede almeno una rete /26. Il gateway usa il primo INDIRIZZO IP nella rete seguito dai dispositivi BMC nel rack. L'host del ciclo di vita dell'hardware ha più indirizzi assegnati in questa rete e può essere usato per distribuire, monitorare e supportare il rack. Questi INDIRIZZI IP vengono distribuiti in 3 gruppi: DVM, InternalAccess e ExternalAccess.

- Rack: Rack1

- Nome: BMCMgmt

| Assegnato a | Indirizzo IPv4 |

|---|---|

| Rete | 10.193.132.0 |

| Gateway | 10.193.132.1 |

| HLH-BMC | 10.193.132.2 |

| AzS-Node01 | 10.193.132.3 |

| AzS-Node02 | 10.193.132.4 |

| AzS-Node03 | 10.193.132.5 |

| AzS-Node04 | 10.193.132.6 |

| ExternalAccess-1 | 10.193.132.19 |

| ExternalAccess-2 | 10.193.132.20 |

| ExternalAccess-3 | 10.193.132.21 |

| ExternalAccess-4 | 10.193.132.22 |

| ExternalAccess-5 | 10.193.132.23 |

| InternalAccess-1 | 10.193.132.24 |

| InternalAccess-2 | 10.193.132.25 |

| InternalAccess-3 | 10.193.132.26 |

| InternalAccess-4 | 10.193.132.27 |

| InternalAccess-5 | 10.193.132.28 |

| CL01-RG01-SU01-DVM00 | 10.193.132.29 |

| HLH-OS | 10.193.132.30 |

| Trasmissione | 10.193.132.31 |

Rete di archiviazione

La rete di archiviazione è una rete privata e non deve essere instradata oltre il rack. Si tratta della prima metà della supernet della rete privata e viene usata dal commutatore distribuito come illustrato nella tabella seguente. Il gateway è il primo indirizzo IP nella subnet. La seconda metà usata per gli indirizzi VIP interni è un pool privato di indirizzi gestiti da Bilanciamento carico software di Azure Stack, non viene visualizzato nella scheda Utilizzo indirizzi IP. Queste reti supportano Azure Stack e sono presenti elenchi di controllo di accesso nei commutatori TOR che impediscono che queste reti siano state annunciate e/o accessibili all'esterno della soluzione.

- Rack: Rack1

- Nome: CL01-RG01-SU01-Storage

| Assegnato a | Indirizzo IPv4 |

|---|---|

| Rete | 11.11.128.0 |

| Gateway | 11.11.128.1 |

| TOR1 | 11.11.128.2 |

| TOR2 | 11.11.128.3 |

| Trasmissione | 11.11.128.127 |

Rete dell'infrastruttura di Azure Stack

La supernet di rete dell'infrastruttura richiede una rete /24 e continua a essere /24 dopo l'esecuzione dello strumento Foglio di lavoro di distribuzione. Il gateway sarà il primo indirizzo IP nella subnet.

- Rack: Rack1

- Nome: CL01-RG01-SU01-Infra

| Assegnato a | Indirizzo IPv4 |

|---|---|

| Rete | 12.193.130.0 |

| Gateway | 12.193.130.1 |

| TOR1 | 12.193.130.2 |

| TOR2 | 12.193.130.3 |

| Trasmissione | 12.193.130.255 |

Commutare la rete dell'infrastruttura

La rete dell'infrastruttura è suddivisa in più reti usate dall'infrastruttura del commutatore fisico. Questo è diverso dall'infrastruttura di Azure Stack che supporta solo il software Azure Stack. Switch Infra Network supporta solo l'infrastruttura del commutatore fisico. Le reti supportate da infra sono:

| Nome | IPv4 Subnet |

|---|---|

| P2P_Border/Border1_To_Rack1/TOR1 | 10.193.132.128/30 |

| P2P_Border/Border1_To_Rack1/TOR2 | 10.193.132.132/30 |

| P2P_Border/Border2_To_Rack1/TOR1 | 10.193.132.136/30 |

| P2P_Border/Border2_To_Rack1/TOR2 | 10.193.132.140/30 |

| P2P_Rack1/TOR1_To_Rack1/BMC | 10.193.132.144/30 |

| P2P_Rack1/TOR2_To_Rack1/BMC | 10.193.132.148/30 |

| Loopback0_Rack1_TOR1 | 10.193.132.152/32 |

| Loopback0_Rack1_TOR2 | 10.193.132.153/32 |

| Loopback0_Rack1_BMC | 10.193.132.154/32 |

| P2P_Rack1/TOR1-ibgp-1_To_Rack1/TOR2-ibgp-1 | 10.193.132.156/30 |

| P2P_Rack1/TOR1-ibgp-2_To_Rack1/TOR2-ibgp-2 | 10.193.132.160/30 |

| SwitchMgmt | 10.193.132.168/29 |

Da punto a punto (P2P): queste reti consentono la connettività tra tutti i commutatori. Le dimensioni della subnet sono una rete /30 per ogni P2P. L'indirizzo IP più basso viene sempre assegnato al dispositivo upstream (Nord) nello stack.

Loopback: questi indirizzi sono reti /32 assegnate a ogni commutatore usato nel rack. Ai dispositivi border non viene assegnato un loopback perché non è previsto che facciano parte della soluzione Azure Stack.

Switch Mgmt o Gestione commutatori: questa rete /29 supporta le interfacce di gestione dedicate dei commutatori nel rack. Gli indirizzi IP vengono assegnati come segue; Questa tabella è disponibile anche nella scheda Utilizzo indirizzi IP del foglio di lavoro distribuzione:

Rack: Rack1

Nome: SwitchMgmt

| Assegnato a | Indirizzo IPv4 |

|---|---|

| Rete | 10.193.132.168 |

| Gateway | 10.193.132.169 |

| TOR1 | 10.193.132.170 |

| TOR2 | 10.193.132.171 |

| Trasmissione | 10.193.132.175 |

Preparare l'ambiente

L'immagine host del ciclo di vita hardware contiene il contenitore Linux necessario usato per generare la configurazione del commutatore di rete fisico.

Il toolkit di distribuzione partner più recente include l'immagine del contenitore più recente. L'immagine del contenitore nell'host del ciclo di vita dell'hardware può essere sostituita quando è necessario generare una configurazione del commutatore aggiornata.

Ecco i passaggi per aggiornare l'immagine del contenitore:

Scaricare l'immagine del contenitore

Sostituire l'immagine del contenitore nel percorso seguente

Generare la configurazione

Di seguito verranno illustrati i passaggi per generare i file JSON e i file di configurazione del commutatore di rete:

Aprire il foglio di lavoro della distribuzione

Compilare tutti i campi obbligatori in tutte le schede

Richiamare la funzione "Genera" nel foglio di lavoro di distribuzione.

Verranno create due schede aggiuntive che visualizzeranno le subnet e le assegnazioni IP generate.Esaminare i dati e una volta confermati, richiamare la funzione "Esporta".

Verrà richiesto di specificare una cartella in cui verranno salvati i file JSON.Eseguire il contenitore usando il Invoke-SwitchConfigGenerator.ps1. Questo script richiede l'esecuzione di una console di PowerShell con privilegi elevati e richiede l'esecuzione dei parametri seguenti.

ContainerName: nome del contenitore che genererà le configurazioni del commutatore.

ConfigurationData: percorso del file ConfigurationData.json esportato dal foglio di lavoro di distribuzione.

OutputDirectory: percorso della directory di output.

Offline: segnala che lo script viene eseguito in modalità offline.

C:\WINDOWS\system32> .\Invoke-SwitchConfigGenerate.ps1 -ContainerName generalonrampacr.azurecr.io/master -ConfigurationData .\ConfigurationData.json -OutputDirectory c:\temp -Offline

Al termine dello script, produrrà un file zip con il prefisso usato nel foglio di lavoro.

C:\WINDOWS\system32> .\Invoke-SwitchConfigGenerate.ps1 -ContainerName generalonrampacr.azurecr.io/master -ConfigurationData .\ConfigurationData.json -OutputDirectory c:\temp -Offline

Seconds : 2

Section : Validation

Step : WindowsRequirement

Status : True

Detail : @{CurrentImage=10.0.18363.0}

Seconds : 2

Section : Validation

Step : DockerService

Status : True

Detail : @{Status=Running}

Seconds : 9

Section : Validation

Step : DockerSetup

Status : True

Detail : @{CPU=4; Memory=4139085824; OS=Docker Desktop; OSType=linux}

Seconds : 9

Section : Validation

Step : DockerImage

Status : True

Detail : @{Container=generalonrampacr.azurecr.io/master:1.1910.78.1}

Seconds : 10

Section : Run

Step : Container

Status : True

Detail : @{ID=2a20ba622ef9f58f9bcd069c3b9af7ec076bae36f12c5653f9469b988c01706c; ExternalPort=32768}

Seconds : 38

Section : Generate

Step : Config

Status : True

Detail : @{OutputFile=c:\temp\N22R19.zip}

Seconds : 38

Section : Exit

Step : StopContainer

Status : True

Detail : @{ID=2a20ba622ef9f58f9bcd069c3b9af7ec076bae36f12c5653f9469b988c01706c}

Configurazione personalizzata

È possibile modificare alcune impostazioni ambientali per la configurazione del commutatore di Azure Stack. È possibile identificare quali delle impostazioni è possibile modificare nel modello. Questo articolo illustra ognuna di queste impostazioni personalizzabili e il modo in cui le modifiche possono influire su Azure Stack. Queste impostazioni includono l'aggiornamento delle password, il server syslog, il monitoraggio SNMP, l'autenticazione e l'elenco di controllo di accesso.

Durante la distribuzione della soluzione Azure Stack, il produttore di apparecchiature originale (OEM) crea e applica la configurazione del commutatore sia per le tor che per BMC. L'OEM usa lo strumento di automazione di Azure Stack per verificare che le configurazioni necessarie siano impostate correttamente in questi dispositivi. La configurazione è basata sulle informazioni nel foglio di lavoro distribuzione di Azure Stack.

Nota

Non modificare la configurazione senza consenso dall'OEM o dal team di progettazione di Microsoft Azure Stack. Una modifica alla configurazione del dispositivo di rete può influire in modo significativo sull'operazione o sulla risoluzione dei problemi di rete nell'istanza di Azure Stack. Per altre informazioni su queste funzioni nel dispositivo di rete, su come apportare queste modifiche, contattare il provider hardware OEM o il supporto Microsoft. L'OEM ha il file di configurazione creato dallo strumento di automazione in base al foglio di lavoro di distribuzione di Azure Stack.

Esistono tuttavia alcuni valori che possono essere aggiunti, rimossi o modificati nella configurazione delle opzioni di rete.

Aggiornamento password

L'operatore può aggiornare la password per qualsiasi utente nelle opzioni di rete in qualsiasi momento. Non è necessario modificare le informazioni nel sistema di Azure Stack o usare i passaggi per Ruotare i segreti in Azure Stack.

Server Syslog

Gli operatori possono reindirizzare i log dei commutatori a un server syslog nel data center. Usare questa configurazione per assicurarsi che i log di un determinato momento possano essere usati per la risoluzione dei problemi. Per impostazione predefinita, i log vengono archiviati nelle opzioni; la capacità di archiviazione dei log è limitata. Controllare la sezione Aggiornamenti dell'elenco di controllo di accesso per una panoramica su come configurare le autorizzazioni per l'accesso alla gestione delle modifiche.

Monitoraggio SNMP

L'operatore può configurare un semplice protocollo di gestione di rete (SNMP) v2 o v3 per monitorare i dispositivi di rete e inviare trap a un'applicazione di monitoraggio di rete nel data center. Per motivi di sicurezza, usare SNMPv3 perché è più sicuro di v2. Consultare il provider hardware OEM per i MIBs e la configurazione necessari. Controllare la sezione Aggiornamenti dell'elenco di controllo di accesso per una panoramica su come configurare le autorizzazioni per l'accesso alla gestione delle modifiche.

Authentication

L'operatore può configurare RADIUS o TACACS per gestire l'autenticazione nei dispositivi di rete. Consultare il provider hardware OEM per i metodi e la configurazione supportati necessari. Controllare la sezione Aggiornamenti dell'elenco di controllo di accesso per una panoramica su come configurare le autorizzazioni per l'accesso a Gestione switch.

Aggiornamenti dell'elenco di controllo di accesso

L'operatore può modificare un elenco di controllo di accesso (ACL) per consentire l'accesso alle interfacce di gestione dei dispositivi di rete e all'host del ciclo di vita hardware (HLH) da un intervallo di rete data center attendibile. L'operatore può scegliere quale componente sarà raggiungibile e da dove. Con l'elenco di controllo di accesso, l'operatore può consentire alle macchine virtuali jumpbox di gestione all'interno di un intervallo di rete specifico di accedere all'interfaccia di gestione dei commutatori e al sistema operativo HLH e alla BMC HLH.

Per altri dettagli, vedere Elenco di controllo di accesso del commutatore fisico.

TACACS, RADIUS e Syslog

La soluzione Azure Stack non verrà fornita con una soluzione TACACS o RADIUS per il controllo di accesso dei dispositivi come gli commutatori e i router, né una soluzione Syslog per acquisire i log dei commutatori, ma tutti questi dispositivi supportano tali servizi. Per integrare un server TACACS, RADIUS e/o Syslog esistente nell'ambiente, verrà fornito un file aggiuntivo con la configurazione del commutatore di rete che consentirà all'ingegnere in sede di personalizzare il commutatore alle esigenze del cliente.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per