Controlli di sicurezza dell'infrastruttura dell'hub di Azure Stack

Le considerazioni sulla sicurezza e i regolamenti sulla conformità sono gli argomenti principali quando si tratta di usare i cloud ibridi. L'hub di Azure Stack è progettato per questi scenari. Questo articolo illustra i controlli di sicurezza sul posto per l'hub di Azure Stack.

Due livelli di comportamento di sicurezza coesistono nell'hub di Azure Stack. Il primo livello è l'infrastruttura dell'hub di Azure Stack, che include i componenti hardware fino al Resource Manager di Azure. Il primo livello include l'amministratore e i portali utente. Il secondo livello è costituito dai carichi di lavoro creati, distribuiti e gestiti dai tenant. Il secondo livello include elementi come macchine virtuali e siti Web di Servizi app.

Approccio alla sicurezza

Il comportamento di sicurezza per l'hub di Azure Stack è progettato per difendere dalle minacce moderne ed è stato creato per soddisfare i requisiti degli standard di conformità principali. Di conseguenza, il comportamento di sicurezza dell'infrastruttura dell'hub di Azure Stack è basato su due pilastri:

Presupporre la violazione

A partire dal presupposto che il sistema sia già stato violato, concentrarsi sul rilevamento e sulla limitazione dell'impatto delle violazioni rispetto al solo tentativo di prevenire gli attacchi.Protezione avanzata per impostazione predefinita

Poiché l'infrastruttura viene eseguita su hardware e software ben definiti, l'hub di Azure Stack consente, configura e convalida tutte le funzionalità di sicurezza per impostazione predefinita.

Poiché l'hub di Azure Stack viene fornito come sistema integrato, il comportamento di sicurezza dell'infrastruttura dell'hub di Azure Stack è definito da Microsoft. Proprio come in Azure, i tenant sono responsabili della definizione del comportamento di sicurezza dei carichi di lavoro del tenant. Questo documento fornisce informazioni fondamentali sul comportamento di sicurezza dell'infrastruttura dell'hub di Azure Stack.

Crittografia dei dati inattivi

Tutti i dati dell'infrastruttura e del tenant dell'hub di Azure Stack vengono crittografati inattivi usando BitLocker. Questa crittografia protegge dalla perdita fisica o dal furto dei componenti di archiviazione dell'hub di Azure Stack. Per altre informazioni, vedere La crittografia dei dati inattivi nell'hub di Azure Stack.

Dati nella crittografia di transito

I componenti dell'infrastruttura dell'hub di Azure Stack comunicano usando i canali crittografati con TLS 1.2. I certificati di crittografia sono auto-gestiti dall'infrastruttura.

Tutti gli endpoint dell'infrastruttura esterna, ad esempio gli endpoint REST o il portale dell'hub di Azure Stack, supportano TLS 1.2 per le comunicazioni sicure. I certificati di crittografia, provenienti da terze parti o dall'autorità di certificazione aziendale, devono essere forniti per tali endpoint.

Anche se i certificati autofirmato possono essere usati per questi endpoint esterni, Microsoft consiglia vivamente di usarli. Per altre informazioni su come applicare TLS 1.2 agli endpoint esterni dell'hub di Azure Stack, vedere Configurare i controlli di sicurezza dell'hub di Azure Stack.

Gestione dei segreti

L'infrastruttura dell'hub di Azure Stack usa una varietà di segreti, ad esempio password e certificati, per funzionare. La maggior parte delle password associate agli account del servizio interno viene ruotata automaticamente ogni 24 ore perché raggruppa account del servizio gestito (gMSA), un tipo di account di dominio gestito direttamente dal controller di dominio interno.

L'infrastruttura dell'hub di Azure Stack usa chiavi RSA a 4096 bit per tutti i certificati interni. Gli stessi certificati di lunghezza della chiave possono essere usati anche per gli endpoint esterni. Per altre informazioni sulla rotazione dei segreti e dei certificati, vedere Ruotare i segreti nell'hub di Azure Stack.

Controllo delle applicazioni di Windows Defender

L’hub di Azure Stack usa le funzionalità di sicurezza di Windows Server più recenti. Uno di essi è Windows Defender controllo applicazioni (WDAC, in precedenza noto come integrità del codice), che fornisce filtri eseguibili e garantisce che solo il codice autorizzato viene eseguito nell'infrastruttura dell'hub di Azure Stack.

Il codice autorizzato è firmato da Microsoft o dal partner OEM. Il codice autorizzato firmato è incluso nell'elenco del software consentito specificato in un criterio definito da Microsoft. In altre parole, è possibile eseguire solo software che è stato approvato per l'esecuzione nell'infrastruttura dell'hub di Azure Stack. Qualunque tentativo di esecuzione di codice non autorizzato viene bloccato e viene generato un avviso. L’hub di Azure Stack applica sia User Mode Code Integrity (UMCI) sia Hypervisor Code Integrity (HVCI).

Il criterio WDAC impedisce anche l'esecuzione di agenti o software di terze parti nell'infrastruttura dell'hub di Azure Stack. Per altre informazioni su WDAC, vedere Windows Defender Controllo applicazioni e protezione basata sulla virtualizzazione dell'integrità del codice.

Antimalware

Ogni componente nell'hub di Azure Stack (sia gli host Hyper-V che le macchine virtuali) è protetto con Windows Defender Antivirus.

Negli scenari connessi, gli aggiornamenti della definizione antivirus e del motore vengono applicati più volte al giorno. Negli scenari disconnessi gli aggiornamenti antimalware vengono applicati come parte degli aggiornamenti mensili dell'hub di Azure Stack. Nel caso in cui sia necessario un aggiornamento più frequente alle definizioni di Windows Defender negli scenari disconnessi, l'hub di Azure Stack supporta anche l'importazione di aggiornamenti Windows Defender. Per altre informazioni, vedere Aggiornare Windows Defender Antivirus nell'hub di Azure Stack.

Avvio protetto

L'hub di Azure Stack applica l'avvio sicuro in tutti gli host Hyper-V e le macchine virtuali dell'infrastruttura.

Modello di amministrazione vincolata

L'amministrazione nell'hub di Azure Stack viene controllata tramite tre punti di ingresso, ognuno con uno scopo specifico:

- Il portale di amministrazione offre un'esperienza da punto e clic per le operazioni di gestione giornaliere.

- Azure Resource Manager espone tutte le operazioni di gestione del portale di amministrazione tramite un'API REST, usata da PowerShell e dall'interfaccia della riga di comando di Azure.

- Per operazioni specifiche di basso livello (ad esempio, l'integrazione o gli scenari di supporto del data center), l'hub di Azure Stack espone un endpoint di PowerShell denominato endpoint con privilegi. Questo endpoint espone solo un set consentito di cmdlet ed è fortemente controllato.

Controlli di rete

L'infrastruttura dell'hub di Azure Stack include più livelli di elenco di Controllo di accesso di rete. Gli ACL impediscono l'accesso non autorizzato ai componenti dell'infrastruttura e limitano le comunicazioni dell'infrastruttura solo ai percorsi necessari per il funzionamento.

Gli ACL di rete vengono applicati in tre livelli:

- Livello 1: Top of Rack switch

- Livello 2: Rete definita dal software

- Livello 3: Firewall del sistema operativo host e vm

Conformità alle normative

L'hub di Azure Stack ha eseguito una valutazione formale delle funzionalità da parte di una società di controllo indipendente da terze parti. Di conseguenza, la documentazione sul modo in cui l'infrastruttura dell'hub di Azure Stack soddisfa i controlli applicabili da diversi standard di conformità principali è disponibile. La documentazione non è una certificazione dell'hub di Azure Stack perché gli standard includono diversi controlli correlati al personale e correlati al processo. Invece, i clienti possono usare questa documentazione per avviare il processo di certificazione.

Le valutazioni includono gli standard seguenti:

- PCI-DSS si rivolge al settore della carta di pagamento.

- La matrice di controllo cloud CSA è un mapping completo tra più standard, tra cui FedRAMP Moderate, ISO27001, HIPAA, HITRUST, ITAR, NIST SP800-53 e altri.

- FedRAMP High per i clienti pubblici.

La documentazione sulla conformità è disponibile nel portale di attendibilità del servizio Microsoft. Le guide alla conformità sono una risorsa protetta e richiedono l'accesso con le credenziali del servizio cloud di Azure.

Iniziativa EU Schrems II per l'hub di Azure Stack

Microsoft ha annunciato l'intenzione di superare gli impegni esistenti per l'archiviazione dei dati consentendo ai clienti basati sull'UE di elaborare e archiviare tutti i dati nell'UE; non sarà più necessario archiviare i dati all'esterno dell'UE. Questo impegno avanzato include i clienti dell'hub di Azure Stack. Per altre informazioni , vedere Risposta alla chiamata dell'Europa: Archiviazione e elaborazione dei dati dell'UE nell'UE .

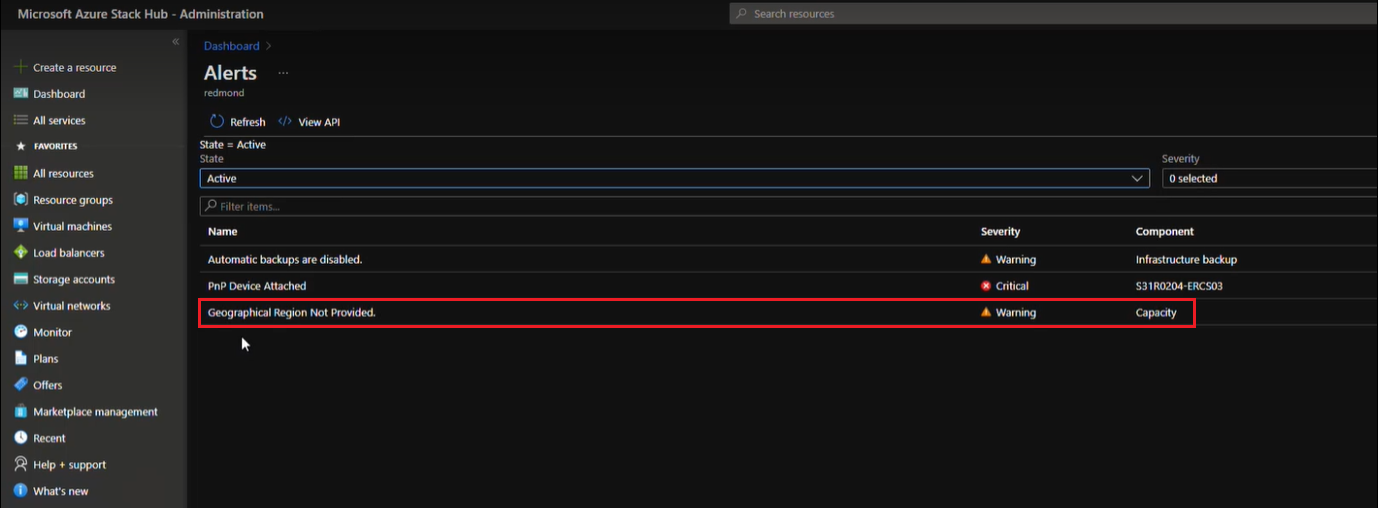

A partire dalla versione 2206, è possibile selezionare la preferenza geografica per l'elaborazione dei dati nelle distribuzioni di Hub di Azure Stack esistenti. Dopo aver scaricato l'hotfix, verrà visualizzato l'avviso seguente.

Nota

Gli ambienti disconnessi possono essere necessari anche per selezionare una georilevazione dei dati. Si tratta di una configurazione monouso che influisce sulla posizione di residenza dei dati se l'operatore fornisce dati di diagnostica a Microsoft. Se l'operatore non fornisce dati di diagnostica a Microsoft questa impostazione non include alcuna ramificazione.

È possibile risolvere questo avviso per la distribuzione dell'hub di Azure Stack esistente in uno dei due modi, a seconda della preferenza geografica per l'archiviazione e l'elaborazione dei dati.

Se si sceglie di disporre dei dati archiviati ed elaborati all'interno dell'UE, eseguire il cmdlet di PowerShell seguente per impostare le preferenze geografiche. La posizione di residenza per i dati verrà aggiornata e tutti i dati verranno archiviati ed elaborati nell'UE.

Set-DataResidencyLocation -EuropeSe si sceglie di disporre dei dati archiviati ed elaborati all'esterno dell'UE, eseguire il cmdlet di PowerShell seguente per impostare le preferenze geografiche. La posizione di residenza per i dati verrà aggiornata e tutti i dati verranno elaborati all'esterno dell'UE.

Set-DataResidencyLocation -Europe:$false

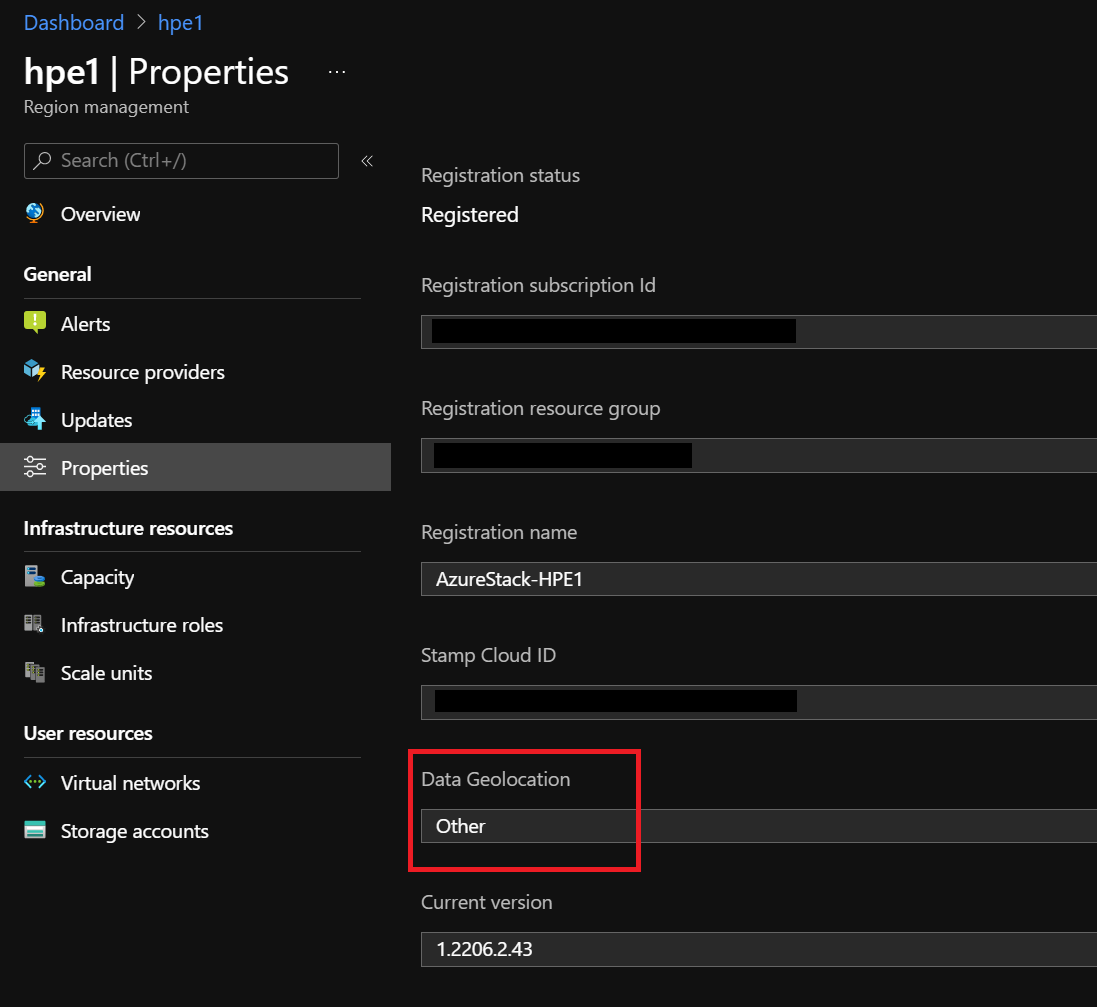

Dopo aver risolto questo avviso, è possibile verificare la preferenza per l'area geografica nel portale di Amministrazione Finestra Proprietà.

Le nuove distribuzioni dell'hub di Azure Stack possono impostare l'area geografica durante la configurazione e la distribuzione.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per