Esercitazione: Configurare Azure Active Directory B2C con la piattaforma Arkose Labs

Questa esercitazione descrive come integrare l'autenticazione di Azure Active Directory B2C (Azure AD B2C) con Arkose Labs Arkose Protect Platform. I prodotti Arkose Labs aiutano le organizzazioni a contrastare gli attacchi di bot, l'acquisizione di account e le aperture di account fraudolenti.

Prerequisiti

Per iniziare, è necessario:

- Una sottoscrizione di Azure

- Se non ne è disponibile uno, è possibile ottenere un account gratuito di Azure

- Un tenant B2C di Azure AD collegato alla sottoscrizione di Azure

- Un account Arkose Labs

- Passare a arkoselabs.com per richiedere una demo

Descrizione dello scenario

L'integrazione dei prodotti Arkose Labs include i componenti seguenti:

- Arkose Protect Platform - Servizio da proteggere da bot e altri abusi automatizzati

-

Flusso utente di iscrizione di Azure AD B2C - Esperienza di iscrizione che usa la piattaforma Arkose Labs

- Connettori HTML, JavaScript e API personalizzati si integrano con la piattaforma Arkose

-

Funzioni di Azure - Endpoint api ospitata che funziona con la funzionalità connettori API

- Questa API convalida il lato server del token di sessione Arkose Labs

- Altre informazioni nella panoramica di Funzioni di Azure

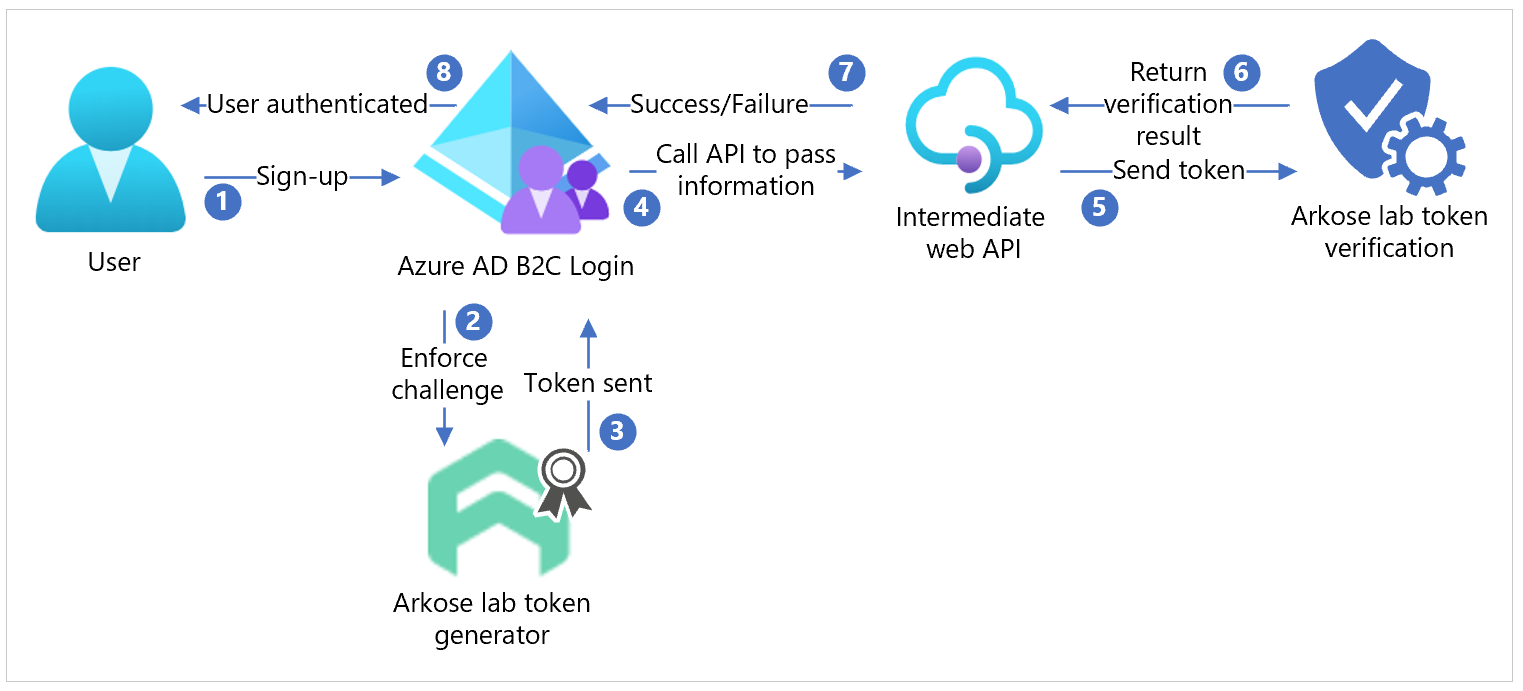

Il diagramma seguente illustra come la piattaforma Arkose Labs si integra con Azure AD B2C.

- Un utente si iscrive e crea un account. L'utente seleziona Invia e viene visualizzata una sfida di imposizione di Arkose Labs.

- L'utente completa la sfida. Azure AD B2C invia lo stato a Arkose Labs per generare un token.

- Arkose Labs invia il token ad Azure AD B2C.

- Azure AD B2C chiama un'API Web intermedia per passare il modulo di iscrizione.

- Il modulo di iscrizione passa a Arkose Labs per la verifica dei token.

- Arkose Labs invia i risultati della verifica all'API Web intermedia.

- L'API invia un risultato positivo o negativo ad Azure AD B2C.

- Se la sfida ha esito positivo, un modulo di iscrizione passa ad Azure AD B2C, che completa l'autenticazione.

Richiedere una demo da Arkose Labs

- Passare a arkoselabs.com per prenotare una demo.

- Creare un account.

- Passare alla pagina di accesso di Arkose Portal .

- Nel dashboard passare alle impostazioni del sito.

- Individuare la chiave pubblica e la chiave privata. Queste informazioni verranno usate in un secondo momento.

Nota

I valori di chiave pubblica e privata sono ARKOSE_PUBLIC_KEY e ARKOSE_PRIVATE_KEY.

Vedere Azure-Samples/active-directory-b2c-node-sign-up-user-flow-arkose.

Integrazione con Azure AD B2C

Creare un attributo personalizzato ArkoseSessionToken

Per creare un attributo personalizzato:

- Accedere alla portale di Azure, quindi passare ad Azure AD B2C.

- Selezionare Attributi utente.

- Selezionare Aggiungi.

- Immettere ArkoseSessionToken come nome dell'attributo.

- Selezionare Crea.

Altre informazioni: Definire attributi personalizzati in Azure Active Directory B2C

Creare un flusso utente

Il flusso utente è per l'iscrizione e l'accesso o l'iscrizione. Il flusso utente di Arkose Labs viene visualizzato durante l'iscrizione.

Creare flussi utente e criteri personalizzati in Azure Active Directory B2C. Se si usa un flusso utente, usare Consigliato.

Nelle impostazioni del flusso utente passare a Attributi utente.

Selezionare l'attestazione ArkoseSessionToken .

Configurare il layout di pagina, JavaScript e HTML personalizzato

- Passare ad Azure-Samples/active-directory-b2c-node-sign-up-user-flow-arkose.

- Trovare il modello HTML con tag JavaScript

<script>. Queste operazioni sono tre:

Caricare lo script Arkose Labs, che esegue il rendering del widget e esegue la convalida di Arkose Labs sul lato client.

Nascondere l'elemento di input e l'etichetta

extension_ArkoseSessionToken, corrispondente all'attributoArkoseSessionTokenpersonalizzato.Quando un utente completa la sfida Arkose Labs, la risposta dell'utente viene verificata e viene generato un token. Il callback

arkoseCallbackin JavaScript personalizzato imposta il valore diextension_ArkoseSessionTokensul valore del token generato. Questo valore viene inviato all'endpoint dell'API.Nota

Passare a developer.arkoselabs.com per istruzioni sul lato client. Seguire la procedura per usare il codice HTML e JavaScript personalizzato per il flusso utente.

In Azure-Samples modificare selfAsserted.html file in modo

<ARKOSE_PUBLIC_KEY>che corrisponda al valore generato per la convalida lato client.Ospitare la pagina HTML in un endpoint Web abilitato per la condivisione delle risorse tra origini (CORS).

Supporto CORS per Archiviazione di Azure.

Nota

Se si dispone di CODICE HTML personalizzato, copiare e incollare gli

<script>elementi nella pagina HTML.Nella portale di Azure passare ad Azure AD B2C.

Passare a Flussi utente.

Selezionare il flusso utente.

Selezionare Layout pagina.

Selezionare Layout pagina di iscrizione dell'account locale.

Per Usare il contenuto della pagina personalizzata, selezionare SÌ.

In Usa contenuto di pagina personalizzato incollare l'URI HTML personalizzato.

(Facoltativo) Se si usano i provider di identità social, ripetere i passaggi per la pagina di iscrizione all'account social.

Dal flusso utente passare a Proprietà.

Selezionare Abilita JavaScript.

Altre informazioni: Abilitare versioni javaScript e layout di pagina in Azure Active Directory B2C

Creare e distribuire l'API

Questa sezione presuppone l'uso di Visual Studio Code per distribuire Funzioni di Azure. È possibile usare il portale di Azure, il terminale o il prompt dei comandi per la distribuzione.

Passare a Visual Studio Marketplace per installare Funzioni di Azure per Visual Studio Code.

Eseguire l'API in locale

- Nel codice di Visual Studio passare all'estensione di Azure nella navigazione a sinistra.

- Selezionare la cartella Progetto locale per la funzione di Azure locale.

- Premere F5 o selezionare DebugAvvia debug>. Questo comando usa la funzione di configurazione di Debug creata da Azure.

- La funzione di Azure genera file per lo sviluppo locale, installa le dipendenze e gli strumenti Function Core, se necessario.

- Nel pannello Terminale di Visual Studio Code viene visualizzato l'output dello strumento Function Core.

- All'avvio dell'host, selezionare ALT+clic sull'URL locale nell'output.

- Il browser apre ed esegue la funzione.

- Nell'Funzioni di Azure Explorer fare clic con il pulsante destro del mouse sulla funzione per visualizzare l'URL della funzione ospitata in locale.

Aggiungere variabili di ambiente

L'esempio in questa sezione protegge l'endpoint api Web quando si usa l'autenticazione HTTP Basic. Per altre informazioni, vedere la pagina RFC 7617 di Internet Engineering Task Force: Autenticazione di base.

Il nome utente e la password vengono archiviati come variabili di ambiente, non parte del repository. Altre informazioni su Codice e test Funzioni di Azure file di impostazioni locali.

- Nella cartella radice creare un file local.settings.json.

- Copiare e incollare il codice seguente nel file:

{

"IsEncrypted": false,

"Values": {

"AzureWebJobsStorage": "",

"FUNCTIONS_WORKER_RUNTIME": "node",

"BASIC_AUTH_USERNAME": "<USERNAME>",

"BASIC_AUTH_PASSWORD": "<PASSWORD>",

"ARKOSE_PRIVATE_KEY": "<ARKOSE_PRIVATE_KEY>",

"B2C_EXTENSIONS_APP_ID": "<B2C_EXTENSIONS_APP_ID>"

}

}

- Il BASIC_AUTH_USERNAME e BASIC_AUTH_PASSWORD sono le credenziali per autenticare la chiamata API alla funzione di Azure. Selezionare i valori.

-

<

> ARKOSE_PRIVATE_KEY è il segreto lato server generato nella piattaforma Arkose Labs.

- Chiama l'API di convalida lato server Arkose Labs per convalidare il valore dell'oggetto

ArkoseSessionTokengenerato dal front-end. - Vedere Istruzioni sul lato server.

- Chiama l'API di convalida lato server Arkose Labs per convalidare il valore dell'oggetto

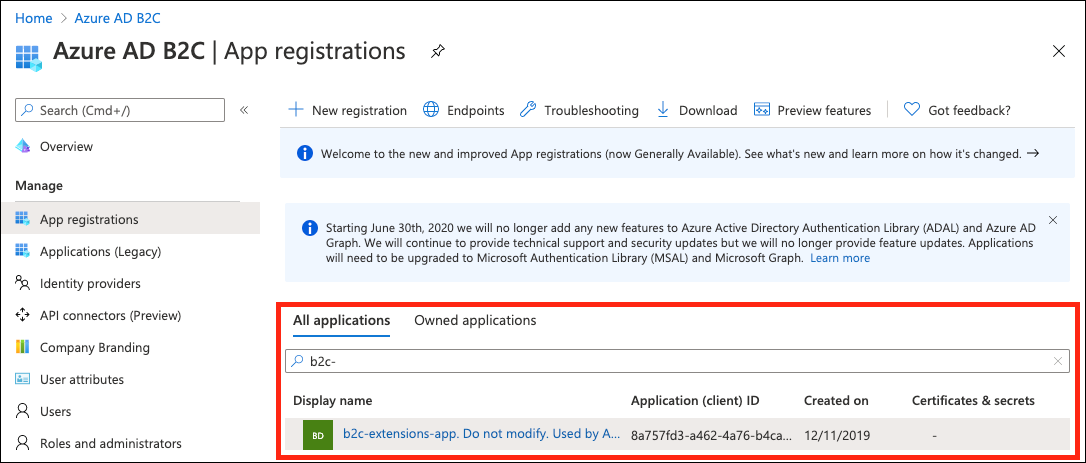

- < > B2C_EXTENSIONS_APP_ID è l'ID applicazione usato da Azure AD B2C per archiviare attributi personalizzati nella directory.

Passare a Registrazioni app.

Cercare b2c-extensions-app.

Nel riquadro Panoramica copiare l'ID applicazione (client).

Rimuovere i

-caratteri.

Distribuire l'applicazione nel Web

Distribuire la funzione di Azure nel cloud. Altre informazioni con la documentazione di Funzioni di Azure.

Copiare l'URL Web dell'endpoint della funzione di Azure.

Dopo la distribuzione selezionare l'opzione Carica impostazioni .

Le variabili di ambiente vengono caricate nelle impostazioni dell'applicazione del servizio app. Altre informazioni sulle impostazioni dell'applicazione in Azure.

Nota

È possibile gestire l'app per le funzioni. Vedere anche Distribuire file di progetto per informazioni sullo sviluppo di Visual Studio Code per Funzioni di Azure.

Configurare e abilitare il connettore API

Creare un connettore API. Vedere Aggiungere un connettore API a un flusso utente di iscrizione.

Abilitarlo per il flusso utente.

- URL dell'endpoint - URL della funzione copiato durante la distribuzione della funzione di Azure

- Nome utente - Nome utente definito

- Password : password definita

Nelle impostazioni del connettore API per il flusso utente selezionare il connettore API da richiamare in Prima di creare l'utente.

L'API convalida il

ArkoseSessionTokenvalore.

Testare il flusso utente

- Aprire il tenant di Azure AD B2C.

- In Criteri selezionare Flussi utente.

- Selezionare il flusso utente creato.

- Selezionare Esegui il flusso utente.

- Per Applicazione selezionare l'app registrata (l'esempio è JWT).

- Per URL di risposta selezionare l'URL di reindirizzamento.

- Selezionare Esegui il flusso utente.

- Eseguire il flusso di iscrizione.

- Creare un account.

- Uscire,

- Eseguire il flusso di accesso.

- Selezionare Continua.

- Viene visualizzato un puzzle Arkose Labs.

Risorse

-

Azure-Samples/active-directory-b2c-node-sign-up-user-flow-arkose

- Trovare il flusso utente di iscrizione di Azure AD B2C

- Panoramica dei criteri personalizzati di Azure AD B2C

- Esercitazione: Creare flussi utente e criteri personalizzati in Azure Active Directory B2C