Configurare Azure Active Directory B2C con Bluink eID-Me per la verifica delle identità

Prima di iniziare

Azure Active Directory B2C (Azure AD B2C) offre due metodi per definire l'interazione degli utenti con applicazioni: flussi utente predefiniti o criteri personalizzati configurabili. I criteri personalizzati si indirizzano a scenari complessi. Per la maggior parte degli scenari, è consigliabile scorrere gli utenti. Vedere La panoramica dei flussi utente e dei criteri personalizzati

Integrare l'autenticazione B2C di Azure AD con eID-Me

Informazioni su come integrare l'autenticazione B2C di Azure AD con Bluink eID-Me, una soluzione di verifica delle identità e di identità digitale decentralizzata per i cittadini canadesi. Con eID-Me, i tenant di Azure AD B2C verificano l'identità utente, ottenere attestazioni di iscrizione verificate e identità di accesso. L'integrazione supporta l'autenticazione a più fattori e l'accesso senza password con un'identità digitale sicura. Le organizzazioni possono soddisfare i requisiti di Identity Assurance Level (IAL) 2 e Know Your Customer (KYC).

Per altre informazioni, passare a bluink.ca: Bluink Ltd

Prerequisiti

Per iniziare, è necessario:

- Un account Relying Party con eID-Me

- Passare a bluink.ca per altre informazioni e richiedere una demo

- Una sottoscrizione di Azure

- Se non ne hai uno, ottieni un account gratuito di Azure

- Un tenant di Azure AD B2C collegato alla sottoscrizione di Azure

- Versione di valutazione o produzione dell'app eID-Me Digital ID

- Passare a bluink.ca per scaricare l'app eID-Me Digital ID

Vedere anche Esercitazione: Creare flussi utente e criteri personalizzati in Azure AD B2C.

Descrizione dello scenario

eID-Me si integra con Azure AD B2C come provider di identità OIDC (OpenID Connect). I componenti seguenti comprendono la soluzione eID-Me con Azure AD B2C:

- Tenant di Azure AD B2C : configurato come relying party in eID-Me consente a eID-Me di considerare attendibile un tenant di Azure AD B2C per l'iscrizione e l'accesso

- Applicazione tenant di Azure AD B2C : il presupposto è che i tenant richiedano un'applicazione tenant di Azure AD B2C

- L'applicazione riceve attestazioni di identità ricevute da Azure AD B2C durante la transazione

- App smartphone eID-Me - Utenti tenant di Azure AD B2C richiedono l'app per iOS o Android

- Identità digitali eID-Me rilasciate- da eID-Me identity proofing

- Gli utenti vengono rilasciate un'identità digitale al portafoglio digitale nell'app. Sono necessari documenti di identità validi.

Le app eID-Me autenticano gli utenti durante le transazioni. L'autenticazione a chiave pubblica X509 fornisce l'autenticazione AFA senza password, usando una chiave di firma privata nell'identità digitale eID-Me.

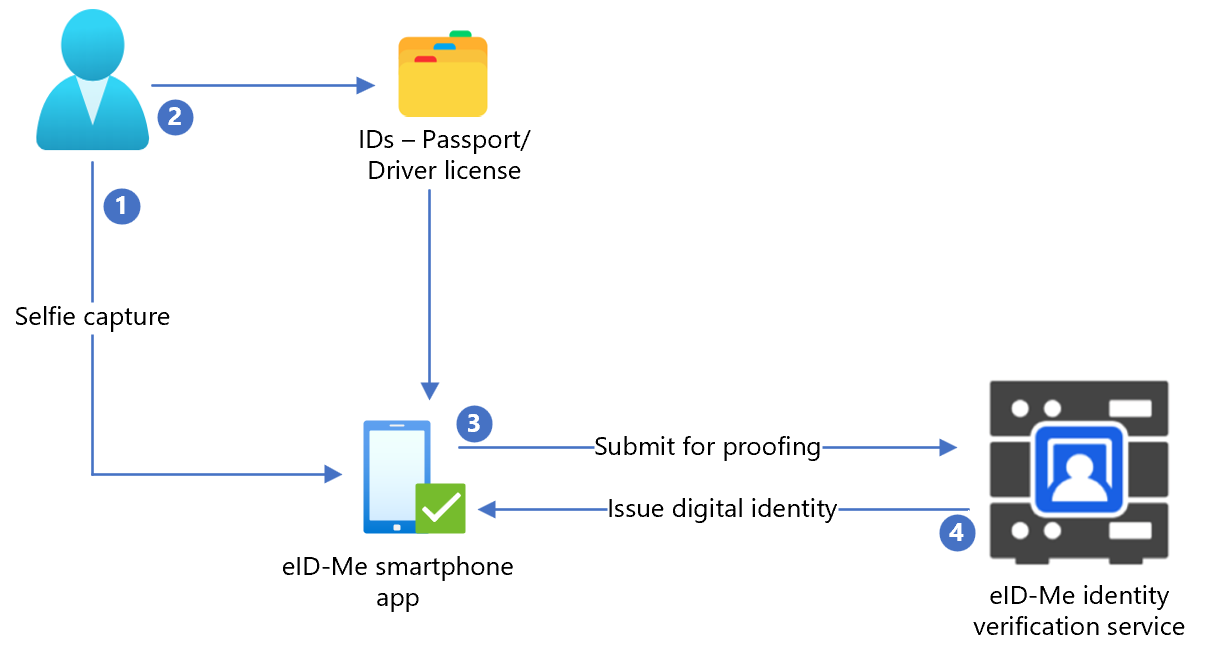

Il diagramma seguente illustra il controllo delle identità eID-Me, che si verifica all'esterno dei flussi di Azure AD B2C.

- L'utente carica un selfie nell'applicazione smartphone eID-Me.

- L'utente analizza e carica un documento di identificazione rilasciato dal governo, ad esempio passaporto o patente di guida, all'applicazione smartphone eID-Me.

- eID-Me invia i dati al servizio identity per la verifica.

- L'utente viene emesso un'identità digitale, salvata nell'applicazione.

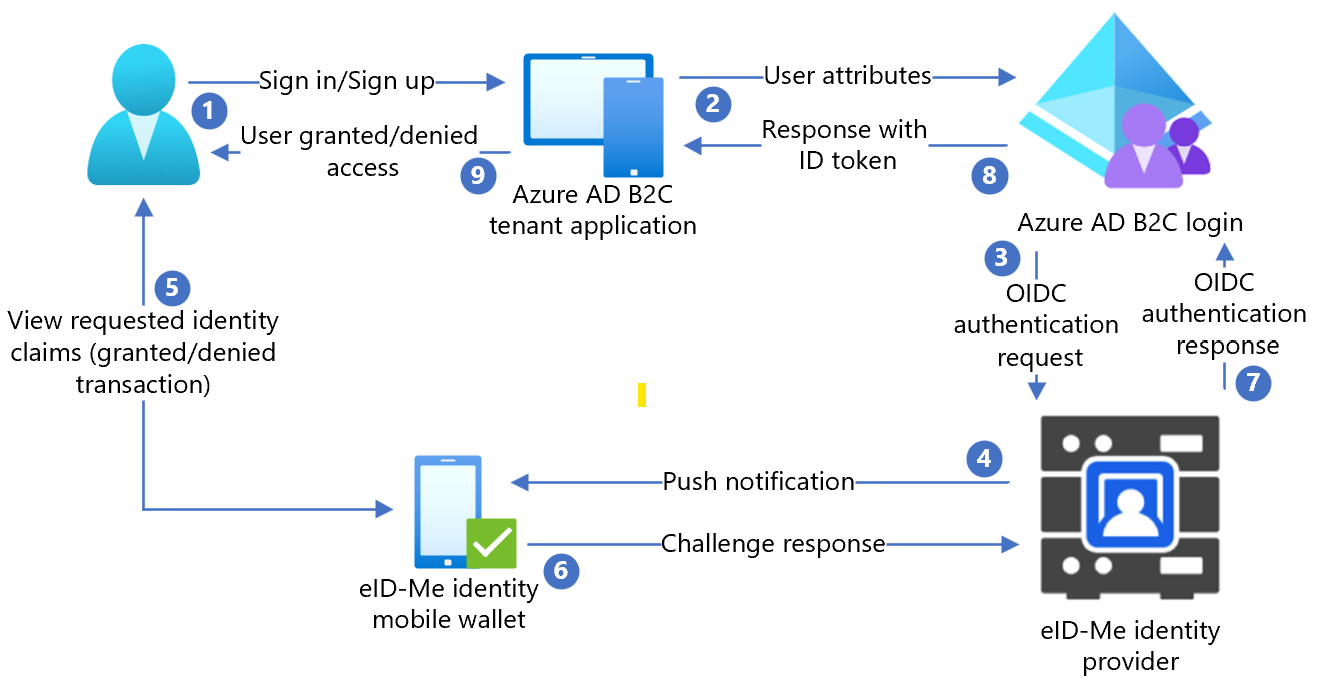

Il diagramma seguente illustra l'integrazione di Azure AD B2C con eID-Me.

- L'utente apre la pagina di accesso di Azure AD B2C e accede o accede con un nome utente.

- Utente inoltrato ai criteri di accesso e iscrizione di Azure AD B2C.

- Azure AD B2C reindirizza l'utente al router di identità eID-Me usando il flusso di codice di autorizzazione OIDC.

- Il router invia una notifica push all'app per dispositivi mobili dell'utente con i dettagli della richiesta di autenticazione e autorizzazione.

- Viene visualizzata la richiesta di autenticazione utente, quindi viene visualizzata una richiesta di attestazioni di identità.

- La risposta alla sfida passa al router.

- Il router risponde ad Azure AD B2C con un risultato di autenticazione.

- La risposta del token ID B2C di Azure AD passa all'applicazione.

- L'utente viene concesso o negato l'accesso.

Introduzione a eID-Me

Passare alla pagina bluink.ca Contatta microsoft per richiedere una demo con l'obiettivo di configurare un ambiente di test o di produzione per configurare i tenant di Azure AD B2C come relying party. I tenant determinano le attestazioni di identità necessarie dai consumer che si registrano con eID-Me.

Configurare un'applicazione in eID-Me

Per configurare l'applicazione tenant come relying party eID-ME in eID-Me, fornire le informazioni seguenti:

| Proprietà | Descrizione |

|---|---|

| Name | Azure AD B2C o un altro nome dell'applicazione |

| Dominio | name.onmicrosoft.com |

| URI di reindirizzamento | https://jwt.ms |

| URL di reindirizzamento | https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authrespPer esempio: https://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/oauth2/authrespPer un dominio personalizzato, immettere https://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. |

| URL della home page dell'applicazione | Viene visualizzato all'utente finale |

| URL dell'informativa sulla privacy dell'applicazione | Viene visualizzato all'utente finale |

Nota

Quando la relying party è configurata, ID-Me fornisce un ID client e un segreto client. Si noti l'ID client e il segreto client per configurare il provider di identità (IdP) in Azure AD B2C.

Aggiungere un nuovo provider di identità in Azure AD B2C

Per le istruzioni seguenti, usare la directory con il tenant di Azure AD B2C.

- Accedere al portale di Azure come amministratore globale del tenant di Azure AD B2C.

- Nel menu in alto selezionare Directory + sottoscrizione.

- Selezionare la directory con il tenant.

- Nell'angolo superiore sinistro della portale di Azure selezionare Tutti i servizi.

- Cercare e selezionare Azure Active Directory B2C.

- Passare a Dashboard> AzureActive Directory B2C>Identity provider.

- Selezionare Nuovo provider OpenID Connect.

- Selezionare Aggiungi.

Configurare un provider di identità

Per configurare un provider di identità:

- Selezionare Tipo di provider> di identitàOpenID Connect.

- Nel modulo del provider di identità immettere eID-Me Passwordless o un altro nome.

- Per ID client immettere l'ID client da eID-Me.

- Per Segreto client immettere il segreto client da eID-Me.

- Per Ambito selezionare il profilo di posta elettronica openid.

- Per Tipo di risposta selezionare codice.

- In Modalità risposta selezionare post modulo.

- Selezionare OK.

- Selezionare Mappare le attestazioni del provider di identità.

- Per ID utente, usare sub.

- Per Nome visualizzato, usare il nome.

- Per Nome specificato, usare given_name.

- Per Cognome, usare family_name.

- Per Email, usare la posta elettronica.

- Selezionare Salva.

Configurare l'autenticazione a più fattori

eID-Me è un autenticatore a più fattori, pertanto la configurazione dell'autenticazione a più fattori del flusso utente non è necessaria.

Creare un criterio del flusso utente

Per le istruzioni seguenti, eID-Me viene visualizzato come nuovo provider di identità OIDC nei provider di identità B2C.

- Nel tenant di Azure AD B2C, in Criteri selezionare Flussi utente.

- Selezionare Nuovo flusso utente.

- Selezionare Sign up (Iscrizione) e sign inVersion Create (>Creaversione>).

- Immettere un nome per i criteri.

- In Provider di identità selezionare il provider di identità eID-Me creato.

- In Account localiselezionare Nessuno. La selezione disabilita l'autenticazione tramite posta elettronica e password.

- Selezionare Esegui il flusso utente.

- Immettere un URL di risposta, ad esempio

https://jwt.ms. - Il browser reindirizza alla pagina di accesso eID-Me.

- Immettere il nome dell'account dalla registrazione utente.

- L'utente riceve una notifica push sul dispositivo mobile con eID-Me.

- Viene visualizzata una richiesta di autenticazione.

- La richiesta viene accettata e il browser reindirizza all'URL di risposta.

Nota

Azure Active Directory B2C (Azure AD B2C) include due metodi per definire l'interazione degli utenti con le applicazioni: flussi utente predefiniti o criteri personalizzati configurabili. I criteri personalizzati rispondono a scenari complessi. Per la maggior parte degli scenari, è consigliabile usare i flussi utente. Vedere La panoramica dei flussi utente e dei criteri personalizzati

Creare una chiave dei criteri

Archiviare il segreto client registrato nel tenant di Azure AD B2C. Per le istruzioni seguenti, usare la directory con il tenant di Azure AD B2C.

- Accedere al portale di Azure.

- Nella barra degli strumenti del portale selezionare Directory e sottoscrizioni.

- Nella pagina Directory e sottoscrizioni delle impostazioni del portale individuare la directory di Azure AD B2C nell'elenco Nome directory .

- Selezionare Cambia.

- Nell'angolo superiore sinistro del portale di Azure selezionare Tutti i servizi.

- Cercare e selezionare Azure Active Directory B2C.

- Nella pagina Panoramica selezionare Framework dell'esperienza di gestione delle identità.

- Selezionare Chiavi dei criteri.

- Selezionare Aggiungi.

- Per Opzioni scegliere Manuale.

- Immettere un nome per la chiave dei criteri. Ad esempio:

eIDMeClientSecret. Il prefissoB2C_1A_viene aggiunto al nome della chiave. - In Segreto immettere il segreto client annotato.

- Per Uso chiave selezionare Firma.

- Selezionare Create (Crea).

Configurare eID-Me come provider di identità

Definire eID-Me come provider di attestazioni per consentire agli utenti di accedere con eID-Me. Azure AD B2C comunica con esso tramite un endpoint. L'endpoint fornisce attestazioni usate da Azure AD B2C per verificare l'autenticazione utente con un ID digitale nel dispositivo.

Per definire eID-Me come provider di attestazioni, aggiungerlo all'elemento ClaimsProvider nel file di estensione dei criteri.

Aprire il file

TrustFrameworkExtensions.xml.Trovare l'elemento ClaimsProviders. Se non viene visualizzato, aggiungerlo sotto l'elemento radice.

Aggiungere un nuovo ClaimsProvider:

<ClaimsProvider> <Domain>eID-Me</Domain> <DisplayName>eID-Me</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="eID-Me-OIDC"> <!-- The text in the following DisplayName element is shown to the user on the claims provider selection screen. --> <DisplayName>eID-Me for Sign In</DisplayName> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="ProviderName">https://eid-me.bluink.ca</Item> <Item Key="METADATA">https://demoeid.bluink.ca/.well-known/openid-configuration</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid email profile</Item> <Item Key="response_mode">form_post</Item> <Item Key="HttpBinding">POST</Item> <Item Key="token_endpoint_auth_method">client_secret_post</Item> <Item Key="client_id">eid_me_rp_client_id</Item> <Item Key="UsePolicyInRedirectUri">false</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_eIDMeClientSecret" /> </CryptographicKeys> <InputClaims /> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="tenantId" PartnerClaimType="tid" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> <OutputClaim ClaimTypeReferenceId="IAL" PartnerClaimType="identity_assurance_level_achieved" DefaultValue="unknown IAL" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> <OutputClaim ClaimTypeReferenceId="locality" PartnerClaimType="locality" DefaultValue="unknown locality" /> <OutputClaim ClaimTypeReferenceId="region" PartnerClaimType="region" DefaultValue="unknown region" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Per eid_me_rp_client_id immettere l'ID client relying party eID-Me.

Selezionare Salva.

Attestazioni di identità supportate

È possibile aggiungere altre attestazioni di identità supportate da eID-Me.

- Aprire il file

TrustFrameworksExtension.xml. - Trovare l'elemento

BuildingBlocks.

Nota

Trovare gli elenchi di attestazioni di identità eID-Me supportati nel repository OID con identificatori OIDC in una configurazione nota/openid.Find supported eID-claims lists on OID repository with OIDC identifiers on well-known/openid-configuration.

<BuildingBlocks>

<ClaimsSchema>

<ClaimType Id="IAL">

<DisplayName>Identity Assurance Level</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="identity_assurance_level_achieved" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The Identity Assurance Level Achieved during proofing of the digital identity.</AdminHelpText>

<UserHelpText>The Identity Assurance Level Achieved during proofing of the digital identity.</UserHelpText>

<UserInputType>Readonly</UserInputType>

</ClaimType>

<ClaimType Id="picture">

<DisplayName>Portrait Photo</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="thumbnail_portrait" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The portrait photo of the user.</AdminHelpText>

<UserHelpText>Your portrait photo.</UserHelpText>

<UserInputType>Readonly</UserInputType>

</ClaimType>

<ClaimType Id="middle_name">

<DisplayName>Portrait Photo</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="middle_name" />

</DefaultPartnerClaimTypes>

<UserHelpText>Your middle name.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="birthdate">

<DisplayName>Date of Birth</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="birthdate" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's date of birth.</AdminHelpText>

<UserHelpText>Your date of birth.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="gender">

<DisplayName>Gender</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="gender" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's gender.</AdminHelpText>

<UserHelpText>Your gender.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="street_address">

<DisplayName>Locality/City</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="street_address" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's full street address, which MAY include house number, street name, post office box.</AdminHelpText>

<UserHelpText>Your street address of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="locality">

<DisplayName>Locality/City</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="locality" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current city or locality of residence.</AdminHelpText>

<UserHelpText>Your current city or locality of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="region">

<DisplayName>Province or Territory</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="region" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current province or territory of residence.</AdminHelpText>

<UserHelpText>Your current province or territory of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="country">

<DisplayName>Country</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="country" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current country of residence.</AdminHelpText>

<UserHelpText>Your current country of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="dl_number">

<DisplayName>Driver's Licence Number</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="dl_number" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's driver's licence number.</AdminHelpText>

<UserHelpText>Your driver's licence number.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="dl_class">

<DisplayName>Driver's Licence Class</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="dl_class" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's driver's licence class.</AdminHelpText>

<UserHelpText>Your driver's licence class.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

</ClaimsSchema>

Aggiungere un percorso utente

Per le istruzioni seguenti, il provider di identità è configurato, ma non in nessuna pagina di accesso. Se non si ha un percorso utente personalizzato, copiare un percorso utente modello.

- Dal pacchetto iniziale aprire il

TrustFrameworkBase.xmlfile. - Individuare e copiare il contenuto dell'elemento UserJourneys che include ID=

SignUpOrSignIn. - Aprire il file

TrustFrameworkExtensions.xml. - Individuare l'elemento UserJourneys . Se l'elemento non viene visualizzato, aggiungerne uno.

- Incollare il contenuto dell'elemento UserJourney come elemento figlio dell'elemento UserJourneys .

- Rinominare l'ID percorso utente, ad esempio ID=

CustomSignUpSignIn.

Aggiungere il provider di identità a un percorso utente

Aggiungere il nuovo provider di identità al percorso utente.

- Nel percorso utente individuare l'elemento del passaggio di orchestrazione con Type=

CombinedSignInAndSignUpo Type=ClaimsProviderSelection. In genere è il primo passaggio di orchestrazione. L'elemento ClaimsProviderSelections include un elenco di provider di identità con cui gli utenti accedono. L'ordine degli elementi controlla l'ordine dei pulsanti di accesso visualizzati dall'utente. - Aggiungere un elemento XML ClaimsProviderSelection .

- Impostare il valore TargetClaimsExchangeId su un nome descrittivo.

- Nel passaggio di orchestrazione successivo aggiungere un elemento ClaimsExchange .

- Impostare l'ID sul valore ID dello scambio di attestazioni di destinazione.

- Aggiornare il valorev TechnicalProfileReferenceId all'ID profilo tecnico creato.

Il codice XML seguente illustra sette passaggi di orchestrazione del percorso utente con il provider di identità:

<UserJourney Id="eIDME-SignUpOrSignIn">

<OrchestrationSteps>

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

<ClaimsProviderSelection TargetClaimsExchangeId="eIDMeExchange" />

</ClaimsProviderSelections>

</OrchestrationStep>

<!-- Check if the user has selected to sign in using one of the social providers -->

<OrchestrationStep Order="2" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="eIDMeExchange" TechnicalProfileReferenceId="eID-Me-OIDC" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- For social IDP authentication, attempt to find the user account in the directory. -->

<OrchestrationStep Order="3" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>localAccountAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadUsingAlternativeSecurityId" TechnicalProfileReferenceId="AAD-UserReadUsingAlternativeSecurityId-NoError" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Show self-asserted page only if the directory does not have the user account already (i.e. we do not have an objectId). -->

<OrchestrationStep Order="4" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="SelfAsserted-Social" TechnicalProfileReferenceId="SelfAsserted-Social" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- This step reads any user attributes that we may not have received when authenticating using ESTS so they can be sent in the token. -->

<OrchestrationStep Order="5" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>socialIdpAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadWithObjectId" TechnicalProfileReferenceId="AAD-UserReadUsingObjectId" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- The previous step (SelfAsserted-Social) could have been skipped if there were no attributes to collect

from the user. So, in that case, create the user in the directory if one does not already exist

(verified using objectId which would be set from the last step if account was created in the directory. -->

<OrchestrationStep Order="6" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserWrite" TechnicalProfileReferenceId="AAD-UserWriteUsingAlternativeSecurityId" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="7" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" />

</OrchestrationSteps>

<ClientDefinition ReferenceId="DefaultWeb" />

</UserJourney>

Configurare i criteri della relying party

Il criterio relying party specifica il percorso utente eseguito da Azure AD B2C. È possibile controllare le attestazioni passate all'applicazione. Modificare l'elemento OutputClaims dell'elemento eID-Me-OIDC-Signup TechnicalProfile. Nell'esempio seguente l'applicazione riceve il codice postale dell'utente, la località, l'area, IAL, verticale, il secondo nome e la data di nascita. Riceve l'attestazione booleana signupConditionsSatisfied , che indica se è stato creato un account.

<RelyingParty>

<DefaultUserJourney ReferenceId="eIDMe-SignUpOrSignIn" />

<TechnicalProfile Id="PolicyProfile">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="displayName" />

<OutputClaim ClaimTypeReferenceId="givenName" />

<OutputClaim ClaimTypeReferenceId="surname" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub"/>

<OutputClaim ClaimTypeReferenceId="identityProvider" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

<OutputClaim ClaimTypeReferenceId="postalCode" PartnerClaimType="postal_code" DefaultValue="unknown postal_code" />

<OutputClaim ClaimTypeReferenceId="locality" PartnerClaimType="locality" DefaultValue="unknown locality" />

<OutputClaim ClaimTypeReferenceId="region" PartnerClaimType="region" DefaultValue="unknown region" />

<OutputClaim ClaimTypeReferenceId="IAL" PartnerClaimType="identity_assurance_level_achieved" DefaultValue="unknown IAL" />

<OutputClaim ClaimTypeReferenceId="picture" PartnerClaimType="thumbnail_portrait" DefaultValue="unknown portrait" />

<OutputClaim ClaimTypeReferenceId="middle_name" PartnerClaimType="middle_name" DefaultValue="unknown middle name" />

<OutputClaim ClaimTypeReferenceId="birthdate" PartnerClaimType="birthdate" DefaultValue="unknown DOB" />

<OutputClaim ClaimTypeReferenceId="newUser" PartnerClaimType="signupConditionsSatisfied" DefaultValue="false" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

Caricare il criterio personalizzati

Per le istruzioni seguenti, usare la directory con il tenant di Azure AD B2C.

- Accedere al portale di Azure.

- Nella barra degli strumenti del portale selezionare Directory e sottoscrizioni.

- Nella pagina Directory e sottoscrizioni delle impostazioni del portale individuare la directory di Azure AD B2C nell'elenco Nome directory .

- Selezionare Cambia.

- Nel portale di Azure cercare e selezionare Azure AD B2C.

- In Criteri selezionare Identity Experience Framework.

- Selezionare Carica criteri personalizzati.

- Caricare i due file dei criteri modificati nell'ordine seguente:

- Criteri di estensione, ad esempio

TrustFrameworkBase.xml - I criteri della relying party, ad esempio

SignUp.xml

Testare i criteri personalizzati

- Selezionare il criterio relying party, ad esempio

B2C_1A_signup. - In Applicazione selezionare un'applicazione Web registrata.

- L'URL di risposta è

https://jwt.ms. - Selezionare Esegui adesso.

- Il criterio di iscrizione richiama eID-Me.

- Per l'accesso selezionare eID-Me.

- Il browser reindirizza a

https://jwt.ms. - Viene visualizzato il contenuto del token restituito da Azure AD B2C.

Altre informazioni: Esercitazione: Registrare un'applicazione Web in Azure AD B2C

Passaggi successivi

- Panoramica dei criteri personalizzati di Azure AD B2C

- Esercitazione: Creare flussi utente e criteri personalizzati in Azure Active Directory B2C

- Un modello di criteri personalizzato e un'app Web di esempio ASP.NET Core per l'integrazione di eID-Me con Azure AD B2C

- Passare a bluink.ca per la Guida all'integrazione della verifica dell'ID di Azure AD B2C | eID-Me

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per