Modalità di sincronizzazione di oggetti e credenziali in un dominio gestito di Microsoft Entra Domain Services

Gli oggetti e le credenziali in un dominio gestito di Servizio di dominio Microsoft Entra possono essere creati localmente all'interno del dominio o sincronizzati da un tenant di Microsoft Entra. Quando si distribuisce Per la prima volta Domain Services, viene configurata una sincronizzazione unidirezionale automatica e viene avviata la replica degli oggetti da Microsoft Entra ID. Questa sincronizzazione unidirezionale continua a essere eseguita in background per mantenere aggiornato il dominio gestito di Servizi di dominio con eventuali modifiche da Microsoft Entra ID. Non viene eseguita alcuna sincronizzazione da Servizi di dominio all'ID Microsoft Entra.

In un ambiente ibrido, gli oggetti e le credenziali di un dominio di Active Directory Domain Services locale possono essere sincronizzati con Microsoft Entra ID usando Microsoft Entra Connessione. Una volta sincronizzati correttamente questi oggetti con Microsoft Entra ID, la sincronizzazione automatica in background rende tali oggetti e credenziali disponibili per le applicazioni usando il dominio gestito.

Il diagramma seguente illustra il funzionamento della sincronizzazione tra Servizi di dominio, Microsoft Entra ID e un ambiente di Active Directory Domain Services locale facoltativo:

Sincronizzazione da Microsoft Entra ID a Servizi di dominio

Gli account utente, le appartenenze ai gruppi e gli hash delle credenziali vengono sincronizzati in un modo da Microsoft Entra ID a Servizi di dominio. Questo processo di sincronizzazione è automatico, Non è necessario configurare, monitorare o gestire questo processo di sincronizzazione. La sincronizzazione iniziale può richiedere alcune ore a un paio di giorni, a seconda del numero di oggetti nella directory Microsoft Entra. Al termine della sincronizzazione iniziale, le modifiche apportate in Microsoft Entra ID, ad esempio le modifiche della password o dell'attributo, vengono quindi sincronizzate automaticamente in Servizi di dominio.

Quando un utente viene creato in Microsoft Entra ID, non viene sincronizzato con Servizi di dominio fino a quando non cambia la password in Microsoft Entra ID. Questo processo di modifica della password causa la generazione e l'archiviazione degli hash delle password per l'autenticazione Kerberos e NTLM in Microsoft Entra ID. Gli hash delle password sono necessari per autenticare correttamente un utente in Servizi di dominio.

Il processo di sincronizzazione è unidirezionale per progettazione. Non esiste alcuna sincronizzazione inversa delle modifiche da Servizi di dominio all'ID Microsoft Entra. Un dominio gestito è in gran parte di sola lettura, ad eccezione delle unità organizzative personalizzate che è possibile creare. Non è possibile apportare modifiche agli attributi utente, alle password utente o alle appartenenze ai gruppi all'interno di un dominio gestito.

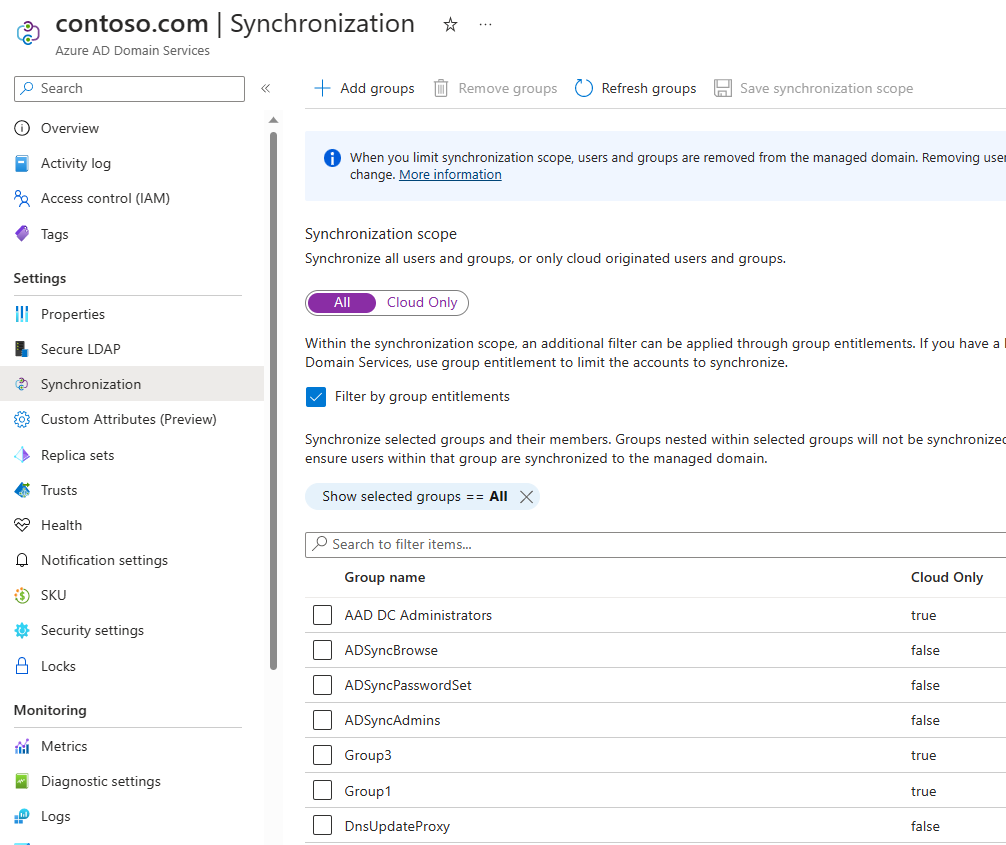

Sincronizzazione con ambito e filtro di gruppo

È possibile definire l'ambito della sincronizzazione solo per gli account utente originati nel cloud. All'interno di tale ambito di sincronizzazione è possibile filtrare i gruppi o gli utenti specifici. È possibile scegliere tra gruppi solo cloud, gruppi locali o entrambi. Per altre informazioni su come configurare la sincronizzazione con ambito, vedere Configurare la sincronizzazione con ambito.

Sincronizzazione degli attributi e mapping a Servizi di dominio

La tabella seguente elenca alcuni attributi comuni e come vengono sincronizzati con Servizi di dominio.

| Attributo in Servizi di dominio | Origine | Note |

|---|---|---|

| UPN | Attributo UPN dell'utente nel tenant di Microsoft Entra | L'attributo UPN del tenant di Microsoft Entra viene sincronizzato così come è in Servizi di dominio. Il modo più affidabile per accedere a un dominio gestito consiste nell'usare l'UPN. |

| SAMAccountName | Attributo mailNickname dell'utente nel tenant di Microsoft Entra o generato automaticamente | L'attributo SAMAccountName viene originato dall'attributo mailNickname nel tenant di Microsoft Entra. Se più account utente hanno lo stesso attributo mailNickname, samAccountName viene generato automaticamente. Se il prefisso mailNickname o UPN dell'utente è più lungo di 20 caratteri, samAccountNameviene generato automaticamente per soddisfare il limite di 20 caratteri per gli attributi SAMAccountName. |

| Password | Password dell'utente dal tenant di Microsoft Entra | Gli hash delle password legacy necessari per l'autenticazione NTLM o Kerberos vengono sincronizzati dal tenant di Microsoft Entra. Se il tenant di Microsoft Entra è configurato per la sincronizzazione ibrida tramite Microsoft Entra Connessione, questi hash delle password vengono originati dall'ambiente di Active Directory Domain Services locale. |

| SID utente/gruppo primario | Generato automaticamente | Il SID primario per gli account utente/gruppo viene generato automaticamente in Servizi di dominio. Questo attributo non corrisponde al SID utente/gruppo primario dell'oggetto in un ambiente di Active Directory Domain Services locale. Questa mancata corrispondenza è dovuta al fatto che il dominio gestito ha uno spazio dei nomi SID diverso rispetto al dominio di Active Directory Domain Services locale. |

| Cronologia SID per utenti e gruppi | SID utente/gruppo primario locale | L'attributo SidHistory per utenti e gruppi in Domain Services è impostato in modo che corrisponda al SID dell'utente o del gruppo primario corrispondente in un ambiente di Active Directory Domain Services locale. Questa funzionalità consente di semplificare lo spostamento in modalità lift-and-shift delle applicazioni locali in Servizi di dominio, in quanto non è necessario ri-ACL delle risorse. |

Suggerimento

Accedere al dominio gestito usando il formato UPN L'attributo SAMAccountName , ad esempio AADDSCONTOSO\driley, può essere generato automaticamente per alcuni account utente in un dominio gestito. SamAccountName generato automaticamente dagli utenti può differire dal prefisso UPN, quindi non è sempre un modo affidabile per accedere.

Ad esempio, se più utenti hanno lo stesso attributo mailNickname o gli utenti hanno prefissi UPN eccessivamente lunghi, è possibile che samAccountName per questi utenti venga generato automaticamente. Usare il formato UPN, ad esempio driley@aaddscontoso.com, per eseguire in modo affidabile l'accesso a un dominio gestito.

Mapping degli attributi per gli account utente

La tabella seguente illustra come gli attributi specifici per gli oggetti utente in Microsoft Entra ID vengono sincronizzati con gli attributi corrispondenti in Servizi di dominio.

| Attributo utente in Microsoft Entra ID | Attributo utente in Domain Services |

|---|---|

| accountEnabled | userAccountControl (imposta o cancella il bit ACCOUNT_DISABLED) |

| city | l |

| companyName | companyName |

| country | co |

| department | department |

| displayName | displayName |

| employeeId | employeeId |

| facsimileTelephoneNumber | facsimileTelephoneNumber |

| givenName | givenName |

| jobTitle | title |

| mailNickname | msDS-AzureADMailNickname |

| mailNickname | SAMAccountName (talvolta può essere generato automaticamente) |

| manager | manager |

| per dispositivi mobili | per dispositivi mobili |

| objectid | msDS-aadObjectId |

| onPremiseSecurityIdentifier | sidHistory |

| passwordPolicies | userAccountControl (imposta o cancella il bit DONT_EXPIRE_PASSWORD) |

| physicalDeliveryOfficeName | physicalDeliveryOfficeName |

| postalCode | postalCode |

| preferredLanguage | preferredLanguage |

| proxyAddresses | proxyAddresses |

| state | st |

| streetAddress | streetAddress |

| surname | sn |

| telephoneNumber | telephoneNumber |

| userPrincipalName | userPrincipalName |

Mapping degli attributi per i gruppi

Nella tabella seguente viene illustrato come vengono sincronizzati attributi specifici per gli oggetti gruppo in Microsoft Entra ID con gli attributi corrispondenti in Servizi di dominio.

| Attributo group in Microsoft Entra ID | Attributo di gruppo in Servizi di dominio |

|---|---|

| displayName | displayName |

| displayName | SAMAccountName (talvolta può essere generato automaticamente) |

| mailNickname | msDS-AzureADMailNickname |

| objectid | msDS-AzureADObjectId |

| onPremiseSecurityIdentifier | sidHistory |

| proxyAddresses | proxyAddresses |

| securityEnabled | groupType |

Sincronizzazione da Servizi di dominio Active Directory locali a Microsoft Entra ID e Servizi di dominio

Microsoft Entra Connessione viene usato per sincronizzare gli account utente, le appartenenze ai gruppi e gli hash delle credenziali da un ambiente Active Directory Domain Services locale all'ID Microsoft Entra. Gli attributi degli account utente, ad esempio l'UPN e l'identificatore di sicurezza locale (SID) vengono sincronizzati. Per accedere tramite Servizi di dominio, anche gli hash delle password legacy necessari per l'autenticazione NTLM e Kerberos vengono sincronizzati con Microsoft Entra ID.

Importante

Microsoft Entra Connessione deve essere installato e configurato solo per la sincronizzazione con gli ambienti di Active Directory Domain Services locali. Non è supportato installare Microsoft Entra Connessione in un dominio gestito per sincronizzare gli oggetti con Microsoft Entra ID.

Se si configura il writeback, le modifiche apportate da Microsoft Entra ID vengono sincronizzate di nuovo nell'ambiente di Active Directory Domain Services locale. Ad esempio, se un utente modifica la password usando la gestione delle password self-service di Microsoft Entra, la password viene aggiornata nuovamente nell'ambiente di Active Directory Domain Services locale.

Nota

Usare sempre la versione più recente di Microsoft Entra Connessione per assicurarsi di avere correzioni per tutti i bug noti.

Sincronizzazione da un ambiente locale a più foreste

Molte organizzazioni hanno un ambiente di Active Directory Domain Services locale abbastanza complesso che include più foreste. Microsoft Entra Connessione supporta la sincronizzazione di utenti, gruppi e hash delle credenziali da ambienti multi-foresta a Microsoft Entra ID.

Microsoft Entra ID ha uno spazio dei nomi molto più semplice e semplice. Per consentire agli utenti di accedere in modo affidabile alle applicazioni protette da Microsoft Entra ID, risolvere i conflitti UPN tra account utente in foreste diverse. I domini gestiti usano una struttura di unità organizzativa flat, simile all'ID Microsoft Entra. Tutti gli account utente e i gruppi vengono archiviati nel contenitore AADDC Users , nonostante la sincronizzazione da domini o foreste locali diversi, anche se è stata configurata una struttura di unità organizzativa gerarchica in locale. Il dominio gestito rende flat tutte le strutture gerarchiche dell'unità organizzativa.

Come descritto in precedenza, non esiste alcuna sincronizzazione da Servizi di dominio all'ID Microsoft Entra. È possibile creare un'unità organizzativa personalizzata in Servizi di dominio e quindi utenti, gruppi o account di servizio all'interno di tali unità organizzative personalizzate. Nessuno degli oggetti creati nelle unità organizzative personalizzate viene sincronizzato con l'ID Microsoft Entra. Questi oggetti sono disponibili solo all'interno del dominio gestito e non sono visibili usando i cmdlet di PowerShell di Microsoft Graph, l'API Microsoft Graph o l'interfaccia di amministrazione di Microsoft Entra.

Cosa non è sincronizzato con Servizi di dominio

Gli oggetti o gli attributi seguenti non vengono sincronizzati da un ambiente di Active Directory Domain Services locale a Microsoft Entra ID o Domain Services:

- Attributi esclusi: è possibile scegliere di escludere determinati attributi dalla sincronizzazione con Microsoft Entra ID da un ambiente di Active Directory Domain Services locale usando Microsoft Entra Connessione. Questi attributi esclusi non sono quindi disponibili in Servizi di dominio.

- Criteri di gruppo: i criteri di gruppo configurati in un ambiente di Active Directory Domain Services locale non vengono sincronizzati con Servizi di dominio.

- Cartella Sysvol: il contenuto della cartella Sysvol in un ambiente di Active Directory Domain Services locale non viene sincronizzato con Domain Services.

- Oggetti computer: gli oggetti computer per i computer aggiunti a un ambiente Active Directory Domain Services locale non vengono sincronizzati con Servizi di dominio. Questi computer non hanno una relazione di trust con il dominio gestito e appartengono solo all'ambiente di Active Directory Domain Services locale. In Servizi di dominio vengono visualizzati solo gli oggetti computer per i computer che dispongono di un dominio aggiunto in modo esplicito al dominio gestito.

- Attributi SidHistory per utenti e gruppi: i SID dell'utente primario e del gruppo primario da un ambiente di Active Directory Domain Services locale vengono sincronizzati con Servizi di dominio. Tuttavia, gli attributi SidHistory esistenti per utenti e gruppi non vengono sincronizzati dall'ambiente di Active Directory Domain Services locale a Servizi di dominio Domain Services.

- Strutture di unità organizzative: le unità organizzative definite in un ambiente Active Directory Domain Services locale non vengono sincronizzate con Domain Services. Esistono due unità organizzative predefinite in Servizi di dominio, una per gli utenti e una per i computer. Il dominio gestito ha una struttura di unità organizzativa flat. È possibile scegliere di creare un'unità organizzativa personalizzata nel dominio gestito.

Considerazioni sulla sicurezza e la sincronizzazione dell'hash delle password

Quando si abilita Servizi di dominio, sono necessari hash delle password legacy per l'autenticazione NTLM e Kerberos. Microsoft Entra ID non archivia le password non crittografate, quindi questi hash non possono essere generati automaticamente per gli account utente esistenti. Gli hash delle password compatibili con NTLM e Kerberos vengono sempre archiviati in modo crittografato in Microsoft Entra ID.

Le chiavi di crittografia sono univoche per ogni tenant di Microsoft Entra. Questi hash vengono crittografati in modo che solo Domain Services abbia accesso alle chiavi di decrittografia. Nessun altro servizio o componente in Microsoft Entra ID ha accesso alle chiavi di decrittografia.

Gli hash delle password legacy vengono quindi sincronizzati dall'ID Microsoft Entra nei controller di dominio per un dominio gestito. I dischi per questi controller di dominio gestiti in Servizi di dominio vengono crittografati inattivi. Questi hash delle password vengono archiviati e protetti in questi controller di dominio in modo analogo al modo in cui le password vengono archiviate e protette in un ambiente di Active Directory Domain Services locale.

Per gli ambienti Microsoft Entra solo cloud, gli utenti devono reimpostare o modificare la password per consentire la generazione e l'archiviazione degli hash delle password necessari in Microsoft Entra ID. Per qualsiasi account utente cloud creato in Microsoft Entra ID dopo l'abilitazione di Microsoft Entra Domain Services, gli hash delle password vengono generati e archiviati nei formati compatibili con NTLM e Kerberos. Tutti gli account utente cloud devono modificare la password prima di essere sincronizzati con Servizi di dominio.

Per gli account utente ibridi sincronizzati dall'ambiente di Active Directory Domain Services locale tramite Microsoft Entra Connessione, è necessario configurare Microsoft Entra Connessione per sincronizzare gli hash delle password nei formati compatibili con NTLM e Kerberos.

Passaggi successivi

Per altre informazioni sulle specifiche della sincronizzazione delle password, vedere Funzionamento della sincronizzazione dell'hash delle password con Microsoft Entra Connessione.

Per iniziare a usare Servizi di dominio, creare un dominio gestito.