Pianificare una distribuzione automatica del provisioning utenti in Microsoft Entra ID

Molte organizzazioni si basano su applicazioni SaaS (Software as a Service), ad esempio ServiceNow, Zscaler e Slack per la produttività degli utenti finali. Storicamente il personale IT si è basato su metodi di provisioning manuali, ad esempio il caricamento di file CSV o l'uso di script personalizzati per gestire in modo sicuro le identità utente in ogni applicazione SaaS. Questi processi sono soggetti a errori, non sicuri e difficili da gestire.

Il provisioning utenti automatico di Microsoft Entra semplifica questo processo automatizzando in modo sicuro la creazione, la manutenzione e la rimozione delle identità utente nelle applicazioni SaaS in base alle regole business. Questa automazione consente di ridimensionare in modo efficace i sistemi di gestione delle identità in ambienti solo cloud e ibridi man mano che si espande la dipendenza dalle soluzioni basate sul cloud.

Vedere Automatizzare il provisioning e il deprovisioning degli utenti nelle applicazioni SaaS con Microsoft Entra ID per comprendere meglio le funzionalità.

Oltre al provisioning in applicazioni SaaS, il provisioning utenti automatico di Microsoft Entra supporta anche il provisioning in molte applicazioni cloud locali e private. Per altre informazioni, vedere Architettura di provisioning delle identità dell'applicazione locale di Microsoft Entra.

Informazioni su

Il provisioning utenti crea una base per la governance delle identità in corso e migliora la qualità dei processi aziendali che si basano su dati di identità autorevoli.

Vantaggi chiave

I principali vantaggi dell'abilitazione del provisioning utenti automatico sono i seguenti:

Maggiore produttività. È possibile gestire le identità utente tra applicazioni SaaS con un'unica interfaccia di gestione del provisioning utenti. Questa interfaccia include un singolo set di criteri di provisioning.

Gestire il rischio. È possibile aumentare la sicurezza automatizzando le modifiche in base allo stato dei dipendenti o alle appartenenze ai gruppi che definiscono ruoli e/o accesso.

Gestire la conformità e la governance. Microsoft Entra ID supporta i log di controllo nativi per ogni richiesta di provisioning degli utenti. Le richieste vengono eseguite sia nei sistemi di origine che in quello di destinazione. I log di controllo consentono di tenere traccia degli utenti che hanno accesso alle applicazioni da una singola schermata.

Ridurre i costi. Il provisioning utenti automatico riduce i costi evitando inefficienze ed errori umani associati al provisioning manuale. Riduce la necessità di soluzioni di provisioning utente, script e log di controllo sviluppati in modo personalizzato.

Licenze

Microsoft Entra ID fornisce l'integrazione self-service di qualsiasi applicazione usando i modelli forniti nel menu della raccolta di applicazioni. Per un elenco completo dei requisiti di licenza, vedere la pagina dei prezzi di Microsoft Entra.

Licenze delle applicazioni

Sono necessarie le licenze appropriate per le applicazioni di cui si vuole effettuare automaticamente il provisioning. Discutere con i proprietari dell'applicazione se gli utenti assegnati all'applicazione hanno le licenze appropriate per i ruoli dell'applicazione. Se Microsoft Entra ID gestisce il provisioning automatico in base ai ruoli, i ruoli assegnati in Microsoft Entra ID devono essere allineati alle licenze dell'applicazione. Le licenze non corrette di proprietà dell'applicazione possono causare errori durante il provisioning o l'aggiornamento di un utente.

Terms

Questo articolo usa le condizioni seguenti:

Operazioni CRUD : azioni eseguite sugli account utente: creare, leggere, aggiornare, eliminare.

Single Sign-On (SSO): possibilità per un utente di accedere una sola volta e accedere a tutte le applicazioni abilitate per l'accesso SSO. Nel contesto del provisioning utenti, l'accesso Single Sign-On è il risultato di un singolo account per accedere a tutti i sistemi che usano il provisioning utenti automatico.

Sistema di origine: repository di utenti da cui effettua il provisioning dell'ID Microsoft Entra. Microsoft Entra ID è il sistema di origine per la maggior parte dei connettori di provisioning preintegrati. Esistono tuttavia alcune eccezioni per le applicazioni cloud, ad esempio SAP, Workday e AWS. Ad esempio, vedere Provisioning utenti da Workday ad AD.

Sistema di destinazione: repository di utenti a cui effettua il provisioning dell'ID Microsoft Entra. Il sistema di destinazione è in genere un'applicazione SaaS, ad esempio ServiceNow, Zscaler e Slack. Il sistema di destinazione può anche essere un sistema locale, ad esempio AD.

System for Cross-domain Identity Management (SCIM) - Standard aperto che consente l'automazione del provisioning utenti. SCIM comunica i dati di identità utente tra provider di identità e provider di servizi. Microsoft è un esempio di provider di identità. Salesforce è un esempio di provider di servizi. I provider di servizi richiedono informazioni sull'identità utente e un provider di identità soddisfa tale esigenza. SCIM è il meccanismo usato dal provider di identità e dal provider di servizi per inviare informazioni in avanti e indietro.

Risorse di formazione

| Risorse | Collegamento e descrizione |

|---|---|

| Webinar on demand | Gestire le applicazioni aziendali con Microsoft Entra ID Informazioni su come Microsoft Entra ID consente di ottenere l'accesso SSO alle applicazioni SaaS aziendali e alle procedure consigliate per controllare l'accesso. |

| Video | Che cos'è il provisioning utenti in Active Azure Directory? Come distribuire il provisioning utenti in Active Azure Directory? Integrazione di Salesforce con Microsoft Entra ID: Come automatizzare il provisioning utenti |

| Corsi online | SkillUp Online: Gestione delle identità Informazioni su come integrare Microsoft Entra ID con molte applicazioni SaaS e proteggere l'accesso utente a tali applicazioni. |

| Libri | Autenticazione moderna con Microsoft Entra ID for Web Applications (Guida di riferimento per sviluppatori) 1st Edition. Questa è una guida approfondita e autorevole alla creazione di soluzioni di autenticazione di Active Directory per questi nuovi ambienti. |

| Esercitazioni | Vedere l'elenco delle esercitazioni su come integrare app SaaS con Microsoft Entra ID. |

| Domande frequenti | Domande frequenti sul provisioning utenti automatizzato |

Architetture delle soluzioni

Il servizio di provisioning Di Microsoft Entra effettua il provisioning degli utenti alle app SaaS e ad altri sistemi connettendosi agli endpoint dell'API di gestione utenti forniti da ogni fornitore di applicazioni. Questi endpoint api di gestione utenti consentono a Microsoft Entra ID di creare, aggiornare e rimuovere utenti a livello di codice.

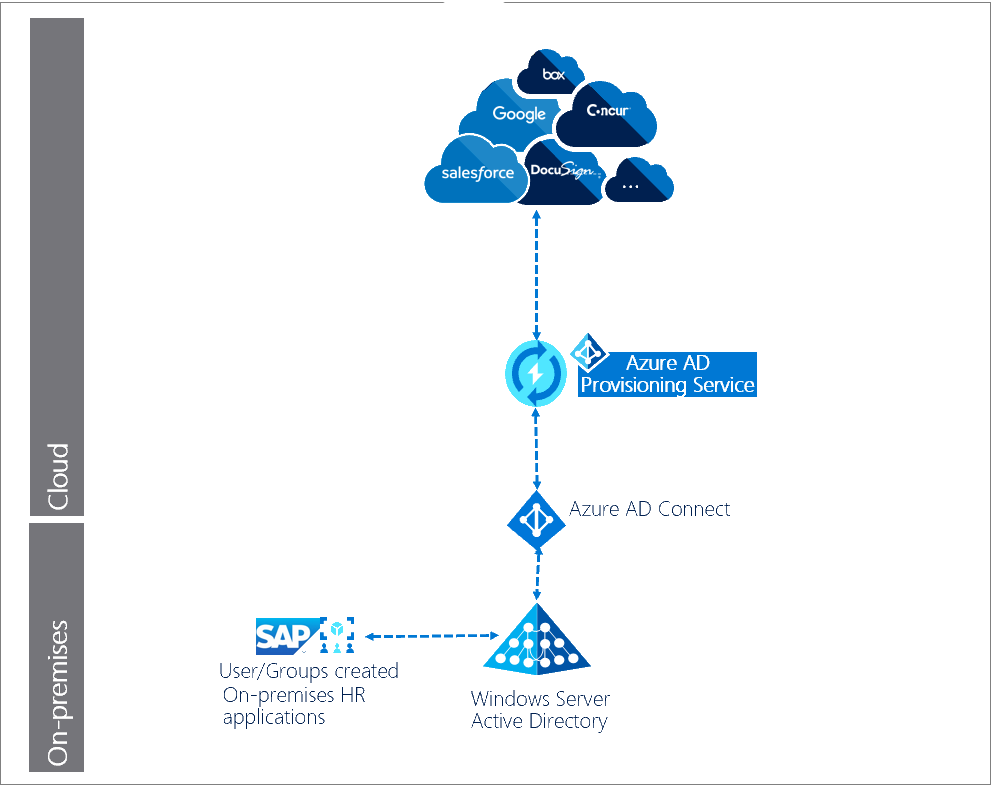

Provisioning utenti automatico per le aziende ibride

In questo esempio gli utenti e i gruppi vengono creati in un database HR connesso a una directory locale. Il servizio di provisioning Microsoft Entra gestisce il provisioning utenti automatico nelle applicazioni SaaS di destinazione.

Descrizione del flusso di lavoro:

Gli utenti o i gruppi vengono creati in un'applicazione/sistema HR locale, ad esempio SAP.

Microsoft Entra Connessione agente esegue sincronizzazioni pianificate di identità (utenti e gruppi) da AD locale a Microsoft Entra ID.

Il servizio di provisioning Microsoft Entra inizia un ciclo iniziale sul sistema di origine e sul sistema di destinazione.

Il servizio di provisioning Di Microsoft Entra esegue una query sul sistema di origine per tutti gli utenti e i gruppi modificati dopo il ciclo iniziale ed esegue il push delle modifiche nei cicli incrementali.

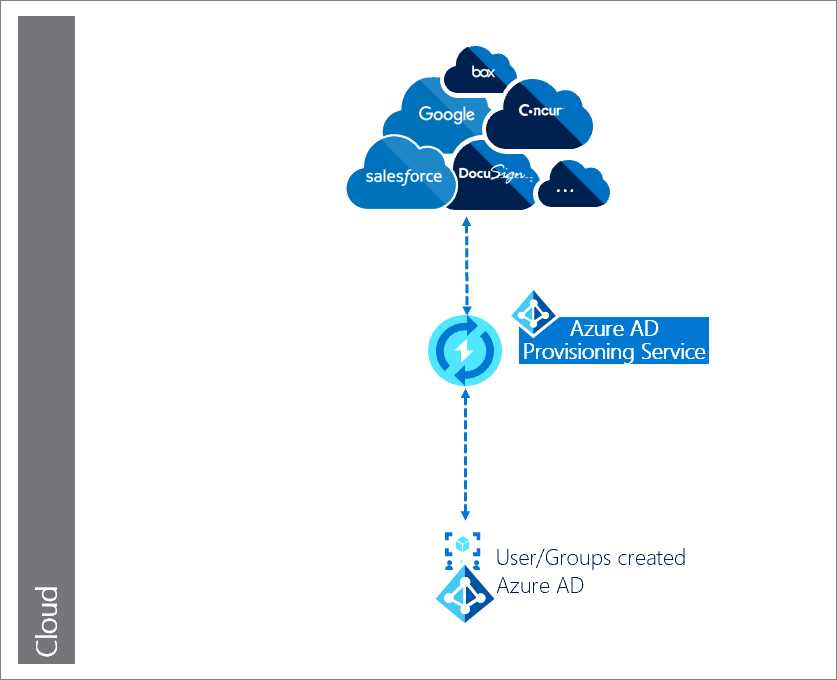

Provisioning utenti automatico per le aziende solo cloud

In questo esempio la creazione dell'utente avviene in Microsoft Entra ID e il servizio di provisioning Microsoft Entra gestisce il provisioning utenti automatico nelle applicazioni SaaS di destinazione.

Descrizione del flusso di lavoro:

Gli utenti o i gruppi vengono creati in Microsoft Entra ID.

Il servizio di provisioning Microsoft Entra inizia un ciclo iniziale sul sistema di origine e sul sistema di destinazione.

Il servizio di provisioning Di Microsoft Entra esegue una query sul sistema di origine per tutti gli utenti e i gruppi aggiornati dal ciclo iniziale ed esegue tutti i cicli incrementali.

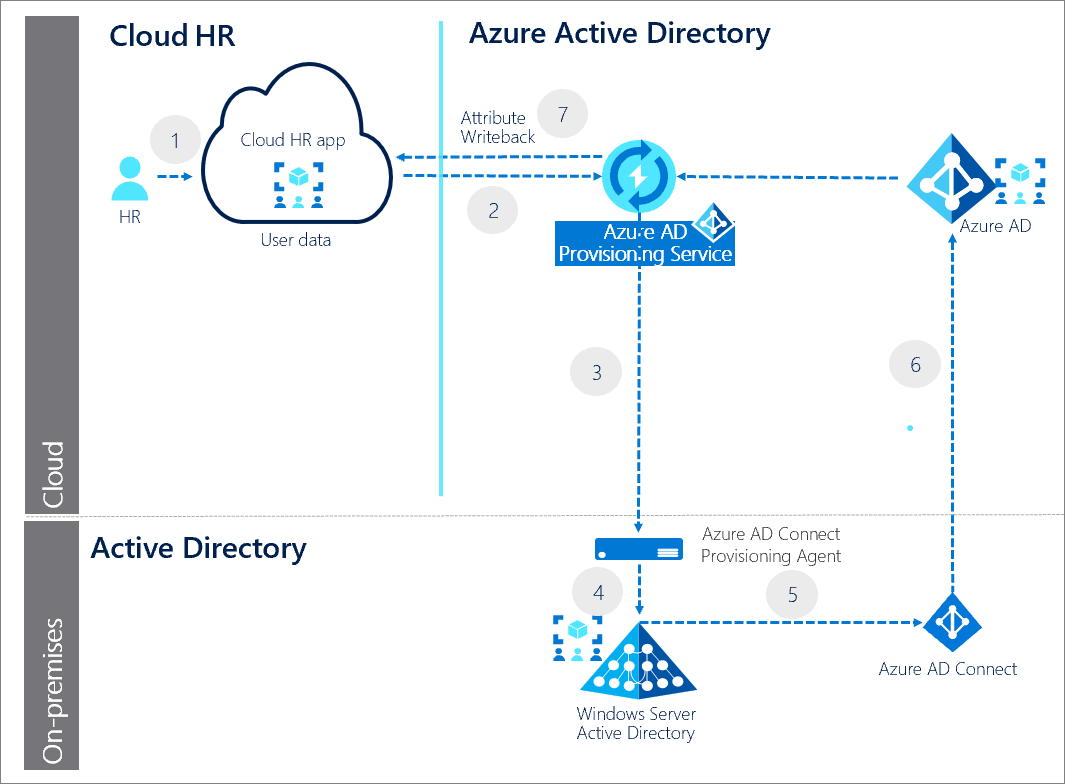

Provisioning utenti automatico per le applicazioni HR cloud

In questo esempio, gli utenti e i gruppi vengono creati in un'applicazione hr cloud, ad esempio Workday e SuccessFactors. Il servizio di provisioning Microsoft Entra e Microsoft Entra Connessione agente di provisioning effettua il provisioning dei dati utente dal tenant dell'app HR cloud in AD. Dopo aver aggiornato gli account in AD, viene sincronizzato con Microsoft Entra ID tramite Microsoft Entra Connessione e gli indirizzi di posta elettronica e gli attributi del nome utente possono essere riscritto nel tenant dell'app hr cloud.

- Il team delle risorse umane esegue le transazioni nel tenant dell'app HR cloud.

- Il servizio di provisioning Microsoft Entra esegue i cicli pianificati dal tenant dell'app hr cloud e identifica le modifiche che devono essere elaborate per la sincronizzazione con AD.

- Il servizio di provisioning Microsoft Entra richiama l'agente di provisioning di Microsoft Entra Connessione con un payload di richiesta contenente operazioni di creazione/aggiornamento/abilitazione/disabilitazione dell'account AD.

- Microsoft Entra Connessione agente di provisioning usa un account del servizio per gestire i dati dell'account AD.

- Microsoft Entra Connessione esegue la sincronizzazione differenziale per eseguire il pull degli aggiornamenti in AD.

- Gli aggiornamenti di ACTIVE Directory vengono sincronizzati con Microsoft Entra ID.

- Il servizio di provisioning Microsoft Entra esegue il writeback dell'attributo di posta elettronica e del nome utente da Microsoft Entra ID al tenant dell'app hr cloud.

Pianificare il progetto di distribuzione

Valutare la necessità dell'organizzazione di determinare la strategia per la distribuzione del provisioning utenti nell'ambiente.

Coinvolgere gli stakeholder appropriati

Quando i progetti tecnologici non hanno successo, in genere è dovuto alle diverse aspettative in merito a conseguenze, risultati e responsabilità. Per evitare queste insidie, assicurarsi di coinvolgere gli stakeholder giusti e che i ruoli degli stakeholder nel progetto siano ben compresi documentando gli stakeholder e le relative capacità di input e responsabilità del progetto.

Pianificare le comunicazioni

La comunicazione è fondamentale per il successo di un nuovo servizio. Comunicare in modo proattivo agli utenti sull'esperienza, sul modo in cui l'esperienza cambia, quando aspettarsi qualsiasi cambiamento e su come ottenere supporto in caso di problemi.

Pianificare un progetto pilota

È consigliabile che la configurazione iniziale del provisioning utenti automatico si trova in un ambiente di test con un piccolo subset di utenti prima di ridimensionarlo a tutti gli utenti nell'ambiente di produzione. Vedere le procedure consigliate per l'esecuzione di un progetto pilota.

Procedure consigliate per un progetto pilota

Un progetto pilota consente di testare con un piccolo gruppo prima di distribuire una funzionalità per tutti. Assicurarsi che nell'ambito dei test ogni caso d'uso all'interno dell'organizzazione venga testato accuratamente.

Nella prima fase, indirizzare l'IT, l'usabilità e altri utenti appropriati che possono testare e fornire feedback. Usare questo feedback per sviluppare ulteriormente le comunicazioni e le istruzioni inviate agli utenti e fornire informazioni dettagliate sui tipi di problemi che il personale di supporto potrebbe vedere.

Ampliare l'implementazione a gruppi di utenti più grandi aumentando l'ambito dei gruppi di destinazione. L'aumento dell'ambito dei gruppi viene eseguito tramite l'appartenenza dinamica ai gruppi o aggiungendo manualmente gli utenti ai gruppi di destinazione.

Pianificare le connessioni e l'amministrazione delle applicazioni

Usare l'interfaccia di amministrazione di Microsoft Entra per visualizzare e gestire tutte le applicazioni che supportano il provisioning. Vedere Ricerca delle app nel portale.

Determinare il tipo di connettore da usare

I passaggi necessari per abilitare e configurare il provisioning automatico variano a seconda dell'applicazione. Se l'applicazione di cui si vuole effettuare automaticamente il provisioning è elencata nella raccolta di app SaaS di Microsoft Entra, è necessario selezionare l'esercitazione sull'integrazione specifica dell'app per configurare il connettore di provisioning utenti preintegrato.

In caso contrario, seguire questa procedura:

Creare una richiesta per un connettore di provisioning utenti preintegrato. Il team collabora con l'utente e lo sviluppatore di applicazioni per eseguire l'onboarding dell'applicazione nella piattaforma, se supporta SCIM.

Usare il supporto per il provisioning utenti generico BYOA SCIM per l'app. L'uso di SCIM è un requisito per Microsoft Entra ID per il provisioning degli utenti nell'app senza un connettore di provisioning preintegrato.

Se l'applicazione è in grado di usare il connettore SCIM BYOA, vedere l'esercitazione sull'integrazione SCIM BYOA per configurare il connettore SCIM BYOA per l'applicazione.

Per altre informazioni, vedere Quali applicazioni e sistemi è possibile usare con il provisioning utenti automatico di Microsoft Entra?

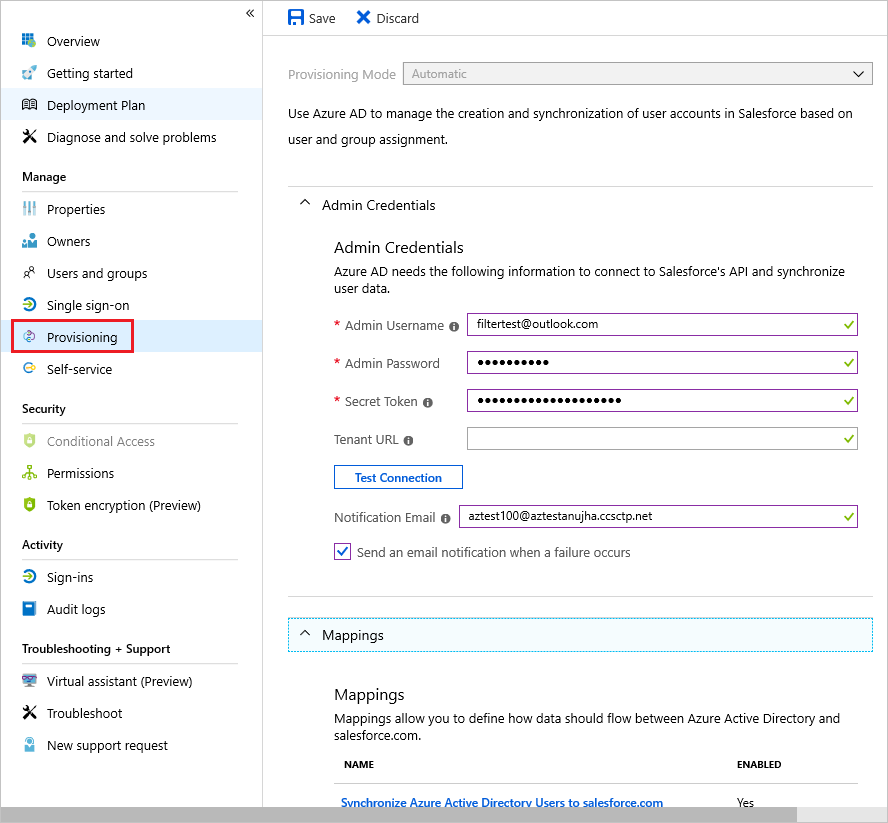

Raccogliere informazioni per autorizzare l'accesso alle applicazioni

La configurazione del provisioning utenti automatico è un processo per applicazione. Per ogni applicazione, è necessario fornire le credenziali di amministratore per connettersi all'endpoint di gestione degli utenti del sistema di destinazione.

L'immagine mostra una versione delle credenziali di amministratore necessarie:

Anche se alcune applicazioni richiedono il nome utente e la password dell'amministratore, altri potrebbero richiedere un token di connessione.

Pianificare il provisioning di utenti e gruppi

Se si abilita il provisioning utenti per le app aziendali, l'interfaccia di amministrazione di Microsoft Entra controlla i valori degli attributi tramite il mapping degli attributi.

Determinare le operazioni per ogni app SaaS

Ogni applicazione può avere attributi utente o gruppo univoci di cui è necessario eseguire il mapping agli attributi nell'ID Microsoft Entra. L'applicazione può avere solo un subset di operazioni CRUD disponibili.

Per ogni applicazione, documentare le informazioni seguenti:

Operazioni di provisioning CRUD da eseguire sugli oggetti utente e gruppo per i sistemi di destinazione. Ad esempio, ogni proprietario dell'azienda di app SaaS potrebbe non volere tutte le operazioni possibili.

Attributi disponibili nel sistema di origine

Attributi disponibili nel sistema di destinazione

Mapping degli attributi tra sistemi.

Scegliere gli utenti e i gruppi di cui effettuare il provisioning

Prima di implementare il provisioning utenti automatico, è necessario determinare gli utenti e i gruppi di cui eseguire il provisioning nell'applicazione.

Usare i filtri di ambito per definire regole basate su attributi che determinano gli utenti di cui viene effettuato il provisioning in un'applicazione.

Successivamente, usare le assegnazioni di utenti e gruppi in base alle esigenze per un maggiore filtro.

Definire il mapping degli attributi utente e gruppo

Per implementare il provisioning utenti automatico, è necessario definire gli attributi utente e gruppo necessari per l'applicazione. È disponibile un set preconfigurato di attributi e mapping di attributi tra gli oggetti utente di Microsoft Entra e gli oggetti utente di ogni applicazione SaaS. Non tutte le app SaaS abilitano gli attributi del gruppo.

Microsoft Entra ID supporta il mapping diretto da attributo a attributo, fornendo valori costanti o scrivendo espressioni per i mapping degli attributi. Questa flessibilità consente di controllare bene ciò che viene popolato nell'attributo del sistema di destinazione. È possibile usare l'API Microsoft Graph e Graph Explorer per esportare i mapping e lo schema degli attributi di provisioning degli utenti in un file JSON e importarlo nuovamente in Microsoft Entra ID.

Per altre informazioni, vedere Personalizzazione dei mapping degli attributi di provisioning utenti per le applicazioni SaaS in Microsoft Entra ID.

Considerazioni speciali per il provisioning utenti

Considerare quanto segue per ridurre i problemi dopo la distribuzione:

Assicurarsi che gli attributi usati per eseguire il mapping degli oggetti utente/gruppo tra le applicazioni di origine e di destinazione siano resilienti. Non dovrebbero causare il provisioning di utenti/gruppi in modo non corretto se gli attributi cambiano (ad esempio, un utente passa a una parte diversa dell'azienda).

Le applicazioni possono avere restrizioni e/o requisiti specifici che devono essere soddisfatti per il corretto funzionamento del provisioning degli utenti. Ad esempio, Slack tronca i valori per determinati attributi. Fare riferimento alle esercitazioni sul provisioning utenti automatico specifiche di ogni applicazione.

Verificare la coerenza dello schema tra i sistemi di origine e di destinazione. I problemi comuni includono attributi come UPN o posta elettronica che non corrispondono. Ad esempio, UPN in Microsoft Entra ID impostato come john_smith@contoso.com e nell'app, è jsmith@contoso.com. Per altre informazioni, vedere Informazioni di riferimento sullo schema di utenti e gruppi.

Pianificare test e sicurezza

In ogni fase della distribuzione assicurarsi di testare i risultati come previsto e di controllare i cicli di provisioning.

Panificare i test

Configurare prima di tutto il provisioning utenti automatico per l'applicazione. Eseguire quindi test case per verificare che la soluzione soddisfi i requisiti dell'organizzazione.

| Scenari | Risultati previsti |

|---|---|

| L'utente viene aggiunto a un gruppo assegnato al sistema di destinazione. | Viene effettuato il provisioning dell'oggetto utente nel sistema di destinazione. L'utente può accedere al sistema di destinazione ed eseguire le azioni desiderate. |

| L'utente viene rimosso da un gruppo assegnato al sistema di destinazione. | L'oggetto utente viene deprovisionato nel sistema di destinazione. L'utente non può accedere al sistema di destinazione. |

| Aggiornamenti delle informazioni utente in Microsoft Entra ID tramite qualsiasi metodo. | Gli attributi utente aggiornati riflettono nel sistema di destinazione dopo un ciclo incrementale. |

| L'utente non rientra nell'ambito. | L'oggetto utente è disabilitato o eliminato. Nota: questo comportamento viene sottoposto a override per il provisioning di Workday. |

Pianificare la sicurezza

È comune che sia necessaria una verifica della sicurezza come parte di una distribuzione. Se è necessaria una verifica della sicurezza, vedere i numerosi white paper di Microsoft Entra ID che fornisce una panoramica dell'identità distribuita come servizio.

Pianificare il rollback

Se l'implementazione del provisioning utenti automatico non funziona come desiderato nell'ambiente di produzione, i passaggi di rollback seguenti consentono di ripristinare uno stato valido noto precedente:

Esaminare i log di provisioning per determinare quali operazioni non corrette si sono verificate negli utenti e/o nei gruppi interessati.

Usare i log di controllo di provisioning per determinare l'ultimo stato valido noto degli utenti e/o dei gruppi interessati. Esaminare anche i sistemi di origine (Microsoft Entra ID o AD).

Collaborare con il proprietario dell'applicazione per aggiornare gli utenti e/o i gruppi interessati direttamente nell'applicazione usando gli ultimi valori validi noti.

Distribuire il servizio di provisioning utenti automatico

Scegliere i passaggi allineati ai requisiti della soluzione.

Preparare il ciclo iniziale

Quando il servizio di provisioning Di Microsoft Entra viene eseguito per la prima volta, il ciclo iniziale rispetto al sistema di origine e ai sistemi di destinazione crea uno snapshot di tutti gli oggetti utente per ogni sistema di destinazione.

Quando si abilita il provisioning automatico per un'applicazione, il ciclo iniziale richiede da 20 minuti a diverse ore. La durata dipende dalle dimensioni della directory Microsoft Entra e dal numero di utenti nell'ambito del provisioning.

Il servizio di provisioning archivia lo stato di entrambi i sistemi dopo il ciclo iniziale, migliorando le prestazioni dei cicli incrementali successivi.

Configurare il provisioning automatico degli utenti

Usare l'interfaccia di amministrazione di Microsoft Entra per gestire il provisioning e il deprovisioning automatici degli account utente per le applicazioni che lo supportano. Seguire la procedura descritta in Ricerca per categorie configurare il provisioning automatico in un'applicazione?

Il servizio di provisioning utenti Di Microsoft Entra può anche essere configurato e gestito tramite l'API Microsoft Graph.

Gestire il provisioning utenti automatico

Ora che è stata distribuita, è necessario gestire la soluzione.

Monitorare l'integrità dell'operazione di provisioning utenti

Dopo un ciclo iniziale corretto, il servizio di provisioning di Microsoft Entra eseguirà aggiornamenti incrementali per un periodo illimitato, a intervalli specifici di ogni applicazione, fino a quando non si verifica uno degli eventi seguenti:

Il servizio viene arrestato manualmente e viene attivato un nuovo ciclo iniziale tramite l'interfaccia di amministrazione di Microsoft Entra o usando il comando dell'API Microsoft Graph appropriato.

Un nuovo ciclo iniziale attiva una modifica nei mapping degli attributi o nei filtri di ambito.

Il processo di provisioning entra in quarantena a causa di un tasso di errore elevato e rimane in quarantena per più di quattro settimane, quindi viene disabilitato automaticamente.

Per esaminare questi eventi e tutte le altre attività eseguite dal servizio di provisioning, fare riferimento ai log di provisioning di Microsoft Entra.

Per comprendere per quanto tempo i cicli di provisioning richiedono e monitorano lo stato del processo di provisioning, è possibile controllare lo stato del provisioning degli utenti.

Ottenere informazioni dettagliate dai report

Microsoft Entra ID può fornire maggiori informazioni dettagliate sull'utilizzo e sull'integrità operativa del provisioning degli utenti dell'organizzazione tramite log di controllo e report. Per altre informazioni sulle informazioni dettagliate sugli utenti, vedere Controllare lo stato del provisioning degli utenti.

Amministrazione controllare il report di riepilogo del provisioning per monitorare l'integrità operativa del processo di provisioning. Tutte le attività eseguite dal servizio di provisioning vengono registrate nei log di controllo di Microsoft Entra. Vedere Esercitazione: Creazione di report sul provisioning automatico degli account utente.

È consigliabile assumere la proprietà di e utilizzare questi report in base a una cadenza che soddisfi i requisiti dell'organizzazione. Microsoft Entra ID conserva la maggior parte dei dati di controllo per 30 giorni.

Risoluzione dei problemi

Fare riferimento ai collegamenti seguenti per risolvere eventuali problemi che possono verificarsi durante il provisioning:

Non viene effettuato il provisioning di utenti in un'applicazione di Microsoft Entra Gallery

È in corso il provisioning di un set errato di utenti in un'applicazione di Microsoft Entra Gallery

Documentazione utile

Ignorare l'eliminazione degli account utente che escono dall'ambito

Microsoft Entra Connessione Provisioning Agent: Cronologia delle versioni