Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

La richiesta dell'autenticazione a più fattori (MFA) per gli amministratori nel tenant costituisce uno dei primi passaggi che è possibile eseguire per migliorare la sicurezza del tenant. In questo articolo verrà illustrato come assicurarsi che tutti gli amministratori siano coperti dall'autenticazione a più fattori.

Rilevare l'utilizzo corrente per i ruoli di account predefinito Administrator di Microsoft Entra

Il Punteggio di sicurezza di Microsoft Entra ID fornisce un punteggio per Richiedere l’MFA per i ruoli di tipo amministratore nel tenant. Questo intervento tiene traccia dell'utilizzo dell'MFA da parte di coloro che ricoprono ruoli di amministratore.

Esistono diversi modi per verificare se gli amministratori sono coperti da un criterio di MFA.

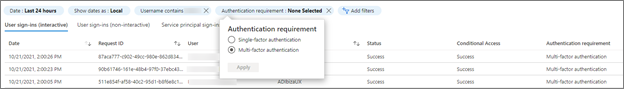

Per risolvere i problemi di accesso per un amministratore specifico, è possibile usare i log di accesso. I log di accesso consentono di filtrare i requisiti di autenticazione per utenti specifici. Qualsiasi informazione di accesso in cui il requisito di autenticazione è l'autenticazione a fattore singolo implica che non sono stati richiesti criteri di autenticazione a più fattori per l'accesso.

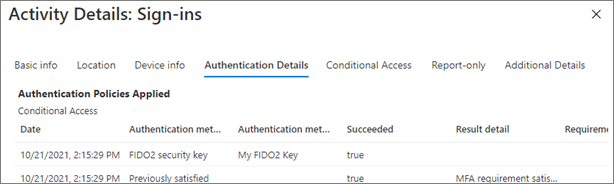

Quando si visualizzano i dettagli di un accesso specifico, selezionare la scheda Dettagli di autenticazione per informazioni dettagliate sui requisiti dell’MFA. Per altre informazioni, vedere Dettagli dell'attività del log di accesso.

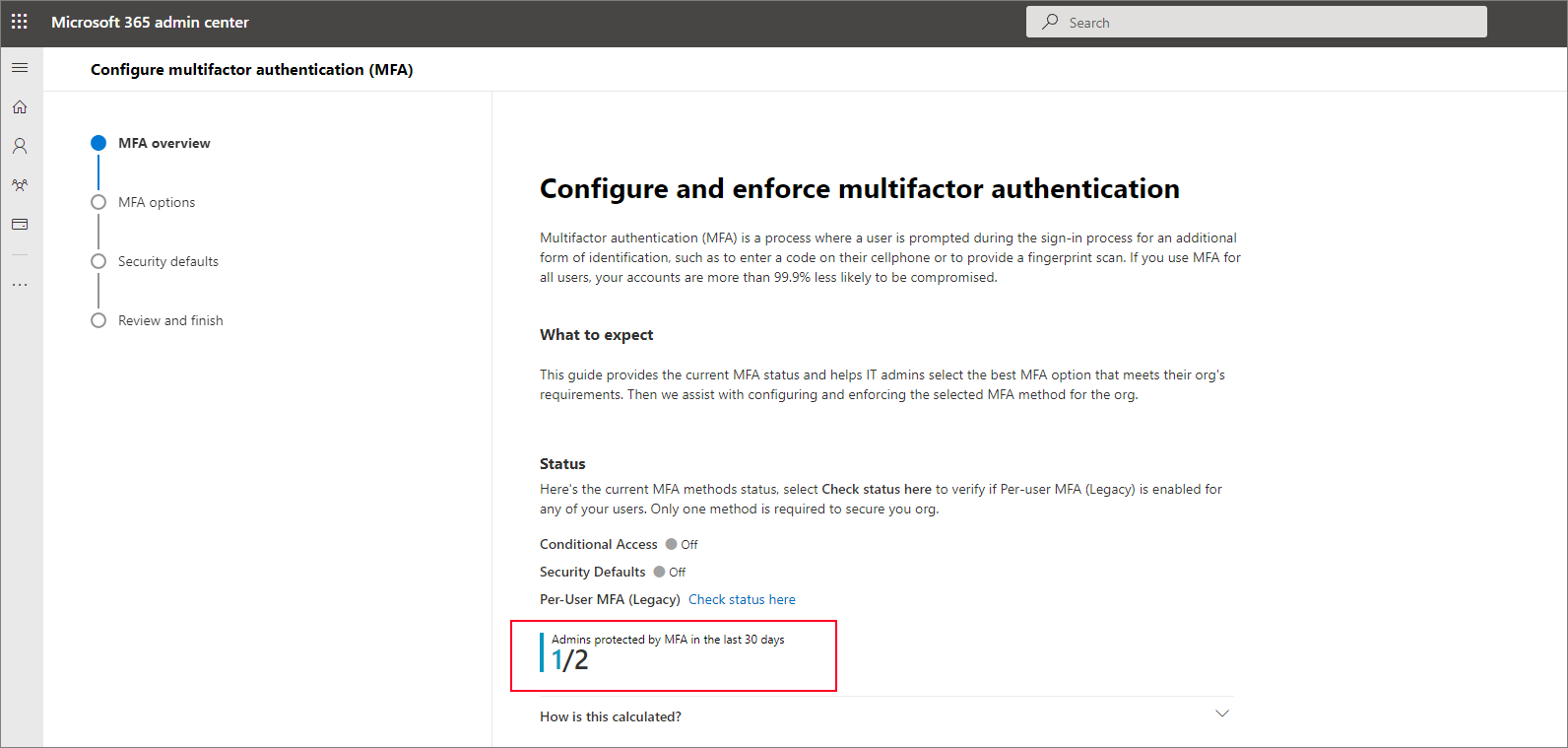

Per scegliere i criteri da abilitare in base alle licenze utente, è disponibile una nuova procedura guidata per l'abilitazione dell'MFA che consente di confrontare i criteri dell’MFA e di individuare i passaggi giusti per l'organizzazione. La procedura guidata mostra gli amministratori che sono stati protetti dall'MFA negli ultimi 30 giorni.

È possibile eseguire questo script per generare a livello di codice un report di tutti gli utenti con assegnazioni di ruolo della directory che hanno eseguito l'accesso con o senza MFA negli ultimi 30 giorni. Lo script enumera tutte le assegnazioni di ruolo predefinite e personalizzate attive, tutte le assegnazioni di ruolo predefinite e personalizzate idonee e i gruppi con ruoli assegnati.

Applicare l'autenticazione a più fattori agli amministratori

Se si trovano amministratori non protetti dall'autenticazione a più fattori, è possibile proteggerli in uno dei modi seguenti:

Se gli amministratori dispongono di una licenza per Microsoft Entra ID P1 o P2, è possibile creare un criterio di accesso condizionale per applicare l'MFA agli amministratori. È inoltre possibile aggiornare questo criterio per richiedere l'MFA agli utenti che ricoprono ruoli personalizzati.

Eseguire la procedura guidata di abilitazione dell'MFA per scegliere il criterio dell'MFA.

Se si assegnano ruoli di amministratore personalizzati o predefiniti in Privileged Identity Management, richiedere l'autenticazione a più fattori all'attivazione del ruolo.

Usare metodi di autenticazione senza password e resistenti al phishing per gli amministratori

Dopo che gli amministratori vengono applicati per l'autenticazione a più fattori e lo usano per un po', è il momento di aumentare il livello di autenticazione e usare metodi di autenticazione senza password e resistenti al phishing:

- Accesso tramite telefono (con Microsoft Authenticator)

- FIDO2

- Windows Hello for Business (Configurare Windows Hello for Business)

Per altre informazioni su questi metodi di autenticazione e sulle relative considerazioni in materia di sicurezza, vedere Metodi di autenticazione di Microsoft Entra.

Passaggi successivi

Abilitare l'accesso senza password con Microsoft Authenticator