Come eseguire una campagna di registrazione per configurare Microsoft Authenticator

È possibile consentire agli utenti di configurare Microsoft Authenticator durante l'accesso. Gli utenti accedono regolarmente, eseguono l'autenticazione a più fattori come di consueto e quindi ricevono una richiesta di configurazione di Microsoft Authenticator. È possibile includere o escludere utenti o gruppi per controllare chi viene sottoposto a nudged per configurare l'app. Ciò consente alle campagne mirate di spostare gli utenti da metodi di autenticazione meno sicuri a Authenticator.

È anche possibile definire il numero di giorni che un utente può posticipare o "snooze", il nudge. Se un utente tocca Ignora per ora per posticipare la configurazione dell'app, viene nuovamente bloccato al successivo tentativo di autenticazione a più fattori dopo che è trascorsa la durata dello snooze. È possibile decidere se l'utente può snooze indefinito o fino a tre volte (dopo la quale è necessaria la registrazione).

Nota

Quando gli utenti accedono regolarmente, i criteri di accesso condizionale che regolano la registrazione delle informazioni di sicurezza si applicano prima che all'utente venga richiesto di configurare Authenticator. Ad esempio, se un criterio di accesso condizionale richiede aggiornamenti delle informazioni di sicurezza può verificarsi solo in una rete interna, agli utenti non verrà richiesto di configurare Authenticator a meno che non si trovino nella rete interna.

Prerequisiti

- L'organizzazione deve avere abilitato l'autenticazione a più fattori Microsoft Entra. Ogni edizione di Microsoft Entra ID include l'autenticazione a più fattori di Microsoft Entra. Non sono necessarie altre licenze per una campagna di registrazione.

- Gli utenti non possono avere già configurato l'app Authenticator per le notifiche push nel proprio account.

- Amministrazione devono abilitare gli utenti per l'app Authenticator usando uno di questi criteri:

- Criteri di registrazione MFA: gli utenti dovranno essere abilitati per la notifica tramite l'app per dispositivi mobili.

- Criteri dei metodi di autenticazione: gli utenti dovranno essere abilitati per l'app Authenticator e la modalità di autenticazione impostata su Qualsiasi o Push. Se il criterio è impostato su Senza password, l'utente non sarà idoneo per il nudge. Per altre informazioni su come impostare la modalità di autenticazione, vedere Abilitare l'accesso senza password con Microsoft Authenticator.

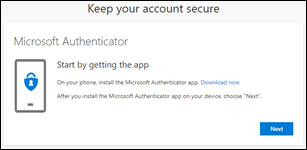

Esperienza utente

Prima di tutto, è necessario eseguire correttamente l'autenticazione tramite l'autenticazione a più fattori (MFA) di Microsoft Entra.

Se è stata abilitata per le notifiche push di Authenticator e non è già stata configurata, verrà richiesto di configurare Authenticator per migliorare l'esperienza di accesso.

Nota

Altre funzionalità di sicurezza, ad esempio passkey senza password, reimpostazione della password self-service o impostazioni predefinite per la sicurezza, potrebbero anche richiedere la configurazione.

Toccare Avanti ed eseguire la configurazione dell'app Authenticator.

Scaricare prima di tutto l'app.

Vedere come configurare l'app Authenticator.

Eseguire la scansione del codice a matrice.

Verificare l'identità.

Approvare la notifica di test nel dispositivo.

L'app Authenticator è stata configurata correttamente.

Se non si vuole installare l'app Authenticator, è possibile toccare Ignora per il momento per visualizzare la richiesta fino a 14 giorni, che può essere impostata da un amministratore. Gli utenti con sottoscrizioni gratuite e di valutazione possono snooze la richiesta fino a tre volte.

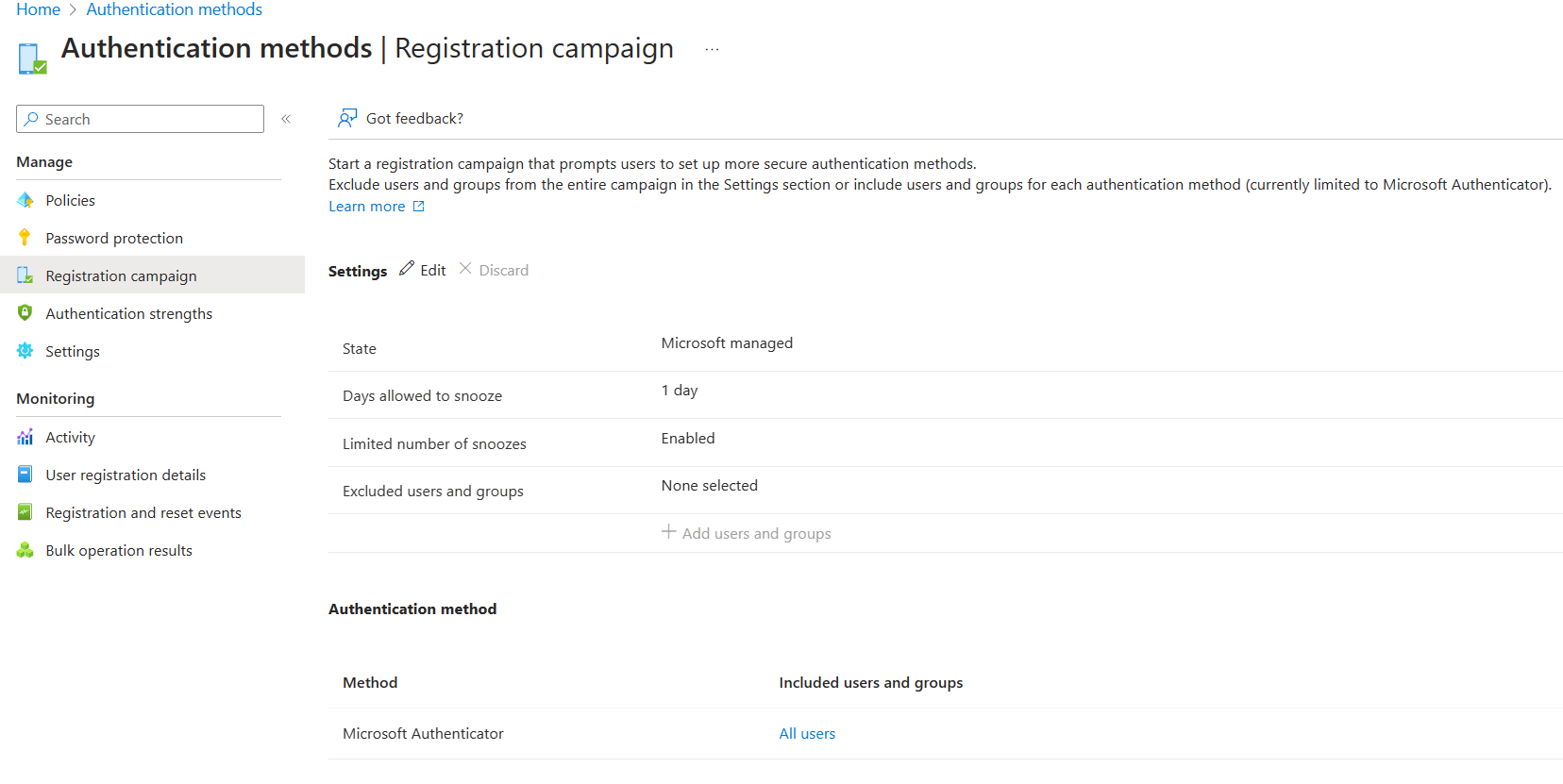

Abilitare i criteri di campagna di registrazione usando l'interfaccia di amministrazione di Microsoft Entra

Per abilitare una campagna di registrazione nell'interfaccia di amministrazione di Microsoft Entra, completare i passaggi seguenti:

Accedere all'interfaccia di amministrazione di Microsoft Entra come Criteri di autenticazione Amministrazione istrator o Global Amministrazione istrator.

Passare alla campagna di registrazione metodi di autenticazione>di protezione>e fare clic su Modifica.

Per Stato:

- Selezionare Abilitato per abilitare la campagna di registrazione per tutti gli utenti.

- Selezionare Microsoft gestito per abilitare la campagna di registrazione solo per gli utenti di chiamate vocali o SMS. L'impostazione gestita da Microsoft consente a Microsoft di impostare il valore predefinito. Per altre informazioni, vedere Protezione dei metodi di autenticazione in Microsoft Entra ID.

Se lo stato della campagna di registrazione è impostato su Abilitato o Gestito da Microsoft, è possibile configurare l'esperienza per gli utenti finali usando un numero limitato di snoozes:

- Se il numero limitato di snoozes è Abilitato, gli utenti possono ignorare la richiesta di interrupt 3 volte, dopo di che sono costretti a registrare Authenticator.

- Se il numero limitato di snoozes è Disabilitato, gli utenti possono snooze un numero illimitato di volte ed evitare di registrare Authenticator.

I giorni consentiti per snooze impostano il periodo tra due richieste di interrupt successive. Ad esempio, se è impostato su 3 giorni, gli utenti che hanno ignorato la registrazione non vengono più richiesti fino a dopo 3 giorni.

Selezionare tutti gli utenti o i gruppi da escludere dalla campagna di registrazione e quindi fare clic su Salva.

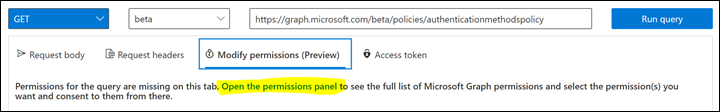

Abilitare i criteri di campagna di registrazione con Graph Explorer

Oltre a usare l'interfaccia di amministrazione di Microsoft Entra, è anche possibile abilitare i criteri di campagna di registrazione usando Graph Explorer. Per abilitare i criteri della campagna di registrazione, è necessario usare i criteri dei metodi di autenticazione usando le API Graph. I Amministrazione istrator globali e i criteri di autenticazione Amministrazione istrator possono aggiornare i criteri.

Per configurare i criteri usando Graph Explorer:

Accedere a Graph Explorer e assicurarsi di aver acconsentito alle autorizzazioni Policy.Read.All e Policy.ReadWrite.AuthenticationMethod .

Per aprire il pannello Autorizzazioni:

Recuperare i criteri dei metodi di autenticazione:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyAggiornare la sezione registrationEnforcement e authenticationMethodsRegistrationCampaign dei criteri per abilitare il nudge in un utente o un gruppo.

Per aggiornare i criteri, eseguire una patch nei criteri dei metodi di autenticazione con solo la sezione registrationEnforcement aggiornata:

PATCH https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy

Nella tabella seguente sono elencate le proprietà authenticationMethodsRegistrationCampaign .

| Nome | Possibili valori | Descrizione |

|---|---|---|

| snoozeDurationInDays | Intervallo: 0 - 14 | Definisce il numero di giorni prima che l'utente venga nuovamente bloccato. Se il valore è 0, l'utente viene bloccato durante ogni tentativo di autenticazione a più fattori. Impostazione predefinita: 1 giorno |

| enforceRegistrationAfterAllowedSnoozes | "true" "false" |

Determina se un utente deve eseguire la configurazione dopo 3 snoozes. Se true, l'utente deve eseguire la registrazione. Se false, l'utente può snooze a tempo indeterminato. Valore predefinito: true |

| state | "enabled" "disabilitato" "default" |

Consente di abilitare o disabilitare la funzionalità. Il valore predefinito viene usato quando la configurazione non è stata impostata in modo esplicito e userà il valore predefinito di Microsoft Entra ID per questa impostazione. Lo stato predefinito è abilitato per gli utenti di chiamate vocali e SMS in tutti i tenant. Modificare lo stato in abilitato (per tutti gli utenti) o disabilitato in base alle esigenze. |

| excludeTargets | N/D | Consente di escludere utenti e gruppi diversi da omettere dalla funzionalità. Se un utente si trova in un gruppo escluso e un gruppo incluso, l'utente verrà escluso dalla funzionalità. |

| includeTargets | N/D | Consente di includere utenti e gruppi diversi di destinazione della funzionalità. |

Nella tabella seguente sono elencate le proprietàTargets .

| Nome | Possibili valori | Descrizione |

|---|---|---|

| Targettype | "user" "group" |

Tipo di entità di destinazione. |

| ID. | Identificatore guid | ID dell'utente o del gruppo di destinazione. |

| targetedAuthenticationMethod | "microsoftAuthenticator" | All'utente del metodo di autenticazione viene richiesto di eseguire la registrazione. L'unico valore consentito è "microsoftAuthenticator". |

Nella tabella seguente sono elencate le proprietà excludeTargets .

| Nome | Possibili valori | Descrizione |

|---|---|---|

| Targettype | "user" "group" |

Tipo di entità di destinazione. |

| ID. | Una stringa | ID dell'utente o del gruppo di destinazione. |

Esempi

Ecco alcuni JSON di esempio che è possibile usare per iniziare.

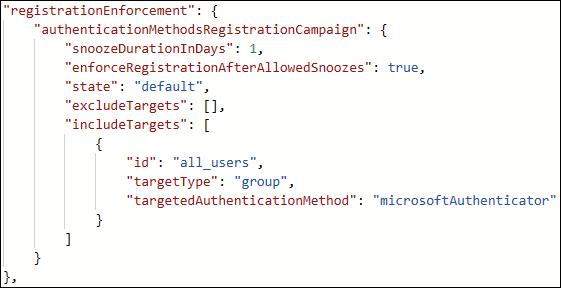

Includere tutti gli utenti

Se si vuole includere TUTTI gli utenti nel tenant, aggiornare l'esempio JSON seguente con i GUID pertinenti degli utenti e dei gruppi. Incollarlo quindi in Graph Explorer ed eseguirlo

PATCHnell'endpoint.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "all_users", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }Includere utenti o gruppi di utenti specifici

Se si vogliono includere determinati utenti o gruppi nel tenant, aggiornare l'esempio JSON seguente con i GUID pertinenti di utenti e gruppi. Incollare quindi il codice JSON in Graph Explorer ed eseguirlo

PATCHnell'endpoint.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }Includere ed escludere utenti o gruppi specifici

Se si vuole includere AND escludere determinati utenti o gruppi nel tenant, aggiornare l'esempio JSON seguente con i GUID pertinenti degli utenti e dei gruppi. Incollarlo quindi in Graph Explorer ed eseguirlo

PATCHnell'endpoint.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user" } ], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }

Identificare i GUID degli utenti da inserire nei FILE JSON

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un criterio di autenticazione Amministrazione istrator.

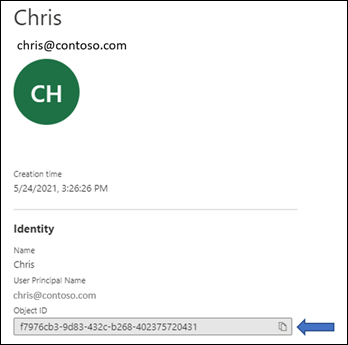

Nel pannello Gestisci toccare Utenti.

Nella pagina Utenti identificare l'utente specifico di destinazione.

Quando si tocca l'utente specifico, verrà visualizzato il relativo ID oggetto, ovvero il GUID dell'utente.

Identificare i GUID dei gruppi da inserire nei JSON

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un criterio di autenticazione Amministrazione istrator.

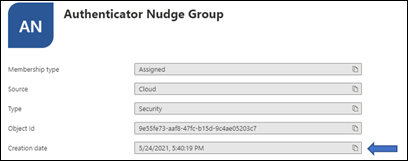

Nel pannello Gestisci toccare Gruppi.

Nella pagina Gruppi identificare il gruppo specifico di destinazione.

Toccare il gruppo e ottenere l'ID oggetto.

Limiti

Il nudge non verrà visualizzato nei dispositivi mobili che eseguono Android o iOS.

Domande frequenti

La campagna di registrazione è disponibile per il server MFA?

No, la campagna di registrazione è disponibile solo per gli utenti che usano l'autenticazione a più fattori Di Microsoft Entra.

Gli utenti possono essere incastrato all'interno di un'applicazione?

Sì, sono supportate le visualizzazioni browser incorporate in determinate applicazioni. Gli utenti non vengono inseriti nelle esperienze predefinite o nelle visualizzazioni del browser incorporate nelle impostazioni di Windows.

Gli utenti possono essere incastrato in un dispositivo mobile?

La campagna di registrazione non è disponibile nei dispositivi mobili.

Per quanto tempo viene eseguita la campagna?

Puoi abilitare la campagna per tutto il tempo desiderato. Ogni volta che vuoi eseguire la campagna, usa l'interfaccia di amministrazione o le API per disabilitare la campagna.

Ogni gruppo di utenti può avere una durata di snooze diversa?

No. La durata dello snooze per il prompt è un'impostazione a livello di tenant e si applica a tutti i gruppi nell'ambito.

È possibile che gli utenti siano in grado di configurare l'accesso tramite telefono senza password?

La funzionalità mira a consentire agli amministratori di configurare gli utenti con MFA usando l'app Authenticator e non l'accesso tramite telefono senza password.

Un utente che accede con un'app di autenticazione di terze parti visualizzerà il nudge?

Sì. Se un utente è abilitato per la campagna di registrazione e non ha Microsoft Authenticator configurato per le notifiche push, l'utente viene bloccato per configurare Authenticator.

Un utente che ha configurato Authenticator solo per i codici TOTP visualizzerà il nudge?

Sì. Se un utente è abilitato per la campagna di registrazione e l'app Authenticator non è configurata per le notifiche push, l'utente viene bloccato per configurare la notifica push con Authenticator.

Se un utente ha appena eseguito la registrazione MFA, viene sottoposto a nudging nella stessa sessione di accesso?

No. Per offrire un'esperienza utente ottimale, gli utenti non saranno in grado di configurare Authenticator nella stessa sessione in cui hanno registrato altri metodi di autenticazione.

È possibile spostare gli utenti per registrare un altro metodo di autenticazione?

No. La funzionalità, per il momento, mira a consentire agli utenti di configurare solo l'app Authenticator.

Esiste un modo per nascondere l'opzione snooze e forzare gli utenti a configurare l'app Authenticator?

Impostare Numero limitato di snoozes su Abilitato in modo che gli utenti possano posticipare la configurazione dell'app fino a tre volte, dopo la quale è necessaria la configurazione.

Se non si usa l'autenticazione a più fattori Microsoft Entra, sarà possibile inoltrare gli utenti?

No. Il nudge funziona solo per gli utenti che eseguono MFA usando il servizio di autenticazione a più fattori Microsoft Entra.

Gli utenti guest/B2B nel tenant verranno sbattuti?

Sì. Se sono stati definiti come ambito per il nudge usando il criterio.

Cosa succede se l'utente chiude il browser?

È lo stesso dello snoozing. Se l'installazione è necessaria per un utente dopo che ha snoozed tre volte, all'utente viene richiesto il successivo accesso.If setup is required for a user after they snoozed three times, the user is prompted the next time they sign in.

Perché alcuni utenti non vedono un nudge quando sono presenti criteri di accesso condizionale per "Registrare le informazioni di sicurezza"?

Un nudge non viene visualizzato se un utente è nell'ambito di un criterio di accesso condizionale che blocca l'accesso alla pagina Registra informazioni di sicurezza.

Gli utenti visualizzano un nudge quando è presente una schermata delle condizioni per l'utilizzo (ToU) presentata all'utente durante l'accesso?

Durante l'accesso non viene visualizzata una schermata di nudge se un utente viene visualizzato con le condizioni per l'utilizzo (ToU).

Gli utenti visualizzano un nudge quando i controlli personalizzati di accesso condizionale sono applicabili all'accesso?

Un nudge non viene visualizzato se un utente viene reindirizzato durante l'accesso a causa delle impostazioni dei controlli personalizzati di accesso condizionale.

Esistono piani per interrompere SMS e Voice come metodi utilizzabili per MFA?

No, non ci sono tali piani.

Passaggi successivi

Abilitare l'accesso senza password con Microsoft Authenticator