Protezione delle risorse cloud con l'autenticazione a più fattori Microsoft Entra e AD FS

Se l'organizzazione è federata con Microsoft Entra ID, usare l'autenticazione a più fattori Microsoft Entra o Active Directory Federation Services (AD FS) per proteggere le risorse a cui si accede tramite Microsoft Entra ID. Utilizzare le procedure seguenti per proteggere le risorse di Microsoft Entra con l'autenticazione a più fattori Microsoft o Active Directory Federation Services.

Nota

Impostare l'impostazione del dominio federatedIdpMfaBehavior su enforceMfaByFederatedIdp (scelta consigliata) o SupportsMFA su $True. L'impostazione federatedIdpMfaBehavior esegue l'override di SupportsMFA quando entrambi sono impostati.

Proteggere le risorse di Microsoft Entra con AD FS

Per proteggere le risorse cloud, configurare una regola attestazioni in modo che Active Directory Federation Services generi l'attestazione multipleauthn quando un utente esegue correttamente la verifica in due passaggi. Questa attestazione viene passata a Microsoft Entra ID. Seguire questa procedura per eseguire i passaggi:

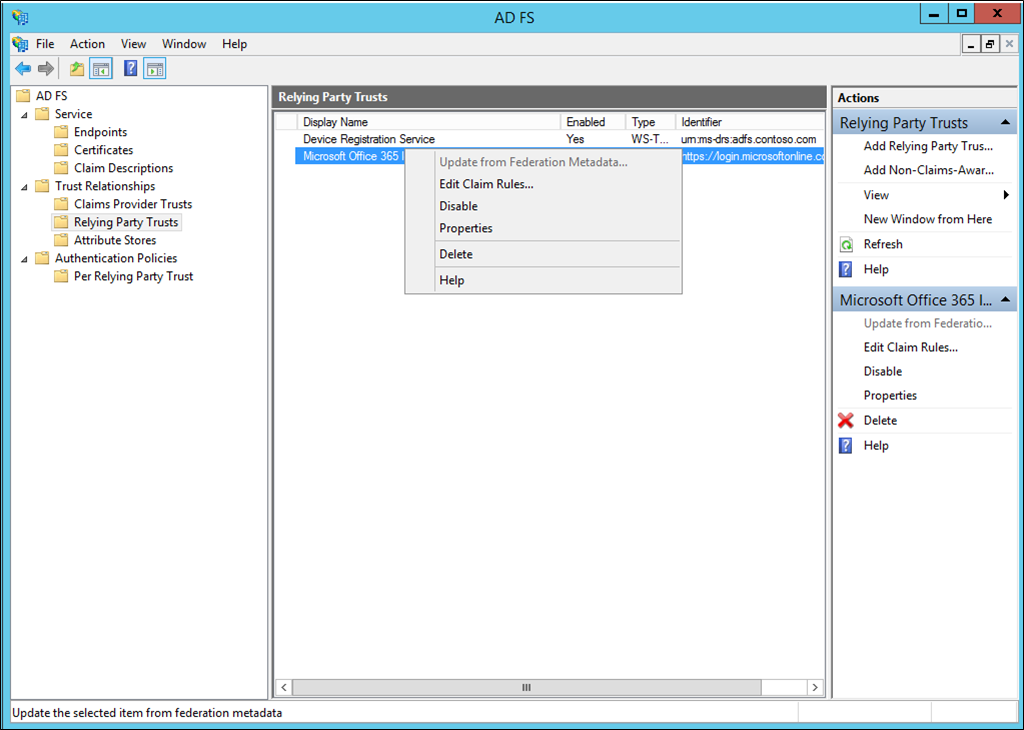

Aprire Gestione ADFS.

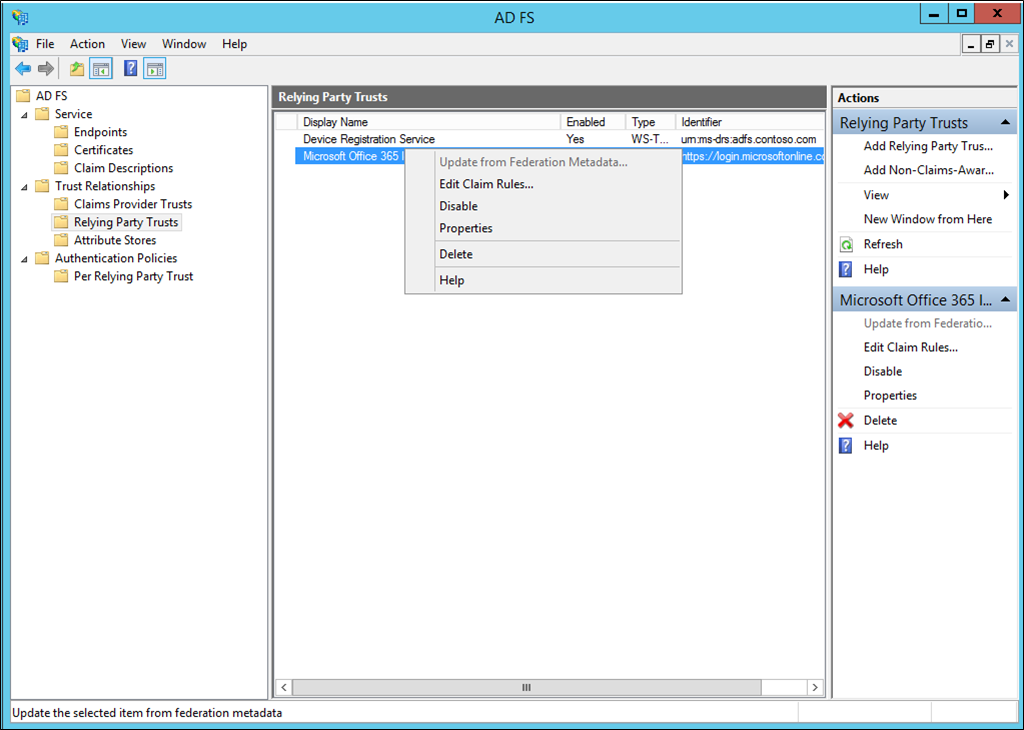

A sinistra selezionare Attendibilità componente.

Fare clic con il pulsante destro del mouse su Piattaforma delle identità di Microsoft Office 365 e selezionare Modifica regole attestazione.

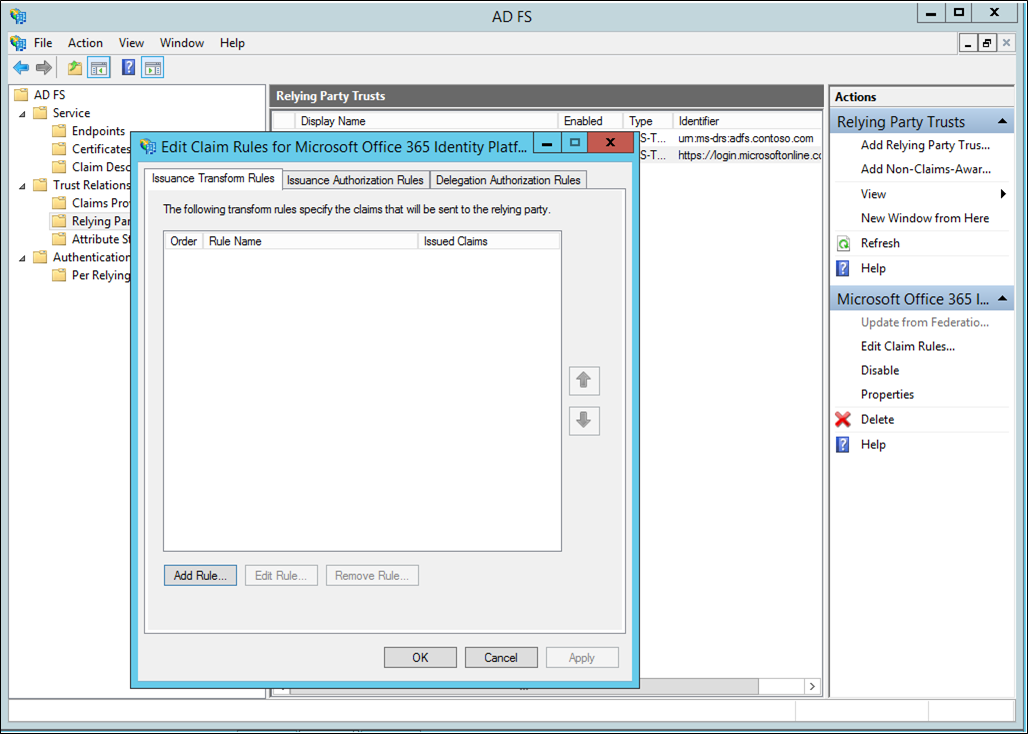

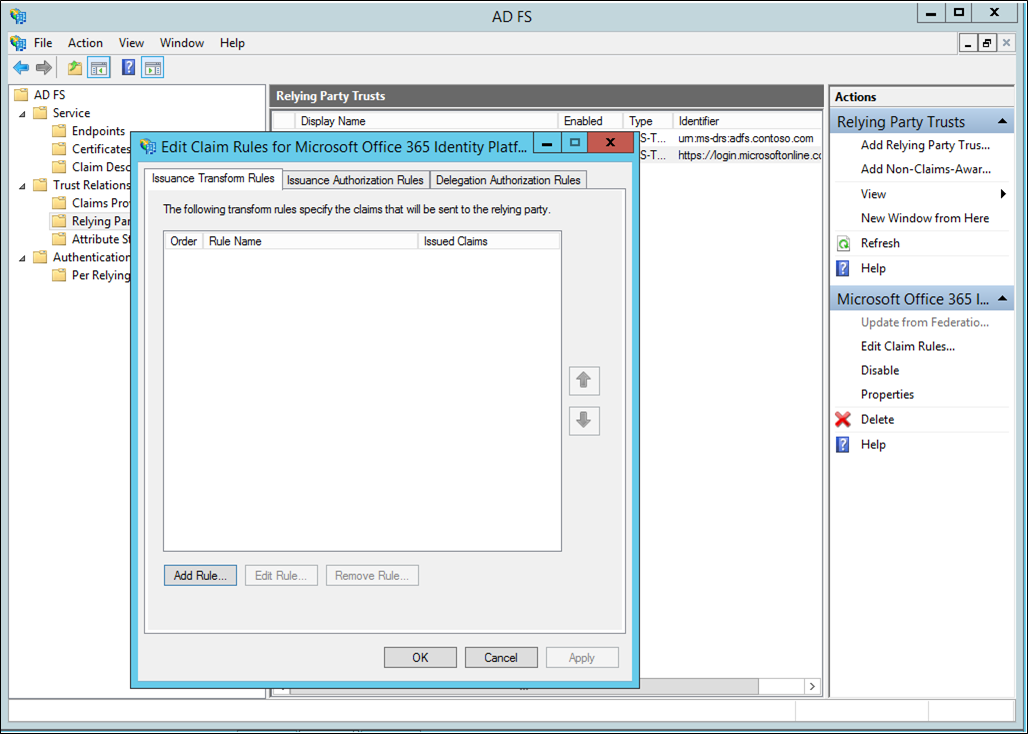

In Regole di trasformazione rilascio fare clic su Aggiungi regola.

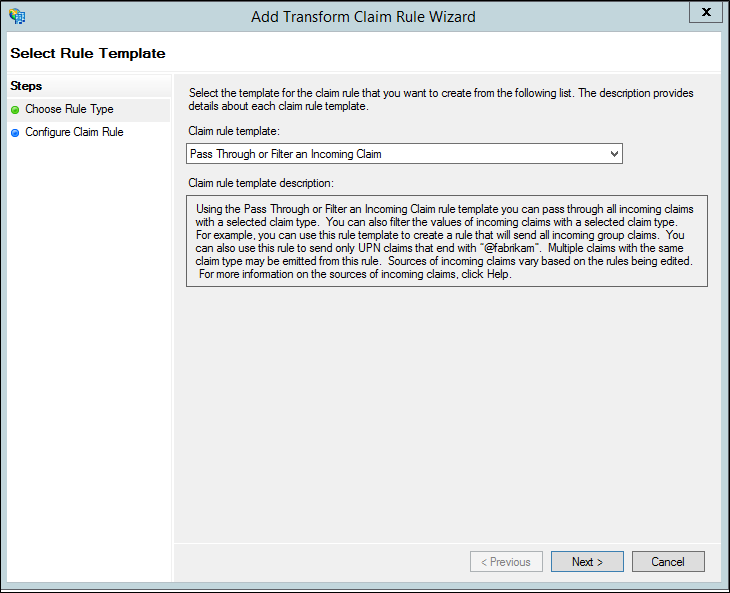

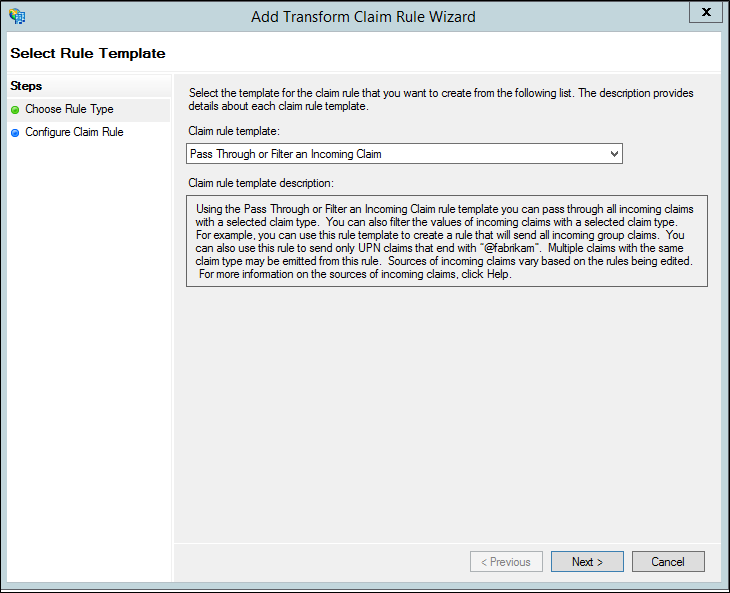

Nell'Aggiunta guidata regole attestazione di trasformazione selezionare Applicare la funzione di pass-through o di filtro a un'attestazione in ingresso dall'elenco a discesa e fare clic su Avanti.

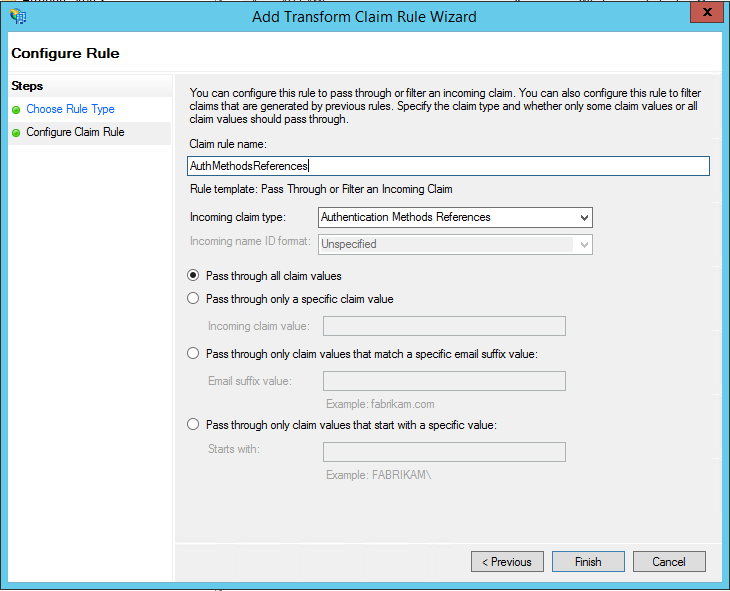

Assegna un nome alla regola.

Selezionare Riferimenti dei metodi di autenticazione come Tipo di attestazione in ingresso.

Seleziona Pass-through di tutti i valori attestazione.

Fare clic su Fine. Chiudere la console di gestione di ADFS.

Indirizzi IP attendibili per utenti federati

Gli indirizzi IP attendibili consentono agli amministratori di ignorare la verifica in due passaggi per indirizzi IP specifici o per gli utenti federati che hanno richieste provenienti dall'interno della propria intranet. Le sezioni seguenti descrivono come configurare il bypass usando indirizzi IP attendibili. Questo avviene configurando ADFS in modo da applicare la funzione di pass-through o filtro a un modello di attestazione in ingresso con il tipo di attestazione All'interno della rete aziendale.

Questo esempio usa Microsoft 365 per i trust della relying party.

Configurare le regole attestazioni di ADFS

Per prima cosa è necessario configurare le attestazioni ADFS. Creare due regole attestazioni, una per il tipo di attestazione All'interno della rete aziendale e un'altra per mantenere gli utenti connessi.

Aprire Gestione ADFS.

A sinistra selezionare Attendibilità componente.

Fare clic con il pulsante destro del mouse su Piattaforma delle identità di Microsoft Office 365 e selezionare Modifica regole attestazione...

In Regole di trasformazione rilascio fare clic su Aggiungi regola.

Nell'Aggiunta guidata regole attestazione di trasformazione selezionare Applicare la funzione di pass-through o di filtro a un'attestazione in ingresso dall'elenco a discesa e fare clic su Avanti.

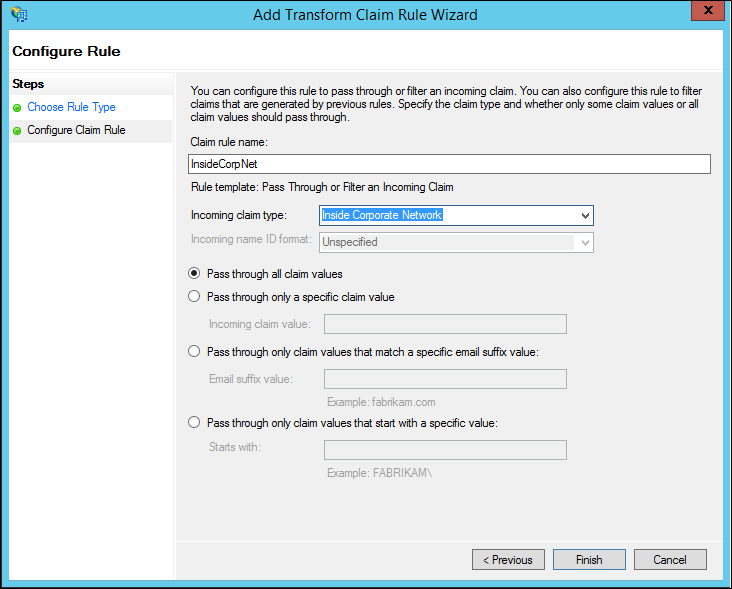

Nella casella Nome regola attestazione assegnare un nome alla regola. Ad esempio: InternoReteAziend.

Nell'elenco a discesa accanto a Tipo di attestazione in ingresso selezionare All'interno della rete aziendale.

Fare clic su Fine.

In Regole di trasformazione rilascio fare clic su Aggiungi regola.

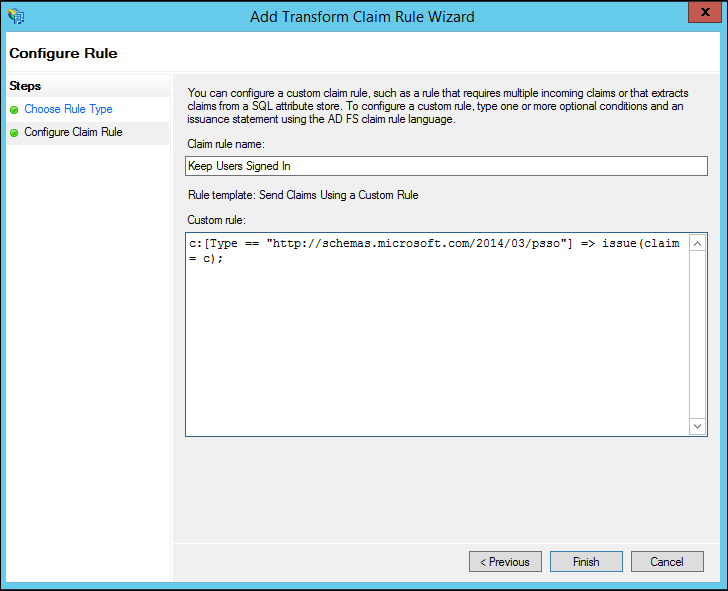

Nell'Aggiunta guidata regole attestazione di trasformazione selezionare Inviare attestazioni mediante una regola personalizzata dall'elenco a discesa e fare clic su Avanti.

Nella casella sotto a Nome regola attestazione: specificare di mantenere gli utenti connessi.

Nella casella Regola personalizzata immettere:

c:[Type == "https://schemas.microsoft.com/2014/03/psso"] => issue(claim = c);

Fare clic su Fine.

Fare clic su Applica.

Fare clic su OK.

Chiudere Gestione ADFS.

Configurare gli indirizzi IP attendibili con autenticazione a più fattori Di Microsoft Entra con utenti federati

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Ora che le attestazioni sono configurate, è possibile procedere alla configurazione degli indirizzi IP attendibili.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un criterio di autenticazione Amministrazione istrator.

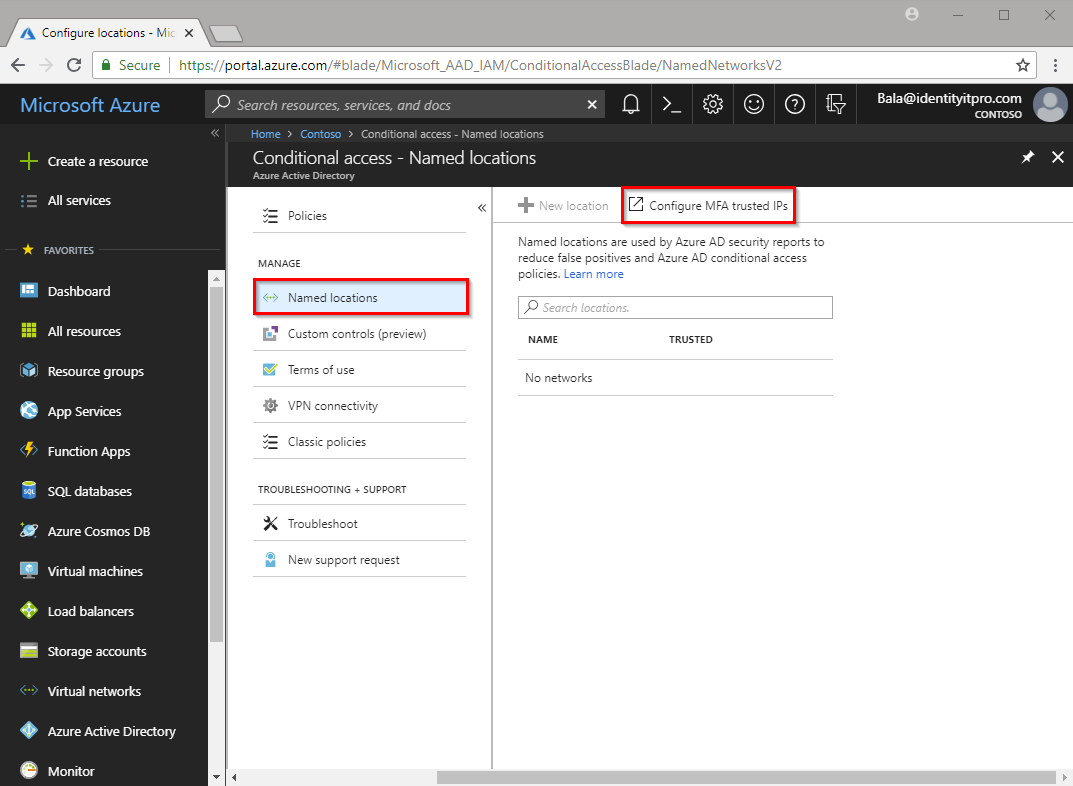

Passare a Percorsi denominati per l'accesso>condizionale.

Nel pannello Accesso condizionale - Percorsi denominati selezionare Configura indirizzi IP attendibili MFA

Nella pagina Impostazioni del servizio, in INDIRIZZI IP attendibili selezionare Ignora autenticazione a più fattori per le richieste degli utenti federati nella rete Intranet.

Fare clic su Salva.

Ecco fatto! A questo punto, gli utenti federati di Microsoft 365 devono usare l'autenticazione a più fattori solo quando un'attestazione proviene dall'esterno della intranet aziendale.