Integrare una foresta esistente e una nuova con un singolo tenant di Microsoft Entra

Questa esercitazione illustra come aggiungere la sincronizzazione cloud a un ambiente di identità ibrida esistente.

È possibile usare l'ambiente creato in questa esercitazione a scopo di test per acquisire una maggiore familiarità con il funzionamento di una soluzione ibrida di gestione delle identità.

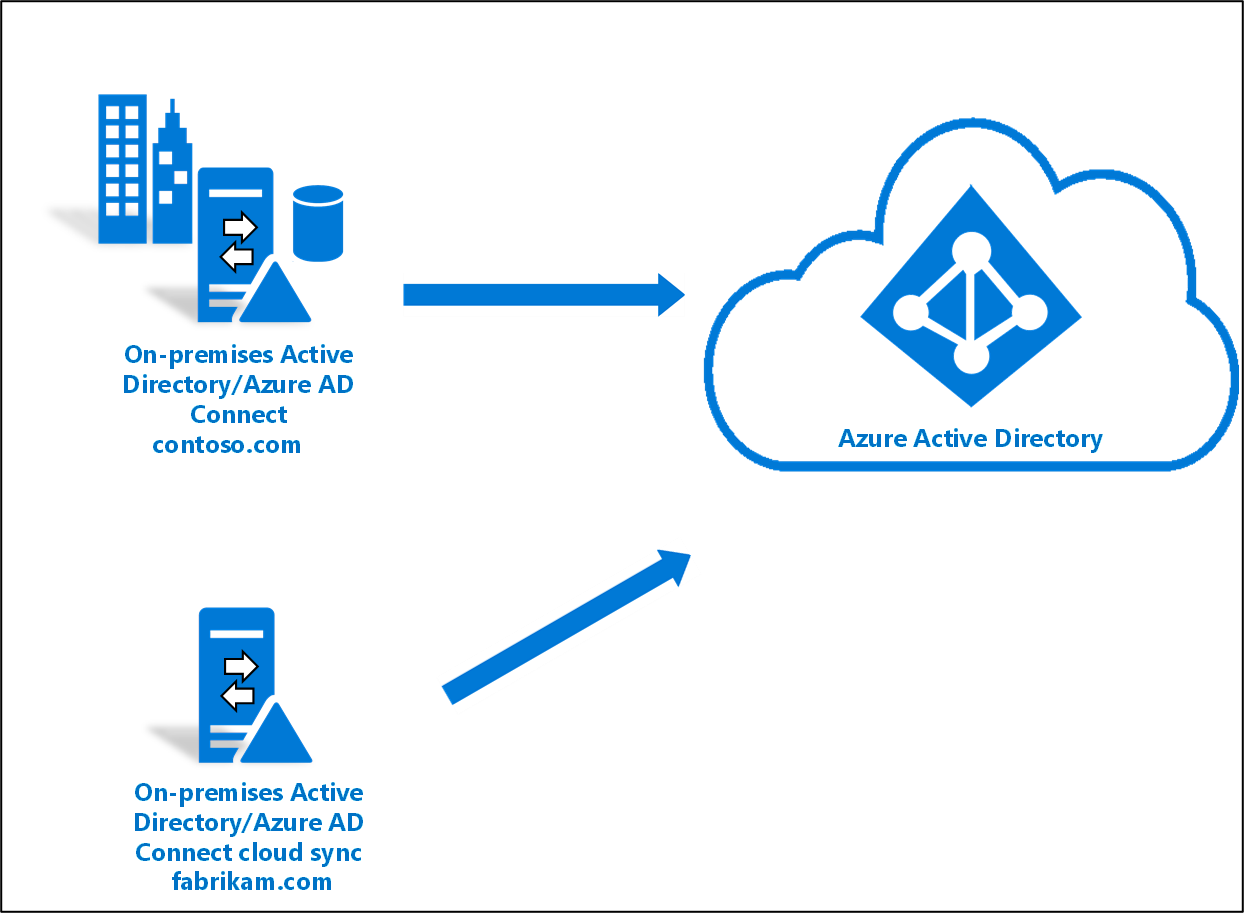

In questo scenario è presente una foresta esistente sincronizzata con Microsoft Entra Connessione Sync con un tenant di Microsoft Entra. Si dispone di una nuova foresta che si vuole sincronizzare con lo stesso tenant di Microsoft Entra. Si configurerà la sincronizzazione cloud per la nuova foresta.

Prerequisiti

Nell'interfaccia di amministrazione di Microsoft Entra

- Creare un account globale Amministrazione istrator solo cloud nel tenant di Microsoft Entra. In questo modo è possibile gestire la configurazione del tenant in caso di errore o mancata disponibilità dei servizi locali. Informazioni su come aggiungere un account amministratore globale di tipo solo cloud. Il completamento di questo passaggio è fondamentale ed evita di rimanere bloccati fuori dal tenant.

- Aggiungere uno o più nomi di dominio personalizzati al tenant di Microsoft Entra. Gli utenti possono accedere usando uno di questi nomi di dominio.

Nell'ambiente locale

Identificare un server host aggiunto a un dominio che esegue Windows Server 2012 R2 o versione successiva con almeno 4 GB di RAM e runtime .NET 4.7.1+

Se è presente un firewall tra i server e Microsoft Entra ID, configurare gli elementi seguenti:

Assicurarsi che gli agenti possano effettuare richieste in uscita all'ID Microsoft Entra sulle porte seguenti:

Numero di porta Uso 80 Scarica gli elenchi di revoche di certificati (CRL) durante la convalida del certificato TLS/SSL 443 Gestisce tutte le comunicazioni in uscita con il servizio 8080 (facoltativo) Se la porta 443 non è disponibile, gli agenti di autenticazione segnalano il proprio stato ogni dieci minuti attraverso la porta 8080. Questo stato viene visualizzato nel portale. Se il firewall applica regole in base agli utenti di origine, aprire queste porte per il traffico proveniente da servizi di Windows in esecuzione come servizi di rete.

Se il firewall o il proxy consente di specificare suffissi sicuri, aggiungere connessioni a *.msappproxy.net e *.servicebus.windows.net. In caso contrario, è necessario consentire l'accesso agli intervalli IP del data center di Azure, che vengono aggiornati ogni settimana.

Gli agenti devono poter accedere a login.windows.net e login.microsoftonline.net per la registrazione iniziale. Aprire il firewall anche per questi URL.

Per la convalida del certificato, sbloccare questi URL: mscrl.microsoft.com:80, crl.microsoft.com:80, ocsp.msocsp.com:80 e www.microsoft.com:80. Poiché questi URL vengono usati per la convalida dei certificati con altri prodotti Microsoft, è possibile che questi URL siano già sbloccati.

Installare l'agente di provisioning di Microsoft Entra

Se si usa l'esercitazione sull'ambiente Basic AD e Azure, si tratta di DC1. Per installare l'agente, seguire questa procedura:

- Nel portale di Azure selezionare Microsoft Entra ID.

- A sinistra selezionare Microsoft Entra Connessione.

- A sinistra selezionare Sincronizzazione cloud.

- A sinistra selezionare Agente.

- Selezionare Scarica agente locale e selezionare Accetta termini e download.

- Al termine del download del pacchetto microsoft Entra Connessione Provisioning Agent, eseguire il file di installazione di AAD Connessione ProvisioningAgentSetup.exe dalla cartella dei download.

Nota

Quando si esegue l'installazione per il cloud del governo degli Stati Uniti, usare:

AAD Connessione ProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment

Per altre informazioni, vedere "Installare un agente nel cloud del governo degli Stati Uniti".

- Nella schermata iniziale selezionare Accetto la licenza e le condizioni e quindi selezionare Installa.

- Al termine dell'operazione di installazione, verrà avviata la configurazione guidata. Selezionare Avanti per avviare la configurazione.

- Nella schermata Seleziona estensione selezionare Provisioning basato su risorse umane (Workday e SuccessFactors) /Microsoft Entra Connessione sincronizzazione cloud e fare clic su Avanti.

Nota

Se si installa l'agente di provisioning per l'uso con il provisioning delle app locale, selezionare Provisioning di applicazioni locali (MICROSOFT Entra ID all'applicazione).

- Accedere con l'account Microsoft Entra Global Amministrazione istrator o Hybrid Identity Amministrazione istrator. Se è abilitata la sicurezza avanzata di Internet Explorer, blocca l'accesso. In tal caso, chiudere l'installazione, disabilitare la sicurezza avanzata di Internet Explorer e riavviare l'installazione di Microsoft Entra Connessione Provisioning Agent Package.

- Nella schermata Configura account del servizio selezionare un account del servizio gestito del gruppo. Questo account viene usato per eseguire il servizio agente. Se un account del servizio gestito è già configurato nel dominio da un altro agente e si sta installando un secondo agente, selezionare Crea account del servizio gestito del gruppo perché il sistema rileverà l'account esistente e aggiungerà le autorizzazioni necessarie per il nuovo agente per usare l'account del servizio gestito del gruppo. Quando richiesto, scegliere uno dei seguenti:

- Creare gMSA che consente all'agente di creare automaticamente l'account del servizio gestito provAgentgMSA$ . L'account del servizio gestito del gruppo , ad esempio CONTOSO\provAgentgMSA$, verrà creato nello stesso dominio di Active Directory in cui il server host è stato aggiunto. Per usare questa opzione, immettere le credenziali di amministratore di dominio di Active Directory (scelta consigliata).

- Usare l'account del servizio gestito del servizio gestito personalizzato e specificare il nome dell'account del servizio gestito creato manualmente per questa attività.

Per continuare, selezionare Avanti.

Nella schermata Connessione Active Directory, se il nome di dominio viene visualizzato in Domini configurati, passare al passaggio successivo. In caso contrario, digitare il nome di dominio di Active Directory e selezionare Aggiungi directory.

Accedere con l'account amministratore di dominio di Active Directory. L'account amministratore di dominio non deve avere una password scaduta. Se la password è scaduta o cambia durante l'installazione dell'agente, sarà necessario riconfigurare l'agente con le nuove credenziali. Questa operazione aggiungerà la directory locale. Selezionare OK, quindi selezionare Avanti per continuare.

- Lo screenshot seguente mostra un esempio di contoso.com dominio configurato. Selezionare Avanti per continuare.

Nella schermata Configurazione completata selezionare Conferma. Questa operazione registrerà e riavvierà l'agente.

Al termine dell'operazione, si dovrebbe ricevere una notifica che la configurazione dell'agente è stata verificata correttamente. È possibile selezionare Esci.

- Se si ottiene ancora la schermata iniziale, selezionare Chiudi.

Verificare l'installazione dell'agente

La verifica dell'agente si esegue nel portale di Azure e nel server locale che esegue l'agente.

Verifica dell'agente nel portale di Azure

Per verificare che l'agente sia registrato da Microsoft Entra ID, seguire questa procedura:

- Accedere al portale di Azure.

- Selezionare Microsoft Entra ID.

- Selezionare Microsoft Entra Connessione e quindi selezionare Sincronizzazione cloud.

- Nella pagina di sincronizzazione cloud verranno visualizzati gli agenti installati. Verificare che l'agente sia visualizzato e che lo stato sia integro.

Nel server locale

Per verificare che l'agente sia in esecuzione, seguire questa procedura:

- Accedere al server con un account amministratore.

- Aprire Servizi passando a esso o passando a Start/Run/Services.msc.

- In Servizi verificare che Microsoft Entra Connessione Agent Updater e Microsoft Entra Connessione Provisioning Agent siano presenti e che lo stato sia In esecuzione.

Verificare la versione dell'agente di provisioning

Per verificare che la versione dell'agente in esecuzione, seguire questa procedura:

- Passare a 'C:\Programmi\Microsoft Azure AD Connessione Provisioning Agent'

- Fare clic con il pulsante destro del mouse su "AAD Connessione ProvisioningAgent.exe" e selezionare proprietà.

- Fare clic sulla scheda dei dettagli e il numero di versione verrà visualizzato accanto a Versione prodotto.

Configurare Microsoft Entra Cloud Sync

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Per configurare il provisioning, seguire questa procedura:

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un Amministrazione istrator ibrido.

- Passare a Gestione ibrida delle identità>>Microsoft Entra Connessione> SyncCloud.

- Selezionare Nuova configurazione

- Nella schermata di configurazione immettere un messaggio di posta elettronica di notifica, spostare il selettore in Abilita e selezionare Salva.

- Lo stato della configurazione dovrebbe ora essere Integro.

Verificare che gli utenti siano stati creati e che la sincronizzazione sia in esecuzione

Ora si verificherà che gli utenti presenti nella directory locale siano stati sincronizzati e che ora esistano nel tenant di Microsoft Entra. Il completamento di questo processo può richiedere alcune ore. Per verificare che gli utenti siano sincronizzati, eseguire le operazioni seguenti:

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'identità ibrida Amministrazione istrator.

- Passare a Utenti identità>.

- Verificare che i nuovi utenti siano visualizzati nel tenant

Testare l'accesso con uno degli utenti

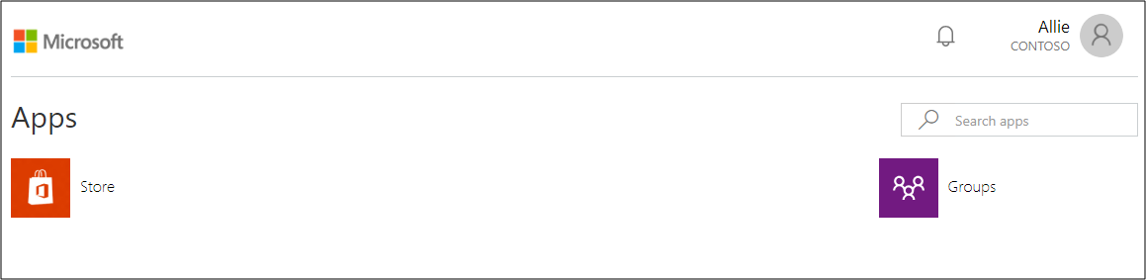

Passare a https://myapps.microsoft.com

Accedere con uno degli account utente creati nel nuovo tenant. Sarà necessario accedere usando il formato seguente: (user@domain.onmicrosoft.com). Usare la stessa password che l'utente usa per accedere in locale.

La configurazione di un ambiente ibrido di gestione delle identità è stata completata. A questo punto è possibile usare questo ambiente a scopo di test o per acquisire familiarità con le funzionalità di Azure.