Richiedere un criterio di protezione delle app nei dispositivi Windows

I criteri di protezione delle app applicano la gestione di applicazioni mobili (MAM) ad applicazioni specifiche in un dispositivo. Questi criteri consentono di proteggere i dati all'interno di un'applicazione in supporto a scenari come bring your own device (BYOD).

Prerequisiti

- Microsoft supporta l'applicazione dei criteri al browser Microsoft Edge nei dispositivi che eseguono Windows 11 e Windows 10 versione 20H2 e successive con KB5031445.

- Configurazione del criterio di protezione delle app destinato ai dispositivi Windows.

- Attualmente non supportato nei cloud sovrani.

Esclusioni di utenti

I criteri di accesso condizionale sono strumenti potenti, ma è consigliabile escludere dai criteri i seguenti account:

- Gli account di accesso di emergenza o critici per impedire il blocco degli account a livello di tenant. Nell'improbabile scenario in cui tutti gli amministratori siano bloccati dal tenant, l'account di amministrazione con accesso di emergenza può essere utilizzato per accedere al tenant e ripristinare l'accesso.

- Altre informazioni sono disponibili nell'articolo Gestire gli account di accesso di emergenza in Microsoft Entra ID.

- Account del servizio e entità servizio, ad esempio l'account di sincronizzazione Microsoft Entra Connect. Gli account del servizio sono account non interattivi che non sono collegati a un utente specifico. Vengono in genere usati dai servizi back-end che consentono l'accesso a livello di codice alle applicazioni, ma vengono usati anche per accedere ai sistemi per scopi amministrativi. Gli account del servizio di questo tipo dovrebbero essere esclusi poiché l'autenticazione a più fattori non può essere eseguita a livello di codice. Le chiamate effettuate dalle entità servizio non verranno bloccate dai criteri di accesso condizionale con ambito utenti. Usare l'accesso condizionale per le identità identità dei carichi di lavoro al fine di definire criteri destinati alle entità servizio.

- Se l'organizzazione dispone di questi account in uso negli script o nel codice, è consigliabile sostituirli con identità gestite. Come soluzione alternativa temporanea, è possibile escludere questi account specifici dai criteri di base.

Creare criteri di accesso condizionale

Il criterio seguente viene inserito inizialmente in Modalità solo report in modo che gli amministratori possano determinare l'effetto che avrà sugli utenti esistenti. Quando gli amministratori hanno verificato che il criterio funziona come previsto, lo possono attivare o gestirne la distribuzione aggiungendo gruppi specifici ed escludendone altri.

Richiedere un criterio di protezione delle app per i dispositivi Windows

La procedura seguente consente di creare criteri di accesso condizionale che richiedono un criterio di protezione delle app quando si usa un dispositivo Windows che accede al raggruppamento delle app di Office 365 nell'accesso condizionale. Il criterio di protezione delle app deve essere configurato e assegnato anche agli utenti in Microsoft Intune. Per altre informazioni su come creare il criterio di protezione delle app, vedere l'articolo Impostazioni del criterio di protezione delle app per Windows. I criteri seguenti includono più controlli che consentono ai dispositivi di usare i criteri di protezione delle app per la gestione delle applicazioni mobili (MAM) o di essere gestiti e conformi ai criteri di gestione dei dispositivi mobili (MDM).

Suggerimento

I criteri di protezione delle app (MAM) supportano i dispositivi non gestiti:

- Se un dispositivo è già gestito tramite la gestione dei dispositivi mobili (MDM), la registrazione MAM di Intune viene bloccata e le impostazioni del criterio di protezione delle app non vengono applicate.

- Se un dispositivo viene gestito dopo la registrazione MAM, le impostazioni del criterio di protezione delle app non vengono più applicate.

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

- Passare a Protezione>Accesso condizionale>Criteri.

- Selezionare Nuovi criteri.

- Assegnare un nome ai criteri. È consigliabile che le organizzazioni creino uno standard descrittivo per i nomi dei criteri.

- In Assegnazioni, selezionare Utenti o identità del carico di lavoro.

- In Includi selezionare Tutti gli utenti.

- In Escludere selezionare Utenti e gruppi e scegliere almeno gli account di accesso di emergenza dell'organizzazione.

- In Risorse di destinazione>App cloud>Includere selezionare Office 365.

- In Condizioni:

- In Piattaforme del dispositivo impostare Configurare su Sì.

- In Includere scegliere Seleziona piattaforme del dispositivo.

- Scegliere solo Windows.

- Selezionare Fatto.

- In App client impostare Configurare su Sì.

- Selezionare solo Browser.

- In Piattaforme del dispositivo impostare Configurare su Sì.

- In Controlli di accesso>Concedi selezionare Concedi accesso.

- Selezionare Richiedi criterio di protezione delle app e Richiedi che i dispositivi siano contrassegnati come conformi.

- Per più controlli selezionare Richiedi uno dei controlli selezionati

- Confermare le impostazioni e impostare Attiva criterio su Solo report.

- Selezionare Crea per creare e abilitare il criterio.

Dopo che gli amministratori confermano le impostazioni usando la modalità solo report, possono spostare l'opzione Attiva criterio da Solo report ad Attiva.

Suggerimento

Le organizzazioni devono anche distribuire un criterio che blocchi l'accesso da piattaforme di dispositivi non supportate o sconosciute insieme a questo criterio.

Accedere ai dispositivi Windows

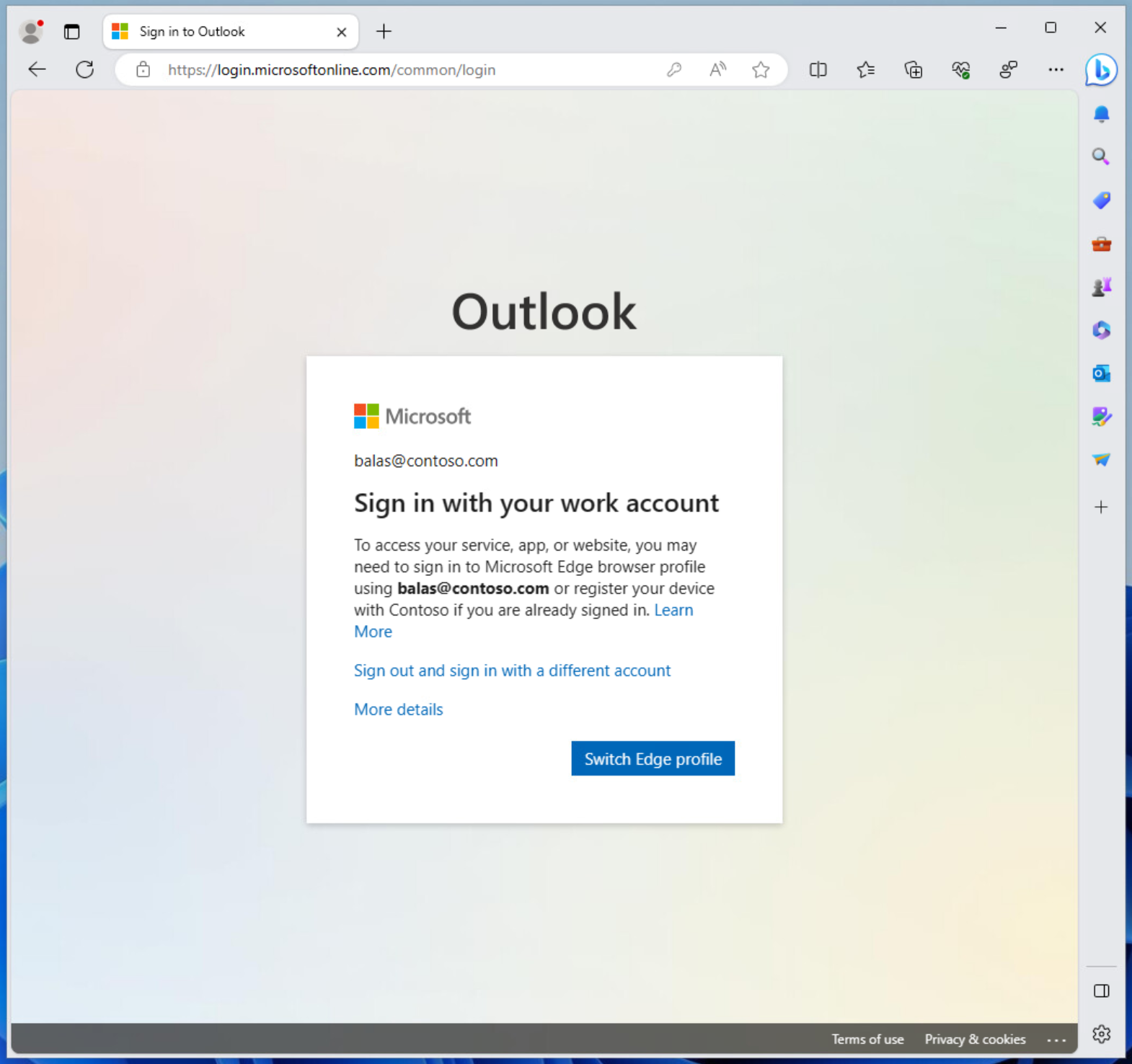

Quando gli utenti tentano di accedere a un sito protetto da criteri di protezione delle app per la prima volta, viene richiesto di accedere al servizio, all'app o al sito Web, potrebbe essere necessario accedere a Microsoft Edge usando username@domain.com o registrare il dispositivo organization con se è già stato eseguito l'accesso.

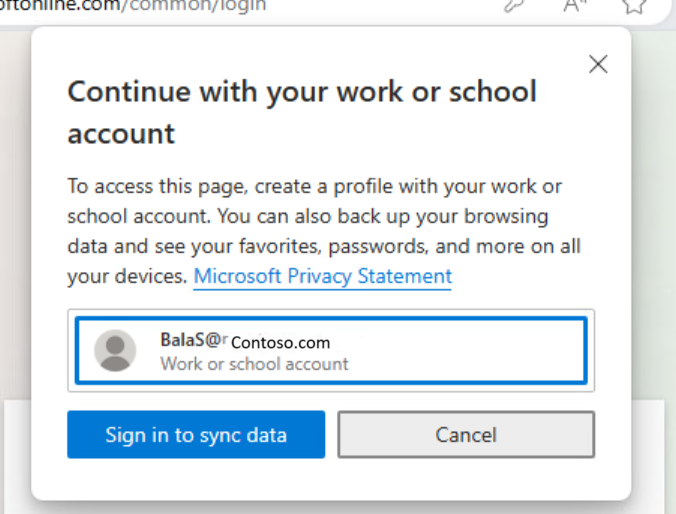

Facendo clic su Cambia profilo di Edge viene aperta una finestra in cui è presente l'account aziendale o dell'istituto di istruzione e l'opzione Accedi per sincronizzare i dati.

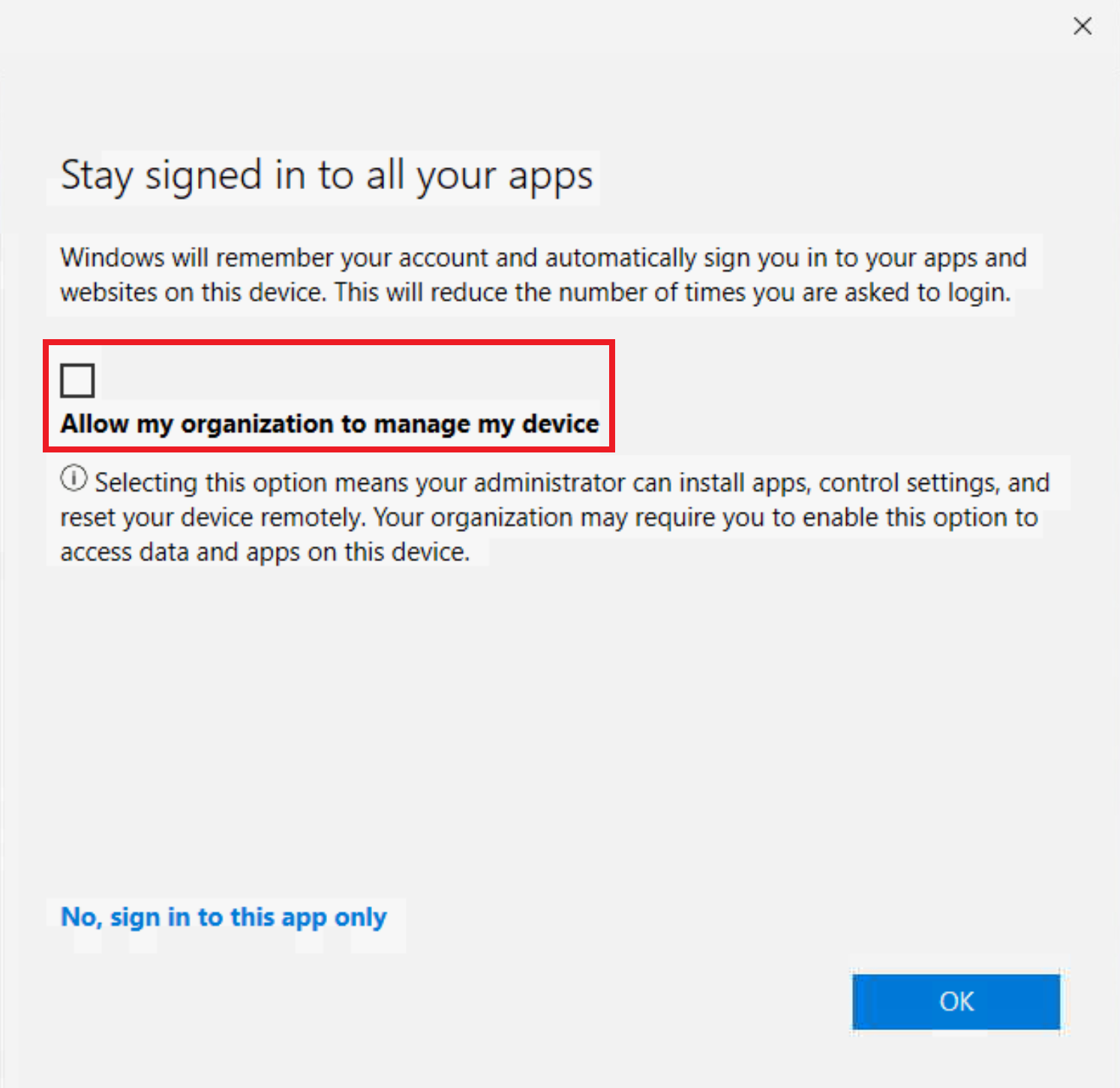

Questo processo apre una finestra che consente a Windows di ricordare l'account e di accedere automaticamente alle app e ai siti Web.

Attenzione

È necessario DESELEZIONARE LA CASELLA DI CONTROLLO Consenti all'organizzazione di gestire il dispositivo. Se questa casella rimane selezionata, il dispositivo viene registrato nella gestione dei dispositivi mobili (MDM), non nella gestione di applicazioni mobili (MAM).

Non selezionare No, accedere solo a questa app.

Dopo aver selezionato OK, è possibile che venga visualizzata una finestra di avanzamento durante l'applicazione dei criteri. Dopo alcuni istanti verrà visualizzata una finestra che indica È tutto pronto, i criteri di protezione delle app sono stati applicati.

Risoluzione dei problemi

Problemi comuni

In alcuni casi, dopo aver visualizzato la pagina "È tutto pronto", potrebbe essere comunque richiesto di accedere all'account aziendale. Questa richiesta può verificarsi quando:

- Il profilo viene aggiunto a Microsoft Edge, ma la registrazione MAM è ancora in fase di elaborazione.

- Il profilo viene aggiunto a Microsoft Edge, ma l'utente ha selezionato l'opzione "Solo questa app" nella pagina dell'annuncio.

- È stata eseguita la registrazione in MAM, ma è scaduta o non è conforme ai requisiti dell'organizzazione.

Per risolvere questi possibili scenari:

- Attendere alcuni minuti e riprovare in una nuova scheda.

- Contattare l'amministratore per verificare che i criteri MAM di Microsoft Intune vengano applicati correttamente all'account.

Account esistente

È noto che se esiste un account preesistente non registrato, ad esempio user@contoso.com in Microsoft Edge, o se un utente accede senza eseguire la registrazione usando la pagina dell'annuncio, l'account non viene registrato correttamente in MAM. Questa configurazione impedisce all'utente di essere registrato correttamente in MAM.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per