Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Avviso

Se si usa la funzionalità di durata del token configurabile attualmente in anteprima pubblica, non è supportata la creazione di due criteri diversi per la stessa combinazione di utenti o app: una con questa funzionalità e un'altra con la funzionalità di durata del token configurabile. Microsoft ha ritirato la funzionalità di durata del token configurabile per la durata dei token di aggiornamento e sessione il 30 gennaio 2021 e l'ha sostituita con la funzionalità di gestione della sessione di autenticazione dell'accesso condizionale.

Prima di abilitare la frequenza di accesso, assicurarsi che altre impostazioni di autenticazione siano disabilitate nel tenant. Se è abilitata l'autenticazione a più fattori nei dispositivi attendibili, disabilitarla prima di usare la frequenza di accesso, perché l'uso di queste due impostazioni insieme potrebbe richiedere agli utenti in modo imprevisto. Per altre informazioni sulle richieste di riautenticazione e sulla durata della sessione, vedere l'articolo Ottimizzare le richieste di autenticazione e comprendere la durata della sessione per l'autenticazione a più fattori di Microsoft Entra.

Implementazione delle politiche

Per assicurarsi che i criteri funzionino come previsto, testarlo prima di distribuirlo nell'ambiente di produzione. Usare un tenant di test per verificare che i nuovi criteri funzionino come previsto. Per altre informazioni, vedere l'articolo Pianificare una distribuzione dell'accesso condizionale.

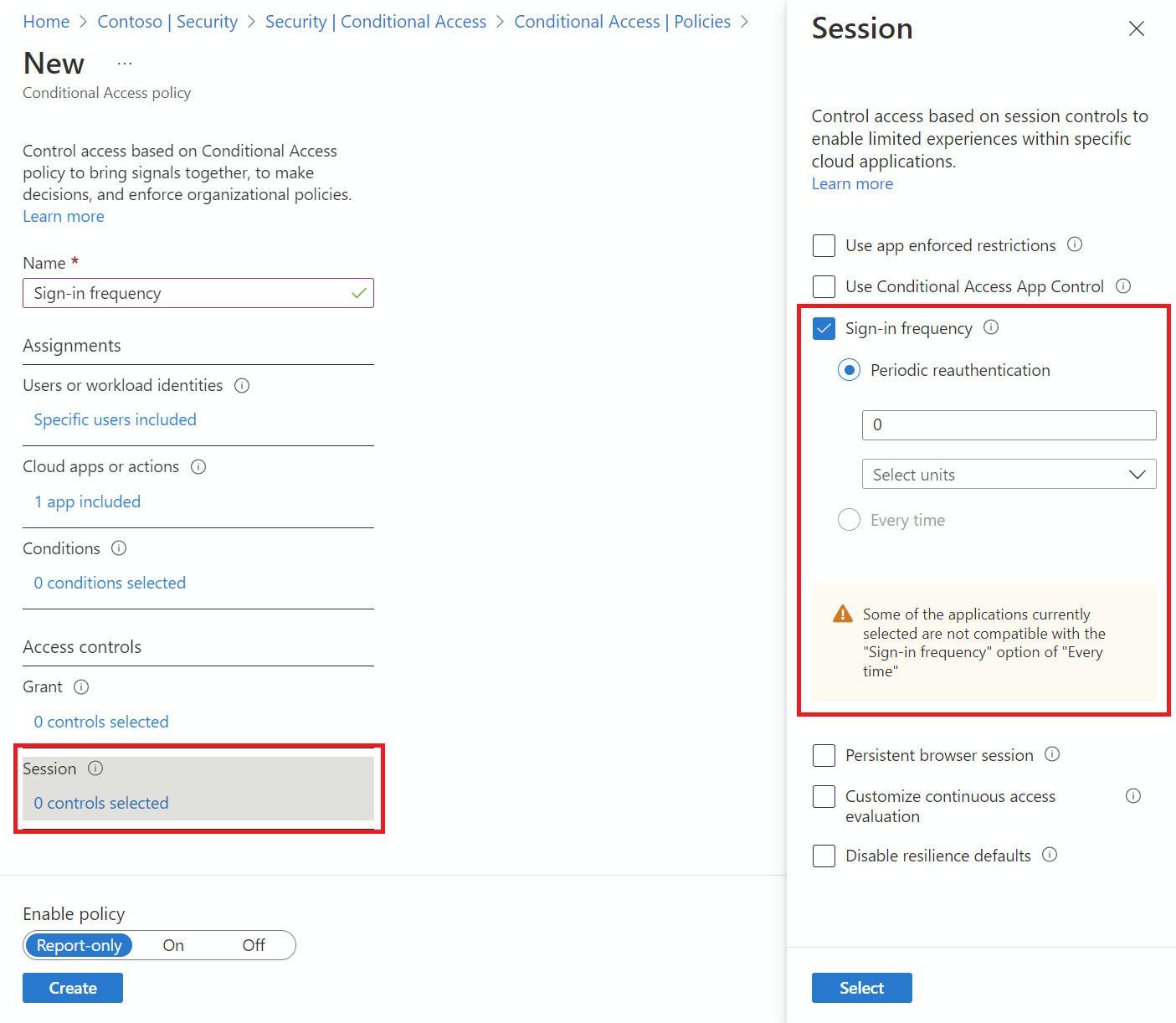

Politica 1: Controllo della frequenza di accesso

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

Passare a Entra ID>Accesso Condizionale>Politiche.

Selezionare Nuovi criteri.

Dai un nome alla tua politica. Creare uno standard significativo per i criteri di denominazione.

Scegliere tutte le condizioni necessarie per l'ambiente del cliente, incluse le app cloud di destinazione.

Nota

È consigliabile impostare la frequenza di richiesta di autenticazione uguale per le app chiave di Microsoft 365, ad esempio Exchange Online e SharePoint Online per un'esperienza utente ottimale.

Sotto Controlli di accesso>Sessione.

- Selezionare Frequenza di accesso.

- Scegliere Riautenticazione periodica e immettere un valore di ore o giorni oppure selezionare Ogni volta.

- Selezionare Frequenza di accesso.

Salva la tua polizza.

Politica 2: sessione del browser persistente

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

Passare a Entra ID>Accesso Condizionale>Politiche.

Selezionare Nuovi criteri.

Dai un nome alla tua politica. È consigliabile che le organizzazioni creino uno standard descrittivo per i nomi dei criteri.

Scegliere tutte le condizioni necessarie.

Nota

Questo controllo richiede la selezione di "Tutte le app cloud" come condizione. La persistenza della sessione del browser è controllata dal token della sessione di autenticazione. Tutte le schede di una sessione del browser condividono un singolo token di sessione, pertanto devono tutte condividere lo stato di persistenza.

Sotto Controlli di accesso>Sessione.

Selezionare Sessione del browser persistente.

Nota

La configurazione della sessione del browser persistente in Accesso condizionale di Microsoft Entra sostituisce l'impostazione "Resta connesso?" nel riquadro di personalizzazione aziendale per lo stesso utente se sono configurati entrambi i criteri.

Selezionare un valore dall'elenco a discesa.

Salva la tua polizza.

Nota

Le impostazioni della durata della sessione, inclusa la frequenza di accesso e le sessioni del browser permanenti, determinano la frequenza con cui gli utenti devono ripetere l'autenticazione e se le sessioni vengono mantenute tra i riavvii del browser. Le durate più brevi migliorano la sicurezza per le app ad alto rischio, mentre quelle più lunghe migliorano la praticità per i dispositivi attendibili o gestiti.

Politica 3: Controllo della frequenza di accesso per ogni utente rischioso

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

- Navigare su Entra ID>Accesso condizionale.

- Selezionare Nuovi criteri.

- Dai un nome alla tua politica. È consigliabile che le organizzazioni creino uno standard descrittivo per i nomi dei criteri.

- In Assegnazioni, selezionare Utenti o identità del carico di lavoro.

- In Includi selezionare Tutti gli utenti.

- In Escludi selezionare Utenti e gruppi e scegliere gli account di accesso di emergenza o gli account critici dell'organizzazione.

- Selezionare Fatto.

- In Risorse di destinazione>includi, selezionare Tutte le risorse (in precedenza "Tutte le app cloud").

- In Condizioni>Rischio utente impostare Configurare su Sì.

- In Configurare i livelli di rischio utente necessari per l'applicazione dei criteri selezionare Alto. Questa guida si basa sui consigli Microsoft e potrebbe variare per ciascuna organizzazione

- Selezionare Fatto.

- In Controlli di accesso>Concedi selezionare Concedi accesso.

- Selezionare Richiedi livello di autenticazione e quindi selezionare il livello di autenticazione a più fattori predefinito nell'elenco.

- Seleziona Richiedi modifica password.

- Seleziona Seleziona.

- Sotto Sessione.

- Selezionare Frequenza di accesso.

- Assicurati che Ogni volta sia selezionato.

- Seleziona Seleziona.

- Conferma le impostazioni e imposta Abilita criterio su Solo report.

- Selezionare Crea per impostare e abilitare il criterio.

Dopo aver verificato le impostazioni usando la modalità solo report, spostare l'interruttore Abilita criterio da Solo report a Sì.

Validazione

Usare lo strumento What If per simulare un accesso all'applicazione di destinazione e ad altre condizioni in base alla configurazione dei criteri. I controlli di gestione delle sessioni di autenticazione vengono visualizzati nei risultati dello strumento.

Tolleranza tempestiva

Si tiene conto di cinque minuti di asimmetria dell'orologio quando ogni volta che viene selezionata nei criteri, quindi non viene richiesto agli utenti più spesso di una volta ogni cinque minuti. Se l'utente completa l'autenticazione a più fattori negli ultimi 5 minuti e rileva un altro criterio di accesso condizionale che richiede la riautenticazione, non viene richiesto all'utente. La richiesta troppo spesso agli utenti per la riautenticazione può influire sulla produttività e aumentare il rischio che gli utenti approvino le richieste di autenticazione a più fattori che non hanno avviato. Usare "Frequenza di accesso - ogni volta" solo quando sono presenti esigenze aziendali specifiche.

Problemi noti

- Se si configura la frequenza di accesso per i dispositivi mobili: l'autenticazione dopo ogni intervallo di frequenza di accesso potrebbe essere lenta e può richiedere in media 30 secondi. Questo problema può verificarsi anche tra varie app contemporaneamente.

- Nei dispositivi iOS: se un'app configura i certificati come primo fattore di autenticazione e ha sia la frequenza di accesso che i criteri di gestione delle applicazioni mobili di Intune applicati, gli utenti non possono accedere all'app quando i criteri vengono attivati.

- Microsoft Entra Private Access non supporta l'impostazione della frequenza di accesso a ogni volta.

Passaggi successivi

- È possibile configurare i criteri di accesso condizionale per l'ambiente in uso? Vedere Pianificare una distribuzione dell'accesso condizionale.