Supportare l'autenticazione senza password con chiavi FIDO2 nelle app sviluppate

Queste configurazioni e procedure consigliate consentono di evitare scenari comuni che impediscono la disponibilità dell'autenticazione senza password FIDO2 agli utenti delle applicazioni.

Procedure consigliate generali

Hint di dominio

Non usare un hint di dominio per ignorare l'individuazione dell'area di autenticazione principale. Questa funzionalità è destinata a semplificare gli accessi, ma il provider di identità federato potrebbe non supportare l'autenticazione senza password.

Richiesta di credenziali specifiche

Se si usa SAML, non specificare che sia necessaria una password usando l'elemento RequestedAuthnContext.

L'elemento RequestedAuthnContext è facoltativo, quindi per risolvere questo problema è possibile rimuoverlo dalle richieste di autenticazione SAML. Si tratta di una procedura consigliata generale, perché l'uso di questo elemento può anche impedire il corretto funzionamento di altre opzioni di autenticazione, ad esempio l'autenticazione a più fattori.

Uso del metodo di autenticazione usato più di recente

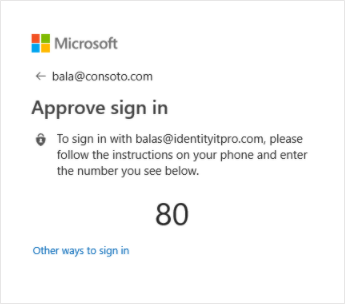

Il metodo di accesso usato più di recente da un utente verrà presentato per primo. Ciò può causare confusione quando gli utenti ritengono che debbano usare la prima opzione presentata. Tuttavia, possono scegliere un'altra opzione selezionando "Altri modi per accedere", come illustrato di seguito.

Procedure consigliate specifiche della piattaforma

Desktop

Le opzioni consigliate per l'implementazione dell'autenticazione sono in ordine:

- Le applicazioni desktop .NET che usano Microsoft Authentication Library (MSAL) devono usare Windows Authentication Manager (WAM). Questa integrazione e i relativi vantaggi sono documentati in GitHub.

- Usare WebView2 per supportare FIDO2 in un browser incorporato.

- Usare il browser di sistema. Le librerie MSAL per le piattaforme desktop usano questo metodo per impostazione predefinita. È possibile consultare la pagina sulla compatibilità del browser FIDO2 per assicurarsi che il browser usato supporti l'autenticazione FIDO2.

Mobile

FIDO2 è supportato per le app iOS native che usano MSAL con ASWebAuthenticationSession o l'integrazione del broker. Broker viene fornito in Microsoft Authenticator in iOS e Microsoft Portale aziendale Intune in macOS.

Assicurarsi che il proxy di rete non blocchi la convalida del dominio associata da Apple. L'autenticazione FIDO2 richiede che la convalida del dominio associata di Apple abbia esito positivo, che richiede l'esclusione di determinati domini Apple dai proxy di rete. Per altre informazioni, vedere Usare i prodotti Apple nelle reti aziendali.

Il supporto FIDO2 per le app Android native è attualmente in fase di sviluppo.

Se non si usa MSAL, è comunque consigliabile usare il Web browser di sistema per l'autenticazione. Funzionalità come l'accesso Single Sign-On e l'accesso condizionale si basano su una superficie Web condivisa fornita dal Web browser di sistema. Ciò significa usare schede personalizzate di Chrome (Android) o autenticare un utente tramite un servizio Web | Documentazione per sviluppatori Apple (iOS).

App Web e a pagina singola

La disponibilità dell'autenticazione senza password FIDO2 per le applicazioni eseguite in un Web browser dipende dalla combinazione di browser e piattaforma. È possibile consultare la matrice di compatibilità FIDO2 per verificare se la combinazione che verranno riscontrati dagli utenti è supportata.

Passaggi successivi

Opzioni di autenticazione senza password per Microsoft Entra ID