Risolvere i problemi relativi ai dispositivi aggiunti a Microsoft Entra ibrido

Questo articolo fornisce indicazioni per la risoluzione dei problemi che consentono di risolvere potenziali problemi con i dispositivi che eseguono Windows 10 o versioni successive e Windows Server 2016 o versioni successive.

L’aggiunta ibrida a Microsoft Entra supporta l'aggiornamento di Windows 10 novembre 2015 e versioni successive.

Per risolvere i problemi relativi ad altri client Windows, vedere Risolvere i problemi dei dispositivi aggiunti all'ambiente ibrido di Microsoft Entra.

Questo articolo presuppone che ci siano dei dispositivi ibridi aggiunti a Microsoft Entra per supportare gli scenari seguenti:

- Accesso condizionale basato sul dispositivo

- Enterprise State Roaming

- Windows Hello for Business (Configurare Windows Hello for Business)

Nota

Per risolvere i problemi comuni di registrazione dei dispositivi, usare strumento di risoluzione dei problemi di registrazione dei dispositivi.

Risolvere gli errori di join

Passaggio 1: Recuperare lo stato delle aggiunte

- Aprire una finestra Prompt dei comandi come amministratore.

- Digitare

dsregcmd /status.

+----------------------------------------------------------------------+

| Device State |

+----------------------------------------------------------------------+

AzureAdJoined: YES

EnterpriseJoined: NO

DeviceId: 5820fbe9-60c8-43b0-bb11-44aee233e4e7

Thumbprint: AA11BB22CC33DD44EE55FF66AA77BB88CC99DD00

KeyContainerId: bae6a60b-1d2f-4d2a-a298-33385f6d05e9

KeyProvider: Microsoft Platform Crypto Provider

TpmProtected: YES

KeySignTest: : MUST Run elevated to test.

Idp: login.windows.net

TenantId: aaaabbbb-0000-cccc-1111-dddd2222eeee

TenantName: Contoso

AuthCodeUrl: https://login.microsoftonline.com/msitsupp.microsoft.com/oauth2/authorize

AccessTokenUrl: https://login.microsoftonline.com/msitsupp.microsoft.com/oauth2/token

MdmUrl: https://enrollment.manage-beta.microsoft.com/EnrollmentServer/Discovery.svc

MdmTouUrl: https://portal.manage-beta.microsoft.com/TermsOfUse.aspx

dmComplianceUrl: https://portal.manage-beta.microsoft.com/?portalAction=Compliance

SettingsUrl: eyJVc{lots of characters}JdfQ==

JoinSrvVersion: 1.0

JoinSrvUrl: https://enterpriseregistration.windows.net/EnrollmentServer/device/

JoinSrvId: urn:ms-drs:enterpriseregistration.windows.net

KeySrvVersion: 1.0

KeySrvUrl: https://enterpriseregistration.windows.net/EnrollmentServer/key/

KeySrvId: urn:ms-drs:enterpriseregistration.windows.net

DomainJoined: YES

DomainName: CONTOSO

+----------------------------------------------------------------------+

| User State |

+----------------------------------------------------------------------+

NgcSet: YES

NgcKeyId: {aaaaaaaa-0b0b-1c1c-2d2d-333333333333}

WorkplaceJoined: NO

WamDefaultSet: YES

WamDefaultAuthority: organizations

WamDefaultId: https://login.microsoft.com

WamDefaultGUID: {B16898C6-A148-4967-9171-64D755DA8520} (AzureAd)

AzureAdPrt: YES

Passaggio 2: Valutare lo stato delle aggiunte

Esaminare i campi nella tabella seguente e assicurarsi che abbiano i valori previsti:

| Campo | Valore previsto | Descrizione |

|---|---|---|

| DomainJoined | SÌ | Questo campo mostra se il dispositivo è aggiunto a un dominio Active Directory locale. Se il valore è NO, il dispositivo non può eseguire l'aggiunta ibrida a Microsoft Entra. |

| WorkplaceJoined | NO | Questo campo mostra se il dispositivo è registrato con Microsoft Entra ID come dispositivo personale, contrassegnato come aggiunto correttamente all'area di lavoro. Questo valore deve essere NO per un computer aggiunto a un dominio aggiunto anche a Microsoft Entra ibrido. Se il valore è SÌ, è stato aggiunto un account aziendale o dell'istituto di istruzione prima del completamento dell'aggiunta ibrida a Microsoft Entra. In questo caso l'account viene ignorato quando si usa la versione 1607 o una versione successiva di Windows 10. |

| AzureAdJoined | SÌ | Questo campo mostra se il dispositivo è stato aggiunto. Il valore è SÌ se il dispositivo è un dispositivo aggiunto a Microsoft Entra o un dispositivo aggiunto a Microsoft Entra ibrido. Se il valore è NO, l'aggiunta a Microsoft Entra ID non è ancora stata completata. |

Continuare con i passaggi successivi per ulteriori operazioni di risoluzione dei problemi.

Passaggio 3: Trovare la fase in cui il join non è riuscito e il codice di errore

Per Windows 10 versione 1803 o successiva

Cercare la sottosezione "Registrazione precedente" nella sezione "Dati di diagnostica" dell'output dello stato di join. Questa sezione viene visualizzata solo se il dispositivo è aggiunto a un dominio e non è possibile accedere all'aggiunta ibrida a Microsoft Entra.

Il campo "Fase errore" indica la fase dell'errore di join e "Client ErrorCode" indica il codice di errore dell'operazione di join.

+----------------------------------------------------------------------+

Previous Registration : 2019-01-31 09:16:43.000 UTC

Registration Type : sync

Error Phase : join

Client ErrorCode : 0x801c03f2

Server ErrorCode : DirectoryError

Server Message : The device object by the given id (e92325d0-xxxx-xxxx-xxxx-94ae875d5245) isn't found.

Https Status : 400

Request Id : 6bff0bd9-820b-484b-ab20-2a4f7b76c58e

+----------------------------------------------------------------------+

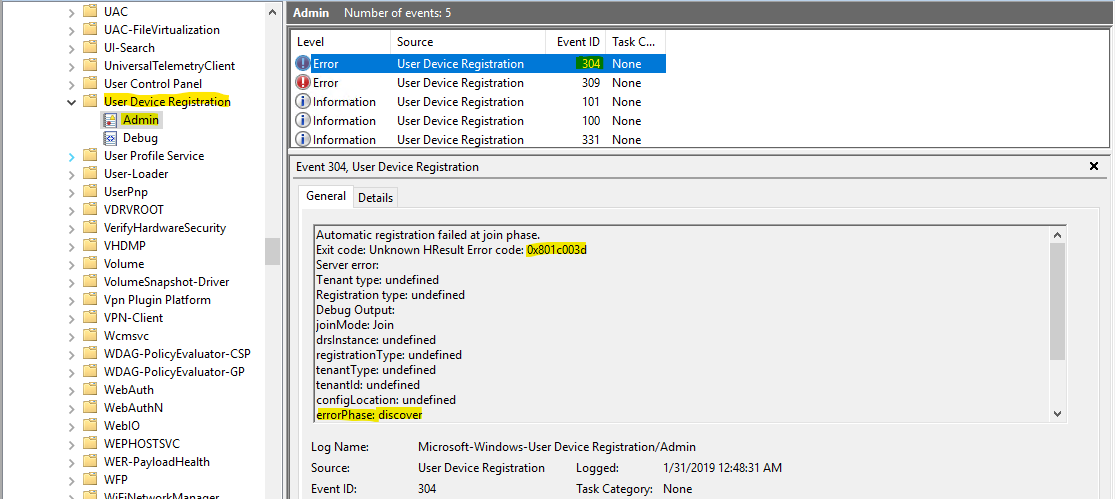

Per le versioni precedenti di Windows 10

Usare i log del Visualizzatore eventi per individuare la fase e il codice di errore per gli errori di join.

- Nel Visualizzatore eventi aprire il registro eventi Registrazione dispositivo utente. Vengono archiviati in Registro applicazioni e servizi>Microsoft>Windows>Registrazione dispositivi utente.

- Cercare gli eventi con gli ID evento seguenti: 304, 305 e 307.

Passaggio 4: Verificare le possibili cause e risoluzioni

Fase di controllo preliminare

Possibili cause di errore:

- Il dispositivo non comunica con il controller di dominio.

- Il dispositivo deve trovarsi nella rete interna dell'organizzazione o in una rete privata virtuale con una linea di rete a un controller di dominio Active Directory locale.

Fase di individuazione

Possibili cause di errore:

- L'oggetto punto di connessione del servizio non è configurato correttamente o non può essere letto dal controller di dominio.

- Un oggetto punto di connessione del servizio valido è necessario nella foresta di Active Directory a cui appartiene il dispositivo, che punta a un nome di dominio verificato in Microsoft Entra ID.

- Per altre informazioni, vedere la sezione "Configurare un punto di connessione del servizio" di Esercitazione: Configurare l'aggiunta ibrida di Microsoft Entra per i domini federati.

- Errore di connessione e recupero dei metadati di individuazione dall'endpoint di individuazione.

- Il dispositivo deve essere in grado di accedere a

https://enterpriseregistration.windows.net, nel contesto di sistema, per individuare gli endpoint di registrazione e autorizzazione. - Se l'ambiente locale richiede un proxy in uscita, l'amministratore IT deve assicurarsi che l'account computer del dispositivo sia in grado di individuare e autenticare automaticamente il proxy in uscita.

- Il dispositivo deve essere in grado di accedere a

- Impossibile connettersi all'endpoint dell'area di autenticazione utente ed eseguire l'individuazione dell'area di autenticazione (solo Windows 10 versione 1809 e versioni successive).

- Il dispositivo deve essere in grado di accedere a

https://login.microsoftonline.com, nel contesto di sistema, per eseguire l'individuazione dell'area di autenticazione per il dominio verificato e determinare il tipo di dominio (gestito o federato). - Se l'ambiente locale richiede un proxy in uscita, l'amministratore IT deve assicurarsi che l'account computer del dispositivo sia in grado di individuare e autenticare automaticamente il proxy in uscita.

- Il dispositivo deve essere in grado di accedere a

Codici di errore comuni:

| Codice errore | Motivo | Risoluzione |

|---|---|---|

| DSREG_AUTOJOIN_ADCONFIG_READ_FAILED (0x801c001d/-2145648611) | Non è possibile leggere l'oggetto SCP e ottenere le informazioni sul tenant di Microsoft Entra. | Fare riferimento alla sezione Configurare un punto di connessione del servizio. |

| DSREG_AUTOJOIN_DISC_FAILED (0x801c0021/-2145648607) | Errore di individuazione generico. Impossibile ottenere i metadati di individuazione dal servizio di replica dei dati. | Per ulteriori indagini, trovare il suberrore nelle sezioni successive. |

| DSREG_AUTOJOIN_DISC_WAIT_TIMEOUT (0x801c001f/-2145648609) | Timeout dell'operazione durante l'esecuzione dell'individuazione. | Assicurarsi che https://enterpriseregistration.windows.net sia accessibile nel contesto di sistema. Per altre informazioni, vedere la sezioneRequisiti per la connettività di rete. |

| DSREG_AUTOJOIN_USERREALM_DISCOVERY_FAILED (0x801c003d/-2145648579) | Errore di individuazione dell'area di autenticazione generica. Impossibile determinare il tipo di dominio (gestito/federato) dal servizio token di sicurezza. | Per ulteriori indagini, trovare il suberrore nelle sezioni successive. |

Codici di errore secondari comuni:

Per trovare il codice suberrore per il codice di errore di individuazione, usare uno dei metodi seguenti.

Windows 10 versione 1803 o successive

Cercare "Test individuazione DRS" nella sezione "Dati di diagnostica" dell'output dello stato di join. Questa sezione viene visualizzata solo se il dispositivo è aggiunto a un dominio e non è possibile accedere all'aggiunta ibrida a Microsoft Entra.

+----------------------------------------------------------------------+

| Diagnostic Data |

+----------------------------------------------------------------------+

Diagnostics Reference : www.microsoft.com/aadjerrors

User Context : UN-ELEVATED User

Client Time : 2019-06-05 08:25:29.000 UTC

AD Connectivity Test : PASS

AD Configuration Test : PASS

DRS Discovery Test : FAIL [0x801c0021/0x80072ee2]

DRS Connectivity Test : SKIPPED

Token acquisition Test : SKIPPED

Fallback to Sync-Join : ENABLED

+----------------------------------------------------------------------+

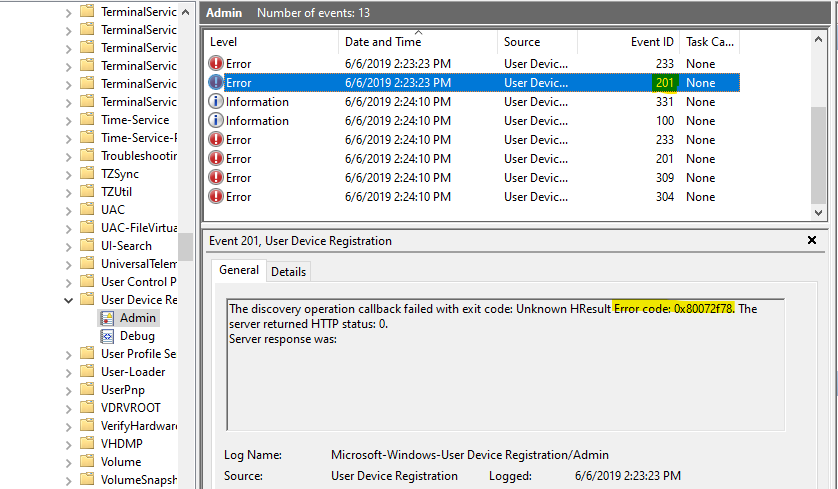

Versioni precedenti di Windows 10

Usare i log del Visualizzatore eventi per cercare la fase e il codice di errore per gli errori di join.

- Nel Visualizzatore eventi aprire il registro eventi Registrazione dispositivo utente. Vengono archiviati in Registro applicazioni e servizi>Microsoft>Windows>Registrazione dispositivi utente.

- Cercare l'ID evento 201.

Errori di rete:

| Codice errore | Motivo | Risoluzione |

|---|---|---|

| WININET_E_CANNOT_CONNECT (0x80072efd/-2147012867) | Impossibile stabilire la connessione con il server. | Verificare la connettività di rete alle risorse Microsoft necessarie. Per altre informazioni, vedere Requisiti per la connettività di rete. |

| WININET_E_TIMEOUT (0x80072ee2/-2147012894) | Timeout di rete generale. | Verificare la connettività di rete alle risorse Microsoft necessarie. Per altre informazioni, vedere Requisiti per la connettività di rete. |

| WININET_E_DECODING_FAILED (0x80072f8f/-2147012721) | Lo stack di rete non è riuscito a decodificare la risposta dal server. | Assicurarsi che il proxy di rete non interferisca e modifichi la risposta del server. |

Errori HTTP:

| Codice errore | Motivo | Risoluzione |

|---|---|---|

| DSREG_DISCOVERY_TENANT_NOT_FOUND (0x801c003a/-2145648582) | L'oggetto punto di connessione del servizio è configurato con l'ID tenant errato o non sono state trovate sottoscrizioni attive nel tenant. | Assicurarsi che l'oggetto punto di connessione del servizio sia configurato con l'ID tenant Microsoft Entra corretto e le sottoscrizioni attive o che il servizio sia presente nel tenant. |

| DSREG_SERVER_BUSY (0x801c0025/-2145648603) | HTTP 503 dal server DRS. | Il server non è attualmente disponibile. È probabile che i tentativi di aggiunta futuri riescano dopo che il server è di nuovo online. |

Altri errori:

| Codice errore | Motivo | Risoluzione |

|---|---|---|

| E_INVALIDDATA (0x8007000d/-2147024883) | Non è stato possibile analizzare il codice JSON della risposta del server, probabilmente perché il proxy restituisce un HTTP 200 con una pagina di autorizzazione HTML. | Se l'ambiente locale richiede un proxy in uscita, l'amministratore IT deve assicurarsi che l'account computer del dispositivo sia in grado di individuare e autenticare automaticamente il proxy in uscita. |

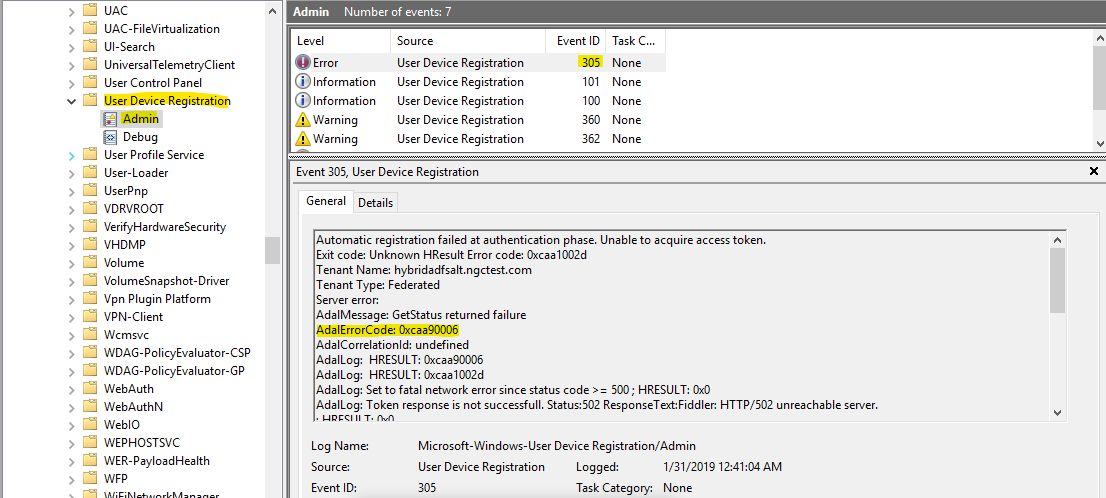

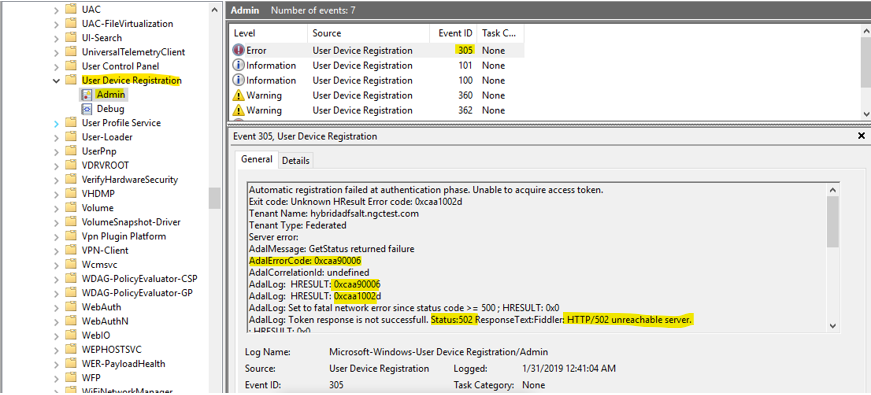

Fase di autenticazione

Questo contenuto si applica solo agli account di dominio federati.

Motivi dell'errore:

- Impossibile ottenere automaticamente un token di accesso per la risorsa DRS.

- I dispositivi Windows 10 e Windows 11 acquisiscono il token di autenticazione dal servizio federativo usando l'autenticazione integrata di Windows a un endpoint WS-Trust attivo. Per altre informazioni, vedere Configurazione del servizio federativo.

Codici errore comuni:

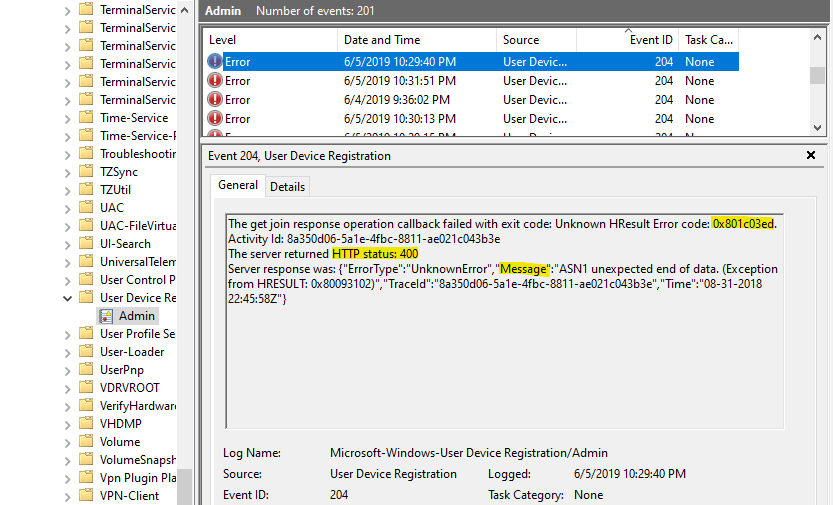

Usare i log del Visualizzatore eventi per individuare il codice di errore, il codice di errore secondario, il codice di errore del server e il messaggio di errore del server.

- Nel Visualizzatore eventi aprire il registro eventi Registrazione dispositivo utente. Vengono archiviati in Registro applicazioni e servizi>Microsoft>Windows>Registrazione dispositivi utente.

- Cercare l'ID evento 305.

Errori di configurazione:

| Codice errore | Motivo | Risoluzione |

|---|---|---|

| ERROR_ADAL_PROTOCOL_NOT_SUPPORTED (0xcaa90017/-894894057) | Il protocollo di autenticazione di Azure AD Authentication Library (ADAL) non è WS-Trust. | Il provider di identità locale deve supportare WS-Trust. |

| ERROR_ADAL_FAILED_TO_PARSE_XML (0xcaa9002c/-894894036) | Il servizio federativo locale non ha restituito una risposta XML. | Verificare che l'endpoint MEX (Metadata Exchange) restituisca un codice XML valido. Assicurarsi che il proxy non interferisca e restituisca risposte nonxml. |

| ERROR_ADAL_COULDNOT_DISCOVER_USERNAME_PASSWORD_ENDPOINT (0xcaa90023/-894894045) | Non è stato possibile individuare un endpoint per l'autenticazione di nome utente/password. | Controllare le impostazioni del provider di identità locale. Assicurarsi che gli endpoint WS-Trust siano abilitati e che la risposta MEX contenga questi endpoint corretti. |

Errori di rete:

| Codice errore | Motivo | Risoluzione |

|---|---|---|

| ERROR_ADAL_INTERNET_TIMEOUT (0xcaa82ee2/-894947614) | Timeout di rete generale. | Assicurarsi che https://login.microsoftonline.com sia accessibile nel contesto di sistema. Assicurarsi che il provider di identità locale sia accessibile nel contesto di sistema. Per altre informazioni, vedere Requisiti per la connettività di rete. |

| ERROR_ADAL_INTERNET_CONNECTION_ABORTED (0xcaa82efe/-894947586) | La connessione con l'endpoint di autorizzazione è stata interrotta. | Ripetere l'aggiunta dopo un po' di tempo o provare a eseguirla da un altro percorso di rete stabile. |

| ERROR_ADAL_INTERNET_SECURE_FAILURE (0xcaa82f8f/-894947441) | Il certificato TLS (Transport Layer Security), in precedenza noto come certificato SSL (Secure Sockets Layer), inviato dal server non è stato convalidato. | Controllare l'asimmetria dell'ora del client. Ripetere l'aggiunta dopo un po' di tempo o provare a eseguirla da un altro percorso di rete stabile. |

| ERROR_ADAL_INTERNET_CANNOT_CONNECT (0xcaa82efd/-894947587) | Tentativo di connessione a https://login.microsoftonline.com non riuscito. |

Controllare la connessione di rete a https://login.microsoftonline.com. |

Altri errori:

| Codice errore | Motivo | Risoluzione |

|---|---|---|

| ERROR_ADAL_SERVER_ERROR_INVALID_GRANT (0xcaa20003/-895352829) | Il token SAML del provider di identità locale non è stato accettato da Microsoft Entra ID. | Controllare le impostazioni del server federativo. Cercare il codice di errore del server nei log di autenticazione. |

| ERROR_ADAL_WSTRUST_REQUEST_SECURITYTOKEN_FAILED (0xcaa90014/-894894060) | La risposta WS-Trust del server ha segnalato un'eccezione di errore e non è riuscita a ottenere l'asserzione. | Controllare le impostazioni del server federativo. Cercare il codice di errore del server nei log di autenticazione. |

| ERROR_ADAL_WSTRUST_TOKEN_REQUEST_FAIL (0xcaa90006/-894894074) | È stato ricevuto un errore durante il tentativo di ottenere il token di accesso dall'endpoint del token. | Cercare l'errore sottostante nel log ADAL. |

| ERROR_ADAL_OPERATION_PENDING (0xcaa1002d/-895418323) | Errore generale di ADAL. | Cercare il codice di errore secondario o il codice di errore del server dai log di autenticazione. |

Fase di join

Motivi dell'errore:

Cercare il tipo di registrazione e il codice di errore delle tabelle seguenti, a seconda della versione di Windows 10 in uso.

Windows 10 versione 1803 o successive

Cercare la sottosezione "Registrazione precedente" nella sezione "Dati di diagnostica" dell'output dello stato di join. Questa sezione viene visualizzata solo se il dispositivo è aggiunto a un dominio e non è in grado di aggiungere Microsoft Entra ibrido.

Il campo "Tipo di registrazione" indica il tipo di join.

+----------------------------------------------------------------------+

Previous Registration : 2019-01-31 09:16:43.000 UTC

Registration Type : sync

Error Phase : join

Client ErrorCode : 0x801c03f2

Server ErrorCode : DirectoryError

Server Message : The device object by the given id (aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb) is not found.

Https Status : 400

Request Id : 6bff0bd9-820b-484b-ab20-2a4f7b76c58e

+----------------------------------------------------------------------+

Versioni precedenti di Windows 10

Usare i log del Visualizzatore eventi per individuare la fase e il codice di errore per gli errori di join.

- Nel Visualizzatore eventi aprire il registro eventi Registrazione dispositivo utente. Vengono archiviati in Registro applicazioni e servizi>Microsoft>Windows>Registrazione dispositivi utente.

- Cercare l'ID evento 204.

Gli errori HTTP restituiti dal server DRS:

| Codice errore | Motivo | Risoluzione |

|---|---|---|

| DSREG_E_DIRECTORY_FAILURE (0x801c03f2/-2145647630) | È stata ricevuta una risposta di errore da DRS con ErrorCode: "DirectoryError". | Per possibili motivi e risoluzioni, vedere il codice di errore del server. |

| DSREG_E_DEVICE_AUTHENTICATION_ERROR (0x801c0002/-2145648638) | È stata ricevuta una risposta di errore da DRS con ErrorCode: "AuthenticationError" e ErrorSubCode non è "DeviceNotFound". | Per possibili motivi e risoluzioni, vedere il codice di errore del server. |

| DSREG_E_DEVICE_INTERNALSERVICE_ERROR (0x801c0006/-2145648634) | È stata ricevuta una risposta di errore da DRS con ErrorCode: "DirectoryError". | Per possibili motivi e risoluzioni, vedere il codice di errore del server. |

Errori TPM:

| Codice errore | Motivo | Risoluzione |

|---|---|---|

| NTE_BAD_KEYSET (0x80090016/-2146893802) | L'operazione di Trusted Platform Module (TPM) non è riuscita o non è valida. | L’errore è probabilmente dovuto a un'immagine sysprep non riuscita. Assicurarsi che il computer da cui è stata creata l'immagine sysprep non sia aggiunto a Microsoft Entra, aggiunto a Microsoft Entra ibrido o registrato da Microsoft Entra. |

| TPM_E_PCP_INTERNAL_ERROR (0x80290407/-2144795641) | Errore TPM generico. | Disabilitare TPM nei dispositivi con questo errore. Windows 10, versioni 1809 e versioni successive, rileva automaticamente gli errori TPM e completa l'aggiunta a Microsoft Entra ibrido senza usare TPM. |

| TPM_E_NOTFIPS (0x80280036/-2144862154) | TPM in modalità FIPS non è attualmente supportato. | Disabilitare TPM nei dispositivi con questo errore. Windows 10, versione 1809, rileva automaticamente gli errori TPM e completa l'aggiunta a Microsoft Entra ibrido senza usare TPM. |

| NTE_AUTHENTICATION_IGNORED (0x80090031/-2146893775) | TPM è bloccato. | Errore temporaneo. Attendere il periodo di raffreddamento. Il tentativo di aggiunta dovrebbe avere esito positivo dopo un po' di tempo. Per altre informazioni, vedere Nozioni fondamentali di TPM. |

Errori di rete:

| Codice errore | Motivo | Risoluzione |

|---|---|---|

| WININET_E_TIMEOUT (0x80072ee2/-2147012894) | Timeout di rete generale durante il tentativo di registrare il dispositivo in DRS. | Controllare la connettività di rete a https://enterpriseregistration.windows.net. |

| WININET_E_NAME_NOT_RESOLVED (0x80072ee7/-2147012889) | Non è stato possibile risolvere il nome o l'indirizzo del server. | Controllare la connettività di rete a https://enterpriseregistration.windows.net. |

| WININET_E_CONNECTION_ABORTED (0x80072efe/-2147012866) | La connessione al server è stata interrotta in modo anomalo. | Ripetere l'aggiunta dopo un po' di tempo o provare a eseguirla da un altro percorso di rete stabile. |

Altri errori:

| Codice errore | Motivo | Risoluzione |

|---|---|---|

| DSREG_AUTOJOIN_ADCONFIG_READ_FAILED (0x801c001d/-2145648611) | L'ID evento 220 è presente nei registri eventi registrazione dispositivo utente. Windows non può accedere all'oggetto computer in Active Directory. Un codice di errore di Windows potrebbe essere incluso nell'evento. I codici di errore ERROR_NO_SUCH_LOGON_SESSION (1312) e ERROR_NO_SUCH_USER (1317) sono correlati ai problemi di replica in Active Directory locale. | Risolvere i problemi di replica in Active Directory. Questi problemi di replica potrebbero essere temporanei e potrebbero andare via dopo un po' di tempo. |

Errori del server di aggiunta federati:

| Codice errore del server | Messaggio di errore del server | Possibili cause | Risoluzione |

|---|---|---|---|

| DirectoryError | La richiesta viene limitata temporaneamente. Ritentare tra 300 secondi. | Questo errore è previsto, probabilmente perché sono state effettuate più richieste di registrazione in rapida successione. | Ripetere il join dopo il periodo di raffreddamento |

Errori del server di aggiunta alla sincronizzazione:

| Codice errore del server | Messaggio di errore del server | Possibili cause | Risoluzione |

|---|---|---|---|

| DirectoryError | AADSTS90002: tenant UUID non trovato. Questo errore può verificarsi se non sono presenti sottoscrizioni attive per il tenant. Rivolgersi all'amministratore della sottoscrizione. |

L'ID tenant nell'oggetto punto di connessione del servizio non è corretto. | Assicurarsi che l'oggetto punto di connessione del servizio sia configurato con l'ID tenant Microsoft Entra corretto e le sottoscrizioni attive o che il servizio sia presente nel tenant. |

| DirectoryError | L'oggetto dispositivo in base all'ID specificato non viene trovato. | Questo errore è previsto per sync-join. L'oggetto dispositivo non è stato sincronizzato da AD a Microsoft Entra ID | Attendere il completamento della sincronizzazione Microsoft Entra Connect e il successivo tentativo di join dopo il completamento della sincronizzazione risolverà il problema. |

| AuthenticationError | Verifica del SID del computer di destinazione | Il certificato nel dispositivo Microsoft Entra non corrisponde al certificato usato per accedere al BLOB durante il join di sincronizzazione. Questo errore significa in genere che la sincronizzazione non è ancora stata completata. | Attendere il completamento della sincronizzazione di Microsoft Entra Connect, e il successivo tentativo di join dopo il completamento della sincronizzazione risolverà il problema. |

Passaggio 5: Raccogliere i log e contattare il supporto tecnico Microsoft

Estrarre i file in una cartella, ad esempio c:\temp, e quindi passare alla cartella.

Da una sessione di Azure PowerShell con privilegi elevati eseguire

.\start-auth.ps1 -v -accepteula.Selezionare Cambia account per passare a un'altra sessione con l'utente del problema.

Riprodurre il problema.

Selezionare Cambia account per tornare alla sessione di amministrazione che esegue la traccia.

Dalla sessione di PowerShell con privilegi elevati eseguire

.\stop-auth.ps1.Zippare (comprimere) e inviare i log di autenticazione della cartella dalla cartella in cui sono stati eseguiti gli script.

Risolvere i problemi di autenticazione post-join

Passaggio 1: Recuperare lo stato PRT usando dsregcmd /status

Aprire una finestra del prompt dei comandi.

Nota

Per ottenere lo stato del token di aggiornamento primario (PRT), aprire la finestra del prompt dei comandi nel contesto dell'utente connesso.

Eseguire

dsregcmd /status.La sezione "Stato SSO" fornisce lo stato PRT corrente.

Se il campo AzureAdPrt è impostato su NO, si è verificato un errore durante l'acquisizione dello stato PRT da Microsoft Entra ID.

Se AzureAdPrtUpdateTime è superiore a quattro ore, è probabile che si verifichi un problema con l'aggiornamento della richiesta pull. Bloccare e sbloccare il dispositivo per forzare l'aggiornamento PRT e quindi verificare se l'ora viene aggiornata.

+----------------------------------------------------------------------+

| SSO State |

+----------------------------------------------------------------------+

AzureAdPrt : YES

AzureAdPrtUpdateTime : 2020-07-12 22:57:53.000 UTC

AzureAdPrtExpiryTime : 2019-07-26 22:58:35.000 UTC

AzureAdPrtAuthority : https://login.microsoftonline.com/aaaabbbb-0000-cccc-1111-dddd2222eeee

EnterprisePrt : YES

EnterprisePrtUpdateTime : 2020-07-12 22:57:54.000 UTC

EnterprisePrtExpiryTime : 2020-07-26 22:57:54.000 UTC

EnterprisePrtAuthority : https://corp.hybridadfs.contoso.com:443/adfs

+----------------------------------------------------------------------+

Passaggio 2: Trovare il codice di errore

Dall'output dsregcmd

Nota

L'output è disponibile dall'aggiornamento di Windows 10 maggio 2021 (versione 21H1).

Il campo "Stato tentativo" nel campo "AzureAdPrt" fornisce lo stato del tentativo di aggiornamento primario precedente, insieme ad altre informazioni di debug necessarie. Per le versioni precedenti di Windows, estrarre le informazioni dai log operativi e di analisi di Microsoft Entra.

+----------------------------------------------------------------------+

| SSO State |

+----------------------------------------------------------------------+

AzureAdPrt : NO

AzureAdPrtAuthority : https://login.microsoftonline.com/aaaabbbb-0000-cccc-1111-dddd2222eeee

AcquirePrtDiagnostics : PRESENT

Previous Prt Attempt : 2020-07-18 20:10:33.789 UTC

Attempt Status : 0xc000006d

User Identity : john@contoso.com

Credential Type : Password

Correlation ID : aaaa0000-bb11-2222-33cc-444444dddddd

Endpoint URI : https://login.microsoftonline.com/aaaabbbb-0000-cccc-1111-dddd2222eeee/oauth2/token/

HTTP Method : POST

HTTP Error : 0x0

HTTP status : 400

Server Error Code : invalid_grant

Server Error Description : AADSTS50126: Error validating credentials due to invalid username or password.

Dai log operativi e di analisi di Microsoft Entra

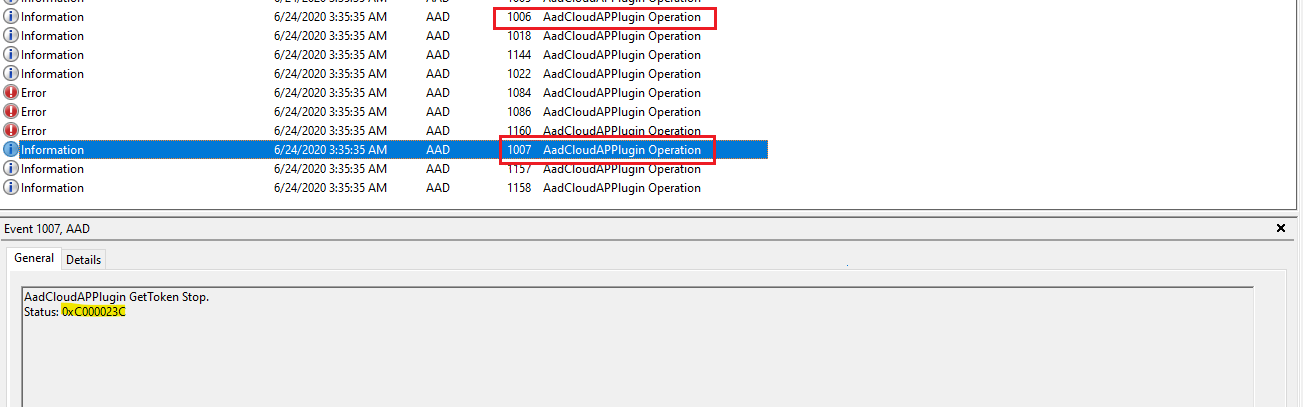

Usare visualizzatore eventi per cercare le voci di log registrate dal plug-in Microsoft Entra CloudAP durante l'acquisizione della richiesta pull.

- Nel Visualizzatore eventi aprire i registri eventi di Microsoft Entra Operational. Vengono archiviati in Registri applicazioni e servizi>Microsoft>Windows>AAD.

Nota

Il plug-in CloudAP registra gli eventi di errore nei log operativi e registra gli eventi di informazioni nei log di analisi. Per risolvere i problemi, gli eventi del log operativo e di analisi sono entrambi necessari.

L'evento 1006 nei log di analisi indica l'inizio del flusso di acquisizione della richiesta pull e l'evento 1007 nei log di analisi indica la fine del flusso di acquisizione PRT. Tutti gli eventi nei log di Microsoft Entra (analisi e operativi) registrati tra gli eventi 1006 e 1007 sono stati registrati come parte del flusso di acquisizione PRT.

L'evento 1007 registra il codice di errore finale.

Passaggio 3: Risolvere altri problemi, in base al codice di errore trovato

| Codice errore | Motivo | Risoluzione |

|---|---|---|

| STATUS_LOGON_FAILURE (-1073741715/ 0xc000006d) STATUS_WRONG_PASSWORD (-1073741718/ 0xc000006a) |

Nota: WS-Trust è necessario per l'autenticazione federata. |

|

| STATUS_REQUEST_NOT_ACCEPTED (-1073741616/ 0xc00000d0) | È stata ricevuta una risposta di errore (HTTP 400) dal servizio di autenticazione Microsoft Entra o dall'endpoint WS-Trust. Nota: WS-Trust è necessario per l'autenticazione federata. |

Gli eventi 1081 e 1088 (log operativi di Microsoft Entra) contengono rispettivamente il codice di errore del server e la descrizione dell'errore per gli errori provenienti dal servizio di autenticazione Microsoft Entra e dall'endpoint WS-Trust. I codici di errore comuni del server e le relative risoluzioni sono elencati nella sezione successiva. La prima istanza dell'evento 1022 (log di analisi di Microsoft Entra), gli eventi precedenti 1081 o 1088, contengono l'URL a cui si accede. |

| STATUS_NETWORK_UNREACHABLE (-1073741252/ 0xc000023c) STATUS_BAD_NETWORK_PATH (-1073741634/ 0xc00000be) STATUS_UNEXPECTED_NETWORK_ERROR (-1073741628/ 0xc00000c4) |

Nota: WS-Trust è necessario per l'autenticazione federata. |

|

| STATUS_NO_SUCH_LOGON_SESSION (-1073741729/ 0xc000005f) | L’individuazione dell'area di autenticazione dell'utente non è riuscita in quanto il servizio di autenticazione di Microsoft Entra non è stato in grado di individuare il dominio dell'utente. | |

| AAD_CLOUDAP_E_OAUTH_USERNAME_IS_MALFORMED (-1073445812/ 0xc004844c) | Il formato dell'UPN dell'utente non è quello previsto. Note: |

whoami /upn dovrebbe visualizzare l'UPN configurato. |

| AAD_CLOUDAP_E_OAUTH_USER_SID_IS_EMPTY (-1073445822/ 0xc0048442) | Il SID utente non è presente nel token ID restituito dal servizio di autenticazione Microsoft Entra. | Assicurarsi che il proxy di rete non interferisca con la risposta del server e non la modifichi. |

| AAD_CLOUDAP_E_WSTRUST_SAML_TOKENS_ARE_EMPTY (--1073445695/ 0xc00484c1) | È stato ricevuto un errore dall'endpoint WS-Trust. Nota: WS-Trust è necessario per l'autenticazione federata. |

|

| AAD_CLOUDAP_E_HTTP_PASSWORD_URI_IS_EMPTY (-1073445749/ 0xc004848b) | L’endpoint MEX non è configurato correttamente. La risposta MEX non contiene URL di password. | |

| AAD_CLOUDAP_E_HTTP_CERTIFICATE_URI_IS_EMPTY (-1073445748/ 0xc004848C) | L’endpoint MEX non è configurato correttamente. La risposta MEX non contiene URL di endpoint di certificato. | |

| WC_E_DTDPROHIBITED (-1072894385/ 0xc00cee4f) | La risposta XML dall'endpoint WS-Trust include una definizione DTD (Document Type Definition). Una definizione DTD non è prevista nelle risposte XML e l'analisi della risposta ha esito negativo se è inclusa una definizione DTD. Nota: WS-Trust è necessario per l'autenticazione federata. |

Codici di errore comuni del server

| Codice errore | Motivo | Risoluzione |

|---|---|---|

| AADSTS50155: Autenticazione del dispositivo non riuscita | Seguire le istruzioni per questo problema in Domande frequenti sulla gestione dei dispositivi Microsoft Entra per registrare nuovamente il dispositivo in base al tipo di aggiunta del dispositivo. | |

AADSTS50034: l'account utente Account non esiste nella directory tenant id |

Microsoft Entra ID non riesce a trovare l'account utente nel tenant. | |

| AADSTS50126: errore durante la convalida delle credenziali a causa di un nome utente o di una password non validi. | Per acquisire un nuovo token di aggiornamento primario con le nuove credenziali, attendere il completamento della sincronizzazione delle password di Microsoft Entra. |

Codici di errore di rete comuni

| Codice errore | Motivo | Risoluzione |

|---|---|---|

| ERROR_WINHTTP_TIMEOUT (12002) ERROR_WINHTTP_NAME_NOT_RESOLVED (12007) ERROR_WINHTTP_CANNOT_CONNECT (12029) ERROR_WINHTTP_CONNECTION_ERROR (12030) |

Problemi comuni relativi alla rete. | Ottenere altri codici di errore di rete. |

Passaggio 4: Raccogliere i log

Log regolari

- Passare a https://aka.ms/icesdptool per scaricare automaticamente un file .cab contenente lo strumento di diagnostica.

- Eseguire lo strumento e riprovare lo scenario.

- Per le tracce di Fiddler, accettare le richieste di certificato visualizzate.

- La procedura guidata richiede una password per proteggere i file di traccia. Specificare una password.

- Aprire infine la cartella in cui sono archiviati tutti i log raccolti, ad esempio %LOCALAPPDATA%\ElevatedDiagnostics\numbers.

- Contattare il supporto tecnico con il contenuto del file .cab più recente.

Tracce di rete

Nota

Quando si raccolgono tracce di rete, è importante non usare Fiddler durante la riproduzione.

- Eseguire

netsh trace start scenario=internetClient_dbg capture=yes persistent=yes. - Bloccare e sbloccare il dispositivo. Per i dispositivi aggiunti all'ambiente ibrido, attendere un minuto o più per consentire il completamento dell'attività di acquisizione PRT.

- Eseguire

netsh trace stop. - Condividere il file nettrace.cab con il supporto.

Problemi noti

Se si è connessi a un hotspot per dispositivi mobili o a una rete Wi-Fi esterna e si va a Impostazioni>Account>Accesso aziendale o dell'istituto di istruzione, i dispositivi aggiunti a Microsoft Entra ibrido potrebbero mostrare due account diversi, uno per Microsoft Entra ID e uno per AD locale. Questo problema dell'interfaccia utente non influisce sulle funzionalità.

Contenuto correlato

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per