Creare una verifica di accesso di gruppi e applicazioni in Microsoft Entra ID

L'accesso a gruppi e applicazioni per dipendenti e utenti guest cambia nel corso del tempo. Per ridurre i rischi associati ad assegnazioni di accesso obsolete, gli amministratori possono usare Microsoft Entra ID per creare verifiche di accesso per i membri dei gruppi o l'accesso alle applicazioni.

I proprietari dei gruppi di sicurezza e Microsoft 365 possono anche usare Microsoft Entra ID per creare verifiche di accesso per i membri del gruppo, purché un utente con almeno il ruolo di Amministratore di Identity Governance consenta l'impostazione tramite il riquadro Impostazioni verifiche di accesso. Per altre informazioni su questi scenari, vedere Gestire le verifiche di accesso.

Guardare un breve video per informazioni sull'abilitazione delle verifiche di accesso.

Questo articolo descrive come creare una o più verifiche di accesso per i membri di un gruppo o per l'accesso alle applicazioni.

- Per verificare le assegnazioni di pacchetti di accesso, vedere configurare una verifica di accesso nella gestione entitlement.

- Per verificare le risorse di Azure o i ruoli di Microsoft Entra, vedere Creare una verifica di accesso delle risorse di Azure e dei ruoli di Microsoft Entra in Privileged Identity Management.

- Per le revisioni di PIM per i gruppi, vedere Creare una verifica di accesso di PIM per gruppi.

Prerequisiti

- Licenze Microsoft Entra ID P2 o Microsoft Entra ID Governance.

- Per creare una verifica degli utenti inattivi o con raccomandazioni di affiliazione da utente a gruppo, è necessario disporre di una licenza di Microsoft Entra ID Governance.

- Amministratore globale o Amministratore di Identity Governance per creare revisioni su gruppi o applicazioni.

- Gli utenti devono essere almeno un Amministratore ruolo con privilegi per poter creare verifiche nei gruppi assegnabili a ruoli. Per ulteriori informazioni vedere, Usare i gruppi di Microsoft Entra per gestire le assegnazioni di ruolo.

- Proprietario di Gruppo di sicurezza e Microsoft 365.

Per altre informazioni, vedere Requisiti relativi alle licenze.

Nota

Dopo l'accesso con privilegi minimi, è consigliabile usare il ruolo di amministratore di Identity Governance.

Se si sta verificando l'accesso a un'applicazione, prima di creare la verifica vedere l'articolo su come preparasi per una verifica di accesso degli utenti a un'applicazione per assicurarsi che l'applicazione sia integrata con Microsoft Entra ID nel proprio tenant.

Nota

Le verifiche di accesso acquisiscono uno snapshot dell'accesso all'inizio di ogni istanza di verifica. Tutte le modifiche apportate durante il processo di verifica verranno riflesse nel ciclo di verifica successivo. In pratica, all'inizio di ogni nuova ricorrenza, vengono recuperati i dati pertinenti relativi agli utenti, alle risorse in fase di verifica e ai rispettivi revisori.

Nota

In una verifica di gruppo, i gruppi annidati verranno automaticamente resi flat, in modo che gli utenti dei gruppi annidati vengano visualizzati come singoli utenti. Se un utente viene contrassegnato per la rimozione a causa dell'appartenenza a un gruppo annidato, non verrà rimosso automaticamente dal gruppo annidato, ma solo dall'appartenenza diretta al gruppo.

Creare una verifica di accesso a una singola fase

Ambito

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

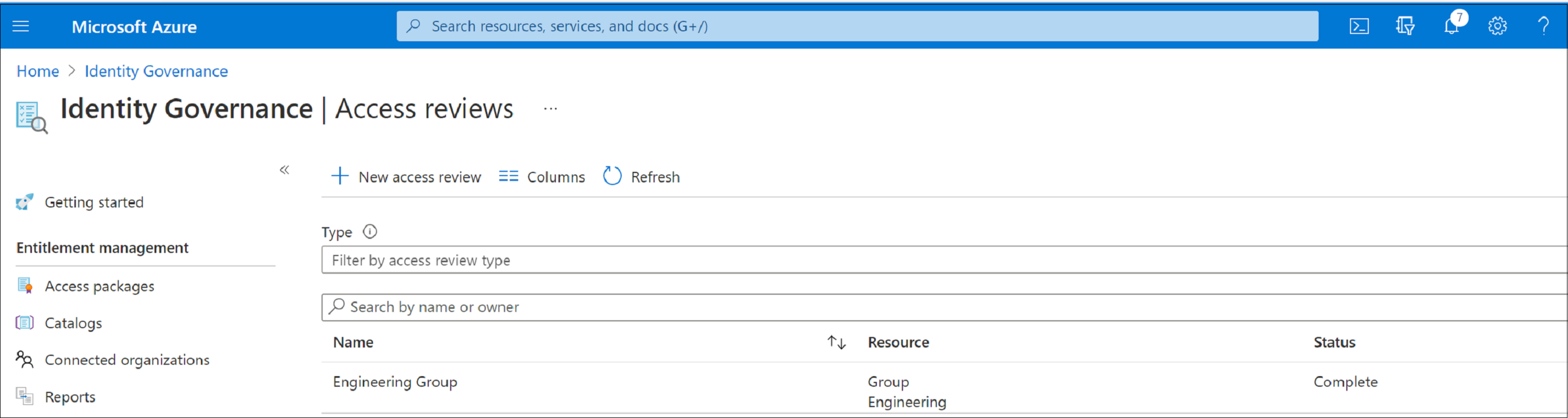

Passare a Governance identità>Verifiche di accesso.

Selezionare Nuova verifica di accesso per creare una nuova verifica di accesso.

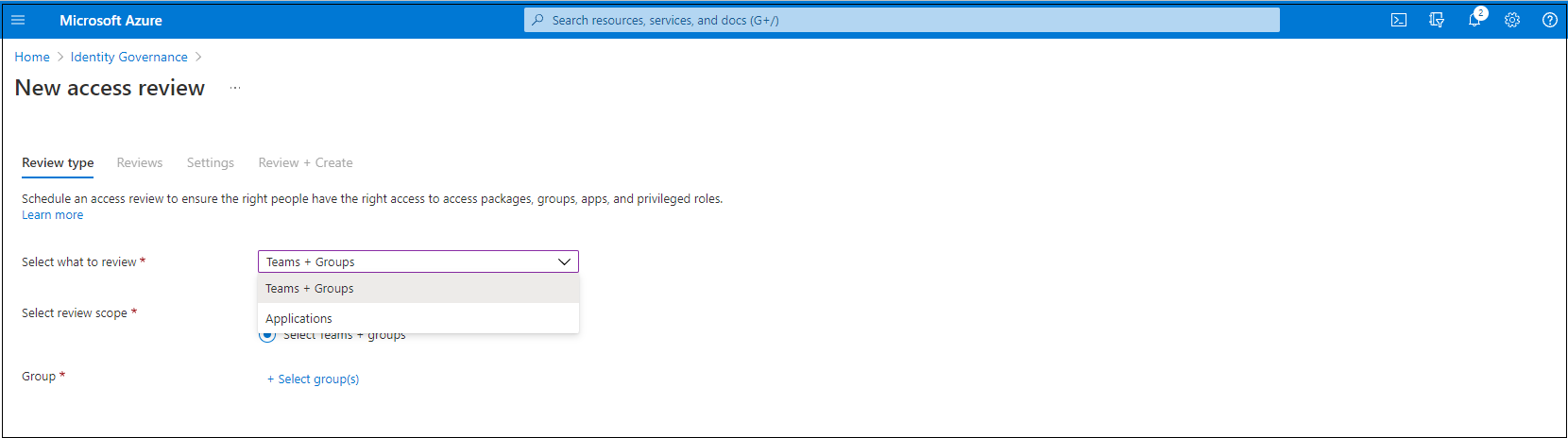

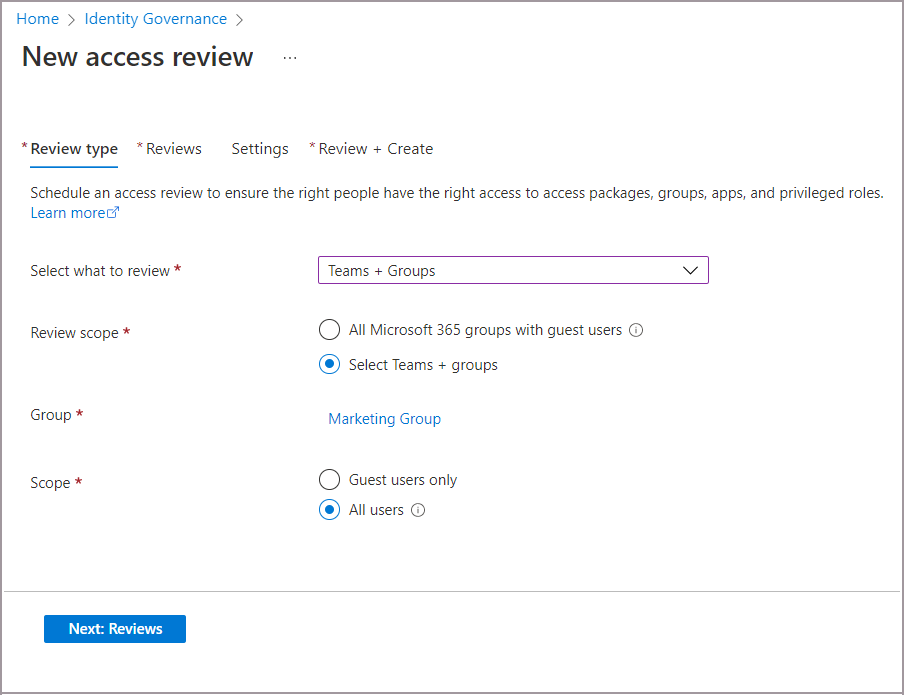

Nel riquadro Seleziona gli elementi da verificare, selezionare la risorsa che si desidera verificare.

Se si è selezionato Team e gruppi, si hanno a disposizione due opzioni:

Tutti i gruppi di Gruppi di Microsoft 365S con utenti guest: selezionare questa opzione per creare verifiche periodiche su tutti gli utenti guest in tutti i gruppi di Microsoft Teams e Microsoft 365 nell'organizzazione. I gruppi dinamici e i gruppi assegnabili a ruoli non sono inclusi. È possibile scegliere di escludere determinati gruppi selezionando Seleziona uno o più gruppi da escludere.

Seleziona Team e gruppi: selezionare questa opzione se si desidera specificare un set di team e/o gruppi finiti da verificare. Sulla destra verrà visualizzato un elenco di gruppi tra cui scegliere.

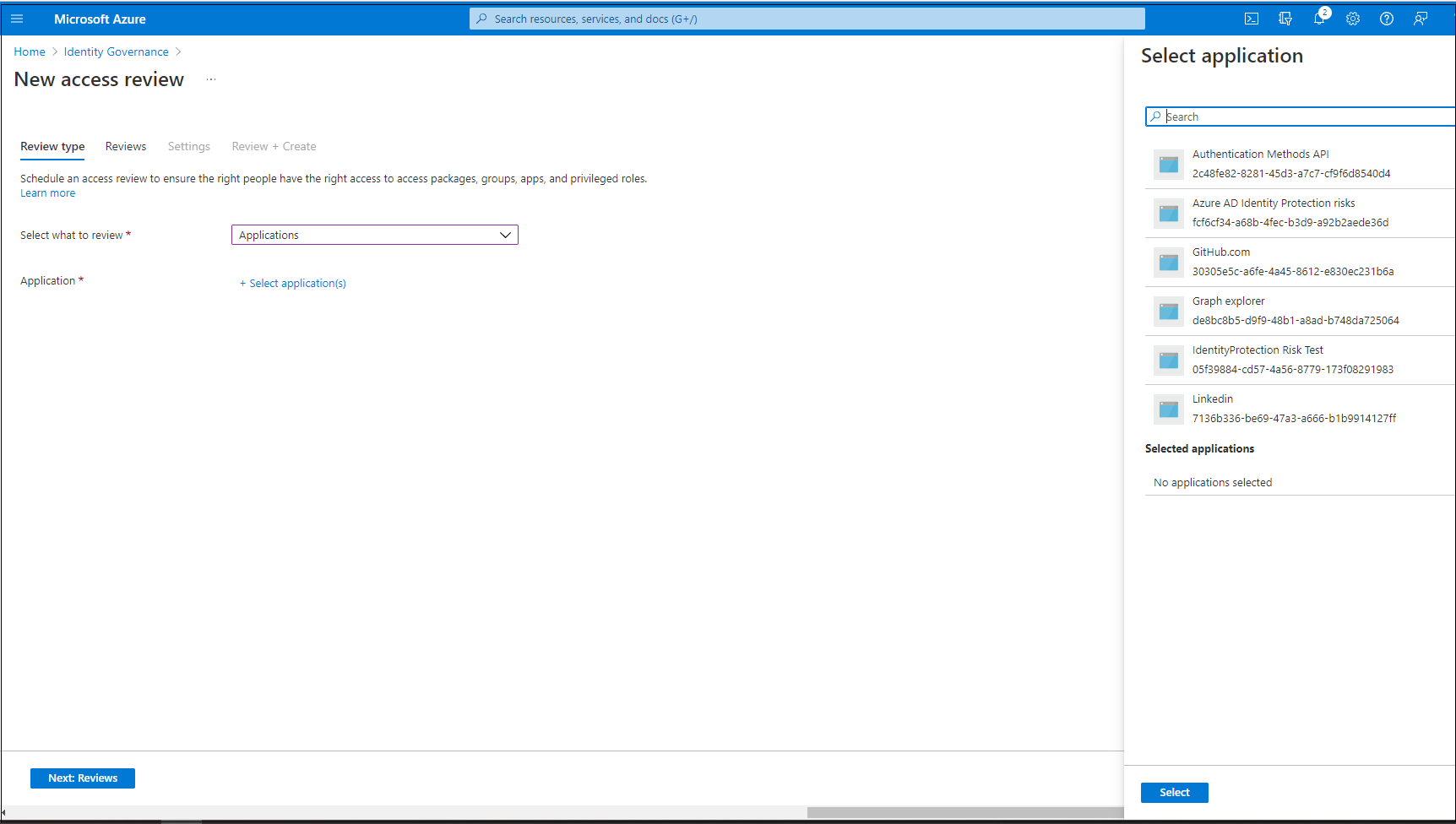

Se si è selezionato Applicazioni, selezionare una o più applicazioni.

Nota

Selezionando più gruppi o applicazioni vengono create più verifiche di accesso. Se, ad esempio, si selezionano cinque gruppi da verificare, si otterranno cinque verifiche di accesso diverse.

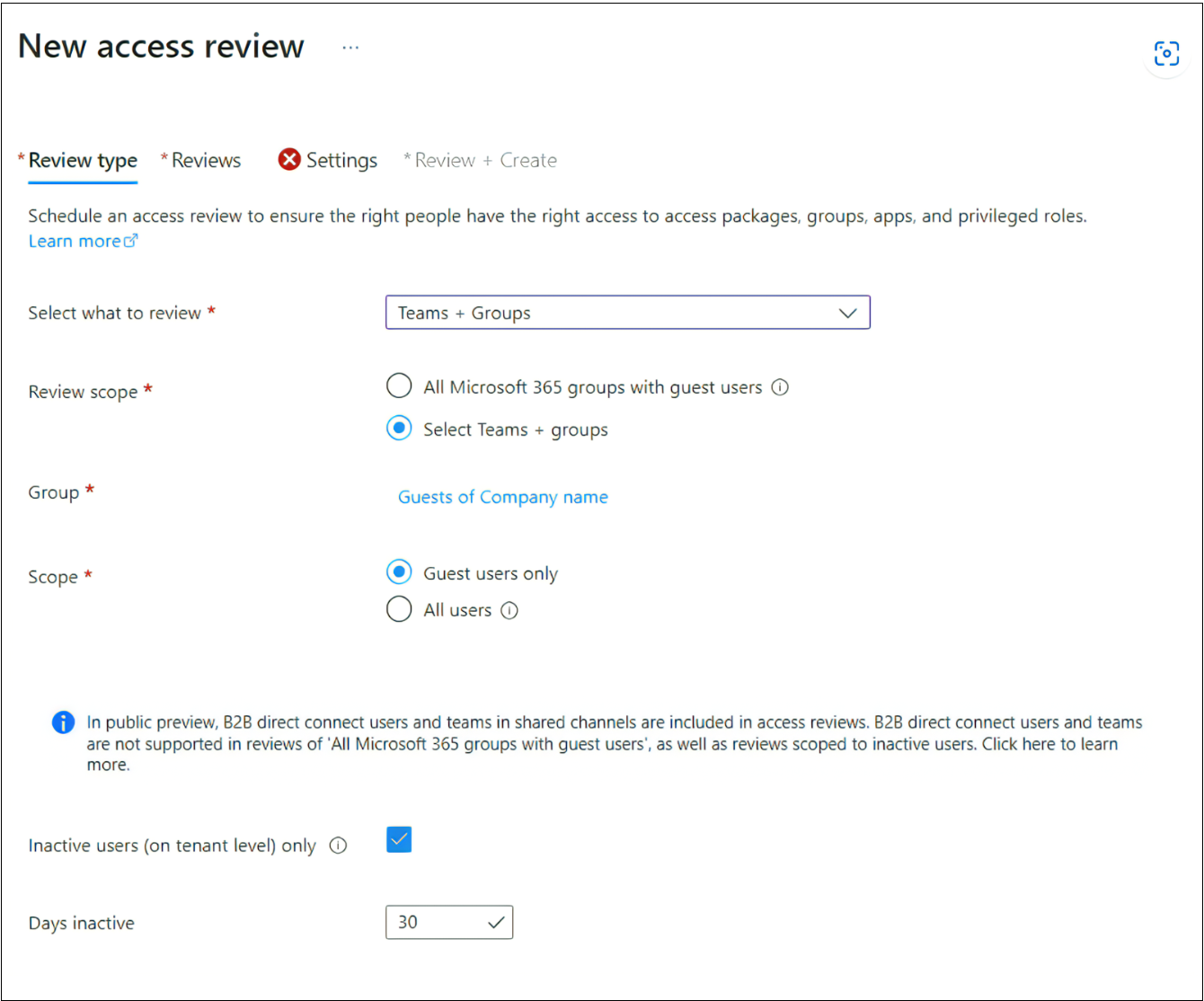

Ora è possibile selezionare un ambito per la verifica. Le opzioni disponibili sono:

- Solo utenti guest: questa opzione limita la verifica di accesso solo agli utenti guest di Microsoft Entra B2B nella directory in uso.

- Tutti: questa opzione estende l'ambito definito per la verifica di accesso a tutti gli oggetti utente associati alla risorsa.

Nota

Se si è selezionato Tutti i gruppi di Microsoft 365 con utenti guest, l'unica opzione disponibile è la verifica di Solo utenti guest.

In alternativa, se si sta eseguendo una verifica dell'appartenenza al gruppo, è possibile creare verifiche di accesso solo per gli utenti inattivi nel gruppo. Nella sezione Ambito utenti, contrassegnare la casella accanto a Utenti non attivi (a livello di tenant). Se si contrassegna la casella, l'ambito della revisione è incentrato solo sugli utenti inattivi, ovvero quelli che non hanno eseguito l'accesso in modo interattivo o non interattivo al tenant. Specificare quindi Giorni di inattività inserendo un numero massimo di 730 giorni (due anni). Gli utenti del gruppo che rimangono inattivi per il numero specificato di giorni saranno gli unici inclusi nella verifica.

Nota

Gli utenti creati di recente non saranno interessati durante la configurazione del tempo di inattività. La verifica di accesso verificherà se un utente sia stato creato nell'intervallo di tempo configurato e ignora gli utenti che non sono esistiti per almeno quel periodo di tempo. Ad esempio, se si imposta il tempo di inattività su 90 giorni e un utente guest è stato creato o invitato meno di 90 giorni fa, l'utente guest non rientrerà nell'ambito della verifica di accesso. In questo modo, un utente può accedere almeno una volta prima di essere rimosso.

Selezionare Successivo: Verifiche.

Successivo: Verifiche

È possibile creare una revisione a fase singola o a più fasi. Per una verifica a fase singola, continuare qui. Per creare una verifica di accesso a più fasi, seguire la procedura descritta in Creare una verifica di accesso a più fasi

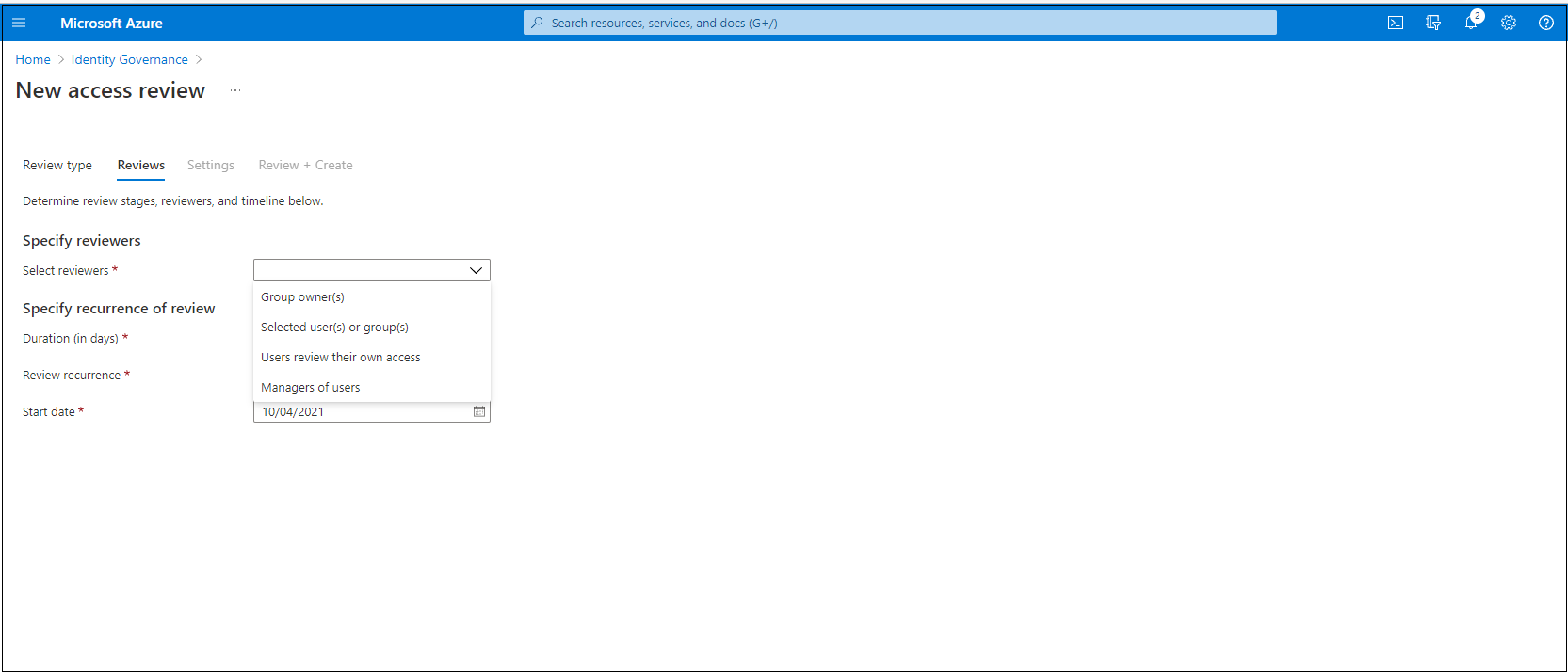

Nella sezione Specifica revisori, nella casella Seleziona revisori , selezionare una o più persone che prendano decisioni nelle verifiche di accesso. È possibile scegliere tra:

- Proprietario/i del gruppo: questa opzione è disponibile solo quando si esegue una verifica in un team o in un gruppo.

- Uno o più utenti o gruppi selezionati

- Gli utenti verificano il proprio accesso

- Manager di utenti

Scegliendo l'opzione Manager di utenti o Proprietario/i del gruppo, è anche possibile specificare un revisore di fallback. Ai revisori di fallback viene richiesto di eseguire una verifica quando l'utente non ha un manager specificato per la directory o il gruppo non ha un proprietario.

Nota

In una verifica di accesso a un team o a un gruppo, solo i proprietari del gruppo (al momento dell'avvio di una verifica) vengono considerati come revisori. Durante una verifica, se l'elenco dei proprietari del gruppo viene aggiornato, i nuovi proprietari del gruppo non verranno considerati come revisori e i vecchi proprietari del gruppo saranno comunque considerati come revisori. Tuttavia, nel caso di una verifica ricorrente, eventuali modifiche nell'elenco dei proprietari del gruppo verranno considerate nell'istanza successiva di tale verifica.

Importante

Per le verifiche di accesso di PIM per Gruppi (anteprima), quando si seleziona il proprietario del gruppo come revisore, è obbligatorio assegnare almeno un revisore di fallback. La verifica assegnerà solo il/i proprietario/i attivo/i come revisore/i. I proprietari idonei non sono inclusi. Se non sono presenti proprietari attivi all'inizio della verifica, i revisori di fallback verranno assegnati alla revisione.

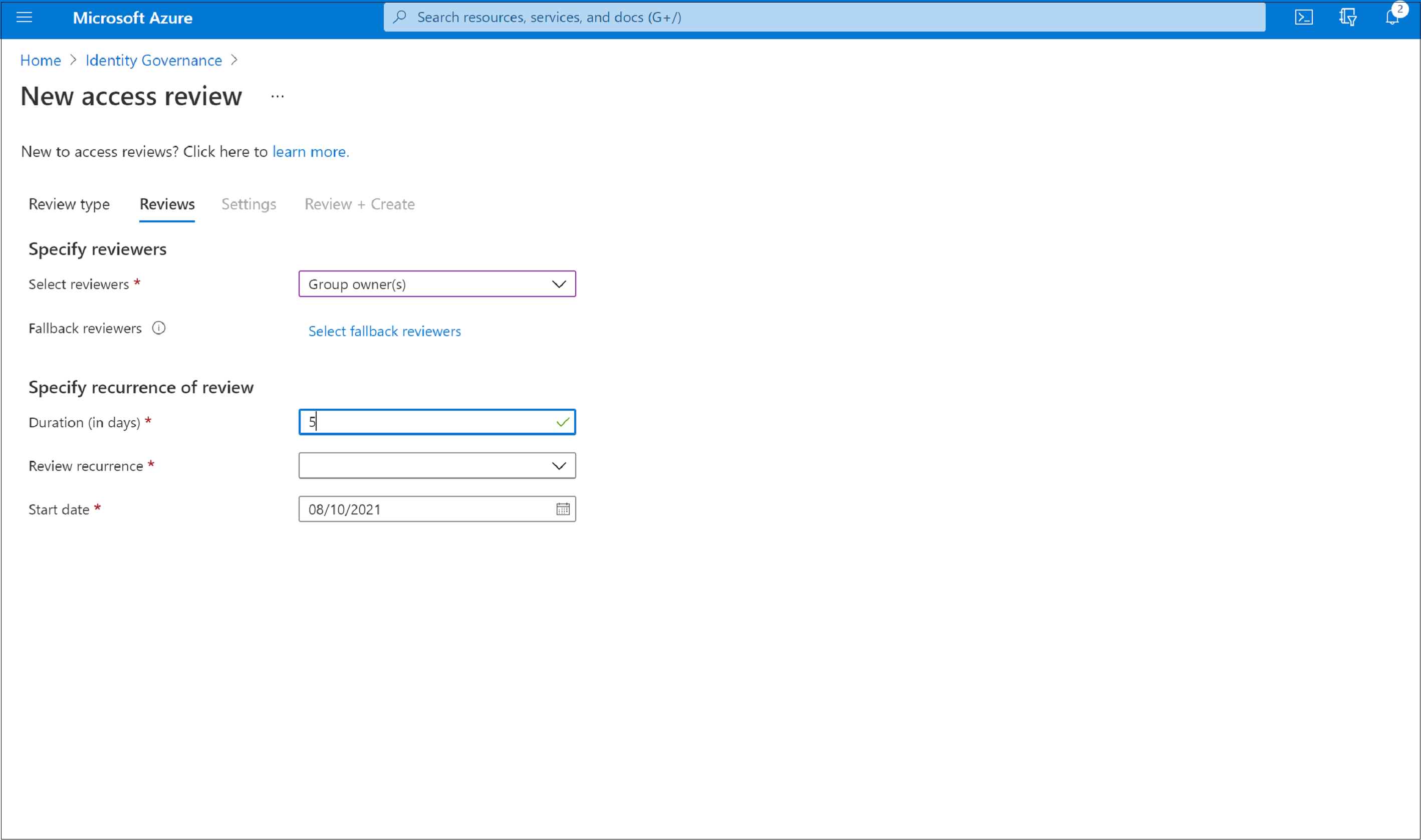

Nella sezione Specifica la ricorrenza della verifica, specificare le selezioni seguenti:

Durata (in giorni): durata dell'apertura di una verifica per l'input dei revisori.

Data di inizio: inizio della serie di verifiche.

Data di termine: al termine della serie di revisioni. È possibile specificare che non termina Mai. In alternativa, è possibile selezionare Termine in una data specifica o Termine dopo il numero di occorrenze.

Selezionare Avanti: Impostazioni.

Nota

Quando si crea una verifica di accesso, è possibile specificarne la data di inizio, ma l'orario di inizio può variare alcune ore in base all'elaborazione del sistema. Ad esempio, se si crea una verifica di accesso alle 03:00 UTC del 09/09 impostata per l'esecuzione il 12/09, la verifica verrà pianificata alle 03:00 UTC della data di inizio, ma potrebbe essere ritardata a causa dell'elaborazione del sistema.

È possibile specificare la data di inizio, ma l'ora di inizio può variare alcune ore in base all'elaborazione del sistema.

Successivo: Impostazioni

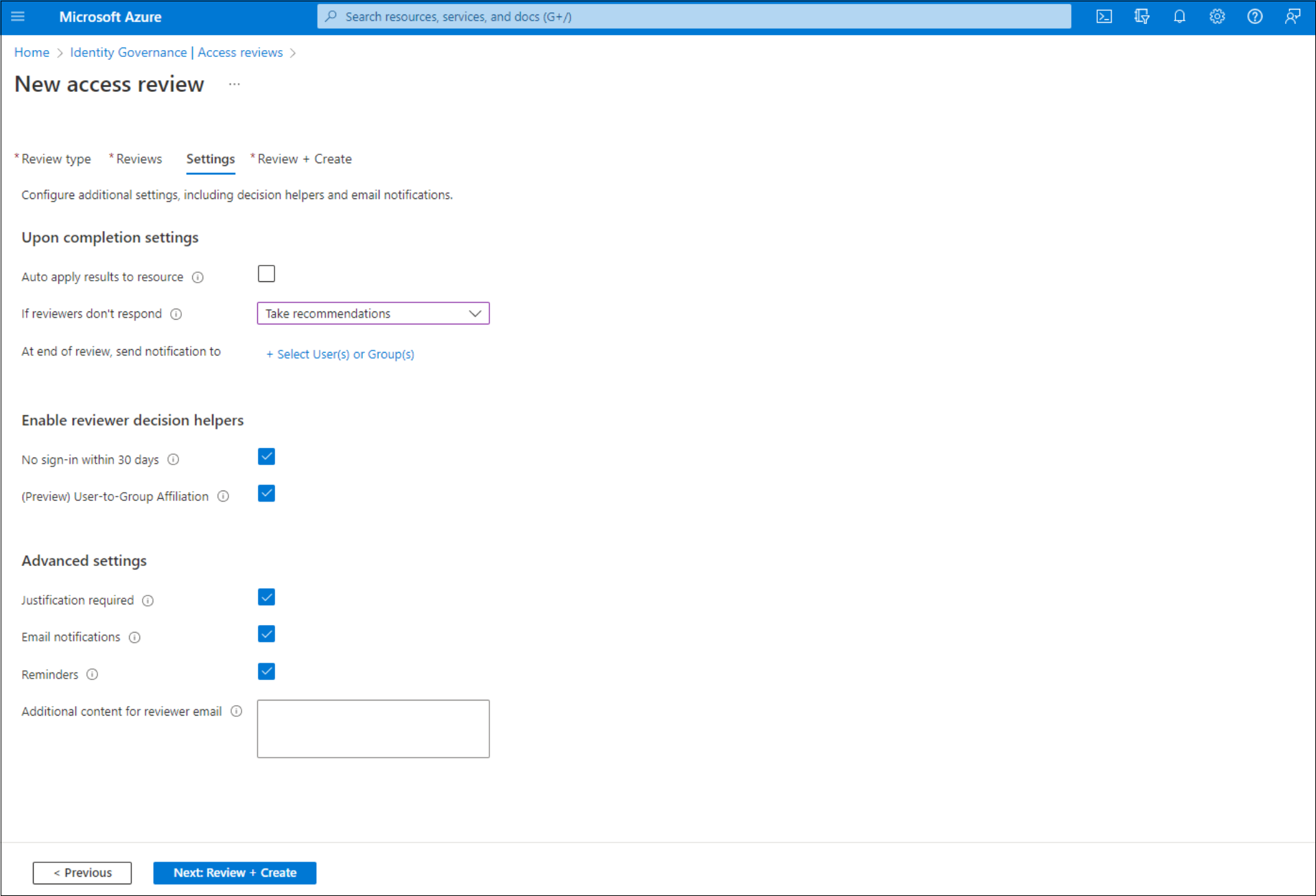

Nella sezione Impostazioni al completamento è possibile specificare cosa accade dopo il termine della verifica.

Applica automaticamente i risultati alla risorsa: selezionare questa casella di controllo se si vuole rimuovere automaticamente l'accesso per gli utenti a cui è stato negato l’accesso al termine della durata della verifica. Se l'opzione è disabilitata, è necessario applicare manualmente i risultati al termine della verifica. Per altre informazioni sull'applicazione dei risultati della verifica, vedere Gestire le verifiche di accesso.

Se i revisori non rispondono: usare questa opzione per specificare cosa accade per gli utenti non sottoposti a verifica dal revisore entro il periodo di verifica. Questa impostazione non ha alcun effetto sugli utenti che sono stati sottoposti a verifica dai revisori. L'elenco a discesa mostra le opzioni seguenti:

- Nessuna modifica: non viene apportata alcuna modifica all'accesso dell'utente.

- Rimuovi accesso: l'accesso dell'utente viene rimosso.

- Approva accesso: l'accesso dell'utente viene approvato.

- Accetta i consigli: vengono applicati i consigli del sistema per rifiutare o approvare l'accesso continuo dell'utente.

Avviso

Se l’impostazione Se i revisori non rispondono è impostata su Rimuovi accesso o Accetta raccomandazioni e Applica automaticamente i risultati alla risorsa è abilitato, l'accesso a questa risorsa potrebbe essere interamente revocato se i revisori non rispondono.

Azione da applicare agli utenti guest negati: questa opzione è disponibile solo se l'ambito della verifica di accesso include solo gli utenti guest per specificare cosa accade agli utenti guest se un revisore o l'impostazione Se i revisori non rispondono dovesse negare loro l’accesso.

- Rimuovi l'appartenenza dell'utente dalla risorsa: questa opzione rimuove l'accesso di un utente guest a cui è stato negato l’accesso al gruppo o all'applicazione da verificare. Possono comunque accedere al tenant e non perderanno altri accessi.

- Impedisci l'accesso all'utente per 30 giorni e quindi rimuovi l'utente dal tenant: questa opzione blocca l'accesso dell'utente al tenant, indipendentemente dal fatto che abbia accesso ad altre risorse. Se questa azione è stata eseguita in caso di errore, gli amministratori possono riabilitare l'accesso dell'utente guest entro 30 giorni dalla sua disabilitazione. Se non viene eseguita alcuna azione sugli utenti disabilitati dopo 30 giorni, verranno eliminati dal tenant.

Per altre informazioni sulle procedure consigliate per rimuovere gli utenti guest che non hanno più accesso alle risorse dell'organizzazione, vedere Usare Microsoft Entra ID Governance per esaminare e rimuovere utenti esterni che non hanno più accesso alle risorse.

Nota

Azione da applicare agli utenti guest a cui è stato negato l'accesso non è configurabile nelle verifiche che hanno come ambito altri utenti oltre agli utenti guest. Non è configurabile anche per verifiche di Tutti i gruppi di Microsoft 365 con utenti guest. Quando non è configurabile, l'opzione predefinita di rimuovere l'appartenenza di un utente dalla risorsa viene usata per gli utenti a cui è stato negato l’accesso.

Usare l'opzione Alla fine della verifica, invia una notifica a per inviare notifiche ad altri utenti o gruppi con aggiornamenti sul completamento. Questa funzionalità consente agli stakeholder diversi dall'autore della verifica di restare aggiornati sullo stato di avanzamento della verifica. Per usare questa funzionalità, scegliere Seleziona utente/i o gruppo/i e aggiungere un altro utente o gruppo per cui si vogliono ricevere informazioni sullo stato di completamento.

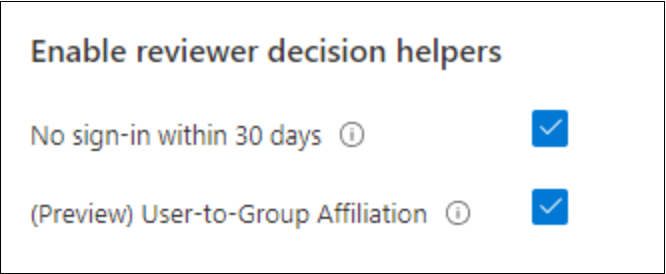

Nella sezione Abilita i supporti per le decisioni di verifica, scegliere se si desidera che il revisore riceva consigli durante il processo di verifica:

- Se si seleziona Nessun accesso in 30 giorni, gli utenti che hanno eseguito l'accesso durante il periodo di 30 giorni precedente sono consigliati per l'approvazione. Gli utenti che non hanno eseguito l'accesso negli ultimi 30 giorni sono consigliati perché venga negato loro l’accesso. Questo intervallo di 30 giorni è indipendentemente dal fatto che gli accessi siano interattivi o meno. Insieme al consiglio viene visualizzato anche l'ultimo accesso dell'utente.

- Se si seleziona Affiliazione da utente a gruppo, i revisori ricevono il consiglio di approvare o negare l'accesso per gli utenti in base alla distanza media dell'utente nella struttura di report dell'organizzazione. Gli utenti distanti da tutti gli altri utenti all'interno del gruppo vengono considerati di "un'affiliazione bassa" e verrà consigliato di negare loro l’accesso nelle verifiche di accesso ai gruppi.

Nota

Se si crea una verifica di accesso basata su applicazioni, i consigli sono basati sul periodo di 30 giorni a seconda del momento in cui l'utente ha eseguito l'ultimo accesso all'applicazione anziché al tenant.

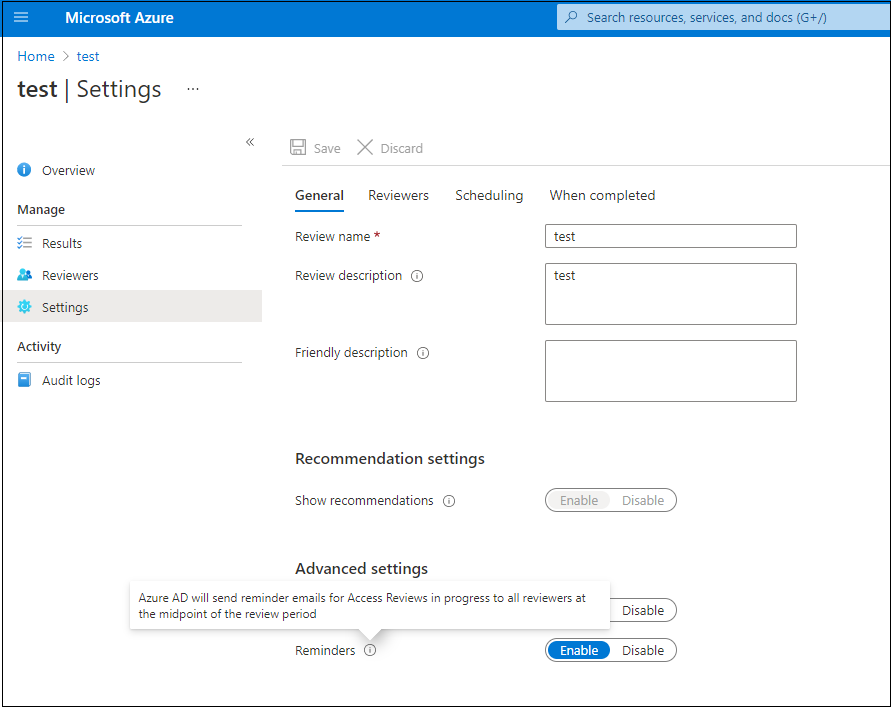

Nella sezione Impostazioni avanzate è possibile scegliere quanto segue:

Giustificazione necessaria: selezionare questa casella di controllo per richiedere al revisore di specificare un motivo per l’approvazione o la negazione dell’accesso.

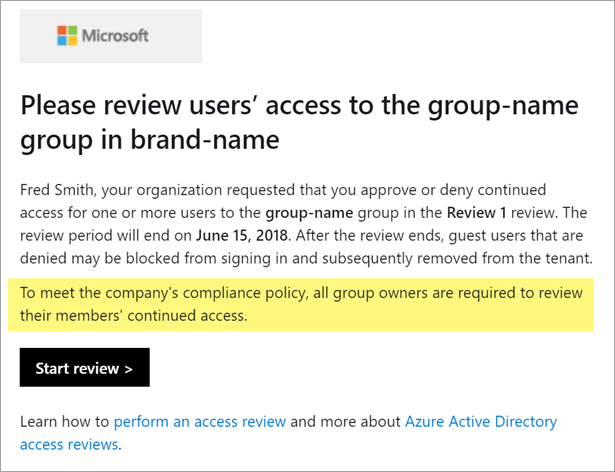

Notifiche tramite posta elettronica: selezionare questa casella di controllo per fare in modo che Microsoft Entra ID invii notifiche tramite posta elettronica ai revisori all'avvio di una verifica di accesso e agli amministratori al completamento della verifica.

Promemoria: selezionare questa casella di controllo per fare in modo che Microsoft Entra ID invii promemoria delle verifiche di accesso in corso a tutti i revisori. I revisori ricevono i promemoria a metà della revisione, indipendentemente dal fatto che la revisione sia stata completata o meno.

Contenuto aggiuntivo per il messaggio di posta elettronica del revisore: il contenuto del messaggio di posta elettronica inviato ai revisori viene generato automaticamente in base ai dettagli della revisione, ad esempio il nome della revisione, il nome della risorsa e la data di scadenza. Se si necessita di comunicare altre informazioni, è possibile specificare dettagli come istruzioni o informazioni di contatto nella casella. Le informazioni immesse sono incluse nei messaggi di posta elettronica di invito e promemoria inviati ai revisori assegnati. La sezione evidenziata nell'immagine seguente mostra la posizione in cui vengono mostrate tali informazioni.

Selezionare Avanti: Rivedi e crea.

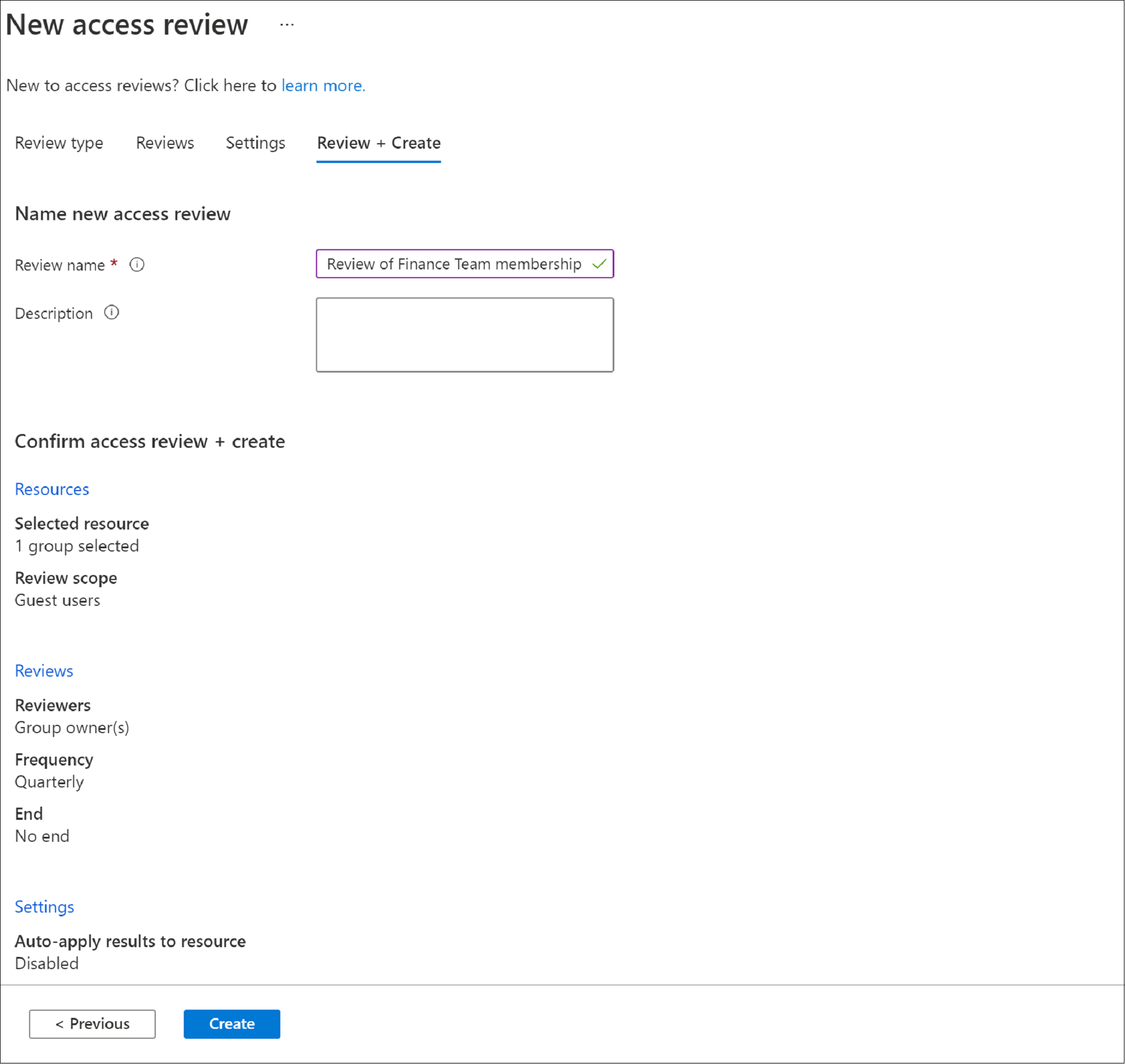

Avanti: Rivedi e crea

Assegnare un nome alla verifica di accesso. Facoltativamente è possibile assegnare una descrizione alla verifica. Il nome e la descrizione vengono visualizzati dai revisori.

Esaminare le informazioni e selezionare Crea.

Creare una verifica di accesso a più fasi

Una revisione in più fasi consente a un amministratore di definire due o tre set di revisori per completare in sequenza una serie di revisioni. In una revisione a fase singola, tutti i revisori prendono una decisione entro lo stesso periodo di tempo e l'ultima decisione presa sarà quella applicata. In una revisione a più fasi, due o tre set indipendenti di revisori prendono ciascuno una decisione all'interno della propria fase. Le fasi sono sequenziali e la fase successiva non viene eseguita fino a quando non viene registrata una decisione in quella precedente. Le revisioni in più fasi possono essere usate per ridurre il carico sui revisori nelle fasi avanzate, consentire l'escalation dei revisori o fare in modo che gruppi indipendenti di revisori si accordino su decisioni.

Nota

I dati degli utenti inclusi nelle verifiche di accesso in più fasi fanno parte del record di controllo all'inizio della revisione. Gli amministratori possono eliminare i dati in qualsiasi momento eliminando la serie di verifiche di accesso a più fasi. Per informazioni generali sul GDPR e su come proteggere i dati degli utenti, vedere la sezione GDPR del Centro protezione Microsoft e la sezione GDPR del Service Trust Portal.

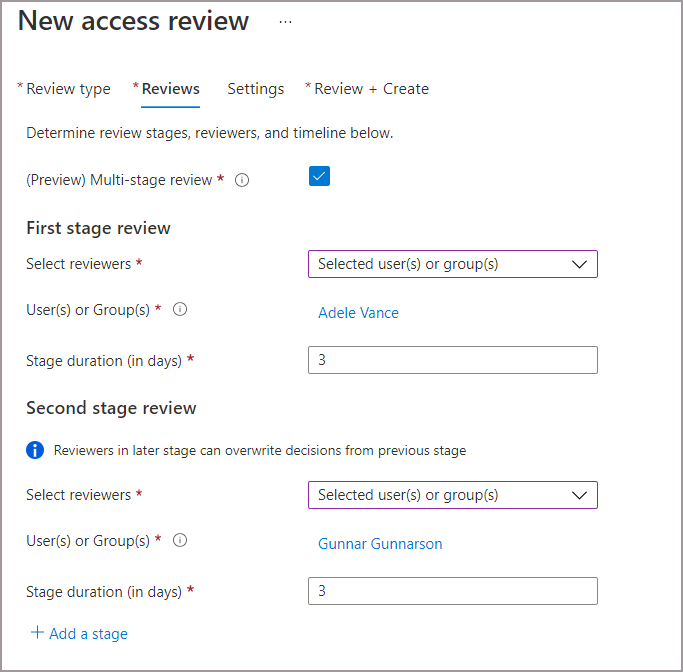

Dopo aver selezionato la risorsa e l'ambito della verifica, passare alla scheda Verifiche.

Selezionare la casella di controllo accanto a Verifica a più fasi.

In Verifica di prima fase, selezionare i revisori dal menu a discesa accanto a Seleziona revisori.

Scegliendo l'opzione Proprietario/i del gruppo o Manager utenti, è anche possibile aggiungere un revisore di fallback. Per aggiungere un fallback, selezionare Seleziona revisori di fallback e aggiungere gli utenti che si desidera designare come revisori di fallback.

Aggiungere la durata per la prima fase. Per aggiungere la durata, immettere un numero nel campo accanto a Durata fase (in giorni). Questo è il numero di giorni per cui si desidera che la prima fase sia aperta ai revisori di prima fase per poter prendere decisioni.

In Verifica di seconda fase, selezionare i revisori dal menu a discesa accanto a Seleziona revisori. Questi revisori verranno invitati alla verifica dopo il termine della prima fase di verifica.

Se necessario, aggiungere eventuali revisori di fallback.

Aggiungere la durata per la seconda fase.

Per impostazione predefinita, alla creazione di una verifica a più fasi verranno visualizzate due fasi. Tuttavia, è possibile aggiungere fino a tre fasi. Se si vuole aggiungere una terza fase, selezionare + Aggiungi una fase e completare i campi obbligatori.

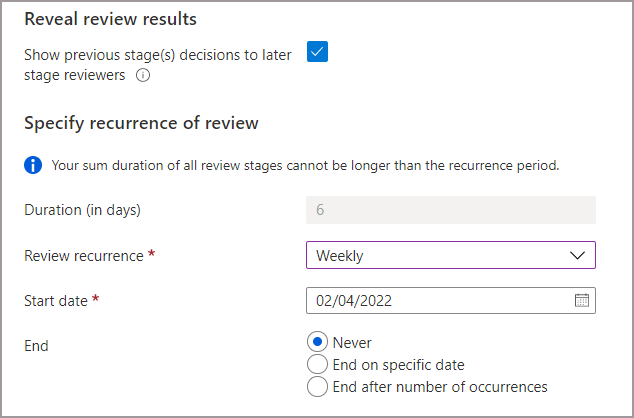

È possibile decidere di consentire ai revisori di seconda e terza fase di visualizzare le decisioni prese nelle fasi precedenti. Se si vuole consentire loro di visualizzare le decisioni prese in precedenza, selezionare la casella accanto a Mostra le fasi precedenti ai revisori di fasi successive in Mostra risultati verifica. Lasciare deselezionata la casella per disabilitare questa impostazione se si vuole che i revisori effettuino la verifica in modo indipendente.

La durata di ogni ricorrenza viene impostata come la somma dei giorni di durata specificati in ogni fase.

Specificare la Ricorrenza della verifica, la Data di inizio e la Data di termine per la verifica. Il tipo di ricorrenza deve essere lungo almeno quanto la durata totale della ricorrenza (ovvero, la durata massima per una ricorrenza settimanale della revisione è di 7 giorni).

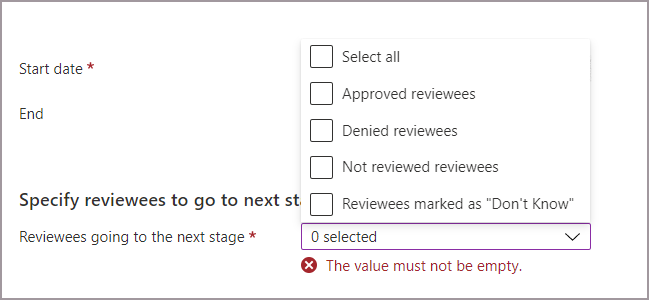

Per specificare quali utenti verificati proseguiranno da fase a fase, selezionare una o più delle opzioni seguenti accanto a Specificare gli utenti da passare alla fase successiva:

- Utenti verificati per cui è stato approvato l’accesso: solo gli utenti verificati per cui è stato approvato l’accesso passano alle fasi successive.

- Utenti verificati a cui è stato negato l’accesso: solo gli utenti a cui è stato negato l’accesso passano alla fase successiva.

- Utenti non verificati: solo gli utenti che non sono stati verificati passeranno alle fasi successive.

- Utenti verificati contrassegnati come "Don't Know": solo gli utenti contrassegnati come "Don’t Know" passano alla fase successiva.

- Tutti: tutti gli utenti verificati passano alla fase successiva se si desidera che i revisori in tutte le fasi prendano una decisione.

Continuare alla scheda impostazioni e completare le altre impostazioni, quindi creare la revisione. Seguire le istruzioni in Avanti: Impostazioni.

Includere utenti e team con connessione diretta B2B che accedono ai canali condivisi di Teams nelle verifiche di accesso

È possibile creare verifiche di accesso per gli utenti con connessione diretta B2B tramite canali condivisi in Microsoft Teams. Quando si collabora esternamente, è possibile usare le verifiche di accesso di Microsoft Entra per assicurarsi che l'accesso esterno ai canali condivisi rimanga aggiornato. Gli utenti esterni nei canali condivisi sono denominati utenti con connessione diretta B2B. Per altre informazioni sui canali condivisi di Teams e sugli utenti con connessione diretta B2B, vedere l’articolo Connessione diretta B2B.

Quando si crea una verifica di accesso in un team con canali condivisi, i revisori possono verificare la necessità continua di accesso per tali utenti esterni e team nei canali condivisi. È possibile verificare l'accesso degli utenti con connessione B2B nonché di altri utenti supportati di collaborazione B2B e utenti interni non B2B nella stessa verifica.

Nota

Attualmente, gli utenti e i team di connessione diretta B2B sono inclusi solo nelle verifiche a fase singola. Se le revisioni a più fasi sono abilitate, gli utenti e i team di connessione diretta B2B non verranno inclusi nella verifica di accesso.

I team e gli utenti con connessione diretta B2B sono inclusi nelle verifiche di accesso del gruppo di Microsoft 365 abilitato per Teams di cui fanno parte i canali condivisi. Per creare la verifica, è necessario disporre almeno del ruolo di amministratore utente o amministratore di governance delle identità.

Usare le istruzioni seguenti per creare una verifica di accesso in un team con canali condivisi:

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Passare a Governance identità>Verifiche di accesso.

Selezionare + Nuova verificadi accesso.

Selezionare Teams e gruppi e quindi Seleziona team e gruppi per impostare l'Ambito di revisione. Gli utenti e i team con connessione diretta B2B non sono inclusi nelle verifiche di Tutti i gruppi di Microsoft 365 con utenti guest.

Selezionare un team con canali condivisi con 1 o più utenti o team con connessione diretta B2B.

Impostare l'Ambito.

- Scegliere Tutti gli utenti per includere:

- Tutti gli utenti interni

- Utenti di collaborazione B2B membri del team

- Utenti con connessione diretta B2B

- Team che accedono ai canali condivisi

- In alternativa, scegliere Solo utenti guest per includere solo utenti con connessione diretta B2B e utenti di collaborazione B2B e Teams.

- Scegliere Tutti gli utenti per includere:

Continuare alla scheda Recensioni. Selezionare un revisore per completare la verifica, quindi specificare la Durata e la Ricorrenza della verifica.

Nota

- Se si imposta Seleziona revisori su Utenti verificano il proprio accesso o Manager utenti, gli utenti e i team con connessione diretta B2B non saranno in grado di verificare il proprio accesso nel tenant. Il proprietario del team in esame riceverà un messaggio di posta elettronica che richiede al proprietario di esaminare l’utente e i team con connessione diretta B2B.

- Se si seleziona Manager utenti, un revisore di fallback selezionato verificherà qualsiasi utente senza un manager nel tenant principale. Sono inclusi gli utenti e i team con connessione diretta B2B senza un manager.

Passare alla scheda Impostazioni e configurare impostazioni aggiuntive. Passare quindi alla scheda Rivedi e crea per avviare la verifica di accesso. Per informazioni più dettagliate sulla creazione di una verifica e sulle impostazioni di configurazione, vedere Creare una verifica di accesso a fase singola.

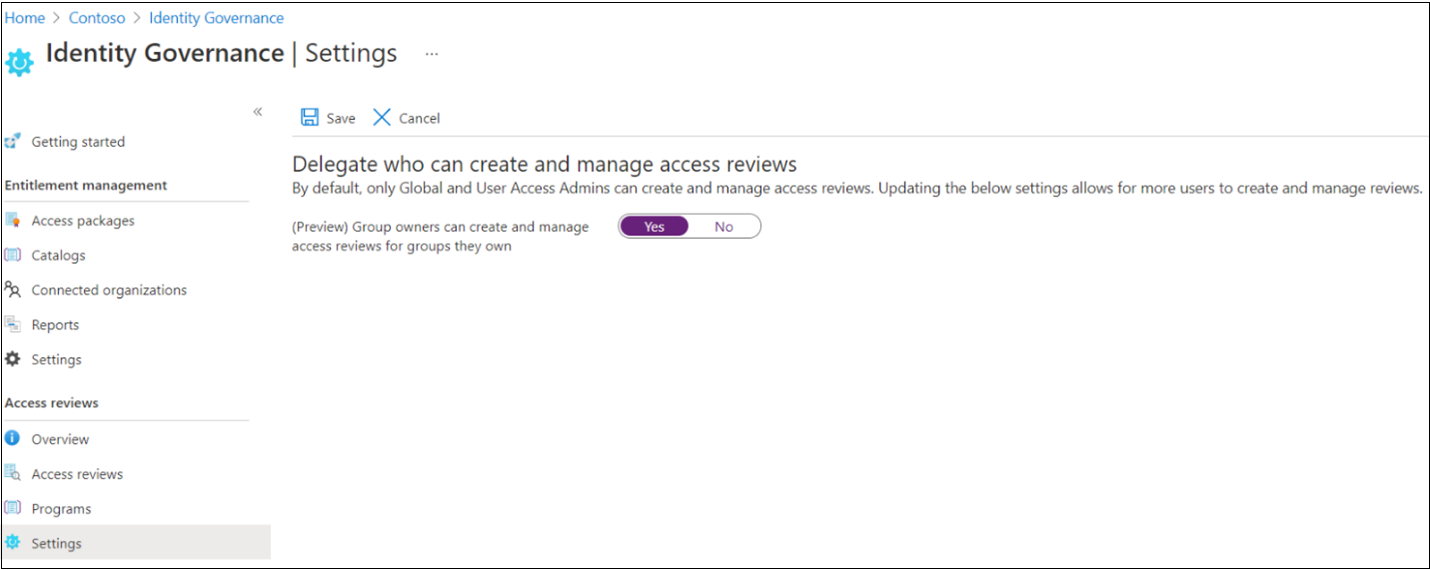

Consentire ai proprietari del gruppo di creare e gestire le verifiche di accesso dei gruppi

Suggerimento

La procedura descritta in questo articolo può variare leggermente in base al portale di partenza.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore di Identity Governance.

Passare a Governance identità>Verifiche di accesso>Impostazioni.

Nella pagina Delegato in grado di creare e gestire verifiche di accesso, impostare Proprietari del gruppo possono creare e gestire verifiche di accesso per i gruppi di cui sono proprietari su Sì.

Nota

Il valore predefinito dell'impostazione è No. Per consentire ai proprietari del gruppo di creare e gestire verifiche di accesso, modificare l'impostazione su Sì.

Creare una verifica di accesso programmaticamente

È anche possibile creare una verifica di accesso usando Microsoft Graph o PowerShell.

Per creare una verifica di accesso usando Graph, chiamare l'API Graph per creare una definizionedi pianificazione della verifica di accesso. L’utente deve disporre di un ruolo appropriato con un'applicazione con l’autorizzazione AccessReview.ReadWrite.All delegata o un'applicazione con l'autorizzazione dell’ applicazione AccessReview.ReadWrite.All. Per altre informazioni, vedere Panoramica delle API delle verifiche di accesso e le esercitazioni su come verificare i membri di un gruppo di sicurezza o verificare utenti guest in gruppi di Microsoft 365.

È anche possibile creare una verifica di accesso in PowerShell con il cmdlet New-MgIdentityGovernanceAccessReviewDefinition del modulo Cmdlets Microsoft Graph PowerShell per la governance di identità. Per ulteriori informazioni, vedere gli esempi.

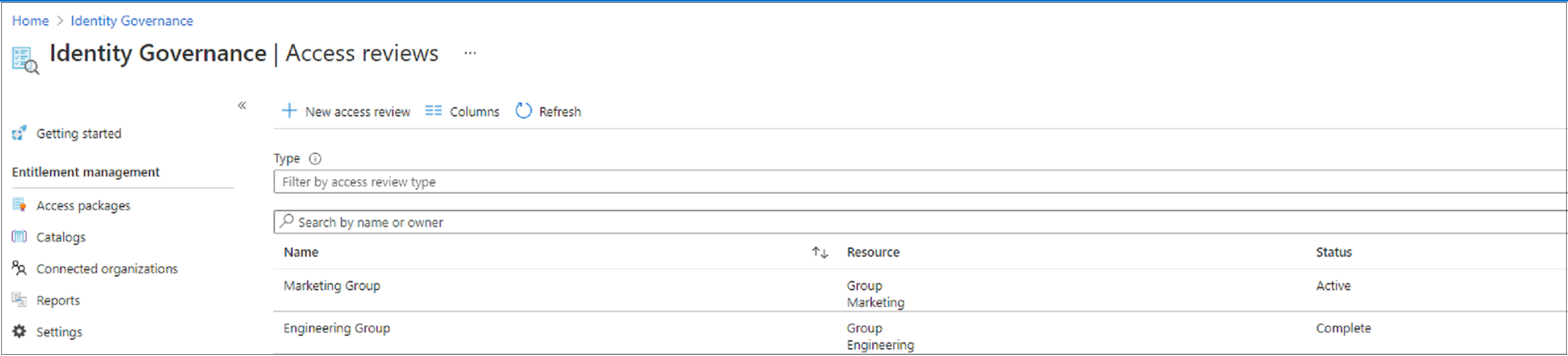

All'avvio di una verifica di accesso

Dopo aver specificato le impostazioni per una verifica di accesso e averla creata, la verifica di accesso viene visualizzata nell'elenco con un indicatore del relativo stato.

Per impostazione predefinita, Microsoft Entra ID invia un messaggio di posta elettronica ai revisori poco dopo una revisione una tantum o l’avvio della ricorrenza di una revisione ricorrente. Se si sceglie di non inviare l'ID Entra di Microsoft, assicurarsi di informare i revisori che una verifica di accesso è in attesa di completamento. È possibile mostrare loro le istruzioni su come verificare l'accesso a gruppi o applicazioni. Se la verifica è destinata agli utenti guest che devono verificare il proprio accesso, mostrare le istruzioni su come verificare il proprio accesso a gruppi o applicazioni.

Se degli utenti guest sono stati assegnati come revisori e non hanno accettato l'invito al tenant, non riceveranno messaggi di posta elettronica dalle verifiche di accesso. Devono prima accettare l'invito poter iniziare la verifica.

Aggiornare la verifica di accesso

Dopo l'avvio di una o più verifiche di accesso, è possibile modificare o aggiornare le impostazioni delle verifiche di accesso esistenti. Ecco alcuni scenari comuni da considerare:

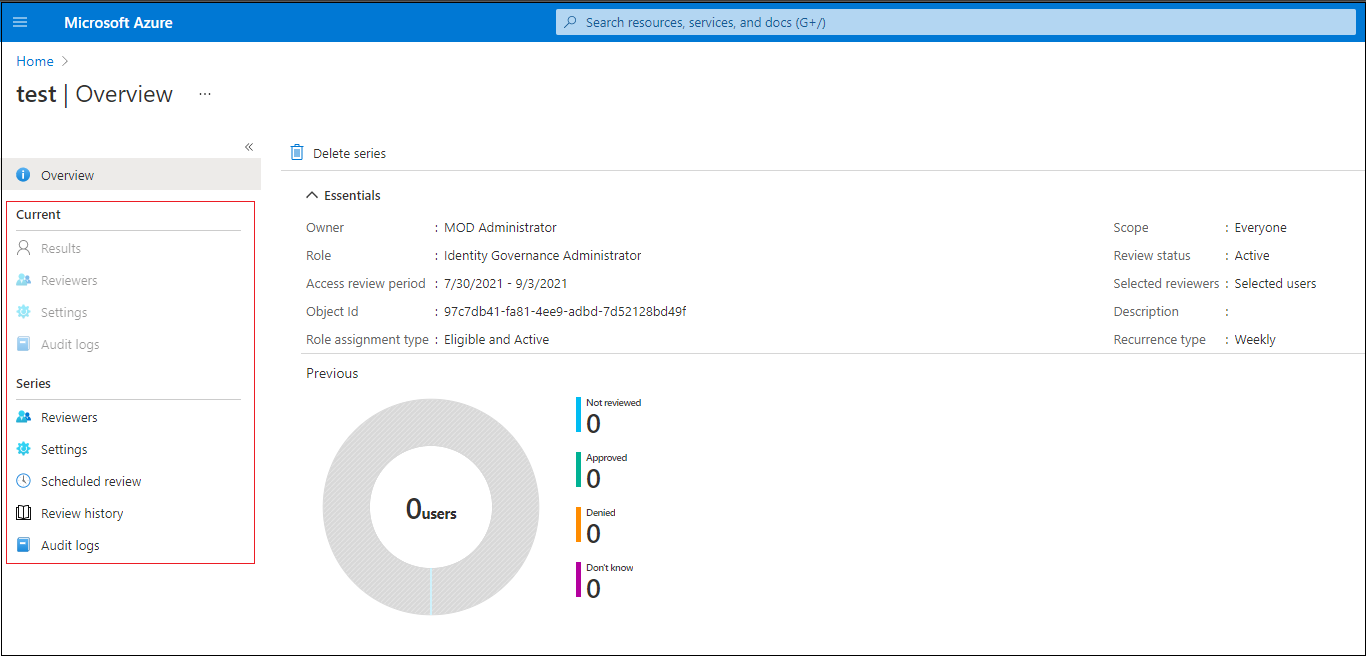

Aggiornare le impostazioni o i revisori: se una verifica di accesso è ricorrente, esistono impostazioni diverse in Corrente e in Serie. L'aggiornamento delle impostazioni o dei revisori in Corrente applica le modifiche solo alla verifica di accesso corrente. L'aggiornamento delle impostazioni in Serie aggiorna le impostazioni per tutte le ricorrenze future.

Aggiungere e rimuovere revisori: quando si aggiornano le verifiche di accesso, è possibile scegliere di aggiungere un revisore di fallback oltre al revisore primario. I revisori primari potrebbero essere rimossi quando si aggiorna una verifica di accesso. I revisori di fallback non sono rimovibili per impostazione predefinita.

Nota

I revisori di fallback possono essere aggiunti solo quando il tipo di revisore è un manager o un proprietario del gruppo. I revisori primari possono essere aggiunti quando il tipo di revisore è l'utente selezionato.

Promemoria per i revisori: quando si aggiornano le verifiche di accesso, è possibile scegliere di abilitare l'opzione Promemoria in Impostazioni avanzate. Gli utenti ricevono quindi una notifica tramite posta elettronica al punto intermedio del periodo di revisione, indipendentemente dal fatto che la revisione sia stata completata o meno.

Nota

Dopo l'avvio della verifica di accesso, è possibile usare la chiamata API contactedReviewers per visualizzare l'elenco di tutti i revisori notificati (o che sarebbero notificati, nel caso in cui le notifiche siano correntemente disattivate) tramite posta elettronica per una verifica di accesso. Vengono forniti anche timestamp che indicano quando tali utenti sono stati notificati.

Passaggi successivi

- Completare una verifica di accesso di gruppi o applicazioni

- Creare una verifica di accesso di PIM per gruppi (anteprima)

- Verificare l'accesso a gruppi o applicazioni

- Verificare il proprio accesso a gruppi o applicazioni

- Creare una verifica di accesso di risorse di Azure e ruoli Microsoft Entra in PIM