Risolvere i problemi relativi all'accesso Single Sign-On intuitivo Microsoft Entra

Questo articolo consente di trovare informazioni sulla risoluzione dei problemi comuni relativi all'accesso Single Sign-On facile di Microsoft Entra (Seamless SSO).

Problemi noti

- In alcuni casi, l'abilitazione dell'accesso Single Sign-On facile può richiedere fino a 30 minuti.

- Se si disabilita e si riabilita l'accesso Single Sign-On facile nel tenant, gli utenti non otterranno l'esperienza di Single Sign-On fino a quando i ticket Kerberos memorizzati nella cache, in genere validi per 10 ore, sono scaduti.

- Se l'accesso Single Sign-On facile riesce, l'utente non ha la possibilità di selezionare Mantieni l'accesso.

- I client Microsoft 365 Win32 (Outlook, Word, Excel e altri) con versioni 16.0.8730.xxxx e successive sono supportati usando un flusso non interattivo. Altre versioni non sono supportate; in queste versioni, gli utenti immetteranno i nomi utente, ma non le password, per l'accesso. Per OneDrive, è necessario attivare la funzionalità di configurazione invisibile all'utente di OneDrive per un'esperienza di accesso invisibile all'utente.

- L'accesso SSO facile non funziona in modalità di esplorazione privata in Firefox.

- L'accesso Single Sign-On facile non funziona in Internet Explorer quando è attiva la modalità di protezione avanzata.

- Microsoft Edge (legacy) non è più supportato

- L'accesso Single Sign-On facile non funziona nei browser per dispositivi mobili basati su iOS e Android.

- Se un utente fa parte di troppi gruppi in Active Directory, il ticket Kerberos dell'utente sarà probabilmente troppo grande per l'elaborazione e ciò causerà l'esito negativo dell'accesso Single Sign-On facile. Le richieste HTTPS di Microsoft Entra possono avere intestazioni con una dimensione massima di 50 KB; I ticket Kerberos devono essere inferiori a tale limite per contenere altri artefatti di Microsoft Entra (in genere, da 2 a 5 KB), ad esempio i cookie. Si consiglia di ridurre le appartenenze a gruppi dell'utente e riprovare.

- Se si sincronizzano 30 o più foreste di Active Directory, non è possibile abilitare l'accesso Single Sign-On facile tramite Microsoft Entra Connessione. Per risolvere il problema, è possibile abilitare manualmente la funzionalità nel tenant in uso.

- L'aggiunta dell'URL del servizio Microsoft Entra (

https://autologon.microsoftazuread-sso.com) all'area Siti attendibili anziché all'area Intranet locale impedisce agli utenti di accedere. - Seamless SSO supporta i tipi di crittografia AES256_HMAC_SHA1, AES128_HMAC_SHA1 e RC4_HMAC_MD5 per Kerberos. È consigliabile impostare il tipo di crittografia per l'account AzureADSSOAcc$ su AES256_HMAC_SHA1 o uno dei tipi AES e RC4 per una maggiore sicurezza. Il tipo di crittografia viene archiviato nell'attributo msDS-SupportedEncryptionTypes dell'account in Active Directory. Se il tipo di crittografia dell'account AzureADSSOAcc$ è impostato su RC4_HMAC_MD5 e si vuole modificarlo in uno dei tipi di crittografia AES, assicurarsi di eseguire prima il rollover della chiave di decrittografia Kerberos dell'account AzureADSSOAcc$ come illustrato nel documento delle domande frequenti, altrimenti l'accesso Single Sign-On facile non si verificherà.

- Se si dispone di più foreste con trust tra foreste, l'abilitazione dell'accesso SSO in una delle foreste consentirà l'accesso SSO in tutte le foreste attendibili. Se si abilita SSO in una foresta in cui SSO è già abilitato, verrà visualizzato un errore che informa che SSO è già abilitato nella foresta.

- I criteri che abilitano l'accesso Single Sign-On facile hanno un limite di 25600 caratteri. Questo limite è relativo a tutti gli elementi inclusi nei criteri, inclusi i nomi delle foreste su cui si vuole abilitare l'accesso Single Sign-On facile. È possibile raggiungere il limite di caratteri se si dispone di un numero elevato di foreste nell'ambiente. Se le foreste hanno una relazione di trust tra di esse, è sufficiente abilitare l'accesso Single Sign-On facile in una sola foresta. Ad esempio, se si dispone di contoso.com e fabrikam.com e si ha attendibilità tra i due, è possibile abilitare l'accesso Single Sign-On facile solo in contoso.com e che verrà applicato anche a fabrikam.com. In questo modo, è possibile ridurre il numero di foreste abilitate nei criteri ed evitare di raggiungere il limite dei caratteri dei criteri.

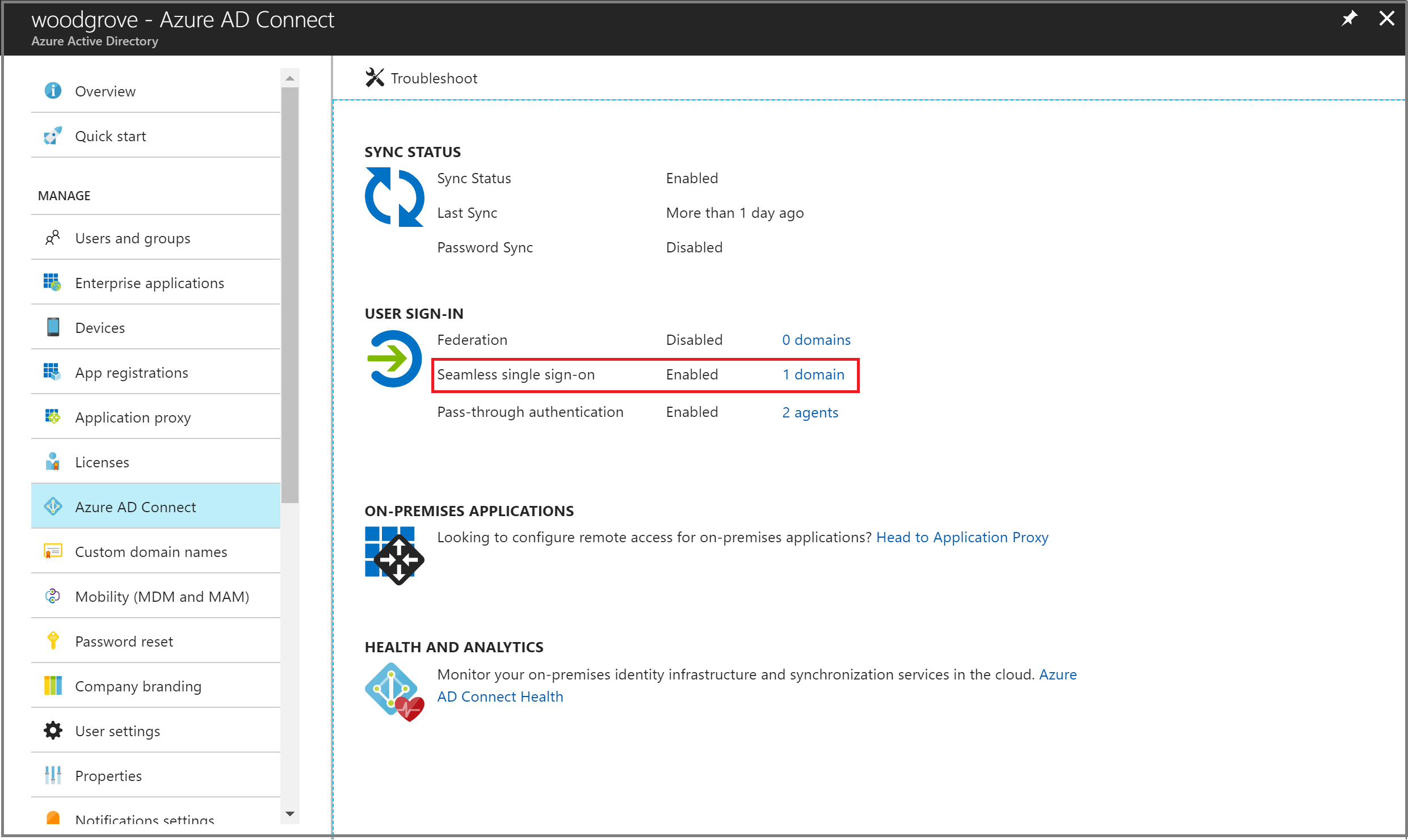

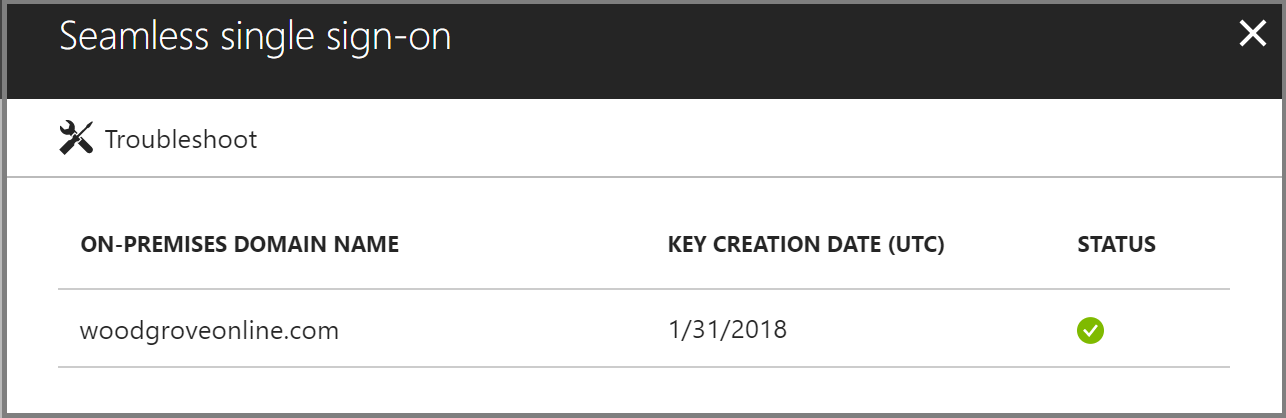

Controllare lo stato della funzionalità

Assicurarsi che la funzionalità di accesso SSO facile sia ancora abilitata nel tenant. È possibile controllare lo stato passando al riquadro Gestione>ibrida>delle identità Microsoft Entra Connessione> Connessione Sincronizzazione nel [Interfaccia di amministrazione di Microsoft Entra]().https://portal.azure.com/

Fare clic per visualizzare tutte le foreste di AD abilitate per l'accesso SSO facile.

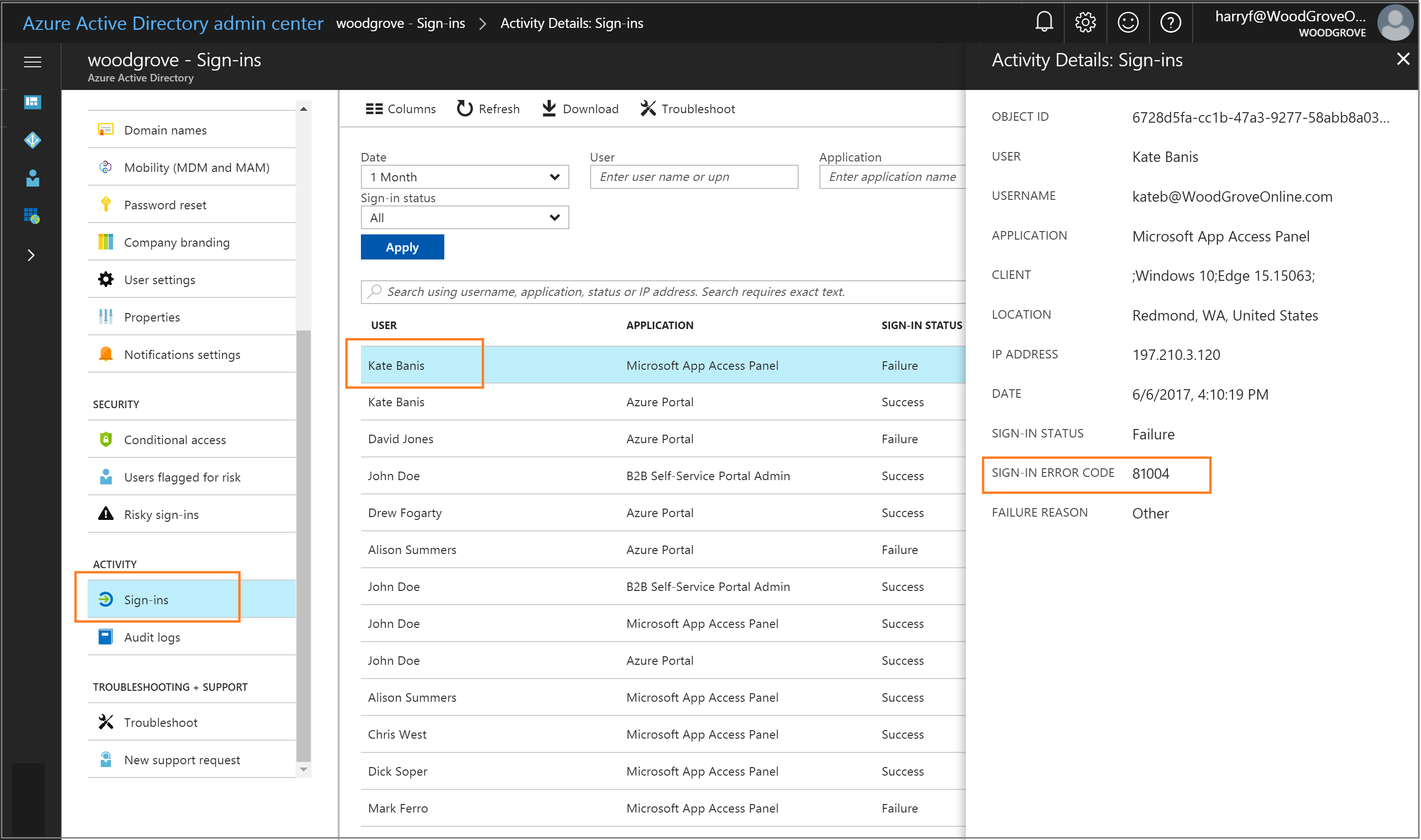

Motivi di errore di accesso nell'interfaccia di amministrazione di Microsoft Entra (richiede una licenza Premium)

Se al tenant è associata una licenza Microsoft Entra ID P1 o P2, è anche possibile esaminare il report delle attività di accesso all'interno di Microsoft Entra ID nell'interfaccia di amministrazione di Microsoft Entra.

Passare a Identity Monitoring &health>Sign-ins (Accessi all'integrità e monitoraggio delle identità>) nell'[interfaccia di amministrazione di Microsoft Entra](https://portal.azure.com/) e quindi selezionare l'attività di accesso di un utente specifico. Individuare il campo CODICE ERRORE DI ACCESSO. Eseguire il mapping del valore del campo a un motivo e una risoluzione dell'errore usando la tabella seguente:

| Codice dell'errore di accesso | Motivo dell'errore di accesso | Risoluzione |

|---|---|---|

| 81001 | Il ticket Kerberos dell'utente è troppo grande. | Ridurre l'appartenenza a gruppi dell'utente e riprovare. |

| 81002 | Impossibile convalidare il ticket Kerberos dell'utente. | Vedere l'elenco di controllo per la risoluzione dei problemi. |

| 81003 | Impossibile convalidare il ticket Kerberos dell'utente. | Vedere l'elenco di controllo per la risoluzione dei problemi. |

| 81004 | Tentativo di autenticazione Kerberos non riuscito. | Vedere l'elenco di controllo per la risoluzione dei problemi. |

| 81008 | Impossibile convalidare il ticket Kerberos dell'utente. | Vedere l'elenco di controllo per la risoluzione dei problemi. |

| 81009 | Impossibile convalidare il ticket Kerberos dell'utente. | Vedere l'elenco di controllo per la risoluzione dei problemi. |

| 81010 | Non è stato possibile usare l'accesso SSO facile perché il ticket Kerberos dell'utente è scaduto o non è valido. | L'utente deve eseguire l'accesso da un dispositivo aggiunto a un dominio all'interno della rete aziendale. |

| 81011 | Impossibile trovare l'oggetto utente in base alle informazioni nel ticket Kerberos dell'utente. | Usare Microsoft Entra Connessione per sincronizzare le informazioni dell'utente in Microsoft Entra ID. |

| 81012 | L'utente che prova ad accedere a Microsoft Entra ID è diverso dall'utente che ha eseguito l'accesso al dispositivo. | L'utente deve eseguire l'accesso da un altro dispositivo. |

| 81013 | Impossibile trovare l'oggetto utente in base alle informazioni nel ticket Kerberos dell'utente. | Usare Microsoft Entra Connessione per sincronizzare le informazioni dell'utente in Microsoft Entra ID. |

Elenco di controllo per la risoluzione dei problemi

Per la risoluzione dei problemi dell'accesso SSO facile, usare il seguente elenco di controllo:

- Assicurarsi che la funzionalità Seamless SSO sia abilitata in Microsoft Entra Connessione. Se non è possibile abilitare la funzionalità, ad esempio a causa di una porta bloccata, verificare che tutti i prerequisiti siano soddisfatti.

- Se è stato abilitato sia Microsoft Entra join che Seamless SSO nel tenant, assicurarsi che il problema non sia con l'aggiunta a Microsoft Entra. SSO da Microsoft Entra join ha la precedenza su SSO facile se il dispositivo è registrato con Microsoft Entra ID e aggiunto a un dominio. Con l'accesso SSO dall'aggiunta a Microsoft Entra, l'utente visualizza un riquadro di accesso con il messaggio "Connesso a Windows".

- Assicurarsi che l'URL di Microsoft Entra (

https://autologon.microsoftazuread-sso.com) faccia parte delle impostazioni dell'area Intranet dell'utente. - Verificare che il dispositivo aziendale sia aggiunto al dominio Active Directory. Non è necessario che il dispositivo sia aggiunto a Microsoft Entra per consentire il funzionamento dell'accesso Single Sign-On facile.

- Verificare che l'utente sia connesso al dispositivo tramite un account di dominio di Active Directory.

- Verificare che l'account dell'utente sia presente in una foresta di Active Directory in cui è stato configurato l'accesso SSO facile.

- Verificare che il dispositivo sia connesso alla rete aziendale.

- Verificare che l'ora del dispositivo sia sincronizzata con quella di Active Directory e dei controller di dominio e che si discosti al massimo di 5 minuti dalle stesse.

- Assicurarsi che l'account di computer

AZUREADSSOACCsia presente e attivato in ogni foresta di AD per la quale si desidera che sia attivato il Single Sign-On facile. Se l'account del computer è stato eliminato o non è presente, è possibile usare i cmdlet di PowerShell per ricrearlo. - Indicare i ticket Kerberos presenti nel dispositivo usando il comando

klistda un prompt dei comandi. Verificare se sono presenti i ticket emessi per l'account del computerAZUREADSSOACC. I ticket Kerberos degli utenti sono in genere validi per 10 ore. È possibile che siano in uso impostazioni diverse in Active Directory. - Se è stato disabilitato e riabilitato l'accesso Single Sign-On facile nel tenant, gli utenti non otterranno l'esperienza di Single Sign-On fino alla scadenza dei ticket Kerberos memorizzati nella cache.

- Eliminare i ticket Kerberos dal dispositivo usando il comando

klist purgee riprovare. - Esaminare i log della console del browser (in Strumenti di sviluppo) per determinare se esistono problemi relativi a JavaScript.

- Esaminare i log del controller di dominio.

Log del controller di dominio

Se si abilita il controllo delle operazioni riuscite nel controller di dominio, ogni volta che un utente esegue l'accesso usando la funzionalità di accesso SSO facile, viene registrata una voce di sicurezza nel log eventi. È possibile trovare questi eventi di sicurezza usando la query seguente. Cercare l'evento 4769 associato all'account computer AzureADSSOAcc$.

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='ServiceName'] and (Data='AZUREADSSOACC$')]]</Select>

</Query>

</QueryList>

Reimpostazione manuale della funzionalità

Se il problema persiste, è possibile reimpostare manualmente la funzionalità nel tenant. Seguire questa procedura nel server locale in cui si esegue Microsoft Entra Connessione.

Passaggio 1: importare il modulo di PowerShell per l'accesso SSO facile

- Prima, scaricare e installare Azure AD PowerShell.

- Passare alla cartella

%programfiles%\Microsoft Azure Active Directory Connect. - Importare il modulo di PowerShell Seamless SSO usando il comando seguente:

Import-Module .\AzureADSSO.psd1.

Passaggio 2: ottenere l'elenco di foreste di Active Directory in cui è stata abilitato l'accesso SSO facile

- Esegui PowerShell come amministratore. In PowerShell eseguire la chiamata a

New-AzureADSSOAuthenticationContext. Quando richiesto, immettere l'identità ibrida del tenant Amministrazione istrator o le credenziali di amministratore delle identità ibride. - Chiamare

Get-AzureADSSOStatus. Questo comando consente di visualizzare l'elenco di foreste di Active Directory, ovvero l'elenco "Domini", in cui è stata abilitata questa funzionalità.

Passaggio 3: disabilitare l'accesso SSO facile per ogni foresta di Active Directory in cui la funzionalità è configurata

Chiamare

$creds = Get-Credential. Quando richiesto, immettere le credenziali dell'amministratore di dominio per la foresta di Active Directory da usare.Nota

Il nome utente delle credenziali di amministratore di dominio deve essere specificato nel formato del nome dell'account SAM (CONTOSO\johndoe oppure contoso.com\johndoe). Usare la parte del dominio del nome utente per individuare il controller di dominio dell'amministratore di dominio usando DNS.

Nota

L'account amministratore di dominio usato non deve essere un membro del gruppo Utenti protetti, in caso contrario l'operazione non riesce.

Chiamare

Disable-AzureADSSOForest -OnPremCredentials $creds. Questo comando rimuove l'account computerAZUREADSSOACCdal controller di dominio locale per questa foresta di Active Directory specifica.Nota

Se per qualsiasi motivo non è possibile accedere ad AD locale, è possibile ignorare i passaggi 3.1 e 3.2 e chiamare

Disable-AzureADSSOForest -DomainFqdn <Domain name from the output list in step 2>invece .Ripetere la procedura precedente per ogni foresta di Active Directory in cui la funzionalità è configurata.

Passaggio 4: abilitare l'accesso SSO facile per ogni foresta di Active Directory

Chiamare

Enable-AzureADSSOForest. Quando richiesto, immettere le credenziali dell'amministratore di dominio per la foresta di Active Directory da usare.Nota

Il nome utente delle credenziali di amministratore di dominio deve essere specificato nel formato del nome dell'account SAM (CONTOSO\johndoe oppure contoso.com\johndoe). Usare la parte del dominio del nome utente per individuare il controller di dominio dell'amministratore di dominio usando DNS.

Nota

L'account amministratore di dominio usato non deve essere un membro del gruppo Utenti protetti, in caso contrario l'operazione non riesce.

Ripetere la procedura precedente per ogni foresta di Active Directory in cui si desidera configurare la funzionalità.

Passaggio 5: Abilitare la funzionalità nel tenant

Per abilitare la funzionalità nel tenant, chiamare Enable-AzureADSSO -Enable $true.