Gestire l'attendibilità di AD FS con Microsoft Entra ID con Microsoft Entra Connessione

Panoramica

Quando si esegue la federazione dell'ambiente locale con Microsoft Entra ID, si stabilisce una relazione di trust tra il provider di identità locale e l'ID Microsoft Entra. Microsoft Entra Connessione può gestire la federazione tra Active Directory locale Federation Service (AD FS) e Microsoft Entra ID. Questo articolo offre una panoramica su:

- Le varie impostazioni configurate per l'attendibilità da parte di Microsoft Entra Connessione.

- Regole di trasformazione rilascio (regole attestazioni) impostate da Microsoft Entra Connessione.

- Come eseguire il backup e il ripristino delle regole attestazioni tra gli aggiornamenti e gli aggiornamenti della configurazione.

- Procedura consigliata per proteggere e monitorare l'attendibilità di AD FS con Microsoft Entra ID.

Impostazioni controllata da Microsoft Entra Connessione

Microsoft Entra Connessione gestisce solo le impostazioni correlate all'attendibilità di Microsoft Entra ID. Microsoft Entra Connessione non modifica alcuna impostazione su altri trust della relying party in AD FS. La tabella seguente indica le impostazioni controllate da Microsoft Entra Connessione.

| Impostazione | Descrizione |

|---|---|

| Certificato per la firma di token | Microsoft Entra Connessione può essere usato per reimpostare e ricreare l'attendibilità con Microsoft Entra ID. Microsoft Entra Connessione esegue un rollover immediato dei certificati di firma dei token per AD FS e aggiorna le impostazioni di federazione del dominio Microsoft Entra. |

| Algoritmo di firma dei token | Microsoft consiglia di usare l'algoritmo di firma dei token SHA-256. Microsoft Entra Connessione può rilevare se l'algoritmo di firma del token è impostato su un valore meno sicuro di SHA-256. L'impostazione verrà aggiornata a SHA-256 nella prima operazione di configurazione successiva possibile. Per usare il nuovo certificato per la firma di token è necessario aggiornare altri trust della relying party. |

| Identificatore di attendibilità dell'ID Microsoft Entra | Microsoft Entra Connessione imposta il valore dell'identificatore corretto per l'attendibilità di Microsoft Entra ID. AD FS identifica in modo univoco l'attendibilità dell'ID Microsoft Entra usando il valore dell'identificatore. |

| Endpoint di Microsoft Entra | Microsoft Entra Connessione assicura che gli endpoint configurati per l'attendibilità dell'ID di Microsoft Entra siano sempre in base ai valori consigliati più recenti per resilienza e prestazioni. |

| Regole di trasformazione rilascio | Esistono un numero di regole attestazioni necessarie per ottenere prestazioni ottimali delle funzionalità di Microsoft Entra ID in un'impostazione federata. Microsoft Entra Connessione assicura che l'attendibilità di Microsoft Entra ID sia sempre configurata con il set corretto di regole di attestazione consigliate. |

| ID alternativo | Se la sincronizzazione è configurata per l'uso dell'ID alternativo, Microsoft Entra Connessione configura AD FS per eseguire l'autenticazione usando un ID alternativo. |

| Aggiornamento automatico dei metadati | L'attendibilità con Microsoft Entra ID è configurata per l'aggiornamento automatico dei metadati. AD FS controlla periodicamente i metadati dell'attendibilità di Microsoft Entra ID e lo mantiene aggiornato nel caso in cui cambi sul lato Microsoft Entra ID. |

| Integrated autenticazione di Windows (IWA) | Durante l'operazione di aggiunta ibrida a Microsoft Entra, l'IWA è abilitata per la registrazione dei dispositivi per facilitare l'aggiunta ibrida a Microsoft Entra per i dispositivi di livello inferiore |

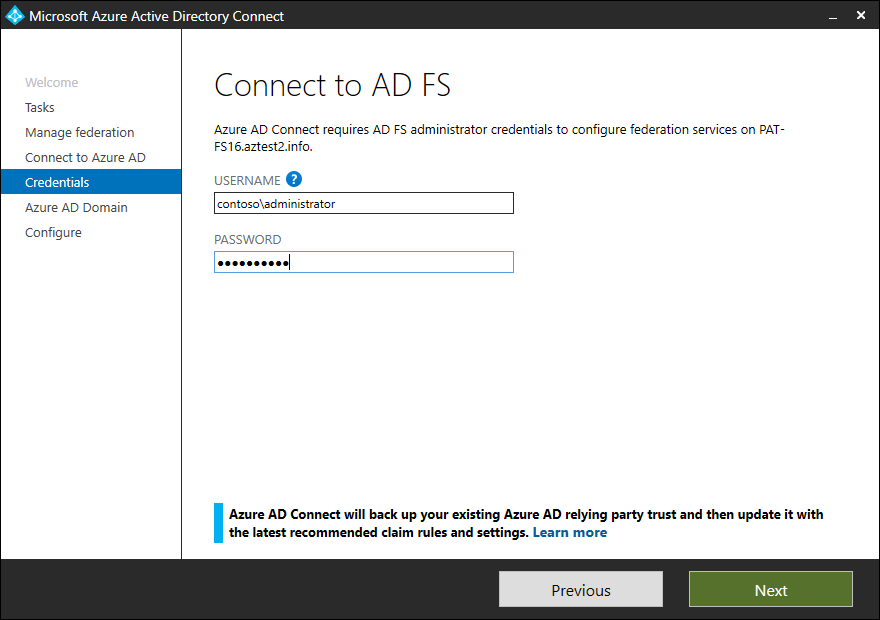

Flussi di esecuzione e impostazioni di federazione configurate da Microsoft Entra Connessione

Microsoft Entra Connessione non aggiorna tutte le impostazioni per l'attendibilità di Microsoft Entra ID durante i flussi di configurazione. Le impostazioni modificate variano a seconda dell'attività o del flusso di esecuzione in esecuzione. La tabella seguente contiene un elenco delle impostazioni interessate nei diversi flussi di esecuzione.

| Flusso di esecuzione | Impostazioni interessate |

|---|---|

| Installazione al primo passaggio (rapida) | None |

| Installazione al primo passaggio (nuova farm AD FS) | Viene creata una nuova farm AD FS e viene creata una relazione di trust con l'ID Microsoft Entra da zero. |

| Prima installazione pass (farm AD FS esistente, attendibilità esistente di Microsoft Entra ID) | Identificatore di attendibilità id Microsoft Entra, regole di trasformazione rilascio, endpoint di Microsoft Entra, ID alternativo (se necessario), aggiornamento automatico dei metadati |

| Reimpostare l'attendibilità di Microsoft Entra ID | Certificato di firma del token, algoritmo di firma del token, identificatore di attendibilità id Microsoft Entra, regole di trasformazione rilascio, endpoint di Microsoft Entra, ID alternativo (se necessario), aggiornamento automatico dei metadati |

| Aggiunta del server federativo | None |

| Aggiunta del server WAP | None |

| Opzioni del dispositivo | Regole di trasformazione rilascio, autenticazione integrata di Windows per la registrazione del dispositivo |

| Aggiunta di un dominio federato | Se il dominio viene aggiunto per la prima volta, ovvero la configurazione passa dalla federazione di dominio singolo alla federazione multidominio: Microsoft Entra Connessione ricrea l'attendibilità da zero. Se l'attendibilità con Microsoft Entra ID è già configurata per più domini, vengono modificate solo le regole di trasformazione rilascio |

| Aggiornare TLS | None |

Durante tutte le operazioni, in cui viene modificata qualsiasi impostazione, Microsoft Entra Connessione esegue un backup delle impostazioni di attendibilità correnti in %ProgramData%\AAD Connessione\ADFS

Nota

Prima della versione 1.1.873.0, il backup era costituito solo dalle regole di trasformazione rilascio e il backup veniva eseguito nel file di log di traccia della procedura guidata.

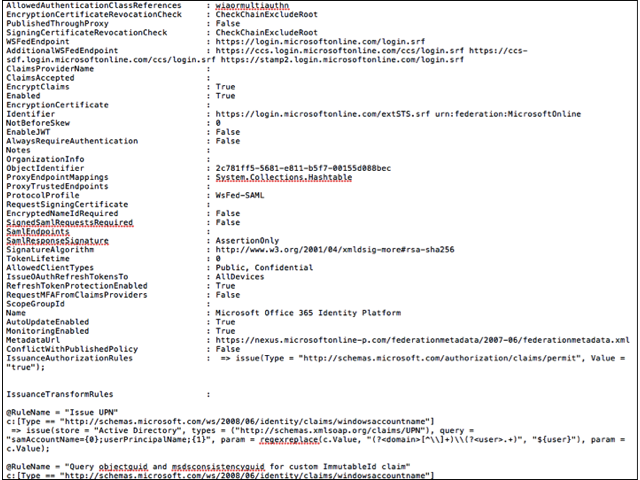

Regole di trasformazione rilascio impostate da Microsoft Entra Connessione

Microsoft Entra Connessione assicura che l'attendibilità di Microsoft Entra ID sia sempre configurata con il set corretto di regole di attestazione consigliate. Microsoft consiglia di usare Microsoft Entra Connessione per gestire il trust microsoft Entra ID. Questa sezione elenca il set di regole di trasformazione rilascio e la relativa descrizione.

| Nome regola | Descrizione |

|---|---|

| Issue UPN | Questa regola esegue una query per recuperare il valore di userprincipalname dall'attributo configurato nelle impostazioni di sincronizzazione per userprincipalname. |

| Query objectguid and msdsconsistencyguid for custom ImmutableId claim | Questa regola aggiunge un valore temporaneo nella pipeline per objectguid e il valore msdsconsistencyguid se esistente |

| Check for the existence of msdsconsistencyguid | In base all'esistenza o meno del valore per msdsconsistencyguid, viene impostato un flag temporaneo per indicare cosa usare come ImmutableId |

| Issue msdsconsistencyguid as Immutable ID if it exists | Rilasciare msdsconsistencyguid come ImmutableId se il valore esiste |

| Issue objectGuidRule if msdsConsistencyGuid rule does not exist | Se il valore per msdsconsistencyguid non esiste, il valore di objectguid verrà rilasciato come ImmutableId |

| Issue nameidentifier | Questa regola rilascia il valore per l'attestazione nameidentifier. |

| Issue accounttype for domain-joined computers | Se l'entità da autenticare è un dispositivo aggiunto a un dominio, questa regola rilascia il tipo di account come DJ (domain-joined), che indica appunto un dispositivo aggiunto a un dominio |

| Issue AccountType with the value USER when it is not a computer account | Se l'entità da autenticare è un utente, questa regola rilascia il tipo di account come Utente |

| Issue issuerid when it is not a computer account | Questa regola rilascia il valore issuerId quando l'entità che esegue l'autenticazione non è un dispositivo. Il valore viene creato tramite un'espressione regolare, configurata da Microsoft Entra Connessione. L'espressione regolare viene creata dopo aver preso in considerazione tutti i domini federati usando Microsoft Entra Connessione. |

| Issue issuerid for DJ computer auth | Questa regola rilascia il valore issuerId quando l'entità che esegue l'autenticazione è un dispositivo |

| Issue onpremobjectguid for domain-joined computers | Se l'entità da autenticare è un dispositivo aggiunto a un dominio, questa regola rilascia l'objectguid locale per il dispositivo |

| Pass through primary SID | Questa regola rilascia il SID primario dell'entità che esegue l'autenticazione |

| Pass through claim - insideCorporateNetwork | Questa regola rilascia un'attestazione che aiuta Microsoft Entra ID a sapere se l'autenticazione proviene dall'interno della rete aziendale o esternamente |

| Pass Through Claim – Psso | |

| Issue Password Expiry Claims | Questa regola rilascia tre attestazioni per l'ora di scadenza della password, il numero di giorni per la scadenza della password dell'entità da autenticare e l'URL a cui eseguire il routing per modificare la password. |

| Pass through claim – authnmethodsreferences | Il valore nell'attestazione rilasciata in base a questa regola indica il tipo di autenticazione eseguito per l'entità |

| Pass through claim - multifactorauthenticationinstant | Il valore di questa attestazione specifica l'ora, in formato UTC, in cui l'utente ha eseguito per l'ultima volta l'autenticazione a più fattori. |

| Pass through claim - AlternateLoginID | Questa regola rilascia l'attestazione AlternateLoginID se l'autenticazione è stata eseguita usando l'ID di accesso alternativo. |

Nota

Le regole attestazioni per UpN problema e ImmutableId variano se si usa una scelta non predefinita durante la configurazione di Microsoft Entra Connessione

Ripristinare regole di trasformazione rilascio

Microsoft Entra Connessione versione 1.1.873.0 o successiva esegue un backup delle impostazioni di attendibilità dell'ID Microsoft Entra ogni volta che viene eseguito un aggiornamento alle impostazioni di attendibilità dell'ID di Microsoft Entra. Le impostazioni di attendibilità di Microsoft Entra ID vengono sottoposte a backup in %ProgramData%\AAD Connessione\ADFS. Il nome del file è nel formato AadTrust-date-time.txt<><>, ad esempio AadTrust-20180710-150216.txt

È possibile ripristinare le regole di trasformazione rilascio seguendo la procedura suggerita di seguito

- Aprire l'interfaccia utente di gestione di AD FS in Server Manager

- Aprire le proprietà di attendibilità di Microsoft Entra ID passando ad AD FS > Relying Party Trusts Microsoft Office 365 Identity Platform > Modifica criteri di rilascio delle attestazioni >

- Fare clic su Aggiungi regola

- Nel modello di regola attestazione selezionare Inviare attestazioni mediante una regola personalizzata e fare clic su Avanti

- Copiare il nome della regola attestazioni dal file di backup e incollarlo nel campo Nome regola attestazione

- Copiare la regola attestazioni dal file di backup al campo di testo Regola personalizzata e fare clic su Fine

Nota

Assicurarsi che le regole aggiuntive non siano in conflitto con le regole configurate da Microsoft Entra Connessione.

Procedura consigliata per proteggere e monitorare l'attendibilità di AD FS con Microsoft Entra ID

Quando si esegue la federazione di AD FS con Microsoft Entra ID, è fondamentale che la configurazione della federazione (relazione di trust configurata tra AD FS e l'ID Microsoft Entra) venga monitorata attentamente e viene acquisita qualsiasi attività insolita o sospetta. A tale scopo, è consigliabile configurare gli avvisi e ricevere una notifica ogni volta che vengono apportate modifiche alla configurazione della federazione. Per informazioni su come configurare gli avvisi, vedere Monitorare le modifiche alla configurazione della federazione.

Se si usa Azure MFA cloud, per l'autenticazione a più fattori, con utenti federati, è consigliabile abilitare una protezione aggiuntiva per la sicurezza. Questa protezione di sicurezza impedisce di ignorare l'autenticazione a più fattori di Azure cloud quando è federata con l'ID Microsoft Entra. Se abilitato, per un dominio federato nel tenant di Microsoft Entra, garantisce che un attore non valido non possa ignorare Azure MFA imitando che un'autenticazione a più fattori è già stata eseguita dal provider di identità. La protezione può essere abilitata tramite una nuova impostazione di sicurezza, federatedIdpMfaBehavior. Per altre informazioni, vedere Procedure consigliate per la protezione di Active Directory Federation Services