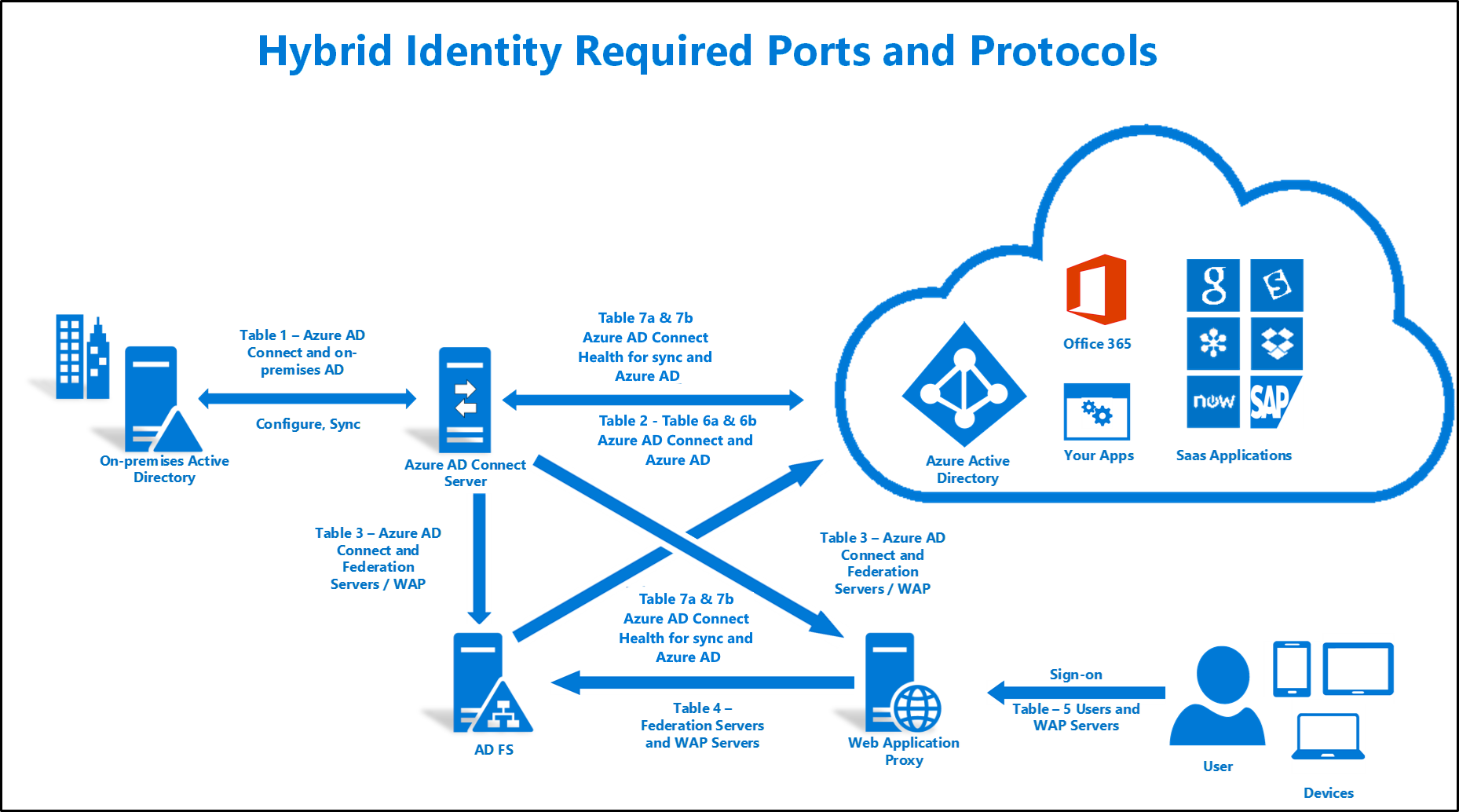

Porte e protocolli necessari per la soluzione ibrida di gestione delle identità

Il documento seguente è un riferimento tecnico per fornire informazioni sulle porte e i protocolli necessari per l'implementazione di una soluzione ibrida di gestione delle identità. Usare la figura riportata di seguito e vedere la tabella corrispondente.

Tabella 1 - Microsoft Entra Connessione e AD locale

Questa tabella descrive le porte e i protocolli necessari per la comunicazione tra microsoft Entra Connessione server e AD locale.

| Protocollo | Porte | Descrizione |

|---|---|---|

| DNS | 53 (TCP/UDP) | Ricerche DNS della foresta di destinazione. |

| Kerberos | 88 (TCP/UDP) | Autenticazione Kerberos per la foresta Active Directory. |

| MS-RPC | 135 (TCP) | Utilizzato durante la configurazione iniziale della procedura guidata di Microsoft Entra Connessione quando viene associato alla foresta di Active Directory e anche durante la sincronizzazione delle password. |

| LDAP | 389 (TCP/UDP) | Usato per l'importazione di dati da Active Directory. I dati vengono crittografati con la firma e il sigillo Kerberos. |

| SMB | 445 (TCP) | Usato da Seamless SSO per creare un account computer nella foresta di Active Directory e durante il writeback delle password. Per altre informazioni, vedere Modificare la password di un account utente. |

| LDAP/SSL | 636 (TCP/UDP) | Usato per l'importazione di dati da Active Directory. Il trasferimento dati è firmato e crittografato. Usato solo se si usa TLS. |

| RPC | 49152- 65535 (porta RPC alta casuale) (TCP) | Utilizzato durante la configurazione iniziale di Microsoft Entra Connessione quando viene associato alle foreste di Active Directory e durante la sincronizzazione delle password. Se la porta dinamica è stata modificata, è necessario aprire tale porta. Per altre informazioni, vedere gli articoli KB929851, KB832017 e KB224196. |

| WinRM | 5985 (TCP) | Utilizzato solo se si installa AD FS con gMSA da Microsoft Entra Connessione Wizard |

| Servizi Web di Active Directory Domain Services | 9389 (TCP) | Utilizzato solo se si installa AD FS con gMSA da Microsoft Entra Connessione Wizard |

| Catalogo globale | 3268 (TCP) | Usato da Seamless SSO per eseguire query sul catalogo globale nella foresta prima di creare un account computer nel dominio. |

Tabella 2 - Microsoft Entra Connessione e Microsoft Entra ID

Questa tabella descrive le porte e i protocolli necessari per la comunicazione tra microsoft Entra Connessione server e Microsoft Entra ID.

| Protocollo | Porte | Descrizione |

|---|---|---|

| HTTP | 80 (TCP) | Usato per scaricare CRL (elenchi di revoche di certificati) per verificare i certificati TLS/SSL. |

| HTTPS | 443 (TCP) | Utilizzato per la sincronizzazione con Microsoft Entra ID. |

Per un elenco di URL e indirizzi IP che è necessario aprire nel firewall, vedere URL e intervalli di indirizzi IP di Office 365 e Risoluzione dei problemi relativi alla connettività di Microsoft Entra Connessione.

Tabella 3 - Microsoft Entra Connessione e server federativi AD FS/WAP

Questa tabella descrive le porte e i protocolli necessari per la comunicazione tra il server Microsoft Entra Connessione e i server AD FS Federation/WAP.

| Protocollo | Porte | Descrizione |

|---|---|---|

| HTTP | 80 (TCP) | Usato per scaricare CRL (elenchi di revoche di certificati) per verificare i certificati TLS/SSL. |

| HTTPS | 443 (TCP) | Utilizzato per la sincronizzazione con Microsoft Entra ID. |

| WinRM | 5985 | Listener di Gestione remota Windows |

Tabella 4 - server federativi e WAP

Questa tabella descrive le porte e i protocolli necessari per la comunicazione tra i server federativi e i server WAP.

| Protocollo | Porte | Descrizione |

|---|---|---|

| HTTPS | 443 (TCP) | Usato per l'autenticazione. |

Tabella 5 - WAP e utenti

Questa tabella descrive le porte e i protocolli necessari per la comunicazione tra gli utenti e i server WAP.

| Protocollo | Porte | Descrizione |

|---|---|---|

| HTTPS | 443 (TCP) | Usato per l'autenticazione del dispositivo. |

| TCP | 49443 (TCP) | Usato per l'autenticazione del certificato. |

Tabella 6a e 6b - Autenticazione pass-through con Single Sign-On (SSO) e Sincronizzazione degli hash delle password con Single Sign-On (SSO)

Le tabelle seguenti descrivono le porte e i protocolli necessari per la comunicazione tra Microsoft Entra Connessione e Microsoft Entra ID.

Tabella 6a - Autenticazione pass-through con SSO

| Protocollo | Porte | Descrizione |

|---|---|---|

| HTTP | 80 (TCP) | Usato per scaricare CRL (elenchi di revoche di certificati) per verificare i certificati TLS/SSL. Serve anche per il funzionamento corretto dell'aggiornamento automatico del connettore. |

| HTTPS | 443 (TCP) | Usato per abilitare e disabilitare la funzionalità, registrare i connettori, scaricare gli aggiornamenti del connettore e gestire tutte le richieste di accesso utente. |

Inoltre, Microsoft Entra Connessione deve essere in grado di stabilire connessioni IP dirette agli intervalli IP del data center di Azure.

Tabella 6b - Sincronizzazione degli hash delle password con SSO

| Protocollo | Porte | Descrizione |

|---|---|---|

| HTTPS | 443 (TCP) | Usato per abilitare la registrazione SSO (obbligatorio solo per il processo di registrazione SSO). |

Inoltre, Microsoft Entra Connessione deve essere in grado di stabilire connessioni IP dirette agli intervalli IP del data center di Azure. Anche questo requisito è necessario solo per il processo di registrazione SSO.

Tabella 7a & 7b - Microsoft Entra Connessione Health Agent for (AD FS/Sync) e Microsoft Entra ID

Le tabelle seguenti descrivono gli endpoint, le porte e i protocolli necessari per la comunicazione tra gli agenti di Microsoft Entra Connessione Health e Microsoft Entra ID

Tabella 7a - Porte e protocolli per Microsoft Entra Connessione Health Agent for (AD FS/Sync) e Microsoft Entra ID

Questa tabella descrive le porte e i protocolli in uscita seguenti necessari per la comunicazione tra gli agenti di Microsoft Entra Connessione Health e Microsoft Entra ID.

| Protocollo | Porte | Descrizione |

|---|---|---|

| Bus di servizio di Azure | 5671 (TCP) | Usato per inviare informazioni sull'integrità all'ID Microsoft Entra. (consigliato ma non obbligatorio nelle versioni più recenti) |

| HTTPS | 443 (TCP) | Usato per inviare informazioni sull'integrità all'ID Microsoft Entra. (failback) |

Se 5671 è bloccato, l'agente esegue il fallback a 443, ma è consigliabile usare 5671. Questo endpoint non è necessario nella versione più recente dell'agente. Le versioni più recenti dell'agente microsoft Entra Connessione Health richiedono solo la porta 443.

7b - Endpoint per Microsoft Entra Connessione Health Agent for (AD FS/Sync) e Microsoft Entra ID

Per un elenco degli endpoint, vedere la sezione Requisiti per Microsoft Entra Connessione Health Agent.