Criteri di accesso basati sui rischi

I criteri di controllo di accesso possono essere applicati per proteggere le organizzazioni quando viene rilevato un accesso o un utente a rischio. Tali criteri sono denominati criteribasati sul rischio.

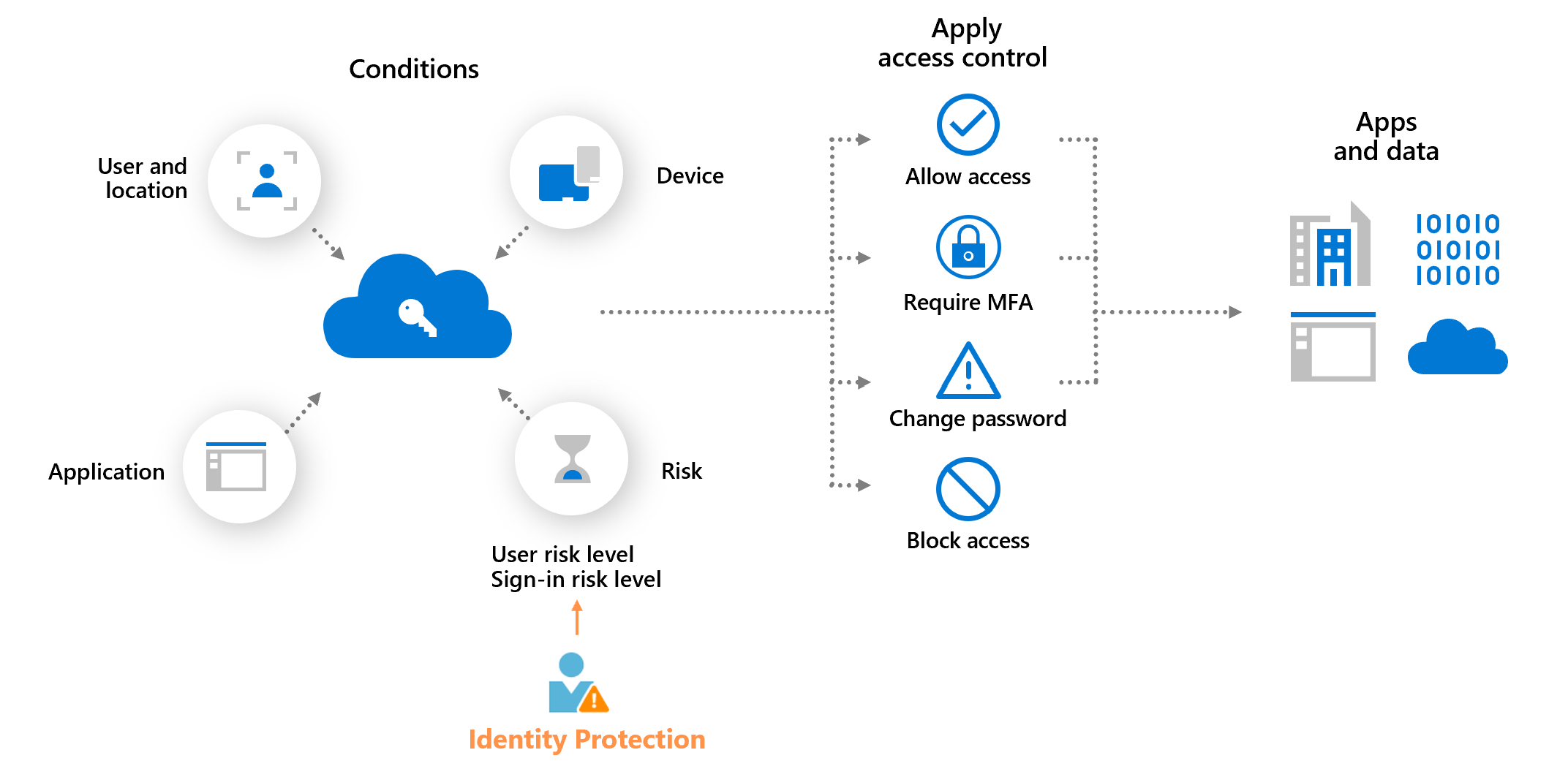

L'accesso condizionale di Microsoft Entra offre due condizioni di rischio basate su segnali di protezione dell'ID di Accesso Microsoft: rischio di accesso e rischio utente. Le organizzazioni possono creare criteri di accesso condizionale basati sul rischio configurando queste due condizioni di rischio e scegliendo un metodo di controllo di accesso. Durante ogni accesso, Protezione ID invia i livelli di rischio rilevati all'accesso condizionale e i criteri basati sui rischi si applicano se vengono soddisfatte le condizioni dei criteri.

È possibile richiedere l'autenticazione a più fattori quando il livello di rischio di accesso è medio o alto, agli utenti viene richiesto solo tale livello.

L'esempio precedente illustra anche un vantaggio principale di un criterio basato sul rischio: correzione automatica dei rischi. Quando un utente completa correttamente il controllo di accesso necessario, ad esempio una modifica della password sicura, il rischio viene risolto. La sessione di accesso e l'account utente non sono a rischio e non è necessaria alcuna azione da parte dell'amministratore.

Consentire agli utenti di correggere automaticamente l'uso di questo processo riduce significativamente l'analisi dei rischi e il carico di correzione per gli amministratori, proteggendo al tempo stesso le organizzazioni da compromessi di sicurezza. Altre informazioni sulla correzione dei rischi sono disponibili nell'articolo Correggere i rischi e sbloccare gli utenti.

Accesso condizionale basato sul rischio per l'accesso

Durante ogni accesso, Protezione ID analizza centinaia di segnali in tempo reale e calcola un livello di rischio di accesso che rappresenta la probabilità che la richiesta di autenticazione specificata non sia autorizzata. Questo livello di rischio viene quindi inviato all'accesso condizionale, in cui vengono valutati i criteri configurati dall'organizzazione. Gli amministratori possono configurare i criteri di accesso condizionale basati sul rischio di accesso per applicare i controlli di accesso in base al rischio di accesso, inclusi i requisiti, ad esempio:

- Blocca accesso

- Consentire l'accesso

- Richiedere l'autenticazione a più fattori

Se vengono rilevati rischi in un accesso, gli utenti possono eseguire il controllo di accesso necessario, ad esempio l'autenticazione a più fattori, per correggere automaticamente e chiudere l'evento di accesso rischioso per evitare problemi non necessari per gli amministratori.

Nota

Gli utenti devono aver registrato in precedenza per l'autenticazione a più fattori Di Microsoft Entra prima di attivare i criteri di rischio di accesso.

Accesso condizionale basato sul rischio per l'utente

Protezione ID analizza i segnali sugli account utente e calcola un punteggio di rischio in base alla probabilità che l'utente sia compromesso. Se un utente ha un comportamento di accesso rischioso o la perdita di credenziali, Protezione ID usa questi segnali per calcolare il livello di rischio utente. Gli amministratori possono configurare criteri di accesso condizionale basati sul rischio utente per applicare i controlli di accesso in base al rischio utente, inclusi i requisiti, ad esempio:

- Bloccare l'accesso.

- Consentire l'accesso, ma richiedere una modifica della password sicura.

Una modifica della password sicura corregge il rischio utente e chiude l'evento utente rischioso per evitare problemi non necessari per gli amministratori.

Eseguire la migrazione dei criteri di rischio di Protezione ID all'accesso condizionale

Se sono abilitati i criteri di rischio utente legacy o i criteri di rischio di accesso in Protezione ID (in precedenza Identity Protection), è consigliabile eseguirne la migrazione all'accesso condizionale.

Avviso

I criteri di rischio legacy configurati in Microsoft Entra ID Protection verranno ritirati il 1° ottobre 2026.

La configurazione dei criteri di rischio nell'accesso condizionale offre vantaggi come la possibilità di:

- Gestire i criteri di accesso in un'unica posizione.

- Usare la modalità solo report e le API Graph.

- Applicare la frequenza di accesso per richiedere la riautenticazione ogni volta.

- Fornire un controllo di accesso granulare combinando il rischio con altre condizioni, ad esempio la posizione.

- Migliorare la sicurezza con più criteri basati sul rischio destinati a gruppi di utenti o livelli di rischio diversi.

- Migliorare l'esperienza di diagnostica in dettaglio sui criteri basati sul rischio applicati nei log di accesso.

- Supportare il sistema di autenticazione di backup.

Criteri di registrazione dell'autenticazione a più fattori Di Microsoft Entra

Protezione ID consente alle organizzazioni di implementare l'autenticazione a più fattori di Microsoft Entra usando un criterio che richiede la registrazione all'accesso. L'abilitazione di questo criterio è un ottimo modo per garantire ai nuovi utenti dell'organizzazione di registrarsi per l'autenticazione a più fattori il primo giorno. L'autenticazione a più fattori è uno dei metodi di correzione automatica per gli eventi di rischio all'interno di Protezione ID. L'auto-rimedio consente agli utenti di intervenire autonomamente per ridurre il volume delle chiamate all'helpdesk.

Altre informazioni sull'autenticazione a più fattori Microsoft Entra sono disponibili nell'articolo Funzionamento: Autenticazione a più fattori Microsoft Entra.