Procedura: Esportare i dati sui rischi

Microsoft Entra ID archivia i dati relativi a report e segnali di sicurezza per un periodo di tempo definito. Quando si tratta di informazioni sul rischio che il periodo potrebbe non essere abbastanza lungo.

| Report/Segnale | Microsoft Entra ID gratis | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|

| Log di audit | 7 giorni | 30 giorni | 30 giorni |

| Accessi | 7 giorni | 30 giorni | 30 giorni |

| Utilizzo dell'autenticazione a più fattori di Microsoft Entra | 30 giorni | 30 giorni | 30 giorni |

| Accessi a rischio | 7 giorni | 30 giorni | 30 giorni |

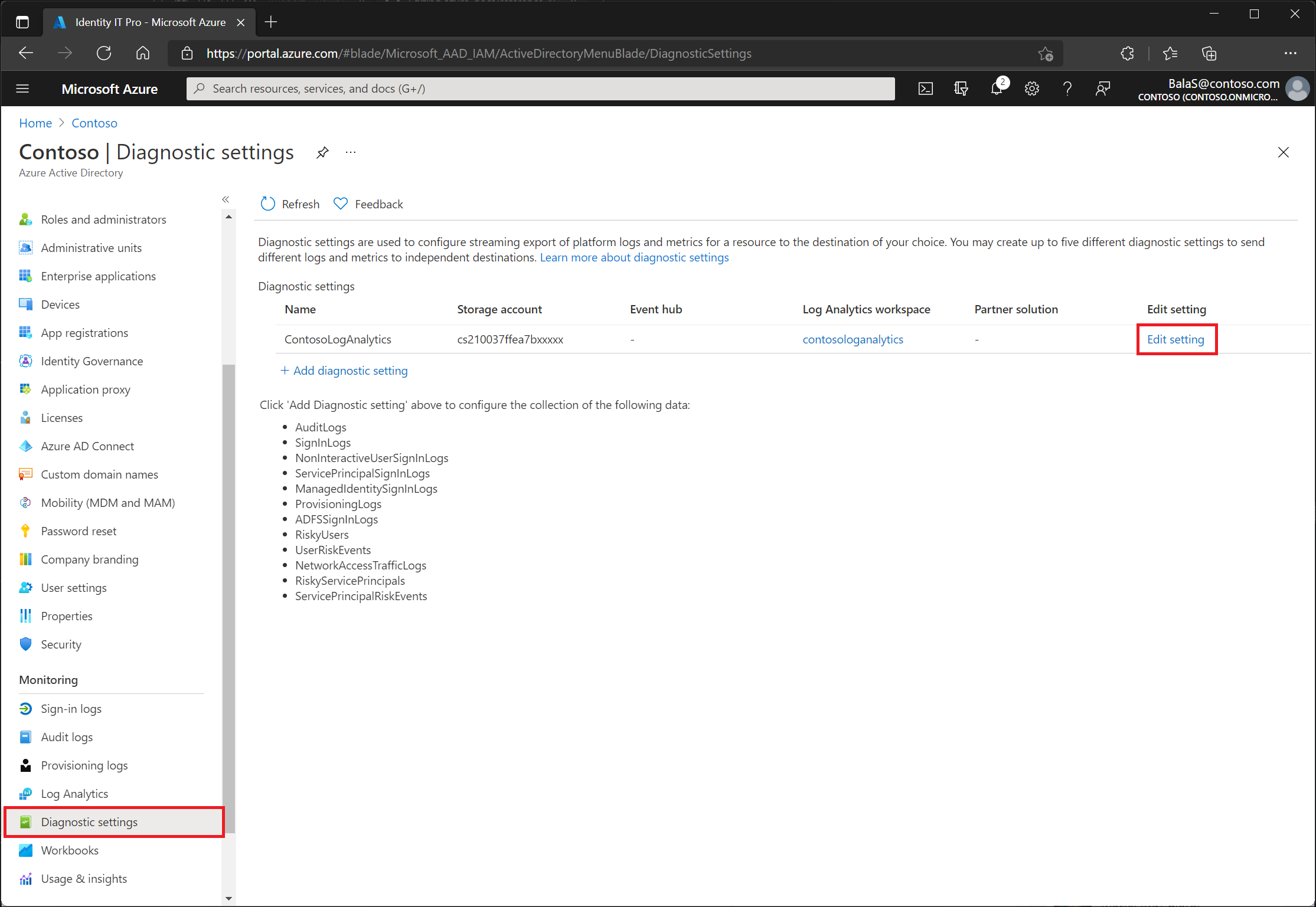

Le organizzazioni possono scegliere di archiviare i dati per periodi più lunghi modificando le impostazioni di diagnostica in Microsoft Entra ID per inviare dati RiskyUsers, UserRiskEvents, RiskyServicePrincipals, and ServicePrincipalRiskEvents a un'area di lavoro Log Analytics, archiviare i dati in un account di archiviazione, trasmettere dati a un hub eventi o inviare dati a una soluzione partner. Trovare queste opzioni nell'interfaccia di amministrazione di Microsoft Entra>Identity>Monitoraggio e integrità>Impostazioni di diagnostica>Modifica impostazioni. Se non si ha un'impostazione di diagnostica, seguire le istruzioni riportate nell'articolo Creare impostazioni di diagnostica per inviare log e metriche della piattaforma a destinazioni diverse per crearne una.

Log Analytics

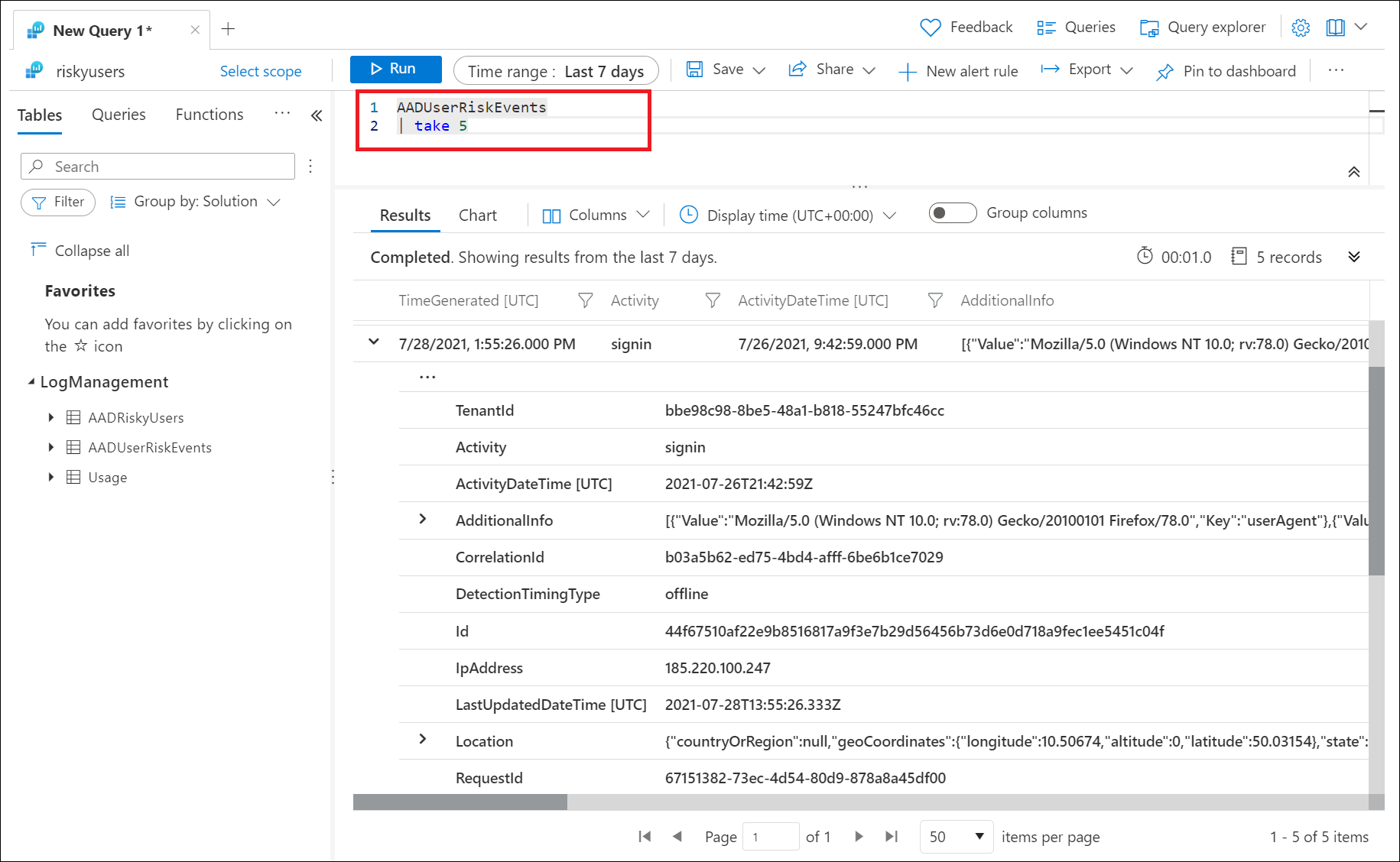

Log Analytics consente alle organizzazioni di eseguire query sui dati usando query predefinite o query Kusto create personalizzate. Per altre informazioni, vedere Introduzione alle query di log in Monitoraggio di Azure.

Dopo aver abilitato l'accesso a Log Analytics nell'interfaccia di amministrazione di Microsoft Entra>Identity>Monitoraggio e integrità>Log Analytics. Le tabelle seguenti sono particolarmente interessanti per gli amministratori di Microsoft Entra ID Protection:

- AADRiskyUsers: fornisce dati come il report Utenti rischiosi.

- AADUserRiskEvents: fornisce dati come il report Rilevamenti dei rischi.

- RiskyServicePrincipals: fornisce dati come il report Identità del carico di lavoro rischioso.

- ServicePrincipalRiskEvents: fornisce dati come il report Rilevamenti identità dei carichi di lavoro.

Nota

Log Analytics ha visibilità solo nei dati durante lo streaming. Gli eventi prima di abilitare l'invio di eventi da Microsoft Entra ID non vengono visualizzati.

Query di esempio

Nell'immagine precedente è stata eseguita la query seguente per visualizzare i cinque rilevamenti di rischio più recenti attivati.

AADUserRiskEvents

| take 5

Un'altra opzione consiste nel eseguire una query sulla tabella AADRiskyUsers per visualizzare tutti gli utenti a rischio.

AADRiskyUsers

Visualizzare il numero di utenti ad alto rischio per giorno:

AADUserRiskEvents

| where TimeGenerated > ago(30d)

| where RiskLevel has "high"

| summarize count() by bin (TimeGenerated, 1d)

Visualizzare i dettagli utili dell'indagine, ad esempio la stringa dell'agente utente, per i rilevamenti ad alto rischio e non vengono corretti o ignorati:

AADUserRiskEvents

| where RiskLevel has "high"

| where RiskState has "atRisk"

| mv-expand ParsedFields = parse_json(AdditionalInfo)

| where ParsedFields has "userAgent"

| extend UserAgent = ParsedFields.Value

| project TimeGenerated, UserDisplayName, Activity, RiskLevel, RiskState, RiskEventType, UserAgent,RequestId

Accedere a più query e informazioni visive basate sui log AADUserRiskEvents e AADRisky Utenti nella cartella di lavoro Analisi dell'impatto dei criteri di accesso basati sui rischi.

Account di archiviazione

Tramite l'indirizzamento dei log a un account di archiviazione di Azure, è possibile conservarli per più tempo rispetto al periodo di conservazione predefinito. Per altre informazioni, vedere l’articolo Tutorial: archiviare i log di Microsoft Entra in un account di archiviazione di Azure.

Hub eventi di Azure

Hub eventi di Azure può esaminare i dati in ingresso da origini come Microsoft Entra ID Protection e fornire analisi e correlazione in tempo reale. Per altre informazioni vedere Tutorial: trasmettere i log di Microsoft Entra a un hub eventi di Azure.

Altre opzioni

Le organizzazioni possono scegliere di connettere i dati di Microsoft Entra a Microsoft Sentinel e per ulteriori elaborazioni.

Le organizzazioni possono usare l'API Microsoft Graph per interagire a livello di codice con gli eventi di rischio.

Passaggi successivi

- Che cos'è il monitoraggio di Microsoft Entra?

- Installare e usare le visualizzazioni di Log Analytics per Microsoft Entra ID

- Connettere i dati da Microsoft Entra ID Protection

- Microsoft Entra ID Protection e Microsoft Graph PowerShell SDK

- Esercitazione: trasmettere i log di Microsoft Entra a un hub eventi di Azure