Configurare le classificazioni delle autorizzazioni

Questo articolo illustra come configurare le classificazioni delle autorizzazioni in Microsoft Entra ID. Le classificazioni delle autorizzazioni consentono di identificare l'effetto delle diverse autorizzazioni in base ai criteri dell'organizzazione e alle valutazioni dei rischi. È possibile ad esempio usare le classificazioni delle autorizzazioni nei criteri di consenso per identificare il set di autorizzazioni a cui gli utenti possono fornire il consenso.

Sono supportate tre classificazioni di autorizzazioni: "Basso", "Medio" (anteprima) e "Alto" (anteprima). Attualmente, è possibile classificare solo le autorizzazioni delegate che non richiedono il consenso amministratore.

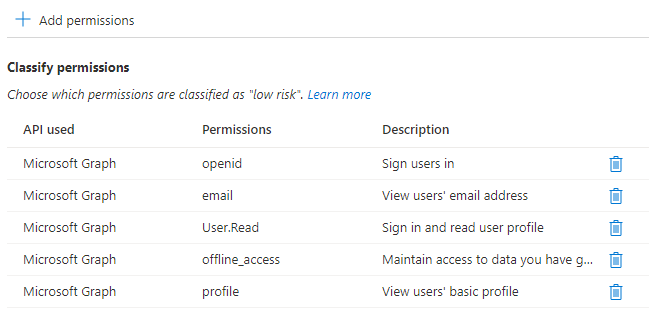

Le autorizzazioni minime necessarie per eseguire l'accesso di base sono openid, profile, emaile offline_access, che sono tutte autorizzazioni delegate in Microsoft Graph. Con queste autorizzazioni un'app può leggere i dettagli del profilo dell'utente connesso e può mantenere questo accesso anche quando l'utente non usa più l'app.

Prerequisiti

Per configurare le classificazioni delle autorizzazioni, è necessario:

- Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

- Uno dei ruoli seguenti: Global Amministrazione istrator, Application Amministrazione istrator o Cloud Application Amministrazione istrator

Gestire le classificazioni delle autorizzazioni

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Seguire questa procedura per classificare le autorizzazioni tramite l'interfaccia di amministrazione di Microsoft Entra:

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

- Passare a Applicazioni di identità>Applicazioni>aziendali>Consenti e autorizzazioni Classificazioni delle autorizzazioni.>

- Scegliere la scheda per la classificazione delle autorizzazioni da aggiornare.

- Scegliere Aggiungi autorizzazioni per classificare un'altra autorizzazione.

- Selezionare l'API e quindi selezionare le autorizzazioni delegate.

In questo esempio è stato classificato il set minimo di autorizzazioni necessarie per Single Sign-On:

È possibile usare la versione più recente di Azure AD PowerShell per classificare le autorizzazioni. Le classificazioni delle autorizzazioni vengono configurate nell'oggetto ServicePrincipal dell'API che pubblica le autorizzazioni.

Eseguire il comando seguente per connettersi ad Azure AD PowerShell. Per fornire il consenso agli ambiti necessari, accedere come almeno un'applicazione cloud Amministrazione istrator.

Connect-AzureAD

Elencare le classificazioni delle autorizzazioni correnti con Azure AD PowerShell

Recuperare l'oggetto ServicePrincipal dell'API. Qui viene recuperato l'oggetto ServicePrincipal dell'API Microsoft Graph:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Leggere le classificazioni delle autorizzazioni delegate per l'API:

Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId | Format-Table Id, PermissionName, Classification

Classificare un'autorizzazione come "Basso impatto" con Azure AD PowerShell

Recuperare l'oggetto ServicePrincipal dell'API. Qui viene recuperato l'oggetto ServicePrincipal dell'API Microsoft Graph:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Individuare l'autorizzazione delegata che si vuole classificare:

$delegatedPermission = $api.OAuth2Permissions | Where-Object { $_.Value -eq "User.ReadBasic.All" }Impostare la classificazione delle autorizzazioni usando il nome e l'ID dell'autorizzazione:

Add-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -PermissionId $delegatedPermission.Id ` -PermissionName $delegatedPermission.Value ` -Classification "low"

Rimuovere una classificazione delle autorizzazioni delegate con Azure AD PowerShell

Recuperare l'oggetto ServicePrincipal dell'API. Qui viene recuperato l'oggetto ServicePrincipal dell'API Microsoft Graph:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Individuare la classificazione delle autorizzazioni delegate che si vuole rimuovere:

$classifications = Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "User.ReadBasic.All"}Eliminare la classificazione delle autorizzazioni:

Remove-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -Id $classificationToRemove.Id

È possibile usare Microsoft Graph PowerShell per classificare le autorizzazioni. Le classificazioni delle autorizzazioni vengono configurate nell'oggetto ServicePrincipal dell'API che pubblica le autorizzazioni.

Eseguire il comando seguente per connettersi a Microsoft Graph PowerShell. Per fornire il consenso agli ambiti necessari, accedere come almeno un'applicazione cloud Amministrazione istrator.

Connect-MgGraph -Scopes "Policy.ReadWrite.PermissionGrant".

Elencare le classificazioni delle autorizzazioni correnti per un'API usando Microsoft Graph PowerShell

Recuperare l'oggetto servicePrincipal per l'API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Leggere le classificazioni delle autorizzazioni delegate per l'API:

Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id

Classificare un'autorizzazione come "basso impatto" con Microsoft Graph PowerShell

Recuperare l'oggetto servicePrincipal per l'API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Individuare l'autorizzazione delegata che si vuole classificare:

$delegatedPermission = $api.Oauth2PermissionScopes | Where-Object {$_.Value -eq "openid"}Impostare la classificazione delle autorizzazioni:

$params = @{ PermissionId = $delegatedPermission.Id PermissionName = $delegatedPermission.Value Classification = "Low" } New-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id -BodyParameter $params

Rimuovere una classificazione delle autorizzazioni delegate con Microsoft Graph PowerShell

Recuperare l'oggetto servicePrincipal per l'API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Individuare la classificazione delle autorizzazioni delegate che si vuole rimuovere:

$classifications = Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "openid"}Eliminare la classificazione delle autorizzazioni:

Remove-MgServicePrincipalDelegatedPermissionClassification -DelegatedPermissionClassificationId $classificationToRemove.Id -ServicePrincipalId $api.id

Per configurare le classificazioni delle autorizzazioni per un'applicazione aziendale, accedere a Graph Explorer come almeno un'applicazione cloud Amministrazione istrator.

È necessario fornire il consenso all'autorizzazione Policy.ReadWrite.PermissionGrant .

Eseguire le query seguenti in Microsoft Graph Explorer per aggiungere una classificazione delle autorizzazioni delegate per un'applicazione.

Elencare le classificazioni delle autorizzazioni correnti per un'API usando l'API Microsoft Graph

Elencare le classificazioni delle autorizzazioni correnti per un'API usando la chiamata api Microsoft Graph seguente.

GET https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Classificare un'autorizzazione come "Basso impatto" usando l'API Microsoft Graph

Nell'esempio seguente viene classificata l'autorizzazione come "basso impatto".

Aggiungere una classificazione delle autorizzazioni delegate per un'API usando la chiamata api Microsoft Graph seguente.

POST https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Content-type: application/json

{

"permissionId": "b4e74841-8e56-480b-be8b-910348b18b4c",

"classification": "low"

}

Rimuovere una classificazione delle autorizzazioni delegate usando l'API Microsoft Graph

Eseguire la query seguente in Microsoft Graph Explorer per rimuovere una classificazione delle autorizzazioni delegate per un'API.

DELETE https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications/QUjntFaOC0i-i5EDSLGLTAE