Configurare gli avvisi di sicurezza per i ruoli di Azure in Privileged Identity Management

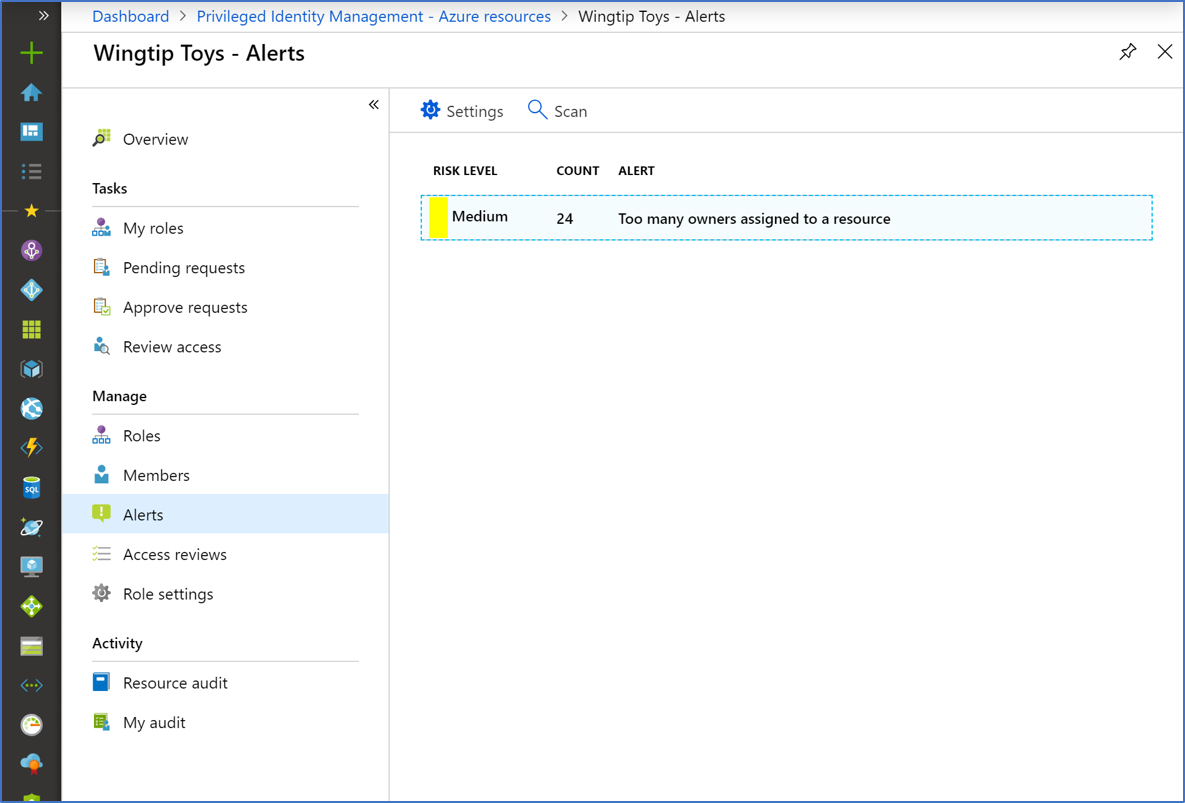

Privileged Identity Management (PIM) genera avvisi in caso di attività sospette o non sicure nell'organizzazione in Microsoft Entra ID. Una volta attivato, un avviso viene visualizzato nella pagina Avvisi.

Nota

Un evento in Privileged Identity Management può generare notifiche tramite posta elettronica a più destinatari: assegnatari, responsabili approvazione o amministratori. Il numero massimo di notifiche inviate per un evento è 1000. Se il numero di destinatari supera 1000, solo i primi 1000 destinatari riceveranno una notifica tramite posta elettronica. Ciò non impedisce ad altri assegnatari, amministratori o responsabili approvazione di usare le relative autorizzazioni in Microsoft Entra ID e Privileged Identity Management.

Avvisi di revisione

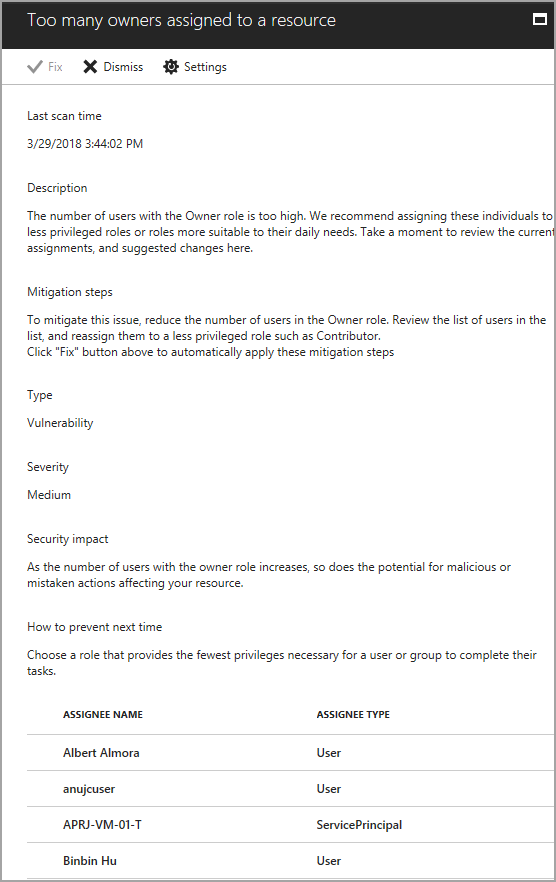

Selezionare un avviso per visualizzare un report che elenca gli utenti o i ruoli che hanno attivato l'avviso, insieme alle indicazioni sulla correzione.

Avvisi

| Avviso | Gravità | Trigger | Elemento consigliato |

|---|---|---|---|

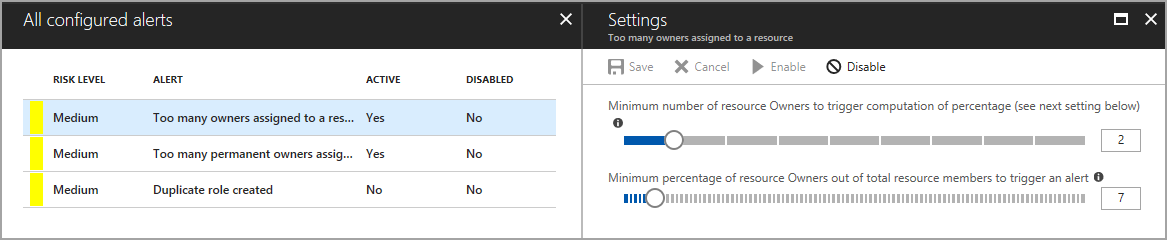

| Troppi proprietari assegnati a una risorsa | Medio | Troppi utenti hanno il ruolo di proprietario. | Controllare gli utenti nell'elenco e riassegnarne alcuni a ruoli con privilegi meno elevati. |

| Troppi proprietari permanenti assegnati a una risorsa | Medio | Troppi utenti sono assegnati in modo permanente a un ruolo. | Esaminare gli utenti nell'elenco e riassegnare alcuni per richiedere l'attivazione per l'uso del ruolo. |

| È stato creato un ruolo duplicato | Medio | Più ruoli hanno gli stessi criteri. | Usare solo uno di questi ruoli. |

| I ruoli vengono assegnati all'esterno di Privileged Identity Management | Alto | Un ruolo viene gestito direttamente tramite la risorsa IAM di Azure o l'API di Azure Resource Manager. | Esaminare gli utenti nell'elenco e rimuoverli dai ruoli con privilegi assegnati all'esterno di Privileged Identity Management. |

Nota

Per i ruoli vengono assegnati all'esterno degli avvisi di Privileged Identity Management , è possibile che vengano rilevate notifiche duplicate. Queste duplicazioni possono essere correlate principalmente a un potenziale evento imprevisto del sito in tempo reale in cui le notifiche vengono inviate di nuovo.

Gravità

- Elevata: richiede un'azione immediata a causa di una violazione dei criteri.

- Media: non richiede un'azione immediata, ma segnala una potenziale violazione dei criteri.

- Bassa: non richiede un'azione immediata, ma suggerisce una modifica dei criteri preferita.

Configurare le impostazioni degli avvisi di sicurezza

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

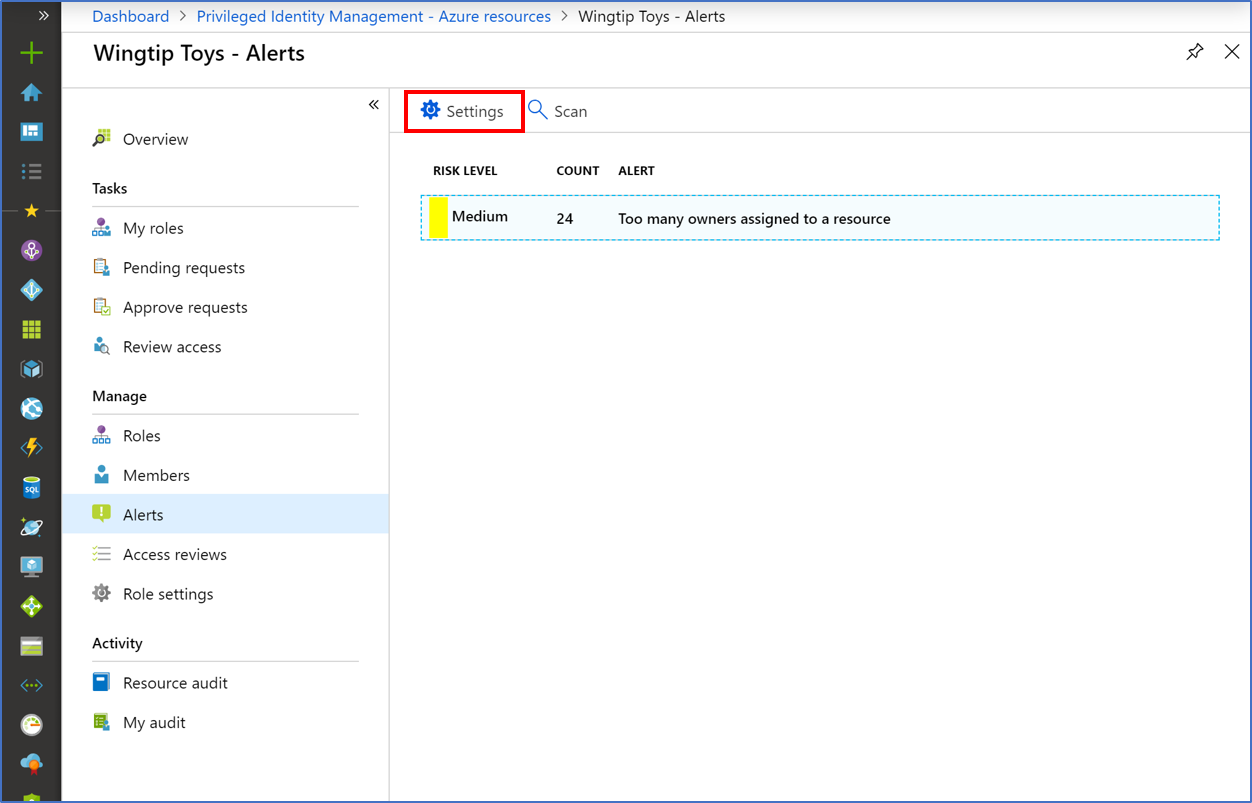

Seguire questa procedura per configurare gli avvisi di sicurezza per i ruoli di Azure in Privileged Identity Management:

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore del ruolo con privilegi.

Passare a Identity Governance>Privileged Identity Management Risorse> di Azure Selezionare l'impostazione degli avvisi>della sottoscrizione.> Per informazioni su come aggiungere il riquadro Privileged Identity Management al dashboard, vedere Iniziare a usare Privileged Identity Management.

Personalizzare le impostazioni per i diversi avvisi adattandole all'ambiente e agli obiettivi di sicurezza specifici.

Nota

L'avviso "I ruoli vengono assegnati all'esterno di Privileged Identity Management" viene attivato per le assegnazioni di ruolo create per le sottoscrizioni di Azure e non viene attivato per le assegnazioni di ruolo nei gruppi di gestione, nei gruppi di risorse o nell'ambito delle risorse".