Utilizzare i gruppi Microsoft Entra per gestire le assegnazioni di ruolo

Con Microsoft Entra ID P1 o P2, è possibile creare gruppi assegnabili a ruoli e assegnare ruoli Microsoft Entra a questi gruppi. Questa funzionalità semplifica la gestione dei ruoli, garantisce l'accesso coerente e rende le autorizzazioni di controllo più semplici. L'assegnazione di ruoli a un gruppo anziché a singoli individui consente di aggiungere o rimuovere facilmente utenti da un ruolo e di creare autorizzazioni coerenti per tutti i membri del gruppo. È anche possibile creare ruoli personalizzati con autorizzazioni specifiche e assegnarli ai gruppi.

Perché assegnare ruoli ai gruppi?

Si consideri l'esempio in cui l'azienda Contoso ha assunto persone in aree geografiche per gestire e reimpostare le password per i dipendenti dell'organizzazione Microsoft Entra. Anziché chiedere a un ruolo con privilegi Amministrazione istrator di assegnare il ruolo helpdesk Amministrazione istrator a ogni persona singolarmente, è possibile creare un gruppo Contoso_Helpdesk_Amministrazione istrators e assegnare il ruolo al gruppo. Quando le persone si aggiungono al gruppo, il ruolo viene assegnato loro indirettamente. Il flusso di lavoro di governance esistente può quindi occuparsi del processo di approvazione e del controllo dell'appartenenza del gruppo per garantire che solo gli utenti legittimi siano membri del gruppo e venga quindi assegnato loro il ruolo Amministratore supporto tecnico.

Come funzionano le assegnazioni di ruolo ai gruppi

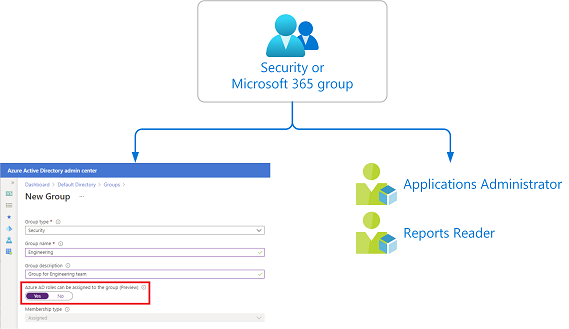

Per assegnare un ruolo a un gruppo, è necessario creare un nuovo gruppo di sicurezza o Microsoft 365 con la isAssignableToRole proprietà impostata su true. Nell'interfaccia di amministrazione di Microsoft Entra è possibile assegnare i ruoli di Microsoft Entra all'opzione di gruppo su Sì. In entrambi i casi, è possibile assegnare uno o più ruoli di Microsoft Entra al gruppo nello stesso modo in cui si assegnano ruoli agli utenti.

Restrizioni per i gruppi assegnabili a ruoli

I gruppi assegnabili a ruoli hanno le restrizioni seguenti:

- È possibile impostare solo la

isAssignableToRoleproprietà o i ruoli di Microsoft Entra possono essere assegnati all'opzione di gruppo per i nuovi gruppi. - La

isAssignableToRoleproprietà non è modificabile. Una volta creato un gruppo con questa proprietà impostata, non può essere modificato. - Non è possibile creare un gruppo esistente come gruppo assegnabile a ruoli.

- È possibile creare un massimo di 500 gruppi assegnabili a ruoli in un'unica organizzazione Microsoft Entra (tenant).

Come sono protetti i gruppi assegnabili ai ruoli?

Se a un gruppo viene assegnato un ruolo, qualsiasi amministratore IT in grado di gestire l'appartenenza al gruppo potrebbe anche gestire indirettamente l'appartenenza a tale ruolo. Si supponga, ad esempio, che a un gruppo denominato Contoso_User_Amministrazione istrators sia assegnato il ruolo User Amministrazione istrator. Un amministratore di Exchange che può modificare l'appartenenza ai gruppi può aggiungersi al gruppo Contoso_User_Amministrazione istrators e in questo modo diventa un utente Amministrazione istrator. Come si può notare, un amministratore potrebbe elevare i propri privilegi in modo non previsto.

È possibile assegnare un ruolo solo ai gruppi con la isAssignableToRole proprietà impostata su true in fase di creazione. Questa proprietà non è modificabile. Una volta creato un gruppo con questa proprietà impostata, non può essere modificato. Non è possibile impostare la proprietà in un gruppo esistente.

I gruppi assegnabili ai ruoli sono progettati per prevenire potenziali violazioni, avendo le restrizioni seguenti:

- Per creare un gruppo assegnabile di ruolo, è necessario assegnare almeno il ruolo con ruolo con privilegi Amministrazione istrator.

- Il tipo di appartenenza per i gruppi assegnabili a ruoli deve essere Assegnato e non può essere un gruppo dinamico di Microsoft Entra. La popolazione automatizzata di gruppi dinamici potrebbe causare l'aggiunta di un account indesiderato al gruppo e quindi assegnato al ruolo.

- Per impostazione predefinita, i ruoli con privilegi Amministrazione istrator possono gestire l'appartenenza a un gruppo assegnabile di ruolo, ma è possibile delegare la gestione dei gruppi assegnabili tramite l'aggiunta di proprietari di gruppi.

- Per Microsoft Graph, è necessaria l'autorizzazione RoleManagement.ReadWrite.Directory per poter gestire l'appartenenza ai gruppi assegnabili ai ruoli. L'autorizzazione Group.ReadWrite.All non funzionerà.

- Per impedire l'elevazione dei privilegi, è necessario assegnare almeno il ruolo di autenticazione con privilegi Amministrazione istrator per modificare le credenziali o reimpostare l'autenticazione a più fattori o modificare gli attributi sensibili per i membri e i proprietari di un gruppo assegnabile a ruoli.

- L'annidamento dei gruppi non è supportato. Un gruppo non può essere aggiunto come membro di un gruppo assegnabile a ruoli.

Usare Azure AD Privileged Identity Management (PIM) per rendere un gruppo idoneo per un'assegnazione di ruolo

Se non si vuole che i membri del gruppo abbiano accesso permanente a un ruolo, è possibile usare Microsoft Entra Privileged Identity Management (PIM) per rendere un gruppo idoneo per un'assegnazione di ruolo. Ogni membro del gruppo sarà quindi idoneo per attivare l'assegnazione di ruolo per una durata fissa.

Nota

Per i gruppi usati per elevare i ruoli di Microsoft Entra, è consigliabile richiedere un processo di approvazione per le assegnazioni di membri idonei. Le assegnazioni che possono essere attivate senza approvazione possono lasciare vulnerabili a un rischio di sicurezza da parte degli amministratori con privilegi minori. Ad esempio, il supporto tecnico Amministrazione istrator dispone dell'autorizzazione per reimpostare le password di un utente idoneo.

Scenari non supportati

Gli scenari seguenti non sono supportati:

- Assegnare i ruoli di Microsoft Entra (predefiniti o personalizzati) ai gruppi locali.

Problemi noti

Di seguito sono riportati i problemi noti relativi ai gruppi assegnabili ai ruoli:

- Solo i clienti con licenza Microsoft Entra ID P2: anche dopo l'eliminazione del gruppo, viene comunque visualizzato un membro idoneo del ruolo nell'interfaccia utente di PIM. Funzionalmente non c'è alcun problema; si tratta solo di un problema di cache nell'interfaccia di amministrazione di Microsoft Entra.

- Usare la nuova interfaccia di amministrazione di Exchange per le assegnazioni di ruolo tramite l'appartenenza al gruppo. L'interfaccia di amministrazione di Exchange precedente non supporta questa funzionalità. Se è necessario accedere all'interfaccia di amministrazione di Exchange precedente, assegnare il ruolo idoneo direttamente all'utente (non tramite gruppi assegnabili di ruoli). I cmdlet di Exchange PowerShell funzionano come previsto.

- Se un ruolo di amministratore viene assegnato a un gruppo assegnabile a ruoli anziché a singoli utenti, i membri del gruppo non potranno accedere a Regole, Organizzazione o Cartelle pubbliche nella nuova interfaccia di amministrazione di Exchange. La soluzione alternativa consiste nell'assegnare il ruolo direttamente agli utenti anziché al gruppo.

- Il portale di Azure Information Protection (portale classico) non riconosce ancora l'appartenenza ai ruoli tramite il gruppo. È possibile eseguire la migrazione alla piattaforma di etichettatura unificata di riservatezza e quindi usare il Portale di conformità di Microsoft Purview per usare le assegnazioni di gruppo per gestire i ruoli.

Requisiti di licenza

L'uso di questa funzionalità richiede una licenza microsoft Entra ID P1. Privileged Identity Management per l'attivazione di ruoli JIT richiede una licenza Microsoft Entra ID P2. Per trovare la licenza appropriata per i requisiti, vedere Confronto delle funzionalità disponibili a livello generale delle edizioni Gratuito e Premium.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per