Gestire gli account di accesso di emergenza in Microsoft Entra ID

È importante evitare di restare accidentalmente bloccati fuori dalla propria organizzazione di Microsoft Entra perché non è possibile accedere o attivare l'account di un altro utente come amministratore. È possibile ridurre l'impatto di una accidentale mancanza di accesso amministrativo creando due o più account di accesso di emergenza nell'organizzazione.

Gli account di accesso di emergenza hanno privilegi elevati e non sono assegnati a utenti specifici. Gli account di accesso di emergenza sono limitati a scenari di emergenza critici, in cui non è possibile usare i normali account amministrativi. Consigliamo di mantenere l'impegno di limitare l'uso dell'account di emergenza solo ai casi strettamente necessari.

Questo articolo fornisce linee guida per la gestione degli account di accesso di emergenza in Microsoft Entra ID.

Perché usare un account di accesso di emergenza

Per un'organizzazione può essere necessario usare un account di accesso di emergenza nelle situazioni seguenti:

- Gli account utente sono federati e la federazione non è attualmente disponibile a causa di un'interruzione del funzionamento della rete cellulare o di un problema tecnico del provider di identità. Ad esempio, se l'host del provider di identità nell'ambiente è inattivo, gli utenti potrebbero non essere in grado di accedere quando Microsoft Entra ID reindirizza al provider di identità.

- Gli amministratori vengono registrati tramite l'autenticazione a più fattori di Microsoft Entra e tutti i singoli dispositivi non sono disponibili o il servizio non è disponibile. Gli utenti potrebbero non essere in grado di completare l'autenticazione a più fattori per attivare un ruolo. Ad esempio, un'interruzione del funzionamento della rete cellulare può impedire di rispondere alle chiamate telefoniche o di ricevere SMS, gli unici due meccanismi di autenticazione registrati per il dispositivo.

- L'utente con l'accesso di amministratore globale più recente ha lasciato l'organizzazione. Microsoft Entra ID impedisce l'eliminazione dell'ultimo account di amministratore globale, ma non impedisce l'eliminazione o la disabilitazione dell'account a livello locale. Entrambi i casi potrebbero rendere impossibile per l'organizzazione ripristinare l'account.

- Circostanze impreviste come una calamità naturale durante la quale la rete cellulare o altre reti potrebbero non essere disponibili.

Creare account di accesso di emergenza

Creare due o più account di accesso di emergenza. Devono essere account solo cloud che usano il dominio *.onmicrosoft.com e che non sono federati o sincronizzati da un ambiente locale.

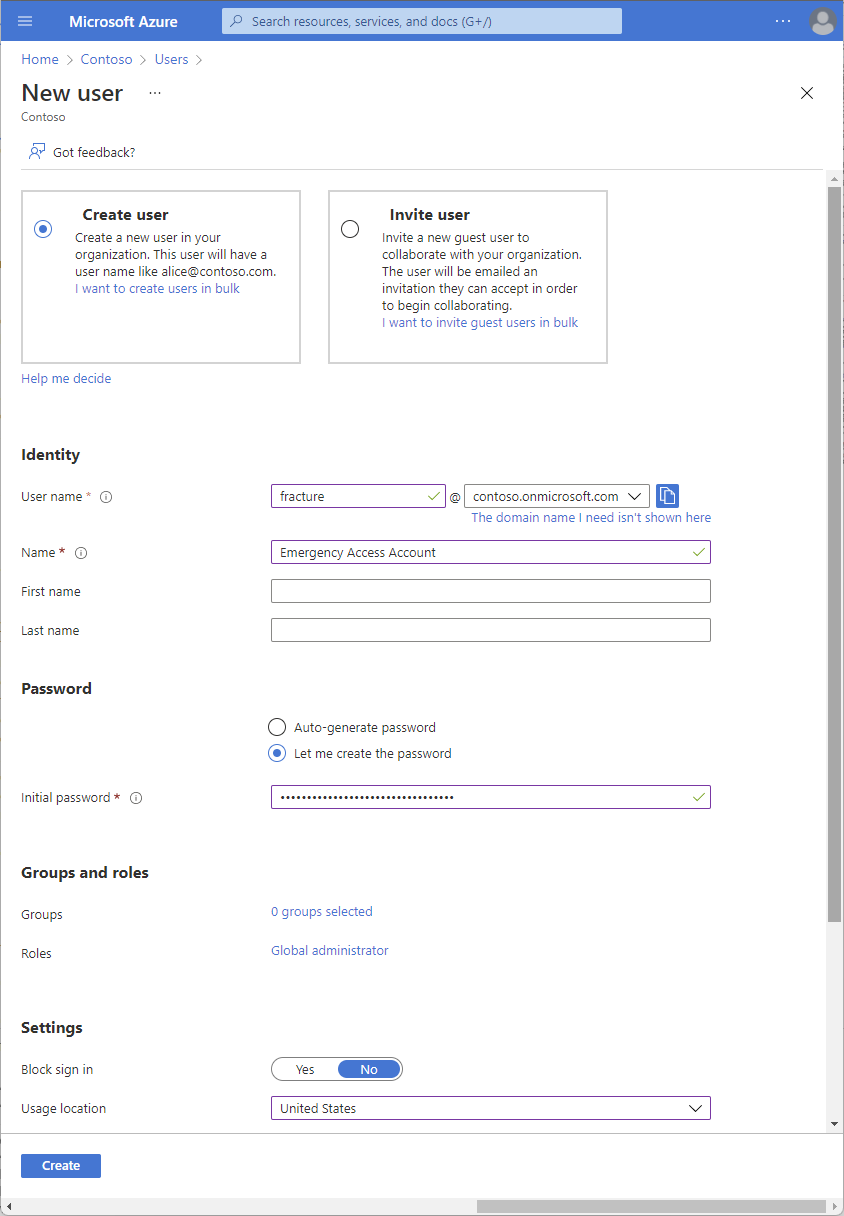

Come creare un account di accesso di emergenza

Accedere all’Interfaccia di amministrazione di Microsoft Entra come Amministratore globale.

Passare a Identità>Utenti>Tutti gli utenti.

Selezionare Nuovo utente.

Selezionare Create user (Crea utente).

Assegnare all'account un nome utente.

Assegnare all'account un nome.

Creare una password lunga e complessa per l'account.

In Ruoli, assegnare il ruolo di amministratore globale.

In Percorso di utilizzo selezionare la posizione appropriata.

Seleziona Crea.

Durante la configurazione di questi account, devono essere soddisfatti i requisiti seguenti:

- Gli account di accesso di emergenza non devono essere associati a un utente specifico dell'organizzazione. Assicurarsi che gli account non siano connessi a cellulari forniti ai dipendenti, token hardware che viaggiano con i singoli dipendenti o altre credenziali specifiche del dipendente. Questa precauzione consente di affrontare le situazioni in cui un singolo dipendente è irraggiungibile quando sono necessarie le credenziali. È importante verificare che tutti i dispositivi registrati vengano conservati in una posizione nota e sicura con più mezzi di comunicazione con Microsoft Entra ID.

- Usare l'autenticazione avanzata per gli account di accesso di emergenza e assicurarsi che non usi gli stessi metodi di autenticazione degli altri account amministrativi. Ad esempio, se l'account amministratore normale usa l'app Microsoft Authenticator per l'autenticazione avanzata, usare una chiave di sicurezza FIDO2 per gli account di emergenza. Prendere in considerazione le dipendenze di vari metodi di autenticazione per evitare di aggiungere requisiti esterni nel processo di autenticazione.

- Il dispositivo o le credenziali non devono scadere o trovarsi nell'ambito della pulizia automatica per mancanza di utilizzo.

- In Microsoft Entra Privileged Identity Management è necessario rendere permanente l'assegnazione di ruolo Amministratore globale anziché essere idonea per gli account di accesso di emergenza.

Escludere almeno un account dall'autenticazione a più fattori basata sul telefono

Per ridurre il rischio di un attacco causato da una password compromessa, Microsoft Entra ID consiglia di richiedere l'autenticazione a più fattori per tutti i singoli utenti. Questo gruppo include gli amministratori e tutti gli altri utenti (ad esempio dirigenti del reparto finanziario) per cui un account compromesso avrebbe un impatto significativo.

Tuttavia, almeno uno degli account di accesso di emergenza deve avere lo stesso meccanismo di autenticazione a più fattori degli altri account non di emergenza. Sono incluse le soluzioni di autenticazione a più fattori di terze parti. Se si hanno criteri di Accesso condizionale per richiedere l'autenticazione a più fattori per ogni amministratore per Microsoft Entra ID e altre app connesse in modalità SaaS, è opportuno escludere gli account di accesso di emergenza da questo requisito e configurare un meccanismo diverso. Inoltre, è necessario assicurarsi che gli account non dispongano di criteri di autenticazione a più fattori per utente.

Escludere almeno un account dai criteri di Accesso condizionale

Durante un'emergenza non è auspicabile che un criterio possa potenzialmente bloccare l'accesso necessario per risolvere un problema. Se si usa l'accesso condizionale, almeno un account di accesso di emergenza deve essere escluso da tutti i criteri di accesso condizionale.

Nota

A partire da luglio 2024, i team di Azure inizieranno a implementare misure di sicurezza aggiuntive a livello di tenant per richiedere l'autenticazione a più fattori (MFA) per tutti gli utenti. Come già documentato, usare l'autenticazione avanzata per gli account di accesso di emergenza. È consigliabile aggiornare questi account per usare fIDO2 o l'autenticazione basata su certificati (se configurata come MFA) anziché basarsi solo su una password lunga. Entrambi i metodi soddisfano i requisiti di autenticazione a più fattori.

Linee guida per la federazione

Alcune organizzazioni usano AD Domain Services e AD FS o provider di identità simili per eseguire la federazione con Microsoft Entra ID. L'accesso di emergenza per i sistemi locali e l'accesso di emergenza per i servizi cloud devono essere mantenuti distinti, senza alcuna dipendenza l'uno dall'altro. Il mastering e l'autenticazione o l'origine per gli account con privilegi di accesso di emergenza da altri sistemi comportano rischi non necessari in caso di interruzione di tali sistemi.

Archiviare le credenziali dell'account in sicurezza

Le organizzazioni devono garantire che le credenziali per gli account di accesso di emergenza siano sempre conservate in modo sicuro e siano note solo a coloro che sono autorizzati a usarle. Alcuni clienti usano una smart card per Windows Server AD, una chiave di sicurezza FIDO2 per Microsoft Entra ID e altri usano password. Una password per un account di accesso di emergenza in genere è suddivisa in due o tre parti, scritte su pezzi di carta separati e archiviate in casseforti a prova di fuoco in luoghi sicuri e separati.

Se si usano password, assicurarsi che gli account abbiano password complesse senza scadenza. Idealmente, le password devono contenere almeno 16 caratteri generati in modo casuale.

Monitorare i log di accesso e di controllo

Le organizzazioni devono monitorare l'attività del log di accesso e controllo dagli account di emergenza e attivare le notifiche ad altri amministratori. Quando si monitora l'attività sugli account critici, è possibile verificare che questi account vengano usati solo per i test o per le emergenze effettive. È possibile usare Log Analytics di Azure per monitorare i log di accesso e attivare gli avvisi di posta elettronica e SMS agli amministratori ogni volta che gli account critici effettuano l'accesso.

Prerequisiti

- Inviare i log di accesso di Microsoft Entra a Monitoraggio di Azure.

Ottenere gli ID oggetto degli account critici

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore utenti.

Passare a Identità>Utenti>Tutti gli utenti.

Cercare l'account critico e selezionare il nome dell'utente.

Copiare e salvare l'attributo ID oggetto in modo da poterlo usare in un secondo momento.

Ripetere i passaggi precedenti per il secondo account critico.

Creare una regola di avviso

Accedere al portale di Azure almeno come collaboratore al monitoraggio.

Passare a Monitoraggio>Aree di lavoro Log Analytics.

Selezionare un'area di lavoro.

Nell'area di lavoro selezionare Avvisi>Nuova regola di avviso.

In Risorsa verificare che la sottoscrizione sia quella a cui si vuole associare la regola di avviso.

In Condizione selezionare Aggiungi.

In Nome segnale selezionare Ricerca log personalizzata.

In Query di ricerca immettere la query seguente, inserendo gli ID oggetto dei due account critici.

Nota

Per ogni account critico aggiuntivo che si desidera includere, aggiungere un altro "or UserId ==" ObjectGuid"" alla query.

Query di esempio:

// Search for a single Object ID (UserID) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"// Search for multiple Object IDs (UserIds) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee" or UserId == "11bb11bb-cc22-dd33-ee44-55ff55ff55ff"// Search for a single UserPrincipalName SigninLogs | project UserPrincipalName | where UserPrincipalName == "user@yourdomain.onmicrosoft.com"

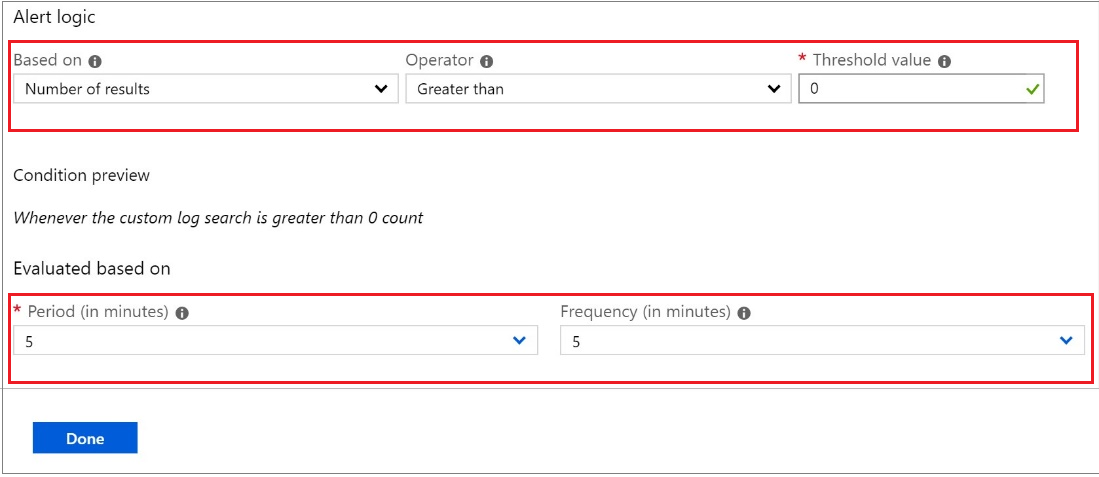

In Logica avvisi immettere quanto segue:

- In base a: Numero di risultati

- Operatore: Maggiore di

- Valore soglia: 0

In Valutati in base a, selezionare il Periodo (in minuti) per il periodo di tempo in cui si desidera eseguire la query e la Frequenza (in minuti) per la frequenza con cui si desidera eseguire la query. La frequenza deve essere minore o uguale al periodo di ricerca.

Selezionare Fatto. È ora possibile visualizzare il costo mensile stimato di questo avviso.

Selezionare un gruppo di azioni di utenti a cui inviare una notifica tramite l'avviso. Se si desidera crearne uno, vedere Creare un gruppo di azioni.

Per personalizzare la notifica di posta elettronica inviata ai membri del gruppo di azioni, selezionare azioni in Personalizza azioni.

In Dettagli avviso specificare il nome della regola di avviso e aggiungere una descrizione facoltativa.

Impostare il Livello di gravità dell'evento. È consigliabile impostarlo su Critico (gravità 0).

In Abilita regola al momento della creazione lasciarla impostata come sì.

Per disattivare gli avvisi per un periodo di tempo, selezionare la casella di controllo Non visualizzare avvisi e immettere la durata di attesa prima di ripetere l'avviso e quindi selezionare Salva.

Fare clic su Crea regola di avviso.

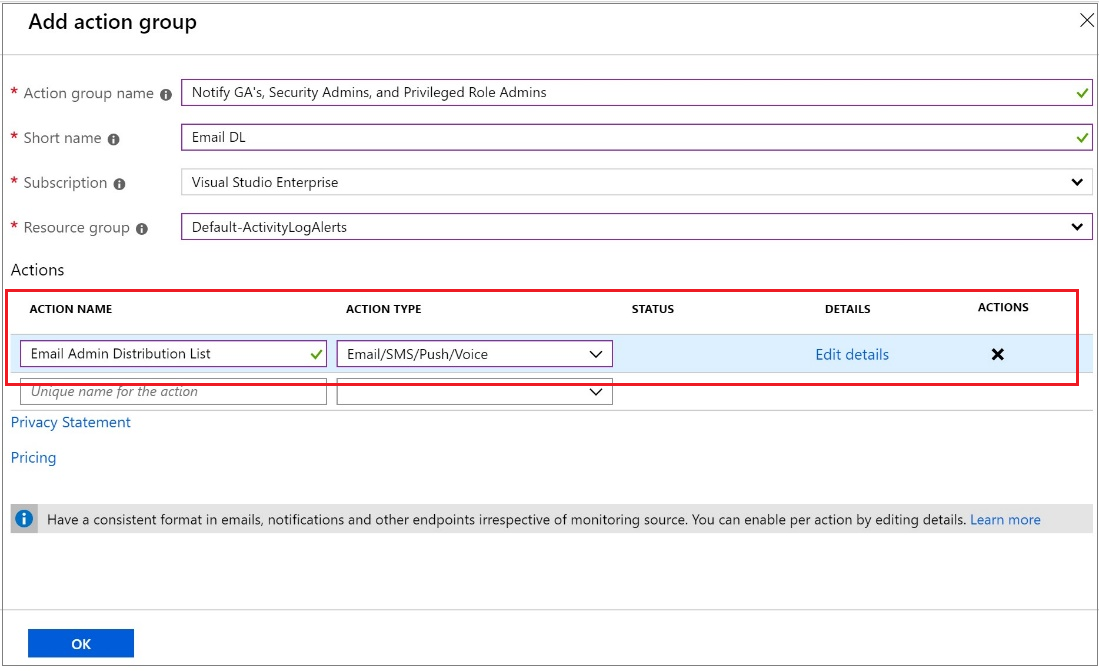

Creare un gruppo di azioni

Selezionare Crea un gruppo di azioni.

Specificare il nome gruppo di azioni e il nome breve.

Verificare la sottoscrizione e il gruppo di risorse.

In tipo di azione selezionare Posta elettronica/SMS/Push/Voce.

Immettere un nome di azione, ad esempio Notifica amministratore globale.

Selezionare Tipo di azione come Posta elettronica/SMS/Push/Voce.

Selezionare Modifica dettagli per selezionare i metodi di notifica che si desidera configurare e immettere le informazioni di contatto necessarie, quindi selezionare Ok per salvare i dettagli.

Aggiungere eventuali azioni aggiuntive che si desidera attivare.

Seleziona OK.

Convalidare gli account regolarmente

Quando si formano i membri del personale per l'uso degli account di accesso di emergenza e convalidare gli account di accesso di emergenza, eseguire almeno i passaggi seguenti a intervalli regolari:

- Assicurarsi che il personale che monitora la sicurezza sia informato che l'attività di verifica degli account è in corso.

- Assicurarsi che il processo per gli scenari di emergenza per usare questi account sia documentato e corrente.

- Assicurarsi che gli amministratori e i responsabili della sicurezza che potrebbero dover eseguire queste procedure durante un'emergenza siano formati sul processo.

- Aggiornare le credenziali dell'account, in particolare le password, per gli account di accesso di emergenza e quindi verificare che gli account di accesso di emergenza possano accedere ed eseguire attività amministrative.

- Assicurarsi che gli utenti non abbiano eseguito la registrazione con l'autenticazione a più fattori o la reimpostazione della password self-service (SSPR) per qualsiasi dispositivo utente o per le informazioni personali.

- Se gli account sono registrati per l'autenticazione a più fattori per un dispositivo da usare durante l'accesso o l'attivazione del ruolo, assicurarsi che il dispositivo sia accessibile a tutti gli amministratori che potrebbero aver bisogno di usarlo durante un'emergenza. Verificare inoltre che il dispositivo possa comunicare tramite almeno due percorsi di rete che non condividono una modalità di errore comune. Ad esempio, il dispositivo può comunicare con Internet tramite la rete wireless di una struttura e una rete cellulare.

Questi passaggi devono essere eseguiti a intervalli regolari e per le modifiche chiave:

- Almeno ogni 90 giorni

- In caso di modifica recente del personale IT, ad esempio per un cambio di mansione, una partenza o una nuova assunzione

- Quando gli abbonamenti di Microsoft Entra nell'organizzazione sono cambiati

Passaggi successivi

- Protezione dell'accesso con privilegi per le distribuzioni ibride e cloud in Microsoft Entra ID

- Aggiungere utenti usando Microsoft Entra ID e assegnare ruoli al nuovo utente

- Iscriversi a Microsoft Entra ID P1 o P2, se non è già stata effettuata l'iscrizione

- Come richiedere la verifica in due passaggi per un utente

- Configurare protezioni aggiuntive per i ruoli con privilegi in Microsoft 365, se si usa Microsoft 365

- Avviare una verifica di accesso dei ruoli con privilegi e passare le assegnazioni di ruolo con privilegi esistenti a ruoli di amministratore più specifici