Esercitazione: Configurare Atlassian Cloud per il provisioning utenti automatico

Questa esercitazione descrive i passaggi da eseguire sia in Atlassian Cloud che in Microsoft Entra ID per configurare il provisioning utenti automatico. Se configurato, Microsoft Entra ID effettua automaticamente il provisioning e il deprovisioning di utenti e gruppi in Atlassian Cloud usando il servizio di provisioning Microsoft Entra. Per informazioni importanti sul funzionamento di questo servizio e sulle domande frequenti, vedere Automatizzare il provisioning e il deprovisioning degli utenti nelle applicazioni SaaS con Microsoft Entra ID.

Capacità supportate

- Creare utenti in Atlassian Cloud

- Rimuovere utenti da Atlassian Cloud quando non richiedono più l'accesso

- Mantenere sincronizzati gli attributi utente tra Microsoft Entra ID e Atlassian Cloud

- Effettuare il provisioning di gruppi e appartenenza a gruppi in Atlassian Cloud

- Single Sign-On in Atlassian Cloud (consigliato)

Prerequisiti

Per lo scenario descritto in questa esercitazione si presuppone che l'utente disponga dei prerequisiti seguenti:

Un account utente in Microsoft Entra ID con autorizzazione per configurare il provisioning, ad esempio Application Amministrazione istrator, Cloud Application Administrator, Application Owner o Global Amministrazione istrator.

Assicurarsi di essere un amministratore di un'organizzazione Atlassian. Vedere Amministrazione dell'organizzazione.

Verificare uno o più domini nell'organizzazione. Vedere Verifica del dominio.

Sottoscrivere Atlassian Access dall'organizzazione. Vedere Criteri e funzionalità di sicurezza di Atlassian Access.

Un tenant di Atlassian Cloud con una sottoscrizione di Atlassian Access.

Assicurarsi di essere un amministratore per almeno un sito Jira o Confluence a cui si vuole concedere l'accesso agli utenti sincronizzati.

Nota

Questa integrazione è disponibile anche per l'uso dall'ambiente Microsoft Entra US Government Cloud. È possibile trovare questa applicazione nella raccolta di applicazioni cloud Microsoft Entra US Government e configurarla nello stesso modo in cui si esegue dal cloud pubblico.

Passaggio 1: Pianificare la distribuzione del provisioning

- Vedere le informazioni su come funziona il servizio di provisioning.

- Determinare gli utenti che verranno inclusi nell'ambito per il provisioning.

- Determinare i dati da mappare tra Microsoft Entra ID e Atlassian Cloud.

Passaggio 2: Configurare Atlassian Cloud per supportare il provisioning con Microsoft Entra ID

Passare a Atlassian Amministrazione Console. Selezionare l'organizzazione se sono presenti più di una.

Selezionare Provider di identità di sicurezza>.

Selezionare la directory del provider di identità.

Selezionare Configura provisioning utenti.

Copiare i valori per l'URL di base SCIM e la chiave API. Saranno necessari quando si configura Azure.

Salvare la configurazione SCIM.

Nota

Assicurarsi di archiviare questi valori in un luogo sicuro, perché non verranno visualizzati di nuovo.

Verrà eseguito automaticamente il provisioning di utenti e gruppi nell'organizzazione. Per altre informazioni sul modo in cui gli utenti e i gruppi vengono sincronizzati con l'organizzazione, vedere la pagina di provisioning degli utenti.

Passaggio 3: Aggiungere Atlassian Cloud dalla raccolta di applicazioni Microsoft Entra

Aggiungere Atlassian Cloud dalla raccolta di applicazioni Microsoft Entra per iniziare a gestire il provisioning in Atlassian Cloud. Se Atlassian Cloud è stato configurato in precedenza per l'accesso SSO, è possibile usare la stessa applicazione. È tuttavia consigliabile creare un'app separata per il test iniziale dell'integrazione. Per altre informazioni su come aggiungere un'applicazione dalla raccolta, fare clic qui.

Passaggio 4: Definire chi sarà nell'ambito del provisioning

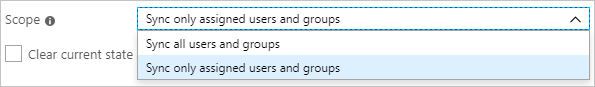

Il servizio di provisioning Di Microsoft Entra consente di definire l'ambito di chi verrà effettuato il provisioning in base all'assegnazione all'applicazione e o in base agli attributi dell'utente/gruppo. Se si sceglie di definire l'ambito degli utenti di cui verrà eseguito il provisioning per l'app in base all'assegnazione, è possibile seguire questa procedura per assegnare utenti e gruppi all'applicazione. Se si sceglie di definire l'ambito degli utenti di cui verrà eseguito il provisioning esclusivamente in base agli attributi dell'utente o del gruppo, è possibile usare un filtro di ambito come descritto qui.

Iniziare con pochi elementi. Eseguire il test con un piccolo set di utenti e gruppi prima di eseguire la distribuzione a tutti. Quando l'ambito per il provisioning è impostato su utenti e gruppi assegnati, è possibile controllarlo assegnando uno o due utenti o gruppi all'app. Quando l'ambito è impostato su tutti gli utenti e i gruppi, è possibile specificare un filtro di ambito basato su attributi.

Se sono necessari ruoli aggiuntivi, è possibile aggiornare il manifesto dell'applicazione per aggiungere nuovi ruoli.

Passaggio 5: Configurazione del provisioning utenti automatico in Atlassian Cloud

Questa sezione illustra la procedura per configurare il servizio di provisioning di Microsoft Entra per creare, aggiornare e disabilitare utenti e/o gruppi in Atlassian Cloud in base alle assegnazioni di utenti e/o gruppi in Microsoft Entra ID.

Per configurare il provisioning utenti automatico per Atlassian Cloud in Microsoft Entra ID:

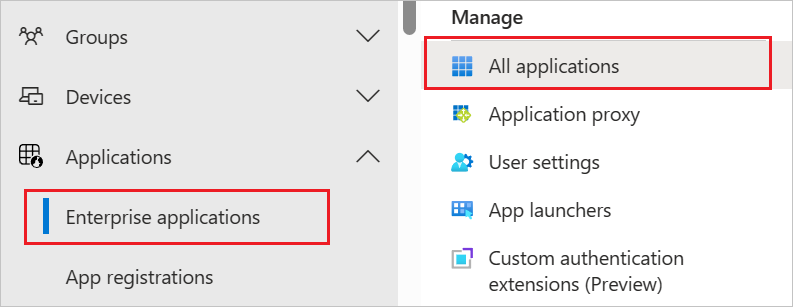

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

Passare ad Applicazioni di identità>Applicazioni>aziendali>Atlassian Cloud.

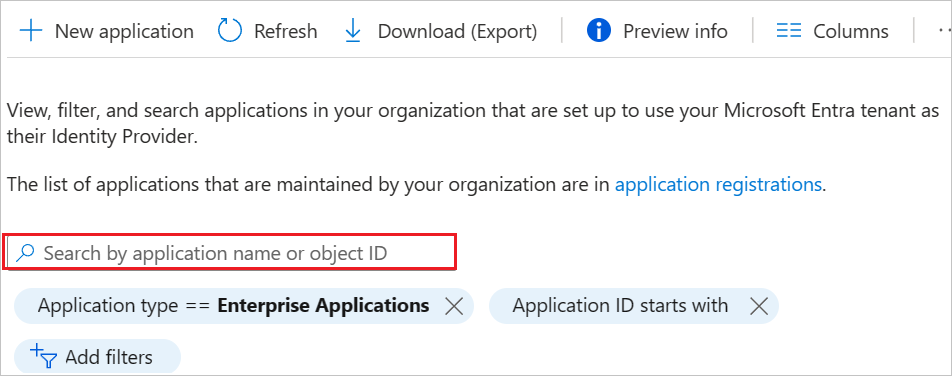

Nell'elenco di applicazioni selezionare Atlassian Cloud.

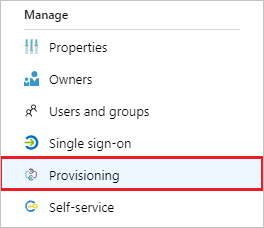

Selezionare la scheda Provisioning.

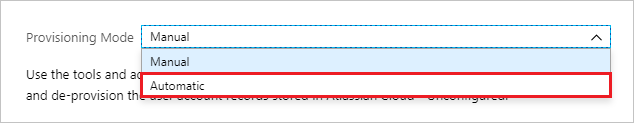

Impostare Modalità di provisioning su Automatico.

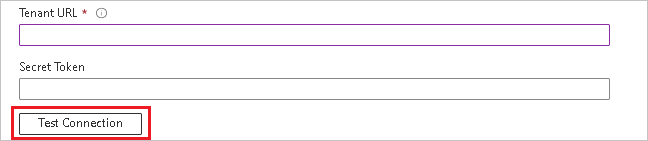

Nella sezione Credenziali amministratore immettere i valori di URL tenant e Token segreto recuperati in precedenza dall'account di Atlassian Cloud. Fare clic su Test Connessione ion per assicurarsi che Microsoft Entra ID possa connettersi ad Atlassian Cloud. Se la connessione non riesce, verificare che l'account Atlassian Cloud abbia autorizzazioni di amministratore e riprovare.

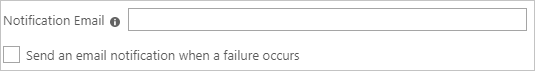

Nel campo Messaggio di posta elettronica di notifica immettere l'indirizzo di posta elettronica di una persona o un gruppo che riceverà le notifiche di errore relative al provisioning e selezionare la casella di controllo Invia una notifica di posta elettronica in caso di errore.

Fare clic su Salva.

Nella sezione Mapping selezionare Synchronize Microsoft Entra users to Atlassian Cloud (Sincronizza utenti di Microsoft Entra in Atlassian Cloud).

Esaminare gli attributi utente sincronizzati da Microsoft Entra ID a Atlassian Cloud nella sezione Mapping attributi . L'attributo di posta elettronica verrà usato per trovare la corrispondenza con gli account Atlassian Cloud con gli account Microsoft Entra. Selezionare il pulsante Salva per eseguire il commit delle modifiche.

Attributo Tipo userName Stringa active Boolean name.familyName Stringa name.givenName Stringa emails[type eq "work"].value Stringa Nella sezione Mapping selezionare Synchronize Microsoft Entra groups to Atlassian Cloud (Sincronizza gruppi di Microsoft Entra in Atlassian Cloud).

Esaminare gli attributi del gruppo sincronizzati da Microsoft Entra ID a Atlassian Cloud nella sezione Mapping attributi . L'attributo del nome visualizzato verrà usato per associare i gruppi atlassian Cloud ai gruppi di Microsoft Entra. Selezionare il pulsante Salva per eseguire il commit delle modifiche.

Attributo Tipo displayName Stringa externalId Stringa membri Riferimento Per configurare i filtri di ambito, fare riferimento alle istruzioni fornite nell'esercitazione sui filtri per la definizione dell'ambito.

Per abilitare il servizio di provisioning Di Microsoft Entra per Atlassian Cloud, impostare Stato del provisioning su Sì nella sezione Impostazioni.

Definire gli utenti e/o i gruppi di cui effettuare il provisioning in Atlassian Cloud scegliendo i valori appropriati in Ambito nella sezione Impostazioni.

Quando si è pronti per eseguire il provisioning, fare clic su Salva.

L'operazione avvia la sincronizzazione iniziale di tutti gli utenti e/o i gruppi definiti in Ambito nella sezione Impostazioni. La sincronizzazione iniziale richiede più tempo rispetto alle sincronizzazioni successive, che si verificano approssimativamente ogni 40 minuti, purché il servizio di provisioning di Microsoft Entra sia in esecuzione.

Passaggio 6: Monitorare la distribuzione

Dopo aver configurato il provisioning, usare le risorse seguenti per monitorare la distribuzione:

- Usare i log di provisioning per determinare gli utenti di cui è stato eseguito il provisioning con esito positivo o negativo.

- Controllare l'indicatore di stato per visualizzare lo stato del ciclo di provisioning e quanto manca al completamento.

- Se la configurazione del provisioning sembra essere in uno stato non integro, l'applicazione entrerà in quarantena. Per altre informazioni sugli stati di quarantena, fare clic qui.

Limitazioni dei connettori

- Atlassian Cloud supporta solo gli aggiornamenti di provisioning per gli utenti con domini verificati. Le modifiche apportate agli utenti da un dominio non verificato non verranno inoltrate a Atlassian Cloud. Altre informazioni sui domini verificati di Atlassian sono disponibili qui.

- Atlassian Cloud non supporta attualmente la ridenominazione dei gruppi. Ciò significa che le modifiche apportate al displayName di un gruppo in Microsoft Entra ID non verranno aggiornate e riflesse in Atlassian Cloud.

- Il valore dell'attributo utente di posta elettronica in Microsoft Entra ID viene popolato solo se l'utente dispone di una cassetta postale di Microsoft Exchange. Se l'utente non ne ha una, è consigliabile eseguire il mapping di un attributo diverso all'attributo emails in Atlassian Cloud.

Registro modifiche

- 15/06/2020: -Aggiunta del supporto per la PATCH batch per i gruppi.

- 21/04/2021 - Aggiunta del supporto per l'individuazione dello schema.

- 14/10/2022 - Limitazioni aggiornate del Connessione or.

Risorse aggiuntive

- Gestione del provisioning degli account utente per app aziendali

- Che cos'è l'accesso alle applicazioni e l'accesso Single Sign-On con Microsoft Entra ID?