Esercitazione: Integrazione dell'accesso SSO di Microsoft Entra con la VPN SSL FortiGate

In questa esercitazione si apprenderà come integrare la VPN SSL FortiGate con Microsoft Entra ID. Integrando la VPN SSL FortiGate con Microsoft Entra ID, è possibile:

- Usare Microsoft Entra ID per controllare chi può accedere alla VPN SSL FortiGate.

- Abilitare gli utenti per l'accesso automatico alla VPN SSL FortiGate con gli account Microsoft Entra personali.

- È possibile gestire gli account in un'unica posizione centrale: il portale di Azure.

Prerequisiti

Per iniziare, sono necessari gli elementi seguenti:

- Una sottoscrizione di Microsoft Entra. Se non si possiede una sottoscrizione, è possibile ottenere un account gratuito.

- Una VPN SSL FortiGate abilitata per l'accesso Single Sign-On (SSO).

Descrizione dell'esercitazione

In questa esercitazione vengono eseguiti la configurazione e il test dell'accesso Single Sign-On di Microsoft Entra in un ambiente di testing.

FortiGate SSL VPN supporta l'accesso SSO avviato da SP.

Aggiungere FortiGate SSL VPN dalla raccolta

Per configurare l'integrazione della VPN SSL FortiGate in Microsoft Entra ID, è necessario aggiungere la VPN SSL FortiGate dalla raccolta all'elenco di app SaaS gestite:

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

- Passare a Identità>Applicazioni>Applicazioni aziendali>Nuova applicazione.

- Nella sezione Aggiungi dalla raccolta immettere FortiGate SSL VPN nella casella di ricerca.

- Selezionare FortiGate SSL VPN nel pannello dei risultati e quindi aggiungere l'app. Attendere alcuni secondi che l'app venga aggiunta al tenant.

In alternativa, è anche possibile usare Configurazione guidata app aziendali. In questa procedura guidata è possibile aggiungere un'applicazione al tenant, aggiungere utenti/gruppi all'app, assegnare ruoli, nonché esaminare la configurazione dell'accesso SSO. Altre informazioni sulle procedure guidate di Microsoft 365.

Configurare e testare l'accesso Single Sign-On di Microsoft Entra per la VPN SSL FortiGate

Per configurare e testare l'accesso SSO di Microsoft Entra con la VPN SSL FortiGate, verrà usato un utente di test di nome B.Simon. Per consentire il funzionamento dell'accesso Single Sign-On, è necessario stabilire una relazione di collegamento tra un utente di Microsoft Entra e il gruppo utenti SSO SAML corrispondente nella VPN SSL FortiGate.

Per configurare e testare l'accesso SSO di Microsoft Entra con la VPN SSL FortiGate, completare le procedure di base seguenti:

- Configurare l'accesso Single Sign-On di Microsoft Entra per consentire agli utenti di usare la funzionalità.

- Creare un utente di test di Microsoft Entra per testare l'accesso Single Sign-On di Microsoft Entra.

- Concedere l'accesso all'utente di test per consentire a tale utente di usare l'accesso Single Sign-On di Microsoft Entra.

- Configurare l'accesso SSO di FortiGate SSL VPN sul lato applicazione.

- Creare un gruppo utenti SSO SAML FortiGate come controparte della rappresentazione dell'utente in Microsoft Entra.

- Testare l'accesso SSO per verificare se la configurazione funziona.

Configurare l'accesso Single Sign-On di Microsoft Entra

Per abilitare l'accesso Single Sign-On di Microsoft Entra nel portale di Azure, seguire questa procedura:

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare alla pagina di integrazione dell'applicazione Identità>Applicazioni>Applicazioni aziendali>VPN SSL FortiGate, nella sezione Gestione e selezionare Single Sign-On.

Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML.

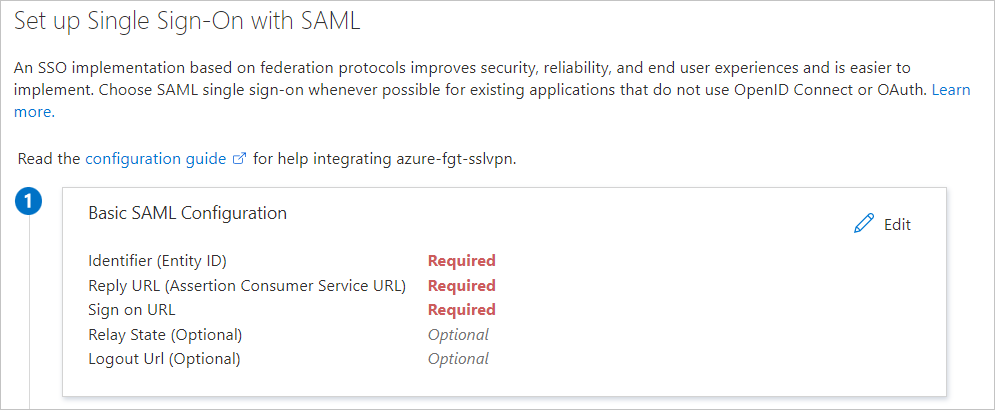

Nella pagina Configura l'accesso Single Sign-On con SAML selezionare il pulsante Modifica per Configurazione SAML di base per modificare le impostazioni:

Nella pagina Configura l'accesso Single Sign-On con SAML immettere i valori seguenti:

a. Nella casella Identificatore immettere un URL nel formato

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/metadata.b. Nella casella URL di risposta immettere un URL nel formato

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.c. Nella casella URL di accesso immettere un URL nel formato

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.d. Nella casella URL di disconnessione immettere un URL nel formato

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port><FQDN>/remote/saml/logout.Nota

Questi valori sono solo segnaposto. È necessario usare i valori effettivi per URL di accesso, Identificatore, URL di risposta e URL di disconnessione configurati in FortiGate.

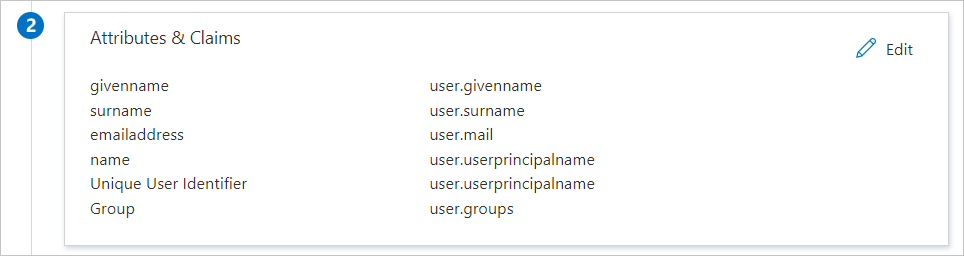

L'applicazione FortiGate SSL VPN prevede un formato specifico per le asserzioni SAML. È quindi necessario aggiungere mapping di attributi personalizzati alla configurazione. Lo screenshot seguente mostra l'elenco degli attributi predefiniti.

Le attestazioni richieste dalla VPN SSL FortiGate sono illustrate nella tabella seguente. I nomi delle attestazioni devono corrispondere ai nomi usati nella sezione Completare la configurazione di FortiGate dalla riga di comando di questa esercitazione. I nomi fanno distinzione tra maiuscole e minuscole.

Nome Attributo di origine username user.userprincipalname group user.groups Per creare queste attestazioni aggiuntive:

a. Accanto a Attributi utente e attestazioni selezionare Modifica.

b. Selezionare Aggiungi nuova attestazione.

c. In Nome immettere username.

d. In Attributo di origine selezionare user.userprincipalname.

e. Seleziona Salva.

Nota

Attributi utente e attestazioni consente una sola attestazione di gruppo. Per aggiungere un'attestazione di gruppo, eliminare l'attestazione di gruppo esistente user.groups [SecurityGroup] già presente nelle attestazioni per aggiungere la nuova attestazione o modificare quella esistente in Tutti i gruppi.

f. Selezionare Aggiungi un'attestazione basata su gruppo.

g. Selezionare Tutti i gruppi.

h. In Opzioni avanzate selezionare la casella di controllo Personalizza il nome dell'attestazione basata su gruppo.

i. In Nome immettere group.

j. Seleziona Salva.

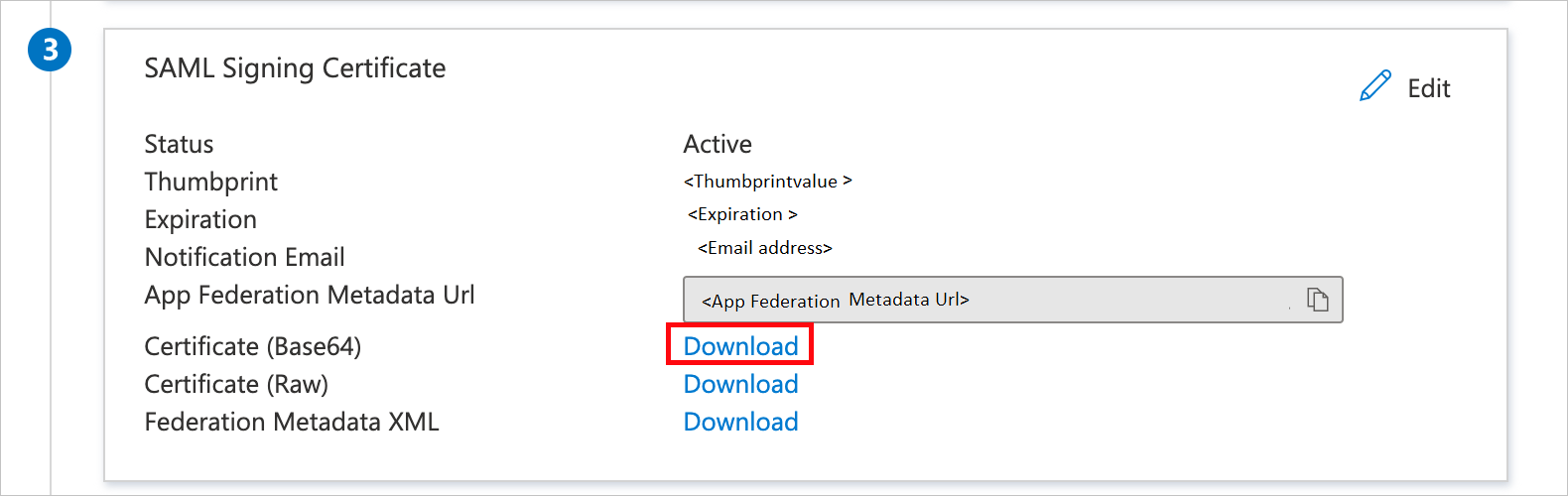

Nella sezione Certificato di firma SAML della pagina Configura l'accesso Single Sign-On con SAML selezionare il collegamento Scarica accanto a Certificato (Base64) per scaricare il certificato e salvarlo nel computer:

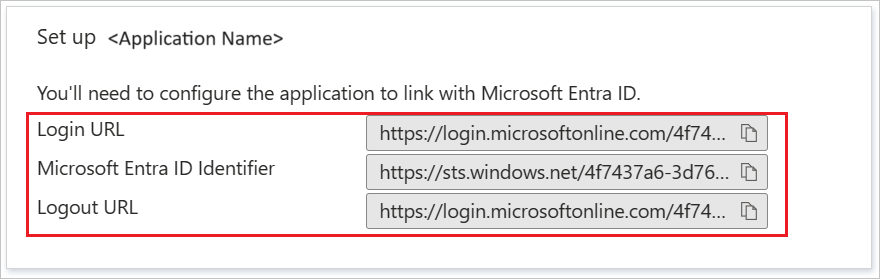

Nella sezione Configura FortiGate SSL VPN copiare l'URL o gli URL appropriati in base alle esigenze:

Creare un utente di test di Microsoft Entra

In questa sezione verrà creato un utente di test di nome B.Simon.

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore utenti.

- Passare a Identità>Utenti>Tutti gli utenti.

- Selezionare Nuovo utente>Crea nuovo utente nella parte superiore della schermata.

- In Proprietà utente seguire questa procedura:

- Nel campo Nome visualizzato immettere

B.Simon. - Nel campo Nome dell'entità utente immettere username@companydomain.extension. Ad esempio:

B.Simon@contoso.com. - Selezionare la casella di controllo Mostra password e quindi prendere nota del valore visualizzato nella casella Password.

- Selezionare Rivedi e crea.

- Nel campo Nome visualizzato immettere

- Seleziona Crea.

Concedere l'accesso all'utente di test

In questa sezione si abiliterà B.Simon all'uso dell'accesso Single Sign-On concedendole l'accesso alla VPN SSL FortiGate.

- Passare a Identità>Applicazioni>Applicazioni aziendali.

- Nell'elenco delle applicazioni selezionare FortiGate SSL VPN.

- Nella sezione Gestione della pagina di panoramica dell'app selezionare Utenti e gruppi.

- Selezionare Aggiungi utente e quindi Utenti e gruppi nella finestra di dialogo Aggiungi assegnazione.

- Nella finestra di dialogo Utenti e gruppi selezionare B.Simon nell'elenco Utenti e quindi fare clic sul pulsante Seleziona nella parte inferiore della schermata.

- Se si prevede un valore di ruolo nell'asserzione SAML, nella finestra di dialogo Selezionare un ruolo selezionare il ruolo appropriato per l'utente dall'elenco. Fare clic sul pulsante Seleziona nella parte inferiore della schermata.

- Nella finestra di dialogo Aggiungi assegnazione selezionare Assegna.

Creare un gruppo di sicurezza per l'utente test

In questa sezione verrà creato un gruppo di sicurezza in Microsoft Entra ID per l'utente test. FortiGate userà questo gruppo di sicurezza per concedere all'utente l'accesso alla rete tramite la VPN.

- Nell'Interfaccia di amministrazione di Microsoft Entra, passare a Identità>Gruppi>Nuovo gruppo.

- Nelle proprietà per Nuovo gruppo seguire questa procedura:

- Selezionare Sicurezza nell'elenco Tipo gruppo.

- Nella casella Nome gruppo immettere FortiGateAccess.

- Nella casella Descrizione gruppo immettere Gruppo per concedere l'accesso a FortiGate VPN.

- Per le impostazioni I ruoli di Microsoft Entra possono essere assegnati al gruppo (anteprima) selezionare No.

- Nella casella Tipo di appartenenza selezionare Assegnato.

- In Membri selezionare Nessun membro selezionato.

- Nella finestra di dialogo Utenti e gruppi selezionare B.Simon nell'elenco Utenti e quindi fare clic sul pulsante Seleziona nella parte inferiore della schermata.

- Seleziona Crea.

- Dopo essere tornati alla sezione Gruppi in Microsoft Entra ID, individuare il gruppo Accesso FortiGate e prendere nota dell'ID oggetto. Sarà necessario più avanti.

Configurare l'accesso Single Sign-On di FortiGate SSL VPN

Caricare il certificato SAML Base64 nell'appliance FortiGate

Dopo aver completato la configurazione SAML dell'app FortiGate nel tenant, il certificato SAML con codifica Base64 è stato scaricato. Questo certificato deve essere caricato nell'appliance FortiGate:

- Accedere al portale di gestione dell'appliance FortiGate.

- Nel riquadro sinistro selezionare System (Sistema).

- In System (Sistema) selezionare Certificates (Certificati).

- Selezionare Import>Remote Certificate (Importa > Certificato remoto).

- Passare al certificato scaricato dalla distribuzione dell'app FortiGate nel tenant di Azure, selezionarlo e quindi selezionare OK.

Dopo il caricamento del certificato prendere nota del nome in System>Certificates>Remote Certificate (Sistema > Certificati > Certificato remoto). Per impostazione predefinita, il nome sarà REMOTE_Cert_N, dove N è un numero intero.

Completare la configurazione di FortiGate dalla riga di comando

Anche se è possibile configurare l'accesso SSO dall'interfaccia utente grafica a partire da FortiOS 7.0, le configurazioni dell'interfaccia della riga di comando si applicano a tutte le versioni e pertanto sono illustrate qui.

Per completare la procedura, sono necessari i valori annotati in precedenza:

| Impostazione dell'interfaccia della riga di comando SAML di FortiGate | Configurazione di Azure equivalente |

|---|---|

ID entità SP (entity-id) |

Identificatore (ID entità) |

URL Single Sign-On SP (single-sign-on-url) |

URL di risposta (URL del servizio consumer di asserzione) |

URL Single Log-Out SP (single-logout-url) |

URL di chiusura sessione |

ID entità provider di identità (idp-entity-id) |

Identificatore Microsoft Entra |

URL Single Sign-On provider di identità (idp-single-sign-on-url) |

URL di accesso ad Azure |

URL Single Log-Out provider di identità (idp-single-logout-url) |

URL di disconnessione da Azure |

Certificato del provider di identità (idp-cert) |

Nome del certificato SAML Base64 (REMOTE_Cert_N) |

Attributo nome utente (user-name) |

username |

Attributo nome gruppo (group-name) |

group |

Nota

L'URL di accesso in Configurazione SAML di base non viene usato nelle configurazioni FortiGate. Viene usato per attivare l'accesso Single Sign-On avviato da SP per reindirizzare l'utente alla pagina del portale VPN SSL.

Stabilire una sessione SSH con l'appliance FortiGate e accedere con un account amministratore di FortiGate.

Eseguire questi comandi e sostituire

<values>con le informazioni raccolte in precedenza:config user saml edit azure set cert <FortiGate VPN Server Certificate Name> set entity-id < Identifier (Entity ID)Entity ID> set single-sign-on-url < Reply URL Reply URL> set single-logout-url <Logout URL> set idp-entity-id <Azure AD Identifier> set idp-single-sign-on-url <Azure Login URL> set idp-single-logout-url <Azure Logout URL> set idp-cert <Base64 SAML Certificate Name> set user-name username set group-name group next end

Configurare FortiGate per la corrispondenza dei gruppi

In questa sezione FortiGate verrà configurato per riconoscere l'ID oggetto del gruppo di sicurezza che include l'utente di test. Questa configurazione consentirà a FortiGate di prendere decisioni di accesso in base all'appartenenza al gruppo.

Per completare la procedura, è necessario l'ID oggetto del gruppo di sicurezza FortiGateAccess creato in precedenza in questa esercitazione.

Stabilire una sessione SSH con l'appliance FortiGate e accedere con un account amministratore di FortiGate.

Eseguire i comandi seguenti:

config user group edit FortiGateAccess set member azure config match edit 1 set server-name azure set group-name <Object Id> next end next end

Creare un criterio per firewall e portali VPN di FortiGate

In questa sezione verrà configurato un criterio per firewall e portali VPN di FortiGate che concede l'accesso al gruppo di sicurezza FortiGateAccess creato in precedenza in questa esercitazione.

Fare riferimento a Configurazione dell'accesso SSO SAML per la VPN SSL con Microsoft Entra ID che funge da provider di identità SAML per istruzioni.

Testare l'accesso SSO

In questa sezione viene testata la configurazione dell'accesso Single Sign-On di Microsoft Entra con le opzioni seguenti.

Nel Passaggio 5) della configurazione dell'accesso SSO di Azure *Testare l'accesso Single Sign-On con l'app, fare clic sul pulsante Test. Verrà eseguito il reindirizzamento all'URL di accesso di FortiGate VPN, in cui è possibile avviare il flusso di accesso.

Passare direttamente all'URL di accesso di FortiGate VPN e avviare il flusso di accesso da questa posizione.

È possibile usare App personali Microsoft. Quando si fa clic sul riquadro di FortiGate VPN in App personali, verrà eseguito il reindirizzamento all'URL di accesso di FortiGate VPN. Per altre informazioni su App personali, vedere l'introduzione ad App personali.

Passaggi successivi

Dopo aver configurato FortiGate VPN, è possibile applicare il controllo sessione che consente di proteggere in tempo reale l'esfiltrazione e l'infiltrazione dei dati sensibili dell'organizzazione. Il controllo sessione costituisce un'estensione dell'accesso condizionale. Informazioni su come applicare il controllo sessione con Microsoft Defender for Cloud Apps.