Esercitazione: Configurare il provisioning utenti di SAP SuccessFactors in Microsoft Entra

Questa esercitazione descrive i passaggi da eseguire per effettuare il provisioning dei dati del ruolo di lavoro da SuccessFactors Employee Central in Microsoft Entra ID, con writeback facoltativo dell'indirizzo di posta elettronica in SuccessFactors.

Nota

Usare questa esercitazione se gli utenti di cui si vuole effettuare il provisioning da SuccessFactors necessitano di un account AD locale e facoltativamente di un account Azure AD. Se gli utenti richiedono solo un account AD locale o un account AD e Microsoft Entra, fare riferimento all'esercitazione sulla configurazione del provisioning utenti di SAP SuccessFactors in Active Directory .

Il video seguente offre una rapida panoramica dei passaggi necessari per la pianificazione dell'integrazione del provisioning con SAP SuccessFactors.

Panoramica

Il servizio di provisioning utenti di Microsoft Entra si integra con SuccessFactors Employee Central per gestire il ciclo di vita delle identità degli utenti.

I flussi di lavoro di provisioning degli utenti di SuccessFactors supportati dal servizio di provisioning utenti di Microsoft Entra consentono l'automazione degli scenari di gestione del ciclo di vita delle risorse umane e delle identità seguenti:

Assunzione di nuovi dipendenti : quando un nuovo dipendente viene aggiunto a SuccessFactors, un account utente viene creato automaticamente in Microsoft Entra ID e facoltativamente Microsoft 365 e altre applicazioni SaaS supportate da Microsoft Entra ID, con writeback dell'indirizzo di posta elettronica in SuccessFactors.

Aggiornamenti dell'attributo e del profilo dei dipendenti: quando un record dei dipendenti viene aggiornato in SuccessFactors (ad esempio il nome, il titolo o il manager), il proprio account utente verrà aggiornato automaticamente microsoft Entra ID e, facoltativamente, Microsoft 365 e altre applicazioni SaaS supportate da Microsoft Entra ID.

Terminazioni dei dipendenti: quando un dipendente viene terminato in SuccessFactors, l'account utente viene disabilitato automaticamente in Microsoft Entra ID e facoltativamente Microsoft 365 e altre applicazioni SaaS supportate da Microsoft Entra ID.

Rehires dei dipendenti: quando un dipendente viene riassunto in SuccessFactors, il vecchio account può essere riattivato o sottoposto nuovamente a provisioning (a seconda delle preferenze) all'ID Microsoft Entra e facoltativamente a Microsoft 365 e ad altre applicazioni SaaS supportate da Microsoft Entra ID.

Per chi è più adatta questa soluzione di provisioning utenti?

Questa soluzione di provisioning utenti da SuccessFactors a Microsoft Entra è ideale per:

Organizzazioni che desiderano una soluzione predefinita basata sul cloud per il provisioning utenti SuccessFactors

Organizzazioni che richiedono il provisioning utenti diretto da SuccessFactors a Microsoft Entra ID

Organizzazioni che richiedono che il provisioning utenti venga effettuato tramite i dati ottenuti da SuccessFactors Employee Central (EC)

Organizzazioni che usano Microsoft 365 per la posta elettronica

Architettura della soluzione

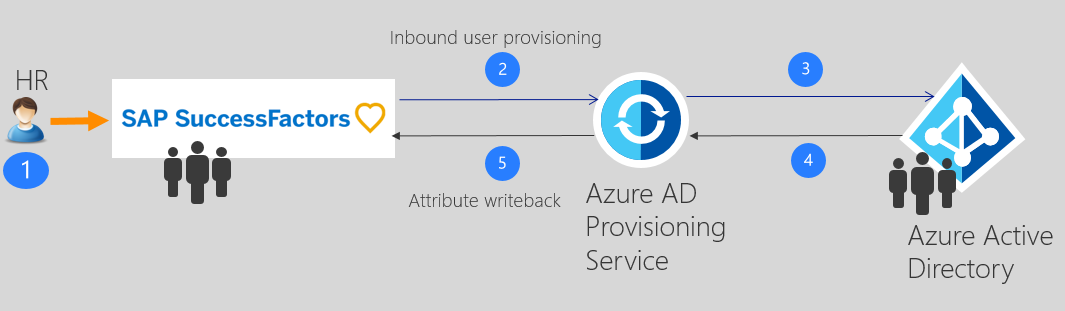

Questa sezione descrive l'architettura della soluzione end-to-end di provisioning degli utenti per utenti solo cloud. Esistono due flussi correlati:

Flusso di dati HR autorevole: da SuccessFactors a Microsoft Entra ID: in questo flusso di eventi di lavoro (ad esempio New Hires, Transfers, Terminations) si verificano prima nel cloud SuccessFactors Employee Central e quindi i dati dell'evento passano in Microsoft Entra ID. A seconda dell'evento, può causare operazioni di creazione/aggiornamento/abilitazione/disabilitazione in Microsoft Entra ID.

Flusso di writeback della posta elettronica: da Microsoft Entra ID a SuccessFactors: una volta completata la creazione dell'account in Microsoft Entra ID, il valore dell'attributo di posta elettronica o l'UPN generato in Microsoft Entra ID può essere riscritto in SuccessFactors.

Flusso di dati end-to-end dell'utente

- Il team delle risorse umane esegue transazioni relative ai lavoratori (nuovi ingressi/spostamenti/abbandoni oppure nuove assunzioni/trasferimenti/risoluzioni del rapporto) in SuccessFactors Employee Central

- Il servizio di provisioning Microsoft Entra esegue sincronizzazioni pianificate delle identità da SuccessFactors EC e identifica le modifiche che devono essere elaborate per la sincronizzazione con Microsoft Entra ID.

- Il servizio di provisioning Di Microsoft Entra determina la modifica e richiama l'operazione di creazione/aggiornamento/abilitazione/disabilitazione per l'utente in Microsoft Entra ID.

- Se l'app writeback SuccessFactors è configurata, l'indirizzo di posta elettronica dell'utente viene recuperato dall'ID Microsoft Entra.

- Il servizio di provisioning Microsoft Entra scrive l'attributo di posta elettronica in SuccessFactors, in base all'attributo corrispondente usato.

Pianificazione della distribuzione

La configurazione del provisioning utenti basato sulle risorse umane cloud da SuccessFactors a Microsoft Entra ID richiede una pianificazione considerevole che copre diversi aspetti, ad esempio:

- Determinazione dell'ID corrispondente

- Mapping attributi

- Trasformazione degli attributi

- Filtri per la definizione dell'ambito

Vedere il piano di distribuzione dell'app HR basata sul cloud per indicazioni complete su questi argomenti. Vedere la guida di riferimento all'integrazione di SAP SuccessFactors per informazioni sulle entità supportate, i dettagli di elaborazione e su come personalizzare l'integrazione per scenari HR diversi.

Configurazione di SuccessFactors per l'integrazione

Un requisito comune di tutti i connettori per il provisioning di SuccessFactors è che richiedano le credenziali di un account SuccessFactors con le autorizzazioni appropriate per richiamare le API OData di SuccessFactors. Questa sezione descrive la procedura da eseguire per creare l'account del servizio in SuccessFactors e concedere le autorizzazioni appropriate.

- Creare/identificare l'account utente dell'API in SuccessFactors

- Creare un ruolo delle autorizzazioni API

- Creare un gruppo di autorizzazioni per l'utente dell'API

- Concedere il ruolo delle autorizzazioni al gruppo di autorizzazioni

Creare/identificare l'account utente dell'API in SuccessFactors

Collaborare con il team di amministrazione di SuccessFactors o con il partner responsabile dell'implementazione per creare o identificare un account utente in SuccessFactors che verrà usato per richiamare le API OData. Le credenziali di nome utente e password di questo account saranno necessarie durante la configurazione delle app di provisioning in Microsoft Entra ID.

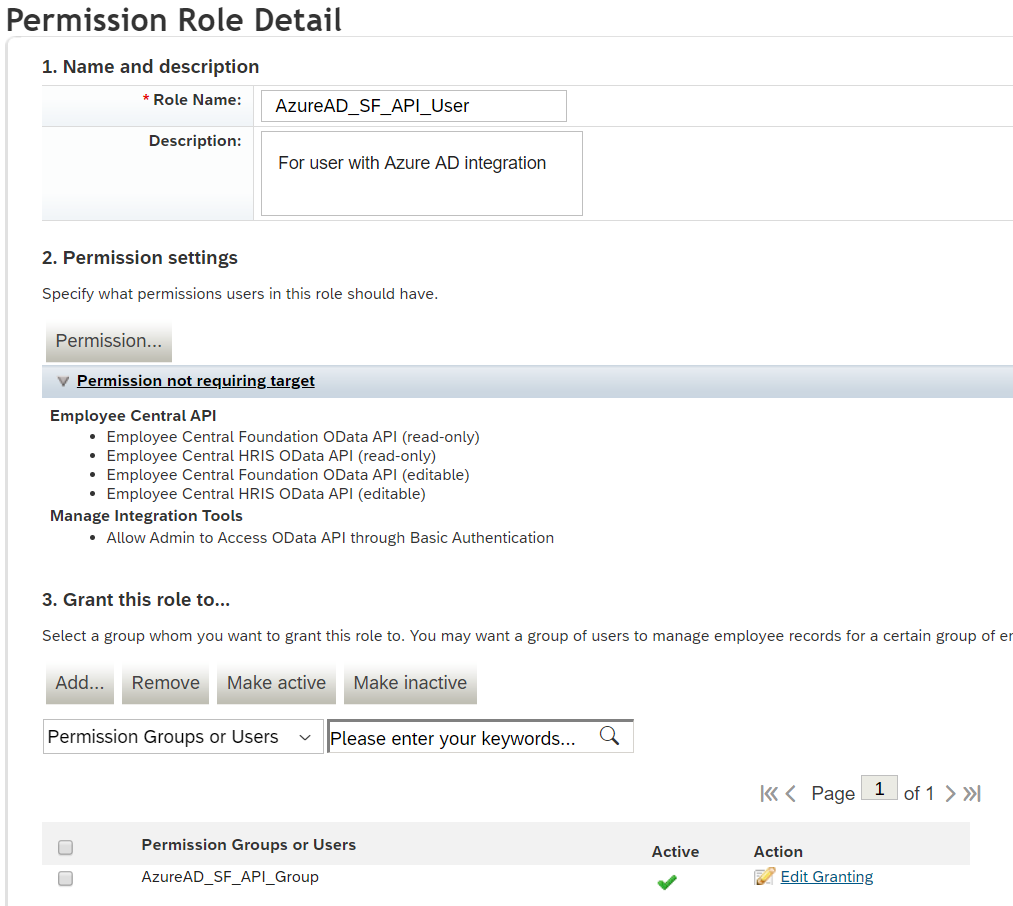

Creare un ruolo delle autorizzazioni API

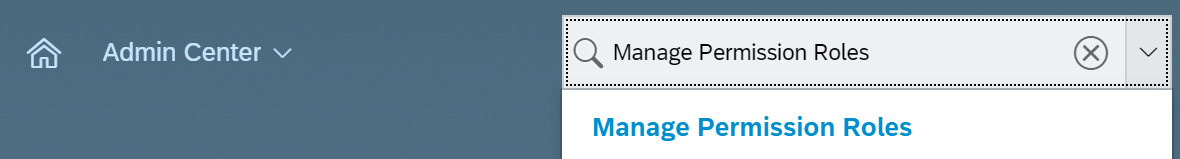

Accedere a SAP SuccessFactors con un account utente che ha accesso all'Interfaccia di amministrazione.

Cercare Manage Permission Roles (Gestisci ruoli autorizzazione), quindi selezionare Manage Permission Roles dai risultati della ricerca.

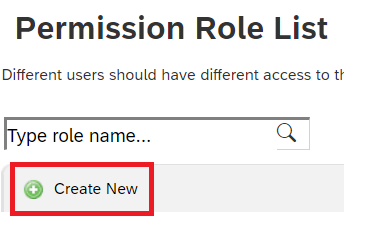

In Permission Role List (Elenco ruoli autorizzazioni) fare clic su Create New (Crea nuovo).

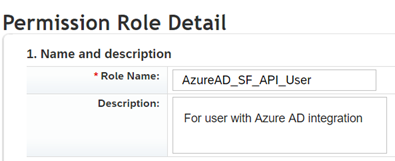

In Role Name e Description aggiungere rispettivamente un nome e una descrizione per il nuovo ruolo di autorizzazioni. Il nome e la descrizione devono indicare che il ruolo riguarda le autorizzazioni di utilizzo dell'API.

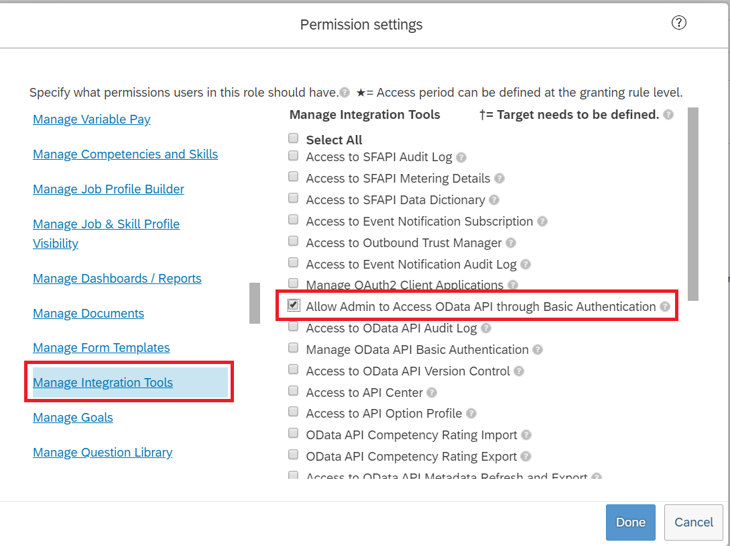

In Permission settings (Impostazioni autorizzazione) fare clic su Permission (Autorizzazione), quindi scorrere l'elenco delle autorizzazioni verso il basso e fare clic su Manage Integration Tools (Gestione strumenti di integrazione). Selezionare la casella Allow Admin to Access to OData API through Basic Authentication (Consenti all'amministratore di accedere all'API OData tramite l'autenticazione di base).

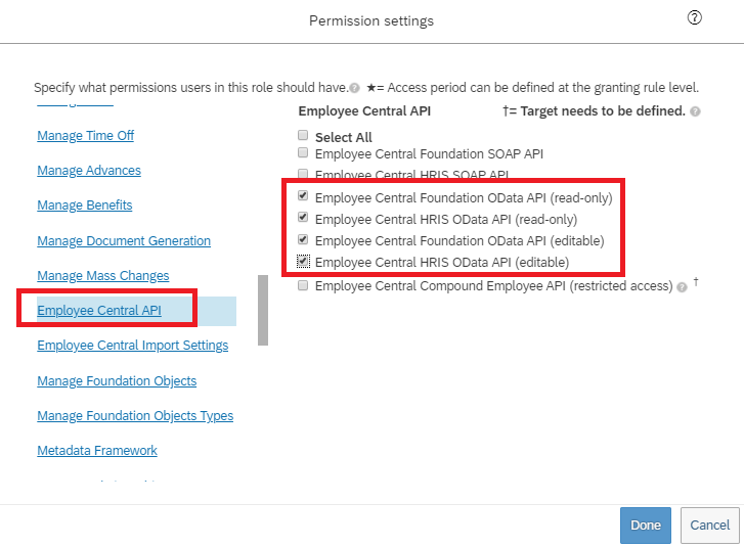

Scorrere verso il basso nello stesso riquadro e selezionare Employee Central API (API Employee Central). Aggiungere le autorizzazioni di lettura e modifica dell'API ODATA, come illustrato di seguito. Selezionare l'opzione di modifica se si prevede di usare lo stesso account per lo scenario di writeback in SuccessFactors.

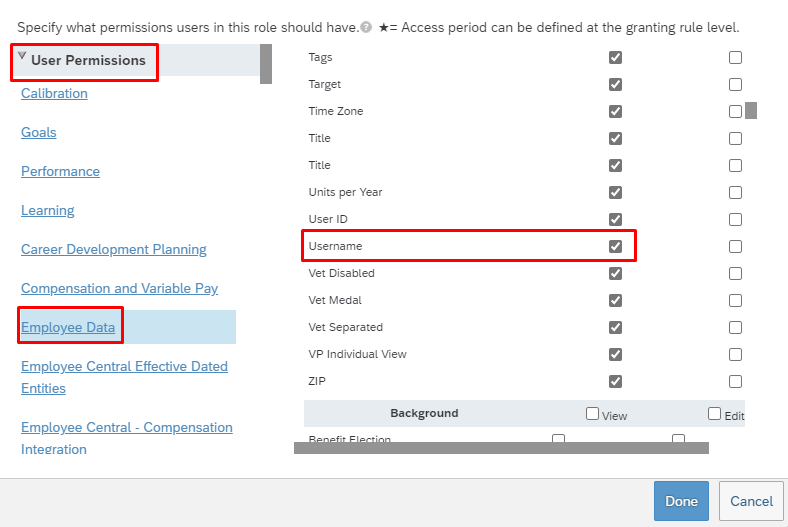

Nella stessa casella delle autorizzazioni passare a Autorizzazioni utente -> Dati dipendenti ed esaminare gli attributi che l'account del servizio può leggere dal tenant di SuccessFactors. Ad esempio, per recuperare l'attributo Username da SuccessFactors, verificare che per questo attributo sia stata concessa l'autorizzazione di visualizzazione. Esaminare in modo analogo ogni attributo per verificare la presenza dell'autorizzazione di visualizzazione.

Nota

Per l'elenco completo degli attributi recuperati da questa app di provisioning, vedere Informazioni di riferimento sugli attributi di SuccessFactors

Fare clic su Done (Fine). Fare clic su Save Changes (Salva modifiche).

Creare un gruppo di autorizzazioni per l'utente dell'API

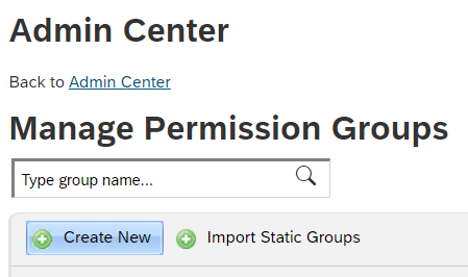

- Nell'interfaccia di amministrazione di SuccessFactors cercare Manage Permission Groups (Gestisci gruppi di autorizzazioni), quindi selezionare Manage Permission Groups dai risultati della ricerca.

- Nella finestra Manage Permission Groups fare clic su Create New (Crea nuovo).

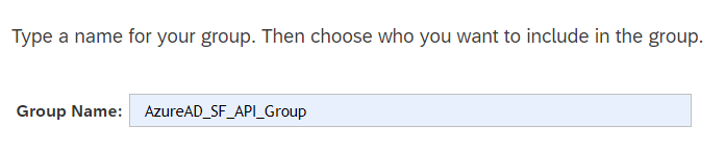

- Aggiungere un nome per il nuovo gruppo. Il nome del gruppo deve indicare che il gruppo è riservato agli utenti dell'API.

- Aggiungere membri al gruppo. Ad esempio, si potrebbe selezionare Username (Nome utente) dal menu a discesa People Pool (Pool utenti) e quindi immettere il nome utente dell'account API che verrà usato per l'integrazione.

- Fare clic su Done (Fine) per completare la creazione del gruppo di autorizzazioni.

Concedere il ruolo delle autorizzazioni al gruppo di autorizzazioni

- Nell'interfaccia di amministrazione di SuccessFactors cercare Manage Permission Roles (Gestisci ruoli autorizzazioni), quindi selezionare Manage Permission Roles dai risultati della ricerca.

- In Permission Role List (Elenco ruoli autorizzazioni) selezionare il ruolo creato per le autorizzazioni di utilizzo dell'API.

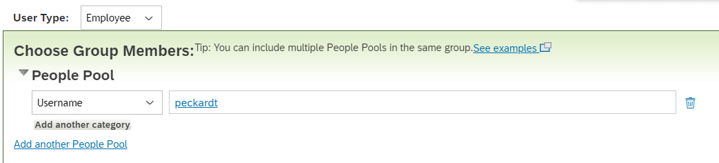

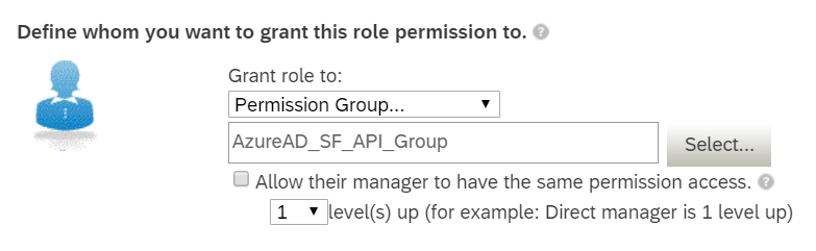

- In Grant this role to (Concedi ruolo a) fare clic sul pulsante Add (Aggiungi).

- Selezionare Permission Group (Gruppo di autorizzazioni) dal menu a discesa, quindi fare clic su Select (Seleziona) per aprire la finestra Groups (Gruppi) per cercare e selezionare il gruppo creato in precedenza.

- Verificare la concessione del ruolo delle autorizzazioni al gruppo di autorizzazioni.

- Fare clic su Save Changes (Salva modifiche).

Configurazione del provisioning utenti da SuccessFactors a Microsoft Entra ID

Questa sezione illustra i passaggi per il provisioning degli account utente da SuccessFactors a Microsoft Entra ID.

- Aggiungere l'app connettore di provisioning e configurare la connettività a SuccessFactors

- Configurare i mapping degli attributi

- Abilitare e avviare il provisioning utenti

Parte 1: Aggiungere l'app connettore di provisioning e configurare la connettività a SuccessFactors

Per configurare successFactors per il provisioning di Microsoft Entra:

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

Passare a Applicazioni di identità>Applicazioni>aziendali>Nuova applicazione.

Cercare SuccessFactors nel provisioning utenti di Microsoft Entra e aggiungere l'app dalla raccolta.

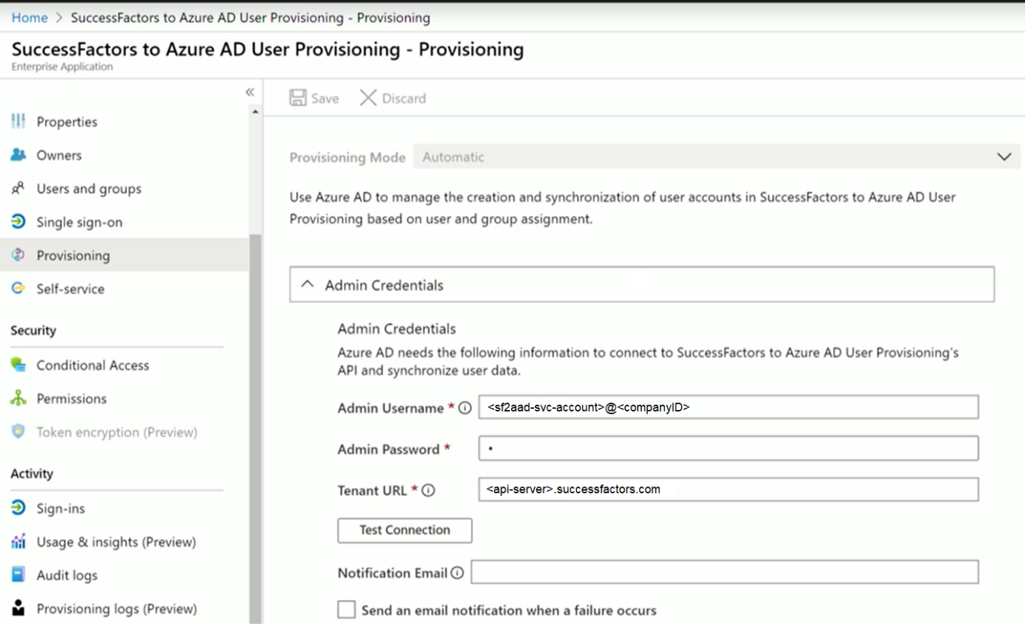

Dopo avere aggiunto l'app e visualizzato la schermata dei dettagli dell'app, selezionare Provisioning

Impostare Modalità diprovisioning su Automatico

Completare la sezione Credenziali amministratore come segue:

Nome utente amministratore: immettere il nome utente dell'account utente dell'API SuccessFactors, seguito dall'ID società. Ha il formato: username@companyID

Password amministratore: immettere la password dell'account utente dell'API SuccessFactors.

URL tenant: immettere il nome dell'endpoint di servizio dell'API OData di SuccessFactors. Immettere solo il nome host del server senza http o https. Questo valore dovrebbe essere simile a nome-server-api.successfactors.com.

Messaggio di posta elettronica di notifica: immettere l'indirizzo di posta elettronica e selezionare la casella di controllo per inviare una notifica di posta elettronica in caso di errore.

Nota

Il servizio di provisioning Microsoft Entra invia una notifica tramite posta elettronica se il processo di provisioning entra in uno stato di quarantena .

- Fare clic sul pulsante Test connessione. Se il test della connessione ha esito positivo, fare clic sul pulsante Salva nella parte superiore. Se il test non riesce, verificare che le credenziali e l'URL di SuccessFactors siano validi.

- Una volta salvate correttamente le credenziali, nella sezione Mapping viene visualizzato il mapping predefinito Synchronize SuccessFactors Users to Microsoft Entra ID

Parte 2: Configurare i mapping degli attributi

In questa sezione si configurerà il modo in cui i dati utente passano da SuccessFactors a Microsoft Entra ID.

Nella scheda Provisioning in Mapping fare clic su Synchronize SuccessFactors Users to Microsoft Entra ID (Sincronizza utenti di SuccessFactors in Microsoft Entra ID).

Nel campo Ambito oggetto di origine è possibile selezionare i set di utenti in SuccessFactors nell'ambito del provisioning in Microsoft Entra ID, definendo un set di filtri basati su attributi. L'ambito predefinito è "tutti gli utenti in SuccessFactors". Filtri di esempio:

Esempio: Ambito per gli utenti con personIdExternal compreso tra 1000000 e 2000000 (escluso 2000000)

Attributo: personIdExternal

Operatore: Corrispondenza REGEX

Valore: (1[0-9][0-9][0-9][0-9][0-9][0-9])

Esempio: Solo i dipendenti, senza i lavoratori occasionali

Attributo: EmployeeID

Operatore: NON È NULL

Suggerimento

Quando si configura l'app di provisioning per la prima volta, è necessario testare e verificare i mapping e le espressioni degli attributi per assicurarsi che restituisca il risultato desiderato. Microsoft consiglia di usare i filtri di ambito in Ambito dell'oggetto di origine per testare il mapping con alcuni utenti test da SuccessFactors. Dopo aver verificato che i mapping funzionino, è possibile rimuovere il filtro o espanderlo gradualmente per includere più utenti.

Attenzione

Il comportamento predefinito del motore di provisioning è disabilitare/eliminare gli utenti che non rientrano nell'ambito. Questo potrebbe non essere auspicabile nell'integrazione di SuccessFactors a Microsoft Entra. Per eseguire l'override di questo comportamento predefinito, fare riferimento all'articolo Ignorare l'eliminazione di account utente che non rientrano nell'ambito

Nel campo Azioni oggetto di destinazione è possibile filtrare a livello globale le azioni eseguite in Microsoft Entra ID. Create (Crea) e Update (Aggiorna) sono le più comuni.

Nella sezione Mapping degli attributi è possibile definire il mapping dei singoli attributi di SuccessFactors agli attributi di Microsoft Entra.

Nota

Per l'elenco completo degli attributi di SuccessFactors supportati dall'applicazione, vedere Informazioni di riferimento sugli attributi di SuccessFactors

Fare clic su un mapping di attributi esistente per aggiornarlo oppure fare clic su Aggiungi nuovo mapping nella parte inferiore della schermata per aggiungere nuovi mapping. Il mapping di un singolo attributo supporta queste proprietà:

Tipo di mapping

Direct : scrive il valore dell'attributo SuccessFactors nell'attributo Microsoft Entra, senza modifiche

Costante : scrivere un valore stringa statico e costante nell'attributo Microsoft Entra

Espressione : consente di scrivere un valore personalizzato nell'attributo Microsoft Entra, in base a uno o più attributi successFactors. Per altre informazioni, vedere questo articolo sulle espressioni.

Attributo di origine: l'attributo utente di SuccessFactors.

Valore predefinito: facoltativo. Se l'attributo di origine ha un valore vuoto, il mapping eseguirà la scrittura di questo valore. Nella maggior parte delle configurazioni questo campo viene lasciato vuoto.

Attributo di destinazione : attributo utente in Mirosoft Microsoft Entra ID.

Trova la corrispondenza degli oggetti usando questo attributo : indica se questo mapping deve essere usato per identificare in modo univoco gli utenti tra SuccessFactors e Microsoft Entra ID. Questo valore viene in genere impostato nel campo ID ruolo di lavoro per SuccessFactors, che viene in genere mappato a uno degli attributi ID dipendente in Mirosoft Microsoft Entra ID.

Precedenza abbinamento: è possibile impostare più attributi corrispondenti. Se sono presenti più attributi, vengono valutati nell'ordine definito da questo campo. Quando viene rilevata una corrispondenza la valutazione degli attributi corrispondenti termina.

Applica questo mapping

Sempre: applica il mapping sia all'azione di creazione che all'azione di aggiornamento dell'utente

Only during creation (Solo durante la creazione): applica il mapping solo alle azioni di creazione dell'utente

Per salvare i mapping, fare clic su Save, Salva, nella parte superiore della sezione Attribute-Mapping, Mapping attributi.

Dopo aver completato la configurazione di mapping di attributo, è ora possibile abilitare e avviare il servizio di provisioning utenti.

Abilitare e avviare il provisioning utenti

Dopo aver completato le configurazioni dell'app di provisioning di SuccessFactors, è possibile attivare il servizio di provisioning.

Suggerimento

Per impostazione predefinita quando si attiva il servizio di provisioning, verranno avviate le operazioni di provisioning per tutti gli utenti nell'ambito. Se sono presenti errori di mapping o problemi di dati in SuccessFactors, il processo di provisioning potrebbe non riuscire e passare allo stato di quarantena. Come procedura consigliata per evitare questo problema è consigliabile configurare il filtro Source Object Scope (Ambito dell'oggetto di origine) e il test di mapping degli attributi con alcuni utenti test prima di avviare la sincronizzazione completa per tutti gli utenti. Dopo avere verificato che i mapping funzionino e che restituiscano i risultati desiderati è possibile rimuovere il filtro o espanderlo gradualmente in modo da includere altri utenti.

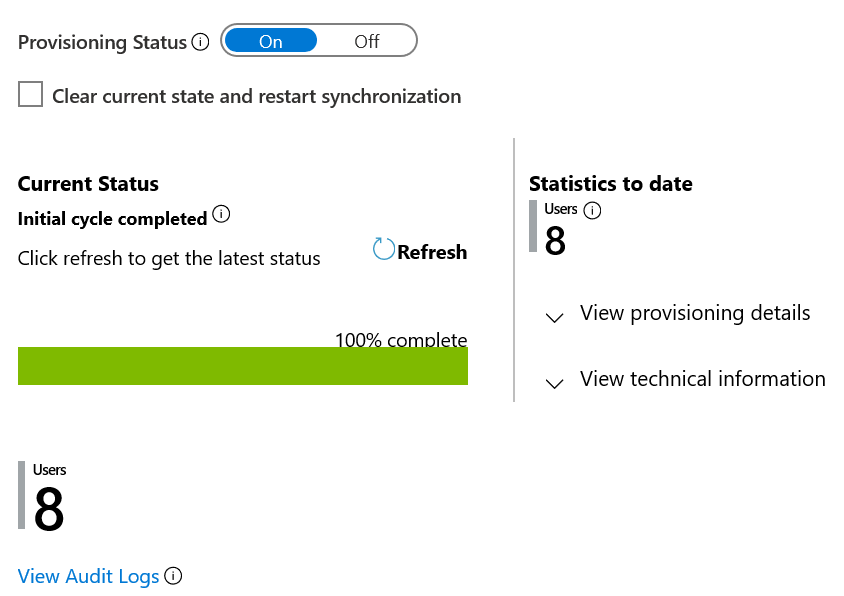

Nella scheda Provisioning impostare Stato provisioning su Attivato.

Fare clic su Salva.

Questa operazione avvierà la sincronizzazione iniziale, che può richiedere un numero variabile di ore a seconda del numero di utenti nel tenant di SuccessFactors. È possibile controllare l'indicatore di stato per monitorare lo stato del ciclo di sincronizzazione.

In qualsiasi momento è possibile controllare la scheda Log di controllo nel portale di Azure per vedere le azioni che sono state eseguite dal servizio di provisioning. I log di controllo elencano tutti i singoli eventi di sincronizzazione eseguiti dal servizio di provisioning, ad esempio i quali gli utenti vengono letti da SuccessFactors e quindi aggiunti o aggiornati successivamente all'ID Microsoft Entra.

Al termine della sincronizzazione iniziale, verrà scritto un report di riepilogo di controllo nella scheda Provisioning, come illustrato di seguito.

Passaggi successivi

- Altre informazioni sugli attributi di SuccessFactors supportati per il provisioning in ingresso

- Informazioni su come configurare il writeback degli indirizzi di posta elettronica in SuccessFactors

- Informazioni su come esaminare i log e ottenere report sulle attività di provisioning

- Informazioni su come configurare l'accesso Single Sign-On tra SuccessFactors e Microsoft Entra ID

- Informazioni su come integrare altre applicazioni SaaS con Microsoft Entra ID

- Informazioni su come esportare e importare le configurazioni del provisioning