Verificare la proprietà del dominio per l'identificatore decentralizzato

In questo articolo vengono esaminati i passaggi necessari per verificare la proprietà del nome di dominio usato per l'identificatore decentralizzato (DID).

Prerequisiti

Per verificare la proprietà del dominio a DID, è necessario:

- Completare l'introduzione e il set di esercitazioni successivo.

Verificare la proprietà del dominio e distribuire il file did-configuration.json

Il dominio di cui si verifica la proprietà dell'operazione DID è definito nella sezione panoramica. Il dominio deve essere un dominio sotto il controllo e deve essere nel formato https://www.example.com/.

Dalla portale di Azure passare alla pagina ID verificato.

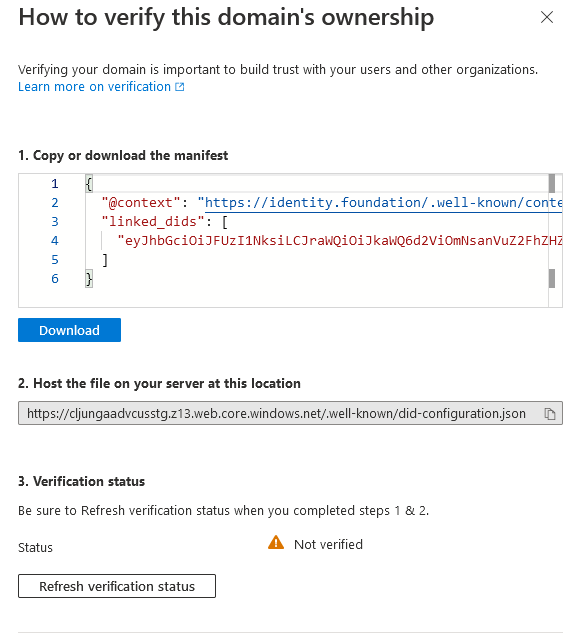

Selezionare Setup>Verify domain ownership (Verifica la proprietà del dominio) e selezionare Verify for the domain (Verifica per il dominio).

Copiare o scaricare il

did-configuration.jsonfile.

Ospitare il

did-configuration.jsonfile nel percorso specificato. Ad esempio, se è stato specificato il dominiohttps://www.example.com, il file deve essere ospitato inhttps://www.example.com/.well-known/did-configuration.json. Nell'URL non possono essere presenti altri percorsi, ad eccezione del.well-known pathnome.Quando

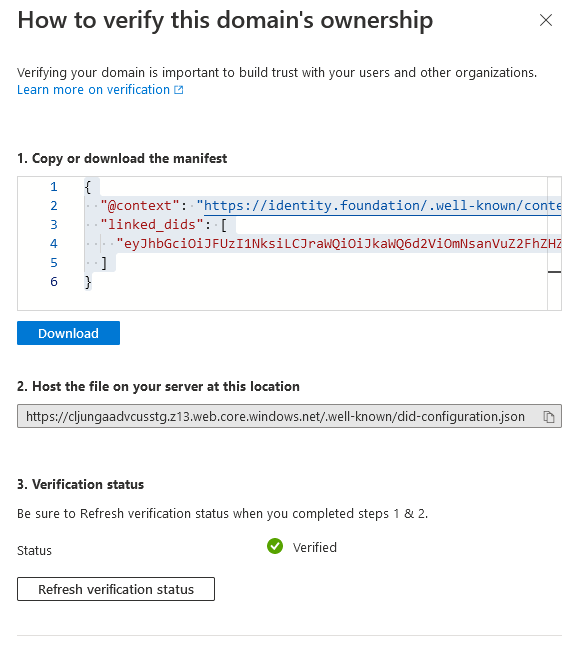

did-configuration.jsonè disponibile pubblicamente nell'URL.well-known/did-configuration.json, verificarlo selezionando Aggiorna stato di verifica.

Testare l'emissione o la presentazione con Microsoft Authenticator per la convalida. Assicurarsi che l'impostazione Avvisa per le app non sicure in Authenticator sia attivata o disattivata. L'impostazione è attivata per impostazione predefinita.

Come è possibile verificare che la verifica funzioni?

Il portale verifica che did-configuration.json sia raggiungibile tramite Internet e valido quando si seleziona Aggiorna stato di verifica. Authenticator non rispetta i reindirizzamenti HTTP. È anche consigliabile verificare che sia possibile richiedere l'URL in un browser per evitare errori come l'uso di HTTPS, un certificato SSL non valido o l'URL non pubblico. Se il did-configuration.json file non può essere richiesto in modo anonimo in un browser o tramite strumenti come curl, senza avvisi o errori, il portale non può completare il passaggio Aggiorna stato verifica.

Nota

Se si verificano problemi durante l'aggiornamento dello stato di verifica, è possibile risolverlo eseguendo curl -Iv https://yourdomain.com/.well-known/did-configuration.json in un computer con il sistema operativo Ubuntu. sottosistema Windows per Linux anche con Ubuntu. Se curl ha esito negativo, l'aggiornamento dello stato di verifica non funzionerà.

Perché è necessario verificare la proprietà del dominio del file DID?

Un'operazione DID viene avviata come identificatore che non è ancorato ai sistemi esistenti. Un'operazione DID è utile perché un utente o un'organizzazione può possiederla e controllarla. Se un'entità che interagisce con l'organizzazione non conosce "chi" appartiene l'operazione DID, l'operazione DID non è utile.

Il collegamento di un'istruzione DID a un dominio risolve il problema di attendibilità iniziale consentendo a qualsiasi entità di verificare in modo crittografico la relazione tra did e un dominio.

In che modo i DOMINI e i ID verificati sono collegati?

L'ID verificato segue la specifica di configurazione DID nota per creare il collegamento. Il servizio credenziali verificabili collega did e dominio. Il servizio include le informazioni sul dominio fornite nel file DID e genera il file di configurazione noto:

L'ID verificato usa le informazioni sul dominio fornite durante la configurazione dell'organizzazione per scrivere un endpoint di servizio all'interno del documento DID. Tutte le parti che interagiscono con il tuo DID possono vedere il dominio con cui il tuo DID proclama essere associato.

"service": [ { "id": "#linkeddomains", "type": "LinkedDomains", "serviceEndpoint": { "origins": [ "https://verifiedid.contoso.com/" ] } } ]Il servizio credenziali verificabile in ID verificato genera una risorsa di configurazione nota conforme che è necessario ospitare nel dominio. Il file di configurazione include una credenziale verificabile autocertificabile del tipo di

DomainLinkageCredentialcredenziale , firmato con il did, che ha un'origine del dominio. Ecco un esempio del file di configurazione archiviato nell'URL del dominio radice.{ "@context": "https://identity.foundation/.well-known/contexts/did-configuration-v0.0.jsonld", "linked_dids": [ "jwt..." ] }

Esperienza utente nel portafoglio

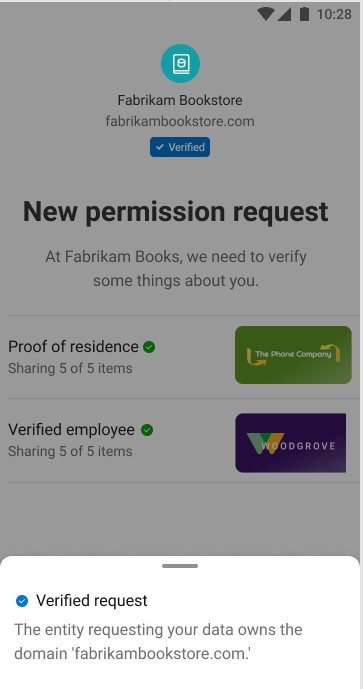

Quando un utente passa attraverso un flusso di rilascio o presenta credenziali verificabili, deve conoscere qualcosa sull'organizzazione e sul relativo DID. L'autenticatore convalida la relazione di un'operazione DID con il dominio nel documento DID e presenta agli utenti due esperienze diverse a seconda del risultato.

Dominio verificato

Prima che Authenticator visualizzi un'icona Verificata , alcuni punti devono essere true:

- La firma DID della richiesta SIOP (Open ID) autocertificata deve avere un endpoint di servizio per un dominio collegato.

- Il dominio radice non usa un reindirizzamento e usa HTTPS.

- Il dominio elencato nel documento DID ha una risorsa nota risolvibile.

- Le credenziali verificabili della risorsa nota sono firmate con lo stesso DID usato per firmare il SIOP usato per avviare il flusso.

Se tutti i punti indicati in precedenza sono true, Authenticator visualizza una pagina verificata e include il dominio convalidato.

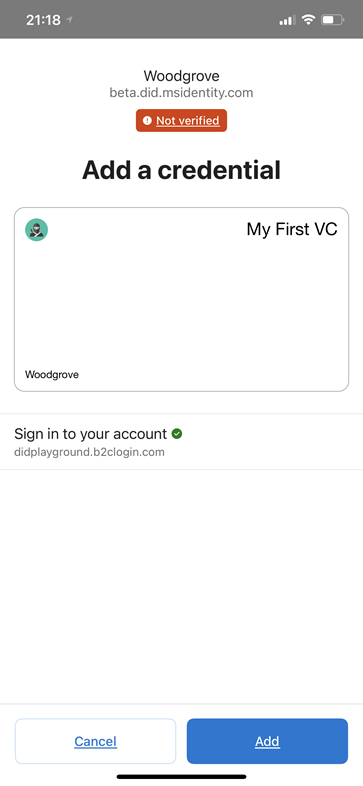

Dominio non verificato

Se uno dei punti precedenti non è true, Authenticator visualizza un avviso a pagina intera che indica che il dominio non è verificato. L'utente viene avvisato che si trova al centro di una potenziale transazione rischiosa e deve procedere con cautela. Potrebbero aver scelto di seguire questo percorso perché:

- L'operazione DID non è ancorata a un dominio.

- La configurazione non è stata configurata correttamente.

- L'operazione DID con cui l'utente interagisce potrebbe essere dannosa e in realtà non può dimostrare di essere proprietari del dominio collegato.

È estremamente importante collegare il file DID a un dominio riconoscibile per l'utente.

Ricerca per categorie aggiornare il dominio collegato nel file DID?

Con il sistema di attendibilità Web, l'aggiornamento del dominio collegato non è supportato. È necessario rifiutare esplicitamente ed eseguire di nuovo l'onboarding.

Dominio collegato facile per gli sviluppatori

Nota

Il documento DID deve essere disponibile pubblicamente affinché la registrazione DID abbia esito positivo.

Il modo più semplice per uno sviluppatore di ottenere un dominio da usare per un dominio collegato consiste nell'usare la funzionalità Archiviazione di Azure sito Web statico. Non è possibile controllare il nome di dominio, ad eccezione del fatto che contiene il nome dell'account di archiviazione come parte del nome host.

Per configurare rapidamente un dominio da usare per un dominio collegato:

- Creare un account di archiviazione. Durante la creazione selezionare Archiviazione V2 (account per utilizzo generico v2) e Archiviazione con ridondanza locale.

- Passare all'account di archiviazione e selezionare Sito Web statico nel menu all'estrema sinistra e abilitare Sito Web statico. Se non è possibile visualizzare la voce di menu Sito Web statico, non è stato creato un account di archiviazione V2 .

- Copiare il nome dell'endpoint primario visualizzato dopo il salvataggio. Questo valore è il nome di dominio. Il risultato sarà simile a:

https://<your-storageaccountname>.z6.web.core.windows.net/.

Quando è il momento di caricare il did-configuration.json file:

- Passare all'account di archiviazione e selezionare Contenitori nel menu all'estrema sinistra. Selezionare quindi il contenitore denominato $web.

- Selezionare Carica e selezionare l'icona della cartella per trovare il file.

- Prima di caricare, aprire la sezione Avanzate e specificare .well-known nella casella di testo Carica nella cartella .

- Carica il file .

Il file è ora disponibile pubblicamente in un URL simile https://<your-storageaccountname>.z6.web.core.windows.net/.well-known/did-configuration.jsona .