Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo contenuto si applica a:![]() v4.0 (disponibilità generale)

v4.0 (disponibilità generale)![]() v3.1 (disponibilità generale)

v3.1 (disponibilità generale)![]() v3.0 (disponibilità generale)

v3.0 (disponibilità generale)![]() v2.1 (disponibilità generale)

v2.1 (disponibilità generale)

Importante

- Le versioni precedenti delle chiavi gestite dal cliente (

CMK) crittografavano solo i modelli. -

07/31/2023A partire dalla versione, tutte le nuove risorse usano chiavi gestite dal cliente per crittografare sia i modelli che i risultati dei documenti. -

Eliminare la risposta di analisi.

analyze responseviene archiviato per 24 ore da quando l'operazione viene completata per il recupero. Per gli scenari in cui si vuole eliminare prima la risposta, usare l'API di analisi dell'eliminazione della risposta per eliminare la risposta. - Per aggiornare un servizio esistente per crittografare i modelli e i dati, disabilitare e riabilitare la chiave gestita dal cliente.

Azure Document Intelligence in Foundry Tools crittografa automaticamente i dati quando vengono salvati in modo permanente nel cloud. La crittografia di Informazioni sui documenti protegge i dati e consente di soddisfare gli impegni dell'organizzazione in termini di sicurezza e conformità.

Informazioni sulla crittografia degli strumenti Foundry

I dati vengono crittografati e decrittografati con la crittografia AES a 256 bit conforme a FIPS 140-2. La crittografia e la decrittografia sono trasparenti, ovvero la crittografia e l'accesso vengono gestiti per l'utente. I dati sono protetti per impostazione predefinita. Non è necessario modificare il codice o le applicazioni per beneficiare della crittografia.

Informazioni sulla gestione delle chiavi di crittografia

Per impostazione predefinita, la sottoscrizione usa chiavi di crittografia gestite da Microsoft. Inoltre, è possibile gestire la sottoscrizione con le proprie chiavi, denominate chiavi gestite dal cliente. Quando si usano chiavi gestite dal cliente, si ha maggiore flessibilità nel modo in cui si creano, ruotano, disabilitano e revocano i controlli di accesso. È anche possibile controllare le chiavi di crittografia usate per proteggere i dati. Se le chiavi gestite dal cliente sono configurate per la sottoscrizione, verrà fornita la doppia crittografia. Con questo secondo livello di protezione, è possibile controllare la chiave di crittografia tramite Azure Key Vault.

Importante

- Le chiavi gestite dal cliente sono disponibili solo per le risorse create dopo l'11 maggio 2020. Per usare chiavi gestite dal cliente con Document Intelligence, è necessario creare una nuova risorsa di Document Intelligence. Dopo aver creato la risorsa è possibile usare Azure Key Vault per configurare l'identità gestita.

- L'ambito per i dati crittografati con chiavi gestite dal cliente include l'oggetto

analysis responsearchiviato per 24 ore, consentendo il recupero dei risultati dell'operazione durante il periodo di tempo di 24 ore.

Chiavi gestite dal cliente con Azure Key Vault

Durante l'uso delle chiavi gestite dal cliente, è necessario usare Azure Key Vault per archiviarle. È possibile creare chiavi personalizzate e archiviarle in un insieme di credenziali delle chiavi, oppure usare le API Key Vault per generare le chiavi. La risorsa Foundry Tools e il key vault devono trovarsi nella stessa regione e nello stesso tenant di Microsoft Entra, ma possono trovarsi in sottoscrizioni diverse. Per ulteriori informazioni su Key Vault, vedere Che cos’è Azure Key Vault?.

Quando si crea una nuova risorsa Degli strumenti foundry, viene sempre crittografata usando chiavi gestite da Microsoft. Non è possibile abilitare le chiavi gestite dal cliente durante la creazione della risorsa. Le chiavi gestite dal cliente vengono archiviate in Key Vault. L'insieme di credenziali delle chiavi deve essere sottoposto a provisioning con criteri di accesso che concedono le autorizzazioni per le chiavi all'identità gestita associata alla risorsa Foundry Tools. L'identità gestita è disponibile solo dopo la creazione della risorsa utilizzando il piano tariffario necessario per le chiavi gestite dal cliente.

L'abilitazione delle chiavi gestite dal cliente abilita anche un'identità gestita assegnata dal sistema, una funzionalità di Microsoft Entra ID. Dopo l'abilitazione dell'identità gestita assegnata dal sistema, questa risorsa viene registrata in Microsoft Entra ID. Dopo la registrazione, all'identità gestita viene concesso l'accesso all'insieme di credenziali delle chiavi, selezionato durante la configurazione della chiave gestita dal cliente.

Importante

Se si disabilitano le identità gestite assegnate dal sistema, l'accesso all'insieme di credenziali delle chiavi verrà rimosso e non sarà più possibile accedere agli eventuali dati crittografati con le chiavi del cliente. Qualsiasi funzionalità dipendente da questi dati smetterà di funzionare.

Importante

Le identità gestite attualmente non supportano gli scenari tra directory. Quando si configurano le chiavi gestite dal cliente nel portale di Azure, un’identità gestita viene assegnata in base ai dati sottostanti. Se la sottoscrizione, il gruppo di risorse o la risorsa vengono successivamente spostati da una directory di Microsoft Entra a un'altra, l'identità gestita associata alla risorsa non viene trasferita al nuovo tenant; di conseguenza, le chiavi gestite dal cliente potrebbero smettere di funzionare. Per altre informazioni, vedere Trasferimento di una sottoscrizione tra directory di Microsoft Entra in Domande frequenti e problemi noti nell'uso di identità gestite per le risorse di Azure.

Configurare l'insieme di credenziali delle chiavi

Quando si usano chiavi gestite dal cliente, è necessario impostare due proprietà nell'insieme di credenziali delle chiavi, Eliminazione temporanea e Non rimuovere definitivamente. Queste proprietà non sono abilitate per impostazione predefinita, ma è possibile abilitarle in un insieme di credenziali delle chiavi nuovo o esistente tramite il portale di Azure, PowerShell o l'interfaccia della riga di comando di Azure.

Importante

Se le proprietà Eliminazione temporanea e Non cancellare non sono abilitate e si elimina la chiave, non è possibile recuperare i dati nella risorsa Strumenti Foundry.

Per informazioni su come abilitare queste proprietà in un insieme di credenziali delle chiavi esistente, consultare Gestione del ripristino di Azure Key Vault con protezione dall’eliminazione temporanea e dalla rimozione definitiva.

Abilitare le chiavi gestite dal cliente per la risorsa

Per abilitare le chiavi gestite dal cliente nel portale di Azure, seguire questa procedura:

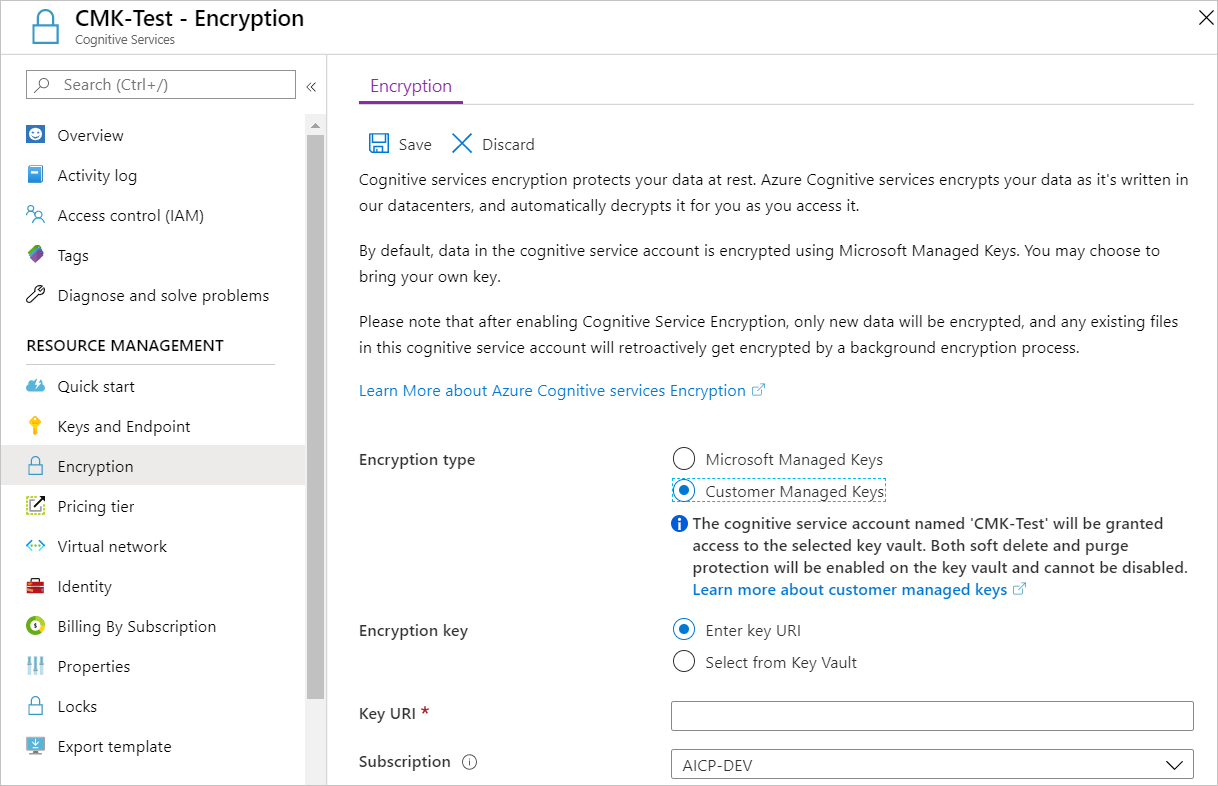

Passare alla risorsa Foundry Tools.

A sinistra, selezionare Crittografia.

In Tipo di crittografia selezionare Chiavi gestite dal cliente, come illustrato nello screenshot seguente.

Specificare una chiave

Dopo aver abilitato le chiavi gestite dal cliente, è possibile scegliere una chiave da associare alla risorsa Strumenti Foundry.

Specificare una chiave da un URI

Per specificare una chiave come URI, seguire questa procedura:

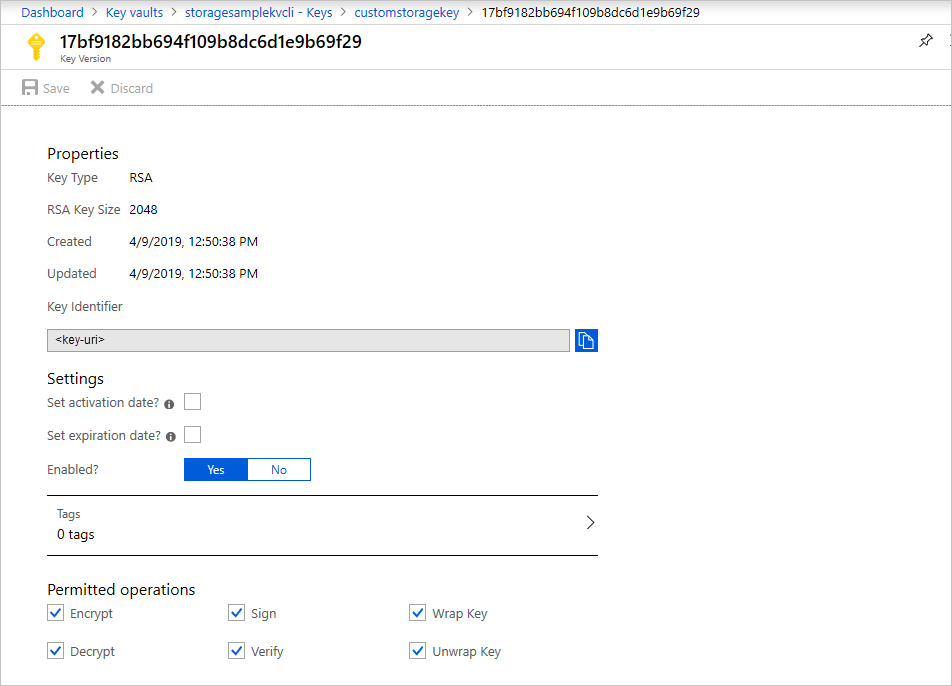

Nel portale di Azure, andare all'insieme di credenziali delle chiavi.

In Impostazioni selezionare Chiavi.

Selezionare la chiave desiderata e quindi selezionare la chiave per visualizzarne le versioni. Selezionare una versione della chiave per visualizzare le relative impostazioni.

Copiare il valore di Identificatore chiave, che fornisce l'URI.

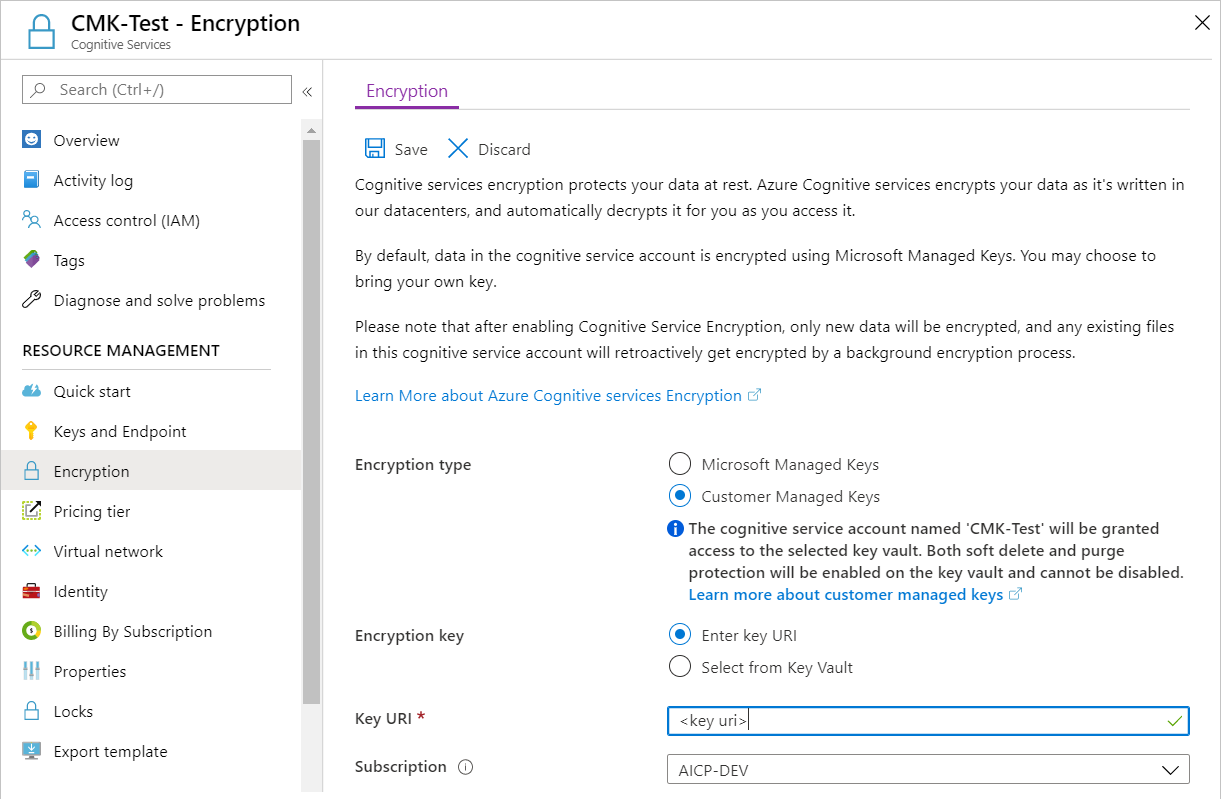

Ritorna alla risorsa Foundry Tools e quindi seleziona Crittografia.

In Chiave di crittografia, selezionare Immettere l'URI della chiave.

Incollare l'URI copiato nella casella URI della chiave.

In Sottoscrizioneselezionare la sottoscrizione che contiene l'insieme di credenziali delle chiavi.

Salvare le modifiche.

Specificare una chiave da un insieme di credenziali delle chiavi

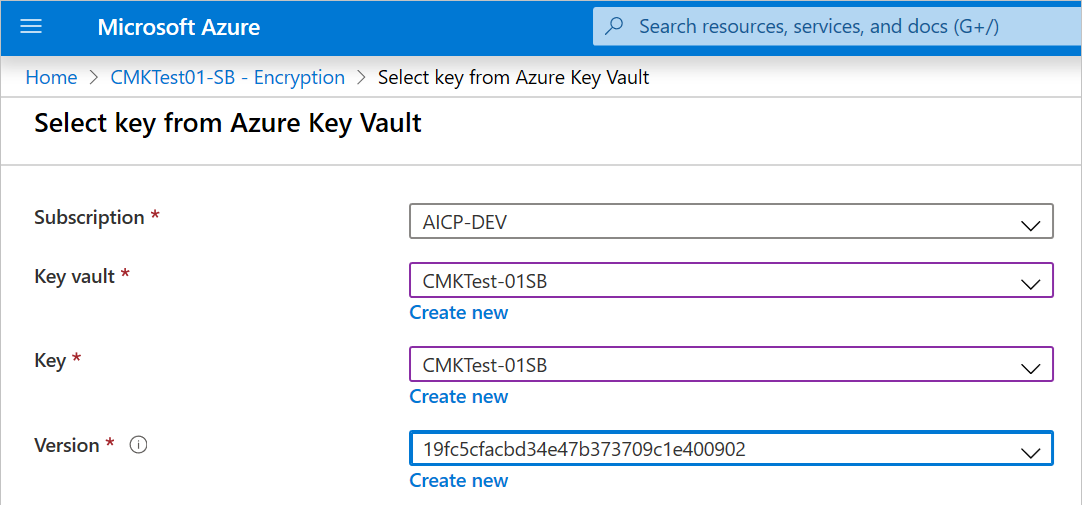

Per specificare una chiave da un insieme di credenziali delle chiavi, assicurarsi, in primo luogo, di avere un insieme di credenziali delle chiavi che contenga una chiave. Seguire quindi questa procedura:

Vai alla risorsa Foundry Tools e quindi selezionare Crittografia.

In Chiave di crittografia selezionare Seleziona da Key Vault.

Selezionare l'insieme di credenziali delle chiavi contenente la chiave da usare.

Selezionare la chiave da usare.

Salvare le modifiche.

Aggiornare la versione della chiave

Quando si crea una nuova versione di una chiave, aggiornare la risorsa Foundry Tools per usare la nuova versione. A tale scopo, seguire questa procedura:

- Vai alla risorsa Foundry Tools e quindi selezionare Crittografia.

- Immettere l'URI per la nuova versione della chiave. In alternativa, è possibile selezionare l'insieme di credenziali delle chiavi e quindi selezionare di nuovo la chiave per aggiornare la versione.

- Salvare le modifiche.

Usare una chiave diversa

Per modificare la chiave usata per la crittografia, seguire questa procedura:

- Vai alla risorsa Foundry Tools e quindi selezionare Crittografia.

- Immettere l'URI per la nuova chiave. In alternativa, è possibile selezionare l'insieme di credenziali delle chiavi e quindi selezionare una nuova chiave.

- Salvare le modifiche.

Ruotare le chiavi gestite dal cliente

È possibile ruotare una chiave gestita dal cliente in Key Vault in base ai criteri di conformità. Quando la chiave viene ruotata, è necessario aggiornare la risorsa Strumenti Foundry per usare l'URI della nuova chiave. Per informazioni su come aggiornare la risorsa per usare una nuova versione della chiave nel portale di Azure, vedere Aggiornare la versione della chiave.

La rotazione della chiave non attiva la ri-crittografia dei dati nella risorsa. Non è necessaria alcuna azione da parte dell’utente.

Revocare l'accesso alle chiavi gestite dal cliente

Per revocare l'accesso alle chiavi gestite dal cliente, usare PowerShell o l'interfaccia della riga di comando di Azure. Per altre informazioni, vedere PowerShell per Azure Key Vault o Interfaccia della riga di comando per Azure Key Vault. La revoca dell'accesso blocca in modo efficace l'accesso a tutti i dati nella risorsa Foundry Tools, perché la chiave di crittografia non è accessibile da Foundry Tools.

Disabilitare le chiavi gestite dal cliente

Quando si disabilitano le chiavi gestite dal cliente, la risorsa Foundry Tools viene quindi crittografata con chiavi gestite da Microsoft. Per disabilitare le chiavi gestite dal cliente, seguire questa procedura:

- Vai alla risorsa Foundry Tools e quindi selezionare Crittografia.

- Deselezionare la casella di controllo accanto a Usa la propria chiave.