Configurare l'accesso sicuro con identità gestite e reti virtuali

Questo contenuto si applica a: ![]() v4.0 (anteprima)

v4.0 (anteprima) ![]() v3.1 (disponibilità generale)

v3.1 (disponibilità generale) ![]() v3.0 (disponibilità generale)

v3.0 (disponibilità generale) ![]() v2.1 (disponibilità generale)

v2.1 (disponibilità generale)

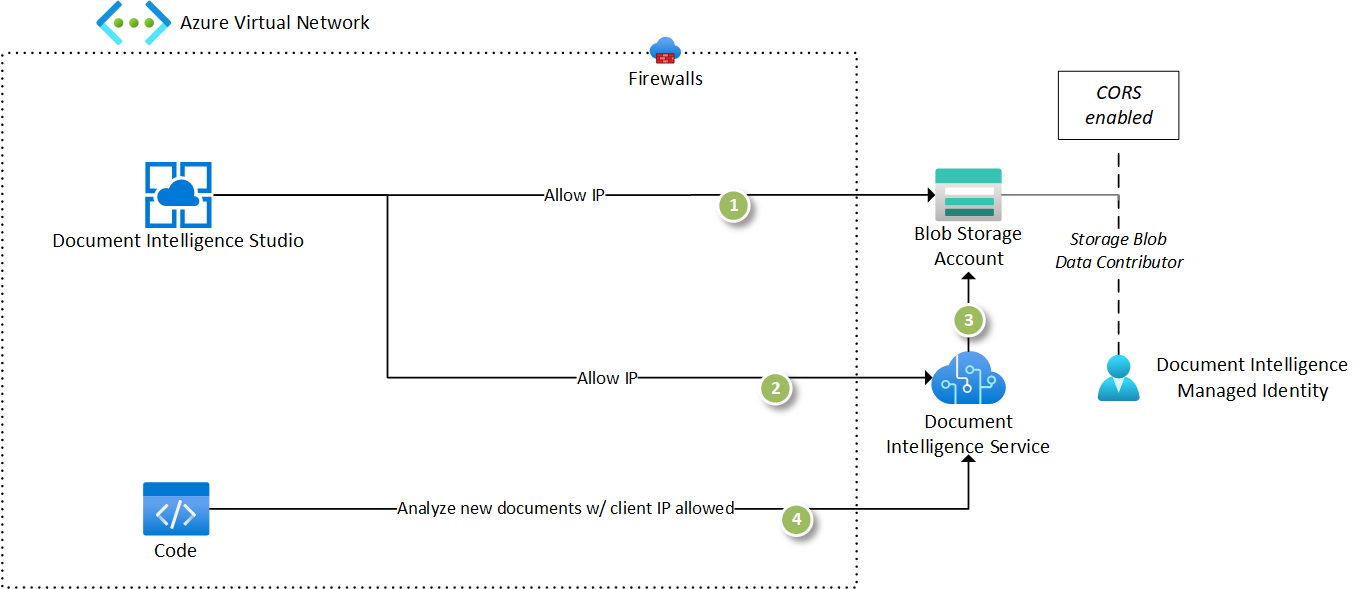

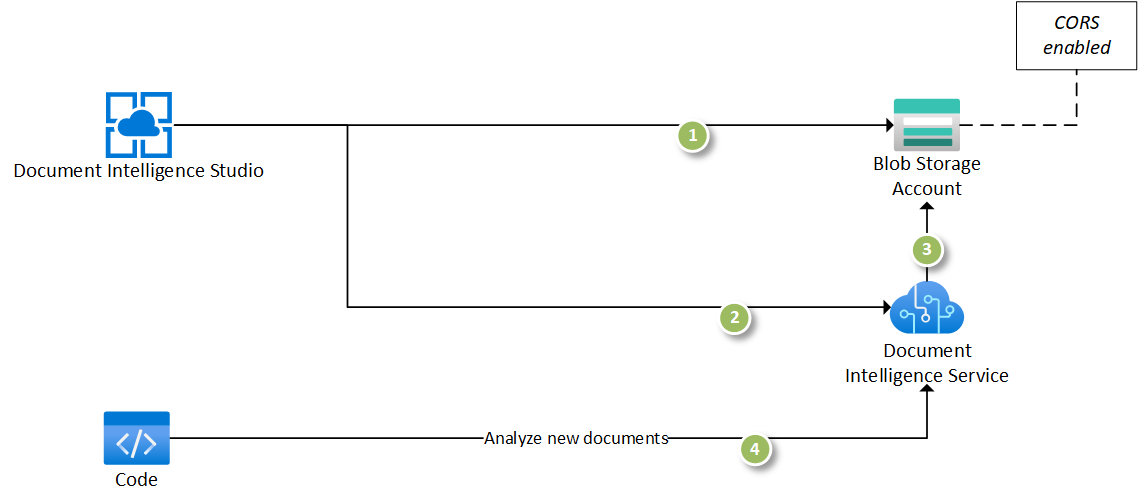

Questa guida pratica illustra il processo di abilitazione delle connessioni sicure per la risorsa Document Intelligence. È possibile proteggere le connessioni seguenti:

Comunicazione tra un'applicazione client all'interno di una rete virtuale (

VNET) e la risorsa di Document Intelligence.Comunicazione tra Document Intelligence Studio e la risorsa di Document Intelligence.

Comunicazione tra la risorsa Document Intelligence e un account di archiviazione (necessaria per il training di un modello personalizzato).

Si sta configurando l'ambiente per proteggere le risorse:

Prerequisiti

Per iniziare, è necessario:

Un account Azure attivo. Se non si ha un account Azure, è possibile creare un account gratuito.

Una risorsa di Document Intelligence o dei Servizi di Azure AI nel portale di Azure. Per i passaggi dettagliati, vedereCreare una risorsa multiservizio.

Un account di archiviazione BLOB di Azure nella stessa area della risorsa di Document Intelligence. Creare contenitori per archiviare e organizzare i dati BLOB all'interno dell'account di archiviazione.

Una rete virtuale di Microsoft Azure nella stessa area della risorsa di Document Intelligence. Creare una rete virtuale per distribuire le risorse dell'applicazione per eseguire il training dei modelli e analizzare i documenti.

Una macchina virtuale di data science di Azure per Windows o Linux/Ubuntu per distribuire facoltativamente una macchina virtuale di data science nella rete virtuale per testare le connessioni sicure stabilite.

Configure resources

Configurare ognuna delle risorse per assicurarsi che le risorse possano comunicare tra loro:

Configurare Document Intelligence Studio per usare la risorsa Document Intelligence appena creata accedendo alla pagina delle impostazioni e selezionando la risorsa.

Assicurarsi e convalidare che la configurazione funzioni selezionando l'API Lettura e analizzando un documento di esempio. Se la risorsa è stata configurata correttamente, la richiesta avrà esito positivo.

Aggiungere un set di dati di training a un contenitore nell'account di archiviazione creato.

Selezionare il riquadro del modello personalizzato per creare un progetto personalizzato. Assicurarsi di selezionare la stessa risorsa Document Intelligence e lo stesso account di archiviazione creati nel passaggio precedente.

Selezionare il contenitore con il set di dati di training caricato nel passaggio precedente. Se il set di dati di training si trova all'interno di una cartella, assicurarsi che il percorso della cartella sia impostato in modo appropriato.

Assicurarsi di disporre delle autorizzazioni necessarie, lo Studio configura l'impostazione CORS necessaria per accedere all'account di archiviazione. Se non si dispone delle autorizzazioni, è necessario accertarsi che le impostazioni di CORS siano configurate nell'account di archiviazione, prima di procedere.

Assicurarsi e convalidare che Studio sia configurato per accedere ai dati di training. Se è possibile visualizzare i documenti nell'esperienza di etichettatura, tutte le connessioni necessarie sono state stabilite.

A questo punto, è disponibile un'implementazione funzionante di tutti i componenti necessari per compilare una soluzione di Document Intelligence con il modello di sicurezza predefinito:

Completare quindi i passaggi seguenti:

Configurare l'identità gestita nella risorsa di Document Intelligence.

Proteggere l'account di archiviazione per limitare il traffico solo da reti virtuali e indirizzi IP specifici.

Configurare l'identità gestita di Document Intelligence per comunicare con l'account di archiviazione.

Disabilitare l'accesso pubblico alla risorsa di Document Intelligence e creare un endpoint privato. La risorsa è quindi accessibile solo da reti virtuali e indirizzi IP specifici.

Aggiungere un endpoint privato per l'account di archiviazione in una rete virtuale selezionata.

Assicurarsi e convalidare che sia possibile eseguire il training dei modelli e analizzare i documenti dall'interno della rete virtuale.

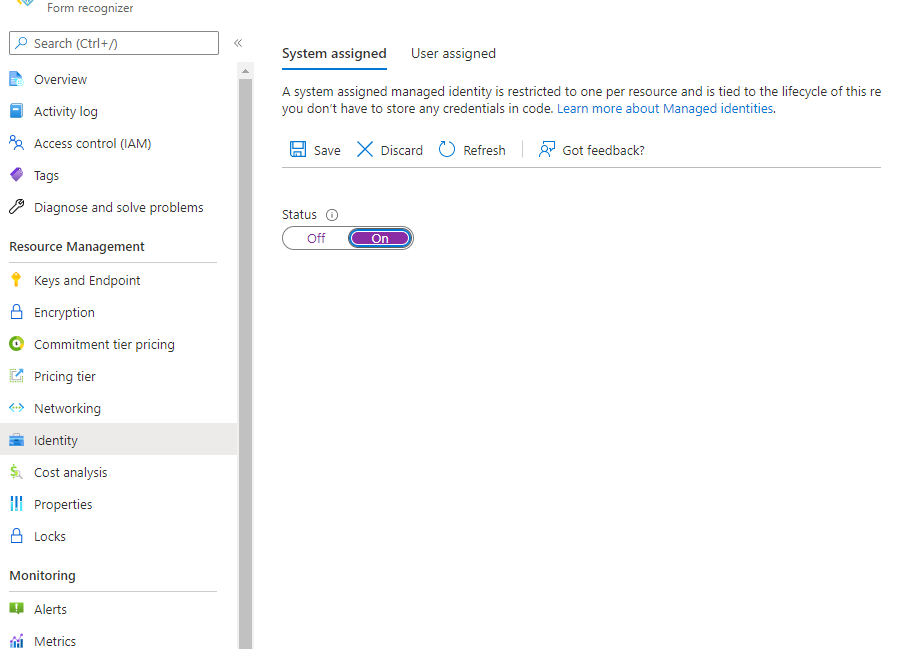

Configurare l'identità gestita per Document Intelligence

Passare alla risorsa di Document Intelligence nel portale di Azure e selezionare la scheda Identità. Impostare l'identità gestita Assegnata dal sistema su Sì e salvare le modifiche:

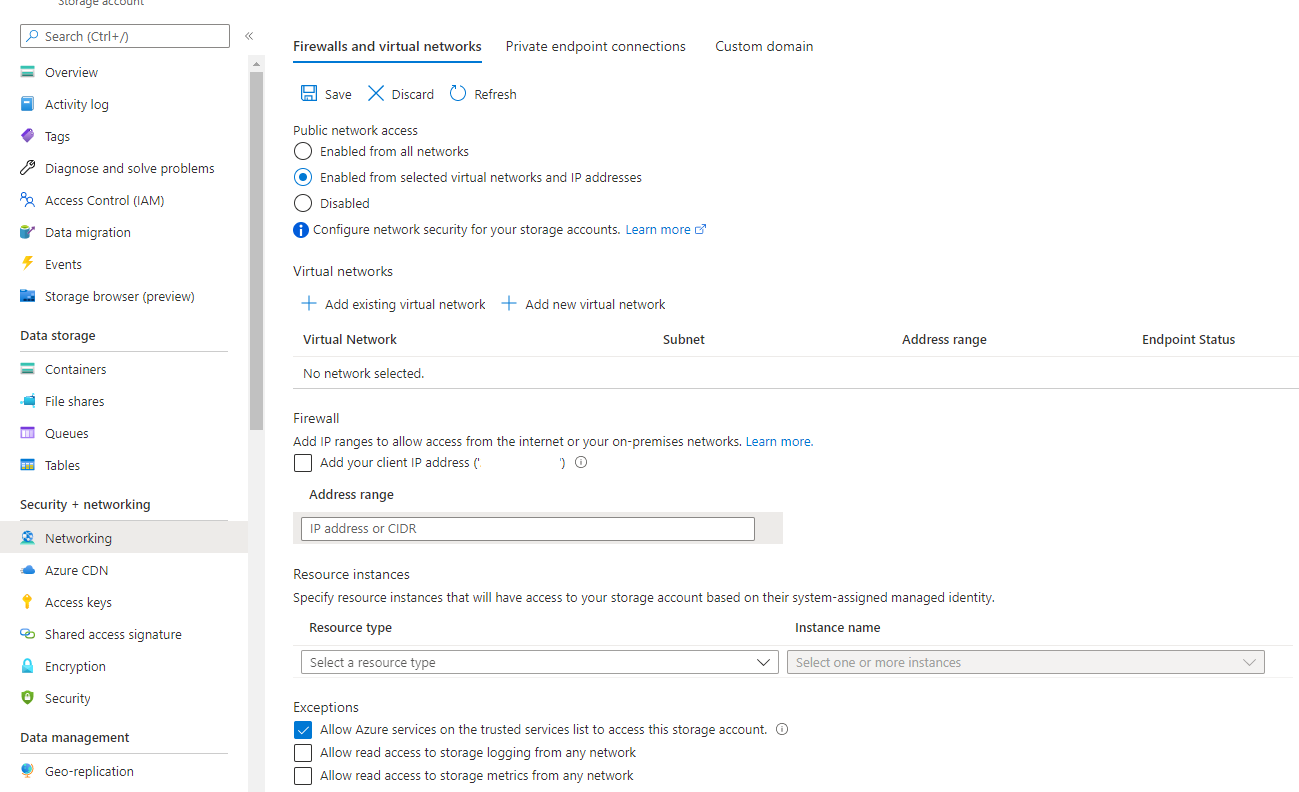

Proteggere l'account di archiviazione

Iniziare a configurare le comunicazioni sicure passando alla scheda Rete nell'account di archiviazione nel portale di Azure.

In Firewall e reti virtuali scegliere Abilitato da reti virtuali e indirizzi IP selezionati dall'elenco Accesso alla rete pubblica.

Assicurarsi che l'opzione Consenti ai servizi di Azure nell'elenco dei servizi attendibili di accedere a questo account di archiviazione sia selezionata nell'elenco Eccezioni.

Selezionare Salva per salvare le modifiche.

Nota

L'account di archiviazione non sarà accessibile dalla rete Internet pubblica.

L'aggiornamento della pagina di etichettatura del modello personalizzato nello studio genererà un messaggio di errore.

Abilitare l'accesso all'archiviazione da Document Intelligence

Per assicurarsi che la risorsa Document Intelligence possa accedere al set di dati di training, è necessario aggiungere un'assegnazione di ruolo per l'identità gestita.

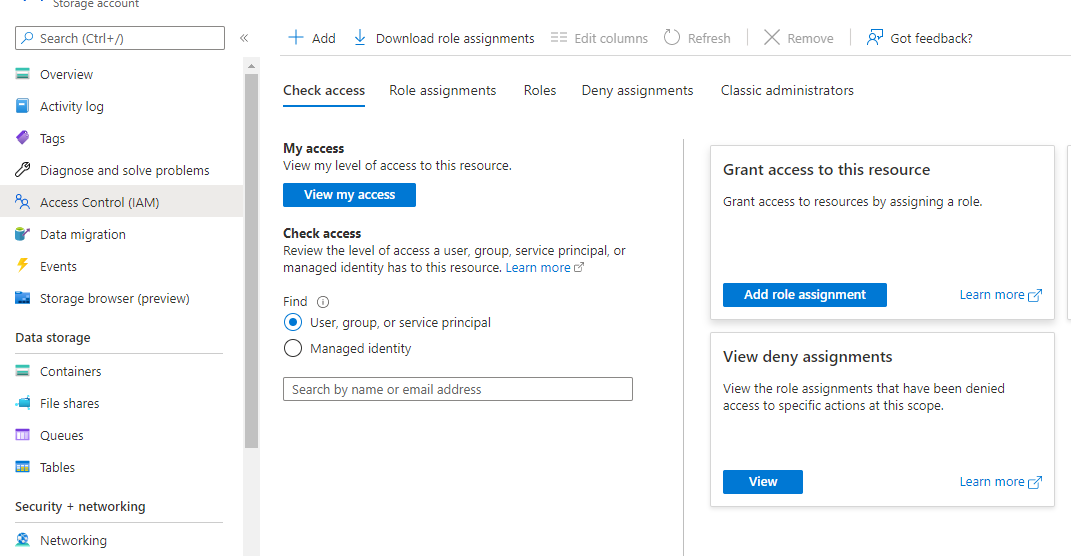

Dalla finestra dell'account di archiviazione nel portale di Azure passare alla scheda Controllo di accesso (IAM) nella barra di spostamento a sinistra.

Selezionare il pulsante Aggiungi assegnazione di ruolo.

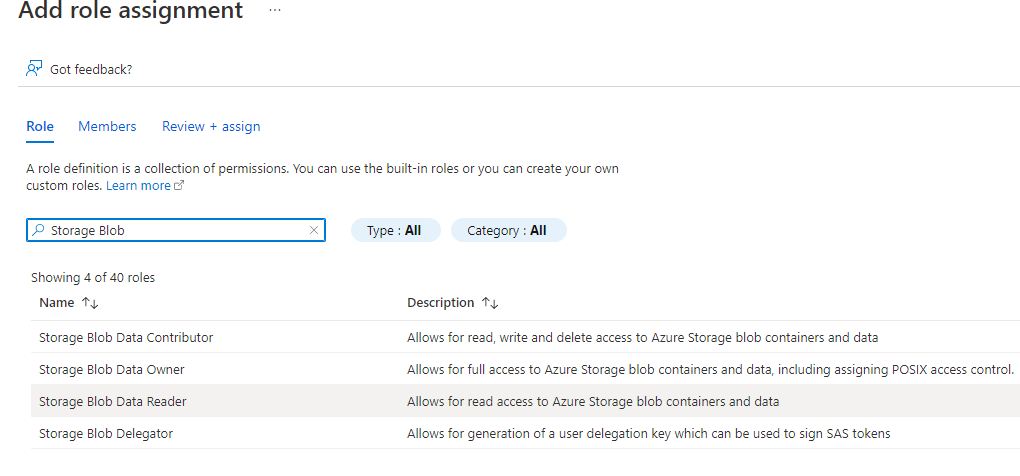

Nella scheda Ruolo cercare e selezionare l'autorizzazione Lettore dei dati del BLOB di archiviazione e selezionare Avanti.

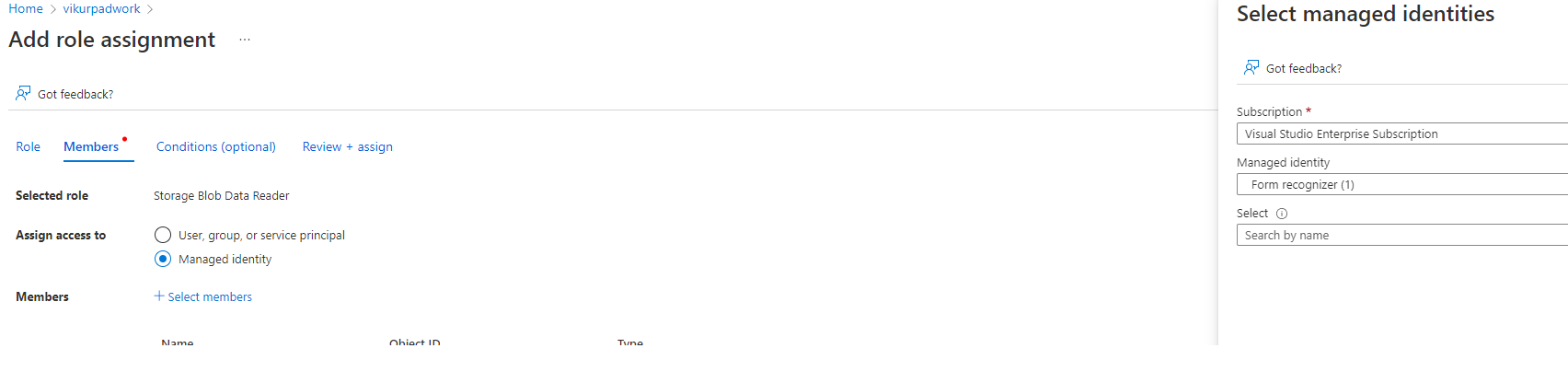

Nella scheda Membri selezionare l'opzione Identità gestita e scegliere + Seleziona membri

Nella finestra di dialogo Selezionare le identità gestite selezionare le opzioni seguenti:

Sottoscrizione. Selezionare la propria sottoscrizione.

Identità gestita. Selezionare Riconoscimento modulo.

Seleziona. Scegliere la risorsa Document Intelligence abilitata con un'identità gestita.

Chiudere la finestra di dialogo.

Infine, selezionare Rivedi e assegna per salvare le modifiche.

Ottimo. È stata configurata la risorsa Document Intelligence per usare un'identità gestita per connettersi a un account di archiviazione.

Suggerimento

Quando si prova Document Intelligence Studio, si noterà che l'API Lettura e altri modelli predefiniti non richiedono l'accesso all'account di archiviazione per elaborare i documenti. Tuttavia, il training di un modello personalizzato richiede una configurazione aggiuntiva perché lo studio non può comunicare direttamente con un account di archiviazione. È possibile abilitare l'accesso all'account di archiviazione selezionando Aggiungere l'indirizzo IP client nella scheda Rete dell'account di archiviazione per configurare il computer per accedere all'account di archiviazione tramite l'elenco indirizzi IP consentiti.

Configurare gli endpoint privati per l'accesso da VNET

Nota

Le risorse sono accessibili solo dalla rete virtuale.

Alcune funzionalità di Document Intelligence in Studio, come l'etichetta automatica, richiedono che Document Intelligence Studio abbia accesso all'account di archiviazione.

Aggiungere l'indirizzo IP di Studio 20.3.165.95 all'elenco di indirizzi consentiti del firewall per le risorse di Document Intelligence e Account di archiviazione. Questo è l'indirizzo IP dedicato di Document Intelligence Studio e può essere consentito in modo sicuro.

Quando ci si connette alle risorse da una rete virtuale, l'aggiunta di endpoint privati garantisce che sia l'account di archiviazione che la risorsa Document Intelligence siano accessibili dalla rete virtuale.

Configurare quindi la rete virtuale per garantire che solo le risorse all'interno della rete virtuale o del router del traffico attraverso la rete abbiano accesso alla risorsa Document Intelligence e all'account di archiviazione.

Abilitare firewall e reti virtuali

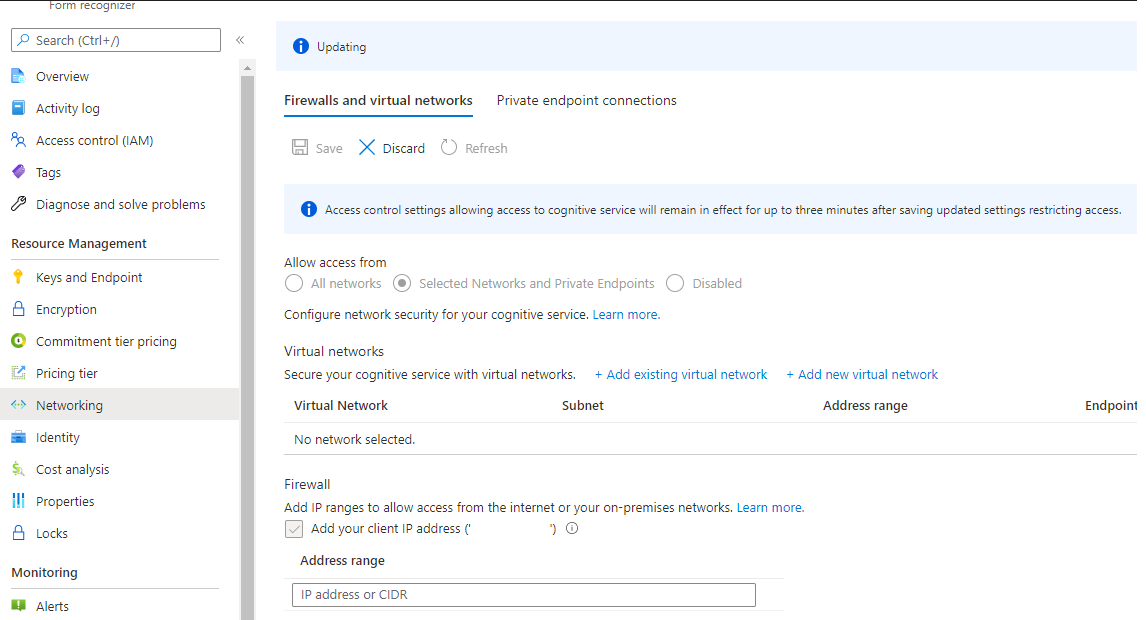

Nel portale di Azure, passare alla risorsa di Document Intelligence.

Selezionare la scheda Rete nella barra di spostamento a sinistra.

Abilitare l'opzione Rete ed endpoint privati selezionati nella scheda Firewall e reti virtuali e selezionare Salva.

Nota

Se si tenta di accedere a una delle funzionalità di Document Intelligence Studio, verrà visualizzato un messaggio di accesso negato. Per abilitare l'accesso da Studio nel computer, selezionare la casella di controllo Aggiungi indirizzo IP client e fare clic su Salva per ripristinare l'accesso.

Configurare l'endpoint privato

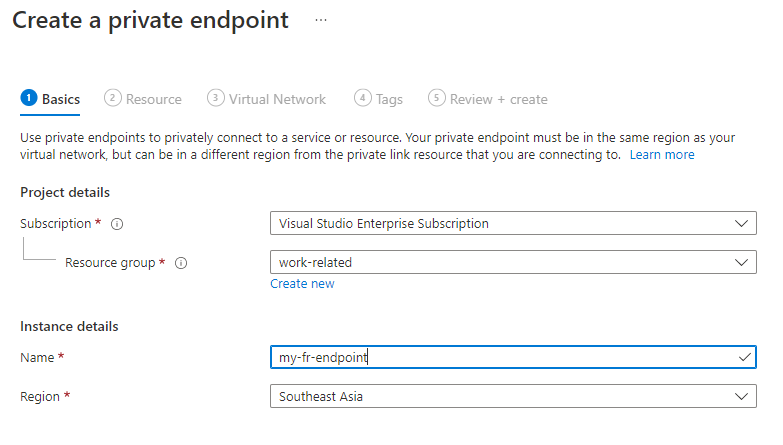

Passare alla scheda Connessioni endpoint privato e selezionare + Endpoint privato. Si verrà reindirizzati alla pagina della finestra di dialogo Crea un endpoint privato.

Nella finestra di dialogo Crea endpoint privato selezionare le opzioni seguenti:

Sottoscrizione. Selezionare la sottoscrizione di fatturazione.

Gruppo di risorse. Selezionare il gruppo di risorse appropriato.

Nome. Immettere un nome per l'endpoint privato.

Area. Selezionare la stessa area della rete virtuale.

Selezionare Avanti: Risorsa.

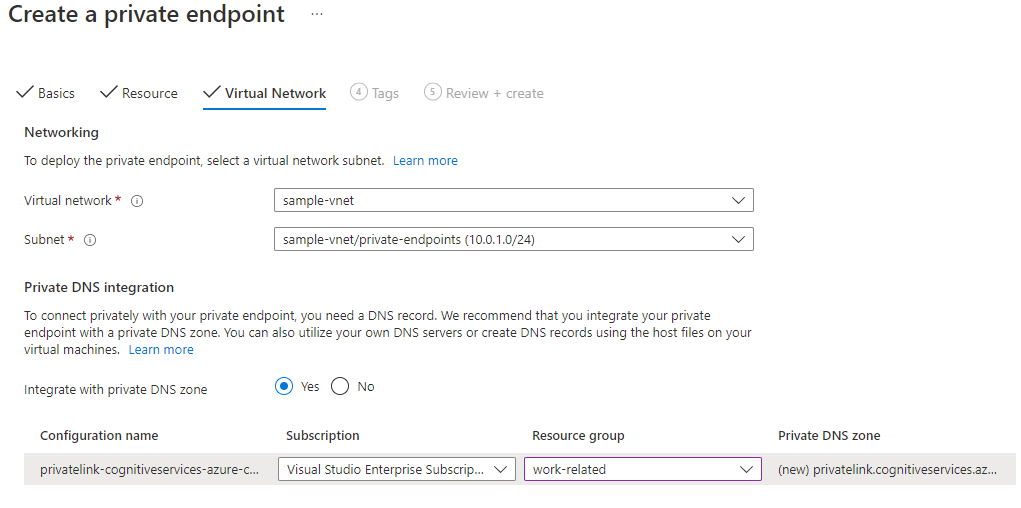

Configurare la rete virtuale

Nella scheda Risorsa accettare i valori predefiniti e selezionare Avanti: Rete virtuale.

Nella scheda Rete virtuale di Microsoft Azure, assicurarsi di selezionare la rete virtuale creata.

Se sono presenti più subnet, selezionare la subnet desiderata per la connessione dell'endpoint privato. Accettare il valore predefinito per Allocare dinamicamente gli indirizzi IP.

Selezionare Avanti: DNS

Accettare il valore predefinito Sì per l'integrazione con la zona DNS privato.

Accettare le impostazioni predefinite rimanenti e selezionare Avanti: Tag.

Selezionare Avanti: Rivedi e crea.

le due dipendenze nell'app. La risorsa Document Intelligence è ora accessibile solo dalla rete virtuale e da tutti gli indirizzi IP nell'elenco indirizzi IP consentiti.

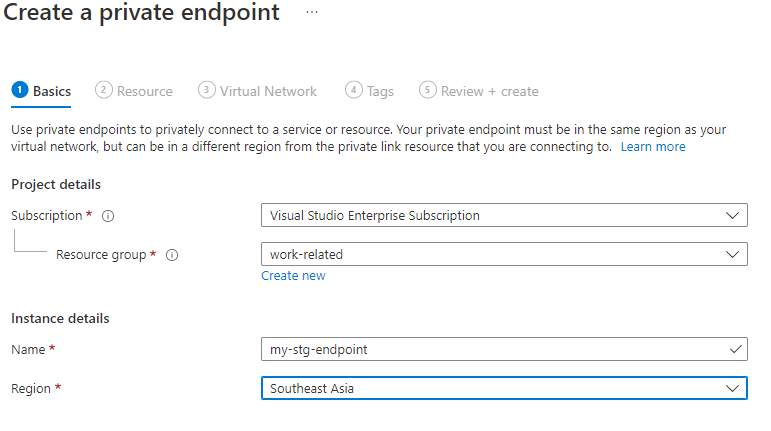

Configurare gli endpoint privati per l'archiviazione

Passare all'account di archiviazione nel portale di Azure.

Selezionare la scheda Rete dal menu di spostamento a sinistra.

Selezionare la scheda Connessioni endpoint privato.

Scegliere + Aggiungi endpoint privato.

Specificare un nome e scegliere la stessa area della rete virtuale.

Selezionare Avanti: Risorsa.

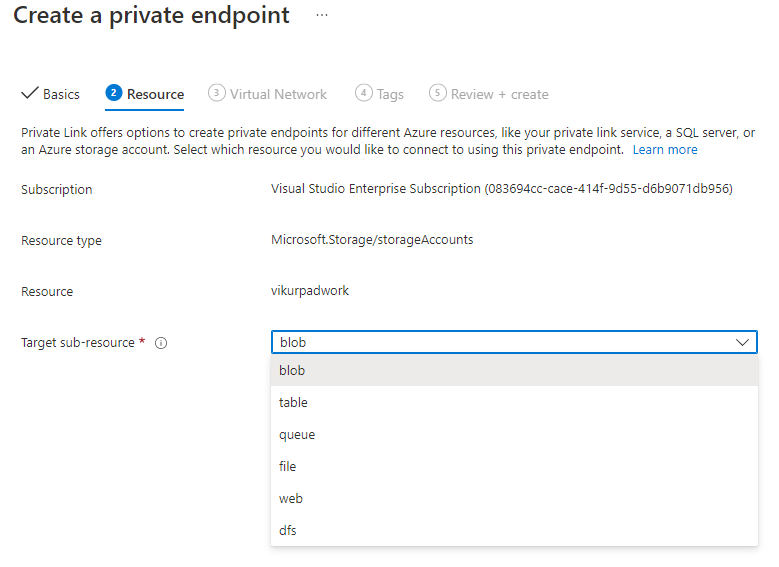

Nella scheda Risorsa selezionare BLOB dall'elenco Sottorisorsa di destinazione.

Selezionare Avanti: Rete virtuale.

Selezionare i valori per Rete virtuale e Subnet. Assicurarsi che l'opzione Abilita criteri di rete per tutti gli endpoint privati in questa subnet sia selezionata e l'opzione Allocare dinamicamente gli indirizzi IP sia abilitata.

Selezionare Avanti: DNS.

Assicurarsi che l'integrazione con la zona DNS privato sia abilitata e impostata su Sì.

Al termine, selezionare Avanti: Tag.

Selezionare Avanti: Rivedi e crea.

Ottimo lavoro! A questo punto, tutte le connessioni tra la risorsa Document Intelligence e l'account di archiviazione sono configurate per l'uso delle identità gestite.

Nota

Le risorse sono accessibili solo dalla rete virtuale e dagli IP autorizzati.

L'accesso a Studio e l'analisi delle richieste alla risorsa Document Intelligence avranno esito negativo, a meno che la richiesta non provenga dalla rete virtuale o venga instradata tramite la rete virtuale.

Convalidare la distribuzione

Per convalidare la distribuzione, è possibile distribuire una macchina virtuale nella rete virtuale e connettersi alle risorse.

Configurare una Data Science VM nella rete virtuale.

Connettersi in remoto alla macchina virtuale dal desktop e avviare una sessione del browser che accede a Document Intelligence Studio.

L'analisi delle richieste e le operazioni di training dovrebbero ora funzionare correttamente.

Ecco fatto! È ora possibile configurare l'accesso sicuro per la risorsa Document Intelligence con identità gestite ed endpoint privati.

Messaggi di errore comuni

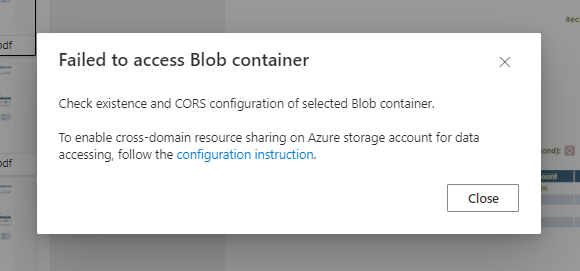

Non è stato possibile accedere al contenitore BLOB:

Risoluzione:

Assicurarsi che il computer client possa accedere alla risorsa di Document Intelligence e all'account di archiviazione, che si trovino nello stesso

VNETo nel medesimo indirizzo IP del client o che sia consentito nella pagina delle impostazioni Firewall di rete > e reti virtuali sia della risorsa di Document Intelligence che dell'account di archiviazione.

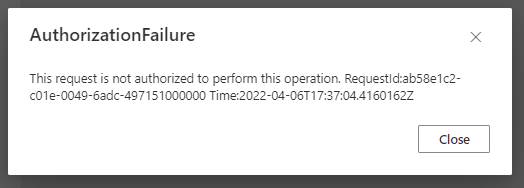

AuthorizationFailure:

Risoluzione: assicurarsi che il computer client possa accedere alla risorsa di Document Intelligence e all'account di archiviazione, che si trovino nello stesso

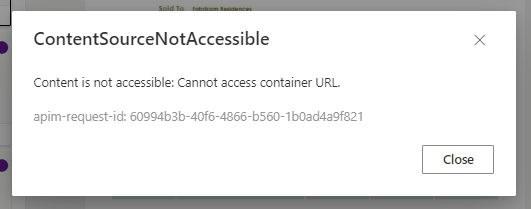

VNETo nel medesimo indirizzo IP del client o che sia consentito nella pagina delle impostazioni Firewall di rete >e reti virtuali sia della risorsa di Document Intelligence che dell'account di archiviazione.ContentSourceNotAccessible:

Soluzione: assicurarsi di aver assegnato all'identità gestita di Document Intelligence il ruolo di Lettore dei dati del BLOB di archiviazione e di avere abilitato l'accesso ai Servizi attendibili o le regole dell'istanza della risorsa nella scheda Rete.

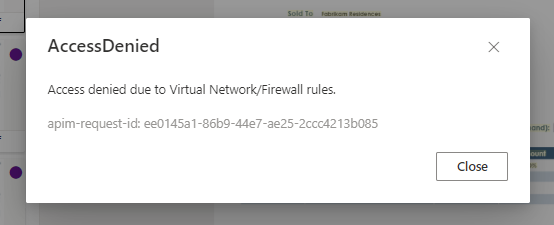

AccessDenied:

Risoluzione: assicurarsi che il computer client possa accedere alla risorsa di Document Intelligence e all'account di archiviazione, che si trovino nello stesso

VNETo nel medesimo indirizzo IP del client o che sia consentito nella pagina delle impostazioni Firewall di rete >e reti virtuali sia della risorsa di Document Intelligence che dell'account di archiviazione.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per