Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo spiega come visualizzare le metriche di osservabilità e migliorare l'osservabilità per i cluster del servizio Azure Kubernetes con la crittografia etcd del Server di gestione delle chiavi.

Prerequisiti

- Un AKS cluster con la crittografia etcd del KMS abilitata. Per ulteriori informazioni, vedere Aggiungere la crittografia etcd del Servizio di Gestione delle Chiavi (KMS) a un cluster del Servizio Azure Kubernetes (AKS).

- Devi abilitare le impostazioni di diagnostica per il key vault per controllare i registri di crittografia.

Verificare la configurazione del KMS

Ottieni la configurazione KMS usando il comando

az aks show.az aks show --name $CLUSTER_NAME --resource-group $RESOURCE_GROUP --query "securityProfile.azureKeyVaultKms"L'output è simile all'output di esempio seguente:

... "securityProfile": { "azureKeyVaultKms": { "enabled": true, "keyId": "https://<key-vault-name>.vault.azure.net/keys/<key-name>/<key-id>", "keyVaultNetworkAccess": "Public", "keyVaultResourceId": <key-vault-resource-id> ...

Diagnostica e risoluzione dei problemi

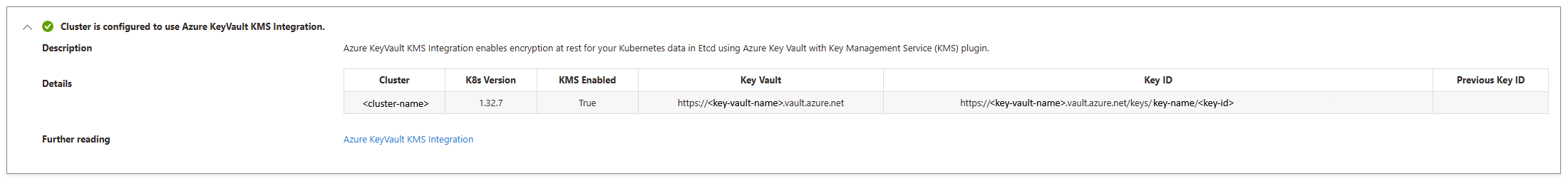

Poiché il plug-in KMS è un componente ausiliare del kube-apiserver pod, non è possibile accedervi direttamente. Per migliorare l'osservabilità del Servizio di gestione delle chiavi, è possibile controllare lo stato del Servizio di gestione delle chiavi usando il portale di Azure.

- Nel portale di Azure passare al cluster del servizio Azure Kubernetes.

- Scegliere Diagnostica e risoluzione dei problemi dal menu del servizio.

- Nella barra di ricerca cercare KMS e selezionare Azure KeyVault KMS Integration Issues (Problemi di integrazione del Servizio di gestione delle chiavi di Azure KeyVault).

Problema di esempio

Si supponga di vedere il problema seguente: KeyExpired: Operation encrypt isn't allowed on an expired key.

Poiché il plug-in KMS di AKS attualmente consente solo il modello "Bring Your Own" per le chiavi e il vault delle chiavi, è responsabilità dell'utente gestire il ciclo di vita delle chiavi. Se la chiave è scaduta, il plug-in del Servizio di gestione delle chiavi non riesce a decrittografare i segreti esistenti. Per risolvere questo problema, è necessario estendere la data di scadenza della chiave per far funzionare il Servizio di gestione delle chiavi e ruotare la versione della chiave.

Passaggi successivi

Per ulteriori informazioni sull'uso di KMS con AKS, vedere gli articoli seguenti:

- Concetti relativi alla crittografia dei dati inattivi in AKS

- Abilitare la crittografia dei dati KMS nell'AKS

- Aggiornare la modalità di Key Vault per un cluster Azure Kubernetes Service (AKS) con crittografia etcd KMS

- Eseguire la migrazione al servizio di gestione delle chiavi KMS v2 per la crittografia etcd nel Servizio Azure Kubernetes (AKS)