Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

SI APPLICA A: Sviluppatore | Basic | Basic v2 | Standard | Standard v2 | Premium | Premium v2

Per impostazione predefinita, l'istanza di Gestione API è accessibile da Internet in un endpoint pubblico e funge da gateway per back-end pubblici. Gestione API offre diverse opzioni per usare una rete virtuale di Azure per proteggere l'accesso all'istanza di Gestione API e alle API back-end. Le opzioni disponibili dipendono dal livello di servizio dell'istanza di Gestione API. Scegliere le funzionalità di rete per soddisfare le esigenze dell'organizzazione.

Nella tabella seguente vengono confrontate le opzioni di rete virtuale. Per altre informazioni, vedere le sezioni successive di questo articolo e collegamenti a indicazioni dettagliate.

| Modello di rete | Livelli supportati | Componenti supportati | Traffico supportato | Scenario di utilizzo |

|---|---|---|---|---|

| Inserimento della rete virtuale (livelli classici) - esterno | Developer, Premium | Portale per sviluppatori, gateway, piano di gestione e repository Git | Il traffico in ingresso e in uscita può essere consentito a Internet, reti virtuali con peering, connessioni VPN ExpressRoute e S2S. | Accesso esterno a back-end privati e locali |

| Inserimento della rete virtuale (livelli classici) - interno | Developer, Premium | Portale per sviluppatori, gateway, piano di gestione e repository Git | Il traffico in ingresso e in uscita può essere consentito alle reti virtuali con peering, ExpressRoute e connessioni VPN da sito a sito. | Accesso interno a back-end privati e locali |

| Inserimento di rete virtuale (livello Premium v2) | Premium v2 | Solo gateway | Il traffico in ingresso e in uscita può essere consentito a una subnet delegata di una rete virtuale, reti virtuali con peering, connessioni ExpressRoute e VPN da sito a sito. | Accesso interno a back-end privati e locali |

| Integrazione della rete virtuale (livelli v2) | Standard v2, Premium v2 | Solo gateway | Il traffico delle richieste in uscita può raggiungere le API ospitate in una subnet delegata di una singola rete virtuale connessa. | Accesso esterno a back-end privati e locali |

| Endpoint privato in ingresso | Sviluppatore | Basic | Standard | Standard v2 | Premium v2 | Solo gateway (gateway gestito supportato, gateway self-hosted non supportato) | Solo il traffico in ingresso può essere consentito da Internet, reti virtuali con peering, connessioni VPN ExpressRoute e S2S. | Proteggere la connessione client al gateway di Gestione API |

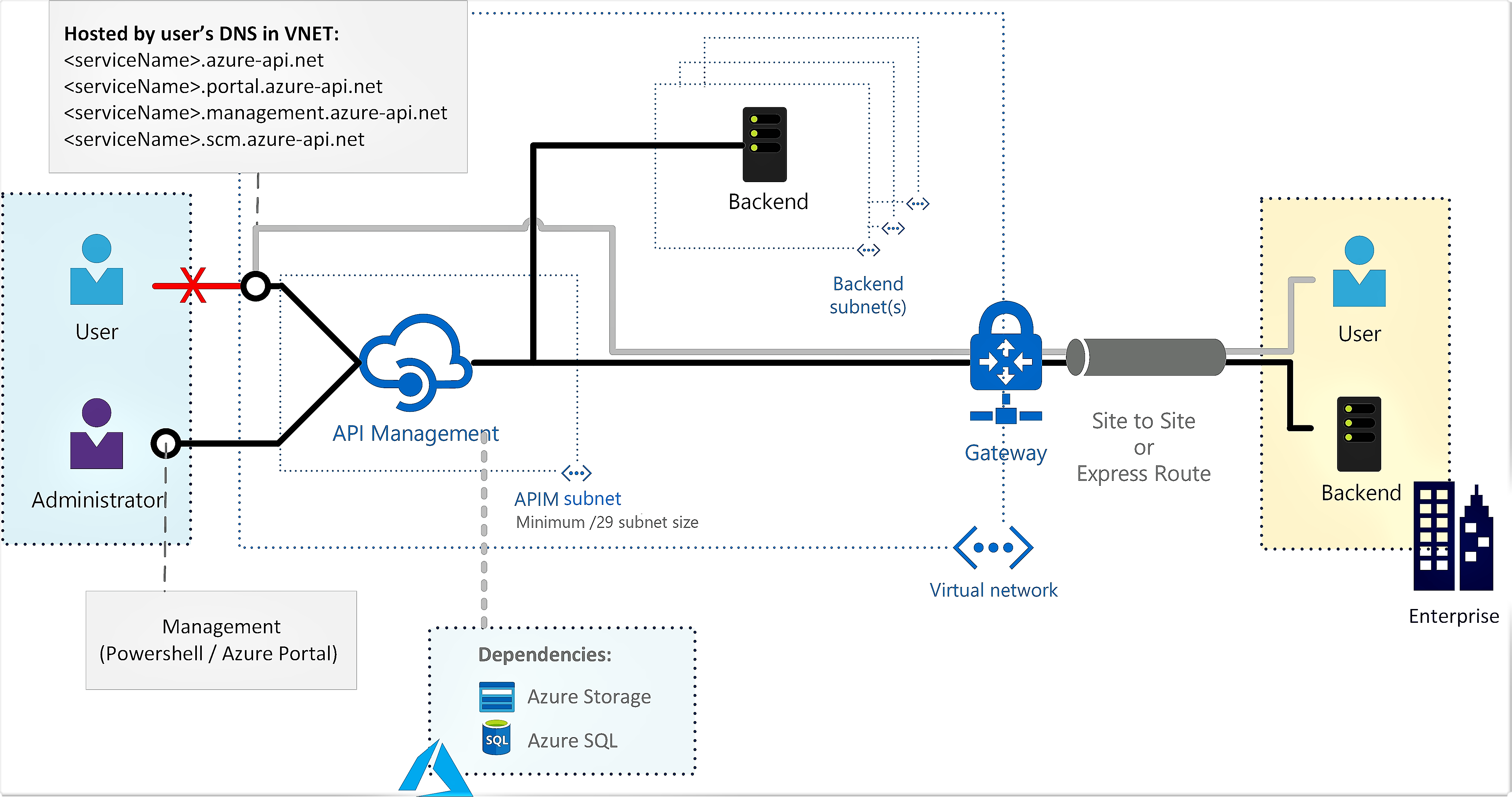

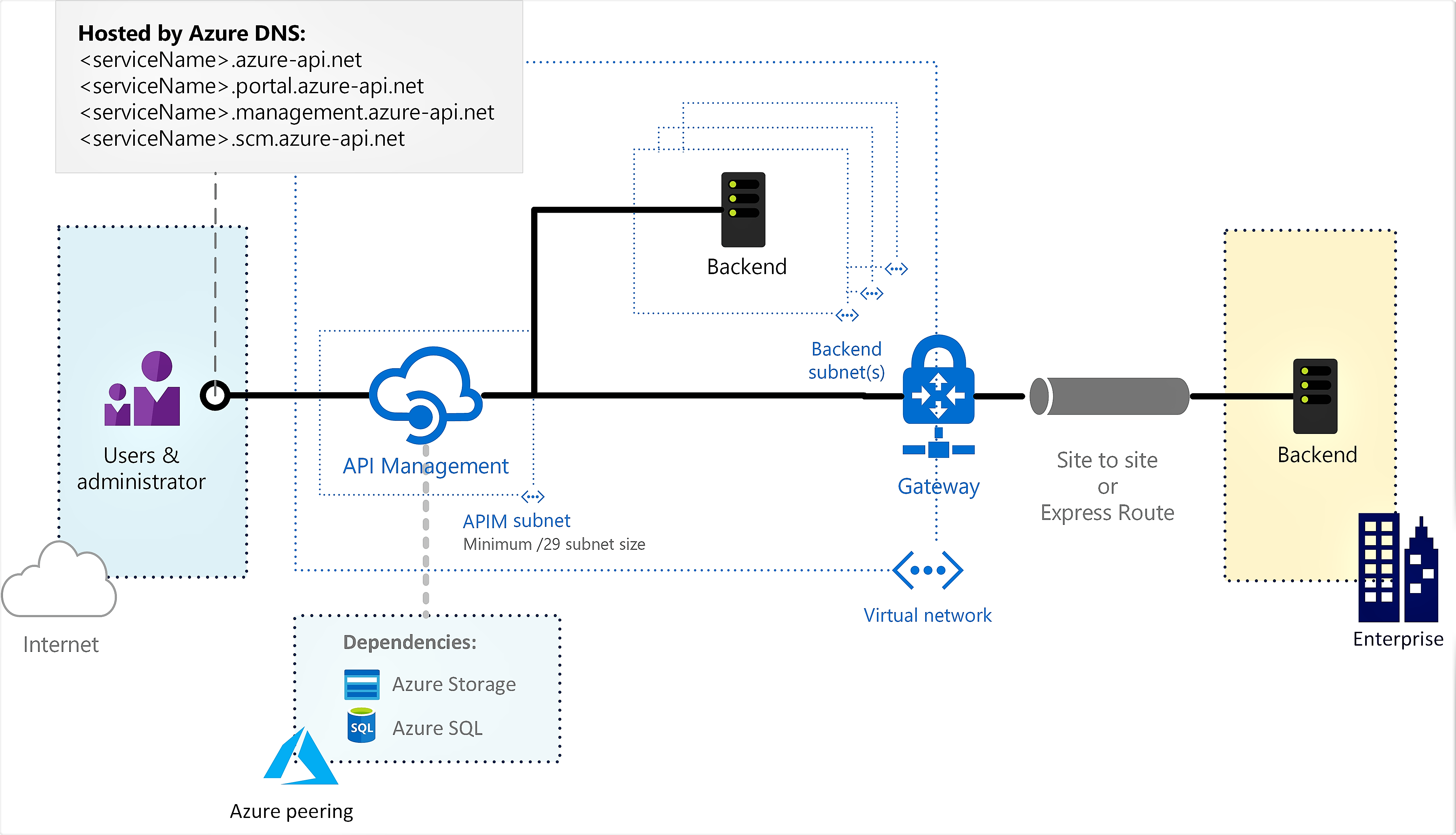

Inserimento della rete virtuale (livelli classici)

Nei livelli Gestione API classico Developer e Premium distribuire ("inject") l'istanza di Gestione API in una subnet in una rete non instradabile da Internet a cui si controlla l'accesso. Nella rete virtuale l'istanza di Gestione API può accedere in modo sicuro ad altre risorse di Azure in rete e connettersi anche alle reti locali usando varie tecnologie VPN.

È possibile usare il portale di Azure, l'interfaccia della riga di comando di Azure, i modelli di Azure Resource Manager o altri strumenti per la configurazione. È possibile controllare il traffico in ingresso e in uscita nella subnet in cui Gestione API viene distribuito usando gruppi di sicurezza di rete.

Per i passaggi di distribuzione dettagliati e la configurazione di rete, vedere:

- Distribuire l'istanza di Gestione API in una rete virtuale: modalità esterna.

- Distribuire l'istanza di Gestione API in una rete virtuale: modalità interna.

- Requisiti delle risorse di rete per l'inserimento di Gestione API in una rete virtuale.

Opzioni di accesso

Usando una rete virtuale, è possibile configurare il portale per sviluppatori, il gateway API e altri endpoint Gestione API per essere accessibili da Internet (modalità esterna) o solo all'interno della rete virtuale (modalità interna).

Esterni: gli endpoint di Gestione API sono accessibili dalla rete Internet pubblica tramite un servizio di bilanciamento del carico esterno. Il gateway può accedere alle risorse all'interno della rete virtuale.

Usare Gestione API in modalità esterna per accedere ai servizi back-end distribuiti nella rete virtuale.

Interno: gli endpoint Gestione API sono accessibili solo dall'interno della rete virtuale tramite un servizio di bilanciamento del carico interno. Il gateway può accedere alle risorse all'interno della rete virtuale.

Usare Gestione API in modalità interna per:

- Rendere le API ospitate nel data center privato in modo sicuro accessibili da terze parti tramite connessioni VPN di Azure o Azure ExpressRoute.

- Abilitare scenari cloud ibridi esponendo le API basate su cloud e locali tramite un gateway comune.

- Gestire le API ospitate in più aree geografiche usando un singolo endpoint del gateway.

Inserimento di rete virtuale (livello Premium v2)

Nel livello Gestione API Premium v2 inserire l'istanza in una subnet delegata di una rete virtuale per proteggere il traffico in ingresso e in uscita del gateway. Attualmente, è possibile configurare le impostazioni per l'inserimento della rete virtuale al momento della creazione dell'istanza.

In questa configurazione:

- L'endpoint del gateway di Gestione API è accessibile tramite la rete virtuale in un indirizzo IP privato.

- La gestione API può effettuare richieste in uscita ai back-end dell'API isolati nella rete o in qualsiasi rete con peering, purché la connettività di rete sia configurata correttamente.

Questa configurazione è consigliata per gli scenari in cui si vogliono isolare sia l'istanza di Gestione API che le API back-end. L'inserimento della rete virtuale nel livello Premium v2 gestisce automaticamente la connettività di rete alla maggior parte delle dipendenze del servizio per Azure Gestione API.

Per altre informazioni, vedere Inserire un'istanza Premium v2 in una rete virtuale.

Integrazione della rete virtuale (livelli v2)

I livelli Standard v2 e Premium v2 supportano l'integrazione della rete virtuale in uscita per consentire all'istanza di Gestione API di raggiungere i back-end API isolati in una singola rete virtuale connessa o in qualsiasi rete virtuale con peering, purché la connettività di rete sia configurata correttamente. Il gateway di Gestione API, il piano di gestione e il portale per sviluppatori rimangono accessibili pubblicamente da Internet.

L'integrazione in uscita consente all'istanza di Gestione API di raggiungere i servizi back-end pubblici e isolati dalla rete.

Per altre informazioni, vedere Integrare un'istanza di Azure Gestione API con una rete virtuale privata per le connessioni in uscita.

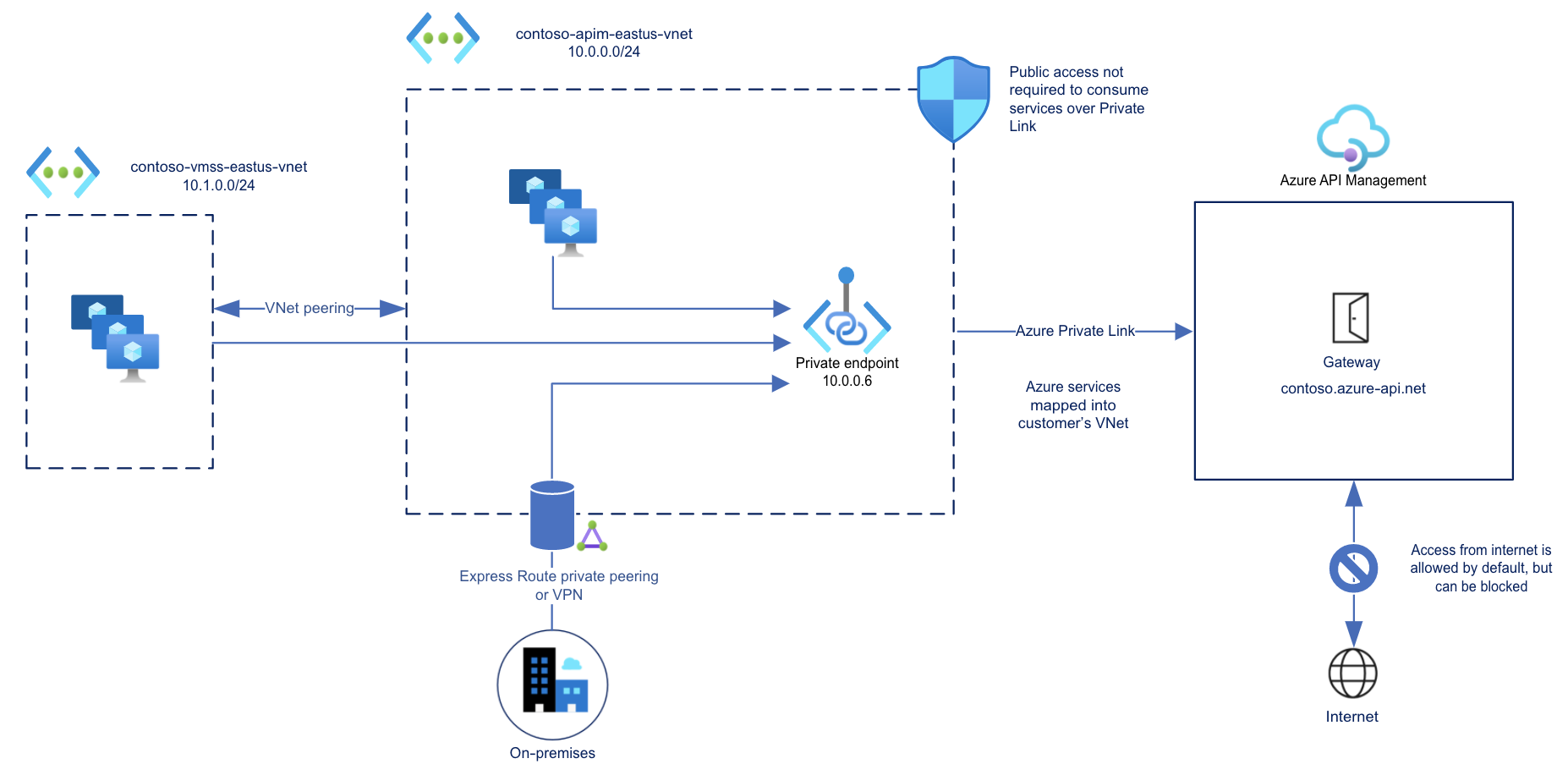

Endpoint privato in ingresso

Gestione API supporta endpoint privati per connessioni client in ingresso sicure all'istanza di Gestione API. Ogni connessione sicura usa un indirizzo IP privato dalla rete virtuale e dal collegamento privato di Azure.

Con un endpoint privato e collegamento privato è possibile:

Creare più connessioni del collegamento privato a un'istanza di Gestione API.

Usare l'endpoint privato per inviare il traffico in ingresso su una connessione sicura.

Usare criteri per distinguere il traffico proveniente dall'endpoint privato.

Limitare il traffico in ingresso solo agli endpoint privati, impedendo l'esfiltrazione di dati.

Combinare endpoint privati in ingresso a istanze Standard v2 con l'integrazione della rete virtuale in uscita per fornire l'isolamento di rete end-to-end dei client di Gestione API e dei servizi back-end.

Importante

- È possibile configurare solo una connessione di endpoint privato per traffico in ingresso all'istanza di API Management.

- È possibile disabilitare solo l'accesso alla rete pubblica all'istanza di Gestione API dopo aver configurato un endpoint privato.

Per altre informazioni, vedere Connettersi privatamente a Gestione API usando un endpoint privato in ingresso.

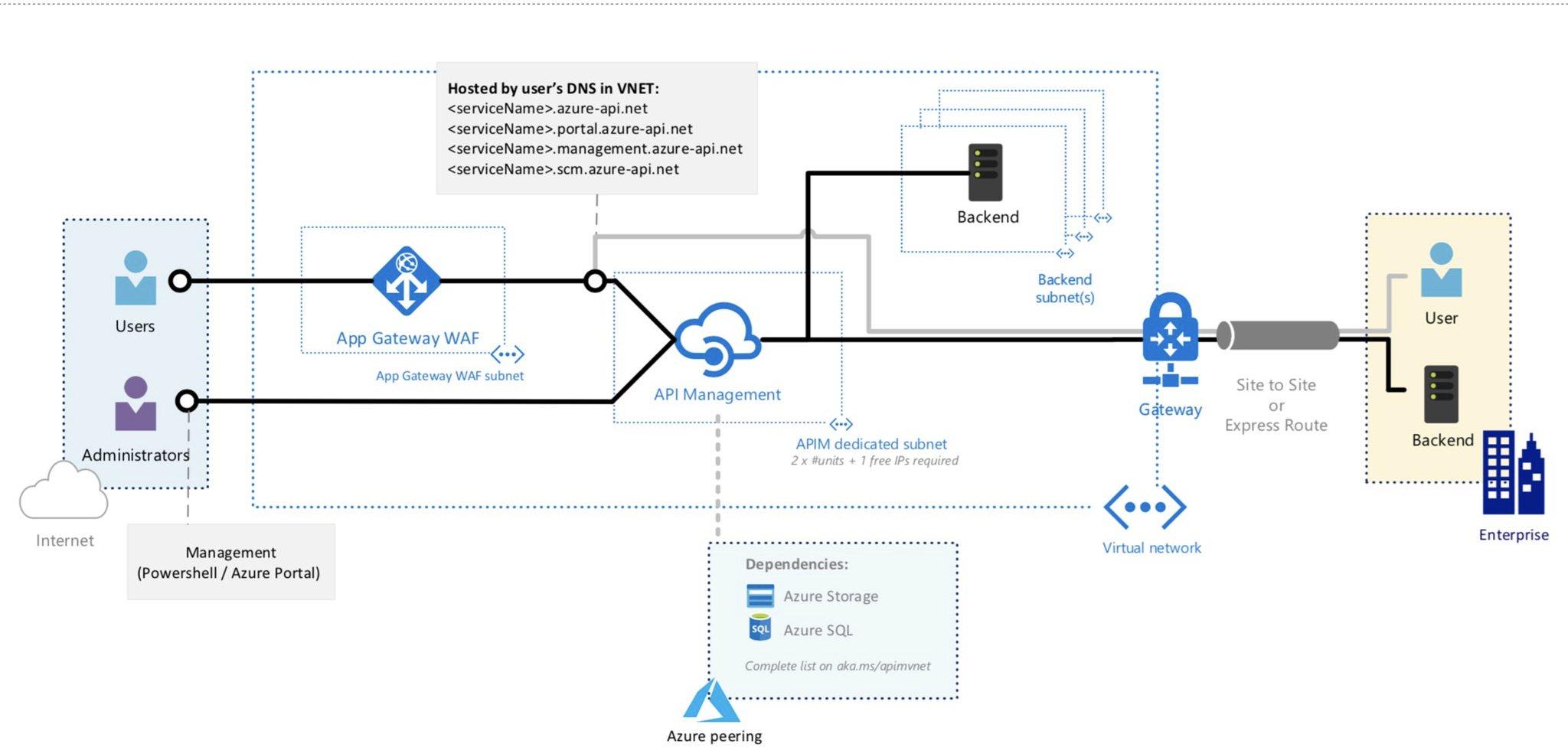

Configurazioni di rete avanzate

Proteggere gli endpoint di Gestione API con un web application firewall

Si possono avere scenari in cui è necessario un accesso esterno e interno sicuro all'istanza di Gestione API e flessibilità per raggiungere back-end privati e locali. Per questi scenari, è possibile scegliere di gestire l'accesso esterno agli endpoint di un'istanza di Gestione API con un web application firewall (WAF).

Un esempio consiste nel distribuire un'istanza di Gestione API in una rete virtuale interna e instradare l'accesso pubblico usando un gateway applicazione di Azure con connessione Internet:

Per altre informazioni, vedere Distribuire Gestione API in una rete virtuale interna con il gateway applicazione.

Contenuti correlati

Altre informazioni sulla configurazione della rete virtuale con Gestione API:

- Distribuire l'istanza di Gestione API di Azure in una rete virtuale, ovvero la modalità esterna.

- Distribuire l'istanza di Gestione API di Azure in una rete virtuale, ovvero la modalità interna.

- Connettersi privatamente a Gestione API usando un endpoint privato

- Inserire un'istanza Premium v2 in una rete virtuale

- Integrare un'istanza di Gestione API di Azure con una rete virtuale privata per le connessioni in uscita

- Difendere l'istanza di Gestione API di Azure dagli attacchi DDoS

Per altre informazioni sulle reti virtuali di Azure, iniziare con le informazioni disponibili in Panoramica di Azure Rete virtuale.