Configurare l'integrazione della rete virtuale richiesta dal gateway

L'integrazione della rete virtuale richiesta dal gateway supporta la connessione a una rete virtuale in un'altra area o a una rete virtuale classica. L'integrazione della rete virtuale richiesta dal gateway funziona solo per i piani di Windows. È consigliabile usare l'integrazione della rete virtuale a livello di area per l'integrazione con le reti virtuali.

Integrazione della rete virtuale richiesta dal gateway:

- Consente a un'app di connettersi a una sola rete virtuale alla volta.

- Consente di integrare fino a cinque reti virtuali all'interno di un piano di servizio app.

- Consente di usare la stessa rete virtuale da più app in un piano di servizio app senza influire sul numero totale che può essere usato da un piano di servizio app. Se sono presenti sei app che usano la stessa rete virtuale nello stesso piano di servizio app che conta come una rete virtuale in uso.

- Il contratto di servizio nel gateway può influire sul contratto di servizio complessivo.

- Consente alle app di usare il DNS con cui è configurata la rete virtuale.

- Richiede un gateway basato su route di rete virtuale configurato con una VPN da punto a sito SSTP prima che possa essere connesso a un'app.

Non è possibile usare l'integrazione della rete virtuale richiesta dal gateway:

- Con una rete virtuale connessa con ExpressRoute.

- Da un'app Linux.

- Da un contenitore di Windows.

- Per accedere alle risorse protette dall'endpoint di servizio.

- Per risolvere l'Impostazioni'app che fa riferimento a un insieme di credenziali delle chiavi protetto dalla rete.

- Con un gateway di coesistenza che supporta le VPN sia ExpressRoute che da punto a sito o da sito a sito.

L'integrazione della rete virtuale a livello di area riduce le limitazioni indicate in precedenza.

Configurare un gateway nella rete virtuale di Azure

Per creare un gateway:

Creare il gateway VPN e la subnet. Selezionare un tipo di VPN basato su route.

Impostare gli indirizzi da punto a sito. Se il gateway non si trova nello SKU di base, IKEV2 deve essere disabilitato nella configurazione da punto a sito e SSTP deve essere selezionato. Lo spazio indirizzi da punto a sito deve essere compreso nei blocchi di indirizzi RFC 1918 10.0.0.0/8, 172.16.0.0/12 e 192.168.0.0/16.

Se si crea il gateway da usare con l'integrazione della rete virtuale richiesta dal gateway, non è necessario caricare un certificato. La creazione del gateway può richiedere 30 minuti. Non sarà possibile integrare l'app con la rete virtuale finché non viene creato il gateway.

Funzionamento dell'integrazione della rete virtuale richiesta dal gateway

L'integrazione della rete virtuale richiesta dal gateway si basa sulla tecnologia VPN da punto a sito. Le VPN da punto a sito limitano alla macchina virtuale che ospita l'app l'accesso alla rete. Le app sono limitate all'invio del traffico a Internet solo tramite connessioni ibride o tramite l'integrazione della rete virtuale. Quando l'app è configurata con il portale per l'uso dell'integrazione della rete virtuale richiesta dal gateway, una negoziazione complessa viene gestita per conto dell'utente per creare e assegnare certificati sul gateway e sul lato applicazione. Il risultato è che i ruoli di lavoro usati per ospitare le app possono connettersi direttamente al gateway di rete virtuale nella rete virtuale selezionata.

Accedere alle risorse locali

Le app possono accedere alle risorse locali integrando le reti virtuali con connessioni da sito a sito. Se si usa l'integrazione della rete virtuale richiesta dal gateway, aggiornare le route del gateway VPN locale con i blocchi di indirizzi da punto a sito. Quando la connessione VPN da sito a sito viene configurata per la prima volta, gli script usati per la configurazione devono configurare le route in modo appropriato. Se gli indirizzi da punto a sito vengono aggiunti dopo aver creato la VPN da sito a sito, è necessario aggiornare le route manualmente. Informazioni dettagliate su come eseguire questa operazione variano in base al gateway e non sono descritte qui.

Le route BGP dall'ambiente locale non verranno propagate automaticamente in servizio app. È necessario propagarli manualmente nella configurazione da punto a sito seguendo i passaggi descritti in questo documento Pubblicizzare route personalizzate per i client VPN da punto a sito.

Nota

La funzionalità di integrazione della rete virtuale richiesta dal gateway non integra un'app con una rete virtuale con un gateway ExpressRoute. Anche se il gateway ExpressRoute è configurato in modalità di coesistenza, l'integrazione della rete virtuale non funziona. Se è necessario accedere alle risorse tramite una connessione ExpressRoute, usare la funzionalità di integrazione della rete virtuale a livello di area o un ambiente del servizio app, che viene eseguito nella rete virtuale.

Peering

Se si usa l'integrazione della rete virtuale richiesta dal gateway con il peering, è necessario configurare altri elementi. Per configurare il peering per interagire con l'app:

- Aggiungere una connessione di peering nella rete virtuale a cui si connette l'app. Quando si aggiunge la connessione di peering, abilitare Consenti accesso alla rete virtuale e selezionare Consenti traffico inoltrato e Consenti transito gateway.

- Aggiungere una connessione di peering nella rete virtuale a cui viene eseguito il peering alla rete virtuale a cui si è connessi. Quando si aggiunge la connessione di peering nella rete virtuale di destinazione, abilitare Consenti l'accesso alla rete virtuale e selezionare Consenti traffico inoltrato e Consenti gateway remoti.

- Passare a servizio app pianificare>>l'integrazione rete virtuale nel portale. Selezionare la rete virtuale a cui si connette l'app. Nella sezione routing aggiungere l'intervallo di indirizzi della rete virtuale con peering con la rete virtuale a cui è connessa l'app.

Gestire l'integrazione della rete virtuale

Connessione e disconnessione con una rete virtuale è a livello di app. Le operazioni che possono influire sull'integrazione della rete virtuale tra più app sono a livello di piano servizio app. Dal portale di integrazione rete virtuale di rete dell'app >>è possibile ottenere informazioni dettagliate sulla rete virtuale. È possibile visualizzare informazioni simili a livello di piano di servizio app nel portale di integrazione della rete virtuale di rete servizio app>>.

L'unica operazione che è possibile eseguire nella visualizzazione app dell'istanza di integrazione della rete virtuale consiste nel disconnettere l'app dalla rete virtuale a cui è attualmente connessa. Per disconnettere l'app da una rete virtuale, selezionare Disconnetti. L'app viene riavviata quando si disconnette da una rete virtuale. La disconnessione non modifica la rete virtuale. La subnet o il gateway non viene rimosso. Se si vuole eliminare la rete virtuale, disconnettere prima l'app dalla rete virtuale ed eliminare le risorse in esso contenute, ad esempio i gateway.

L'interfaccia utente di integrazione della rete virtuale del piano di servizio app mostra tutte le integrazioni di rete virtuale usate dalle app nel piano di servizio app. Per visualizzare i dettagli su ogni rete virtuale, selezionare la rete virtuale a cui si è interessati. Per l'integrazione della rete virtuale richiesta dal gateway è possibile eseguire due azioni:

- Rete di sincronizzazione: l'operazione di sincronizzazione di rete viene usata solo per la funzionalità di integrazione della rete virtuale richiesta dal gateway. L'esecuzione di un'operazione di rete di sincronizzazione garantisce che i certificati e le informazioni di rete siano sincronizzati. Se si aggiunge o si modifica il DNS della rete virtuale, eseguire un'operazione di rete di sincronizzazione. Questa operazione riavvia tutte le app che usano questa rete virtuale. Questa operazione non funzionerà se si usa un'app e una rete virtuale appartenente a sottoscrizioni diverse.

- Aggiungere route: l'aggiunta di route indirizza il traffico in uscita nella rete virtuale.

L'INDIRIZZO IP privato assegnato all'istanza viene esposto tramite la variabile di ambiente WEBSITE_PRIVATE_IP. L'interfaccia utente della console Kudu mostra anche l'elenco delle variabili di ambiente disponibili per l'app Web. Questo indirizzo IP è un indirizzo IP compreso nell'intervallo di indirizzi del pool di indirizzi da punto a sito configurato nel gateway di rete virtuale. Questo indirizzo IP verrà usato dall'app Web per connettersi alle risorse tramite la rete virtuale di Azure.

Nota

Il valore di WEBSITE_PRIVATE_IP è associato alla modifica. Tuttavia, sarà un INDIRIZZO IP compreso nell'intervallo di indirizzi dell'intervallo di indirizzi da punto a sito, quindi sarà necessario consentire l'accesso dall'intero intervallo di indirizzi.

Routing di integrazione della rete virtuale richiesta dal gateway

Le route definite nella rete virtuale vengono usate per indirizzare il traffico nella rete virtuale dall'app. Per inviare più traffico in uscita alla rete virtuale, aggiungere i blocchi di indirizzi qui. Questa funzionalità funziona solo con l'integrazione della rete virtuale richiesta dal gateway. Le tabelle di route non influiscono sul traffico dell'app quando si usa l'integrazione della rete virtuale richiesta dal gateway.

Certificati di integrazione della rete virtuale necessari per il gateway

Quando l'integrazione della rete virtuale richiesta dal gateway è abilitata, è disponibile uno scambio di certificati necessario per garantire la sicurezza della connessione. Con i certificati si ottengono la configurazione DNS, le route e altre informazioni simili che descrivono la rete.

Se vengono modificati i certificati o le informazioni di rete, selezionare Sincronizza rete. Quando si seleziona Sincronizza rete, si verifica una breve interruzione della connettività tra l'app e la rete virtuale. L'app non viene riavviata, ma la perdita di connettività potrebbe causare il funzionamento corretto del sito.

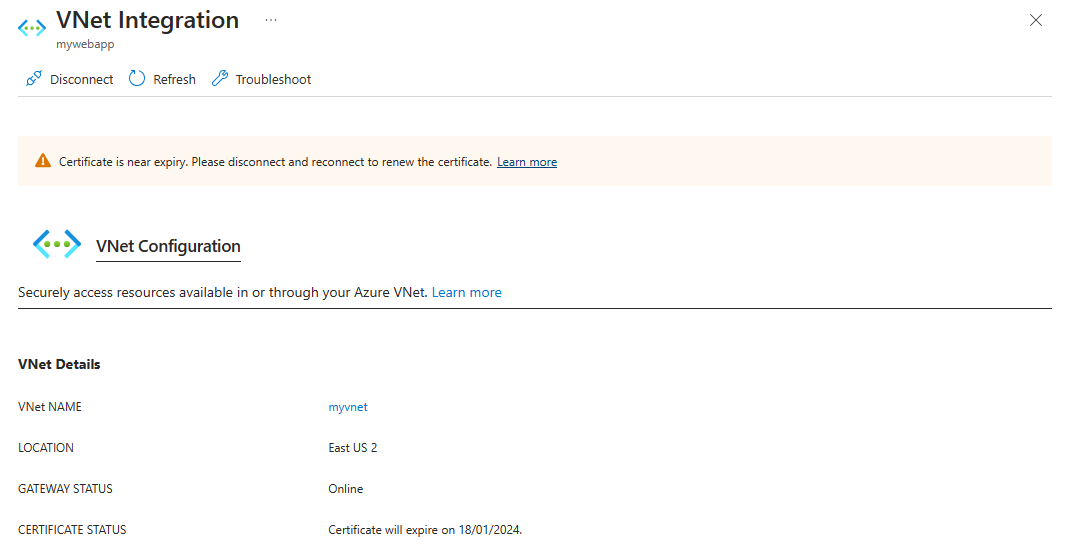

Rinnovo dei certificati

Il certificato usato dall'integrazione della rete virtuale richiesta dal gateway ha una durata di 8 anni. Se si dispone di app con integrazioni di rete virtuale richieste dal gateway che vivono più a lungo, sarà necessario rinnovare il certificato. È possibile verificare se il certificato è scaduto o se è scaduto meno di 6 mesi visitando la pagina Integrazione rete virtuale in portale di Azure.

È possibile rinnovare il certificato quando il portale visualizza un certificato quasi scaduto o scaduto. Per rinnovare il certificato è necessario disconnettersi e riconnettere la rete virtuale. La riconnessione causerà una breve interruzione della connettività tra l'app e la rete virtuale. L'app non viene riavviata, ma la perdita di connettività potrebbe causare il funzionamento corretto del sito.

Dettagli sui prezzi

Tre addebiti sono correlati all'uso della funzionalità di integrazione della rete virtuale richiesta dal gateway:

- servizio app piano tariffario: le app devono trovarsi in un piano di servizio app Basic, Standard, Premium, Premium v2 o Premium v3. Per altre informazioni sui costi, vedere Prezzi di Servizio app.

- Costi di trasferimento dei dati: è previsto un addebito per l'uscita dei dati, anche se la rete virtuale si trova nello stesso data center. Tali addebiti sono descritti in Dettagli sui prezzi per il trasferimento dei dati.

- Costi del gateway VPN: è previsto un costo per il gateway di rete virtuale necessario per la VPN da punto a sito. Per altre informazioni, vedere Prezzi di Gateway VPN.

Risoluzione dei problemi

Molte cose possono impedire all'app di raggiungere un host e una porta specifici. La maggior parte dei casi è una di queste cose:

- L'ostacolo è rappresentato da un firewall. Se si dispone di un firewall nel modo, si raggiunge il timeout TCP. che in questo caso è di 21 secondi. Usare lo strumento tcpping per testare la connettività. I timeout TCP possono essere causati da molti aspetti oltre i firewall, ma iniziano lì.

- Il DNS non è accessibile. Il timeout DNS è di 3 secondi per ogni server DNS. Se si dispone di due server DNS, il timeout è di 6 secondi. Usare nameresolver per verificare il funzionamento del DNS. Non è possibile usare nslookup, perché non usa il DNS con cui è configurata la rete virtuale. Se non è accessibile, è possibile che un firewall o un gruppo di sicurezza di rete blocchi l'accesso a DNS o che sia inattivo.

Se questi elementi non rispondono ai problemi, cercare prima di tutto elementi come:

- Intervallo di indirizzi da punto a sito negli intervalli RFC 1918 (10.0.0.0-10.255.255.255 / 172.16.16.0 0.0-172.31.255.255 / 192.168.0.0-192.168.255.255)?

- Il gateway viene visualizzato come disponibile nel portale? Se il gateway è inattivo, è necessario riattivarlo.

- I certificati vengono visualizzati come sincronizzati o si sospetta che la configurazione di rete sia stata modificata? Se i certificati non sono sincronizzati o si sospetta che sia stata apportata una modifica alla configurazione della rete virtuale non sincronizzata con i provider di servizi app, selezionare Sincronizza rete.

- Se si passa attraverso una VPN, il gateway locale è configurato per instradare il traffico di backup ad Azure? Se è possibile raggiungere gli endpoint nella rete virtuale ma non in locale, controllare le route.

- Si sta tentando di usare un gateway di coesistenza che supporta sia il punto a sito che ExpressRoute? I gateway di coesistenza non sono supportati con l'integrazione della rete virtuale.

Il debug dei problemi di rete è un problema perché non è possibile vedere cosa blocca l'accesso a una combinazione host:porta specifica. Alcune cause includono:

- È presente un firewall nell'host che impedisce l'accesso alla porta dell'applicazione dall'intervallo IP da punto a sito. L'attraversamento delle subnet spesso richiede l'accesso pubblico.

- L'host di destinazione è inattivo.

- L'applicazione è inattiva.

- Si è verificato un indirizzo IP o un nome host errato.

- L'applicazione è in ascolto su una porta diversa da quella prevista. È possibile associare l'ID di processo alla porta di ascolto mediante "netstat -aon" nell'host dell'endpoint.

- I gruppi di sicurezza di rete vengono configurati in modo che impediscano l'accesso all'host e alla porta dell'applicazione dall'intervallo IP da punto a sito.

Non si sa quale indirizzo viene effettivamente usata dall'app. Può trattarsi di qualsiasi indirizzo nell'intervallo di indirizzi da punto a sito, quindi è necessario consentire l'accesso dall'intero intervallo di indirizzi.

Altri passaggi di debug includono:

- Connessione a una macchina virtuale nella rete virtuale e tentare di raggiungere l'host della risorsa:porta da questa posizione. Per testare l'accesso TCP, usare il comando PowerShell Test-Net Connessione ion. La sintassi è:

Test-NetConnection hostname [optional: -Port]

- Visualizzare un'applicazione in una macchina virtuale e testare l'accesso a tale host e porta dalla console dell'app usando tcpping.

Risorse locali

Se l'app non riesce a raggiungere una risorsa locale, verificare se è possibile raggiungere la risorsa dalla rete virtuale. Usare il comando PowerShell Test-Net Connessione ion per verificare l'accesso TCP. Se la macchina virtuale non riesce a raggiungere la risorsa locale, la connessione VPN o ExpressRoute potrebbe non essere configurata correttamente.

Se la macchina virtuale ospitata dalla rete virtuale può raggiungere il sistema locale, ma l'app non può, la causa è probabilmente uno dei motivi seguenti:

- Le route non sono configurate con la subnet o gli intervalli di indirizzi da punto a sito nel gateway locale.

- I gruppi di sicurezza di rete bloccano l'accesso per l'intervallo ip da punto a sito.

- I firewall locali bloccano il traffico dall'intervallo ip da punto a sito.

- Si sta tentando di raggiungere un indirizzo non RFC 1918 usando la funzionalità di integrazione della rete virtuale a livello di area.

Per altre informazioni, vedere la guida alla risoluzione dei problemi di integrazione della rete virtuale.