Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Un gateway applicativo è una distribuzione dedicata all'interno della tua rete virtuale. La risoluzione DNS per le istanze del gateway delle applicazioni, che gestisce il traffico in ingresso, viene influenzata anche dalle configurazioni della rete virtuale. Questo articolo illustra le configurazioni DNS (Domain Name System) e il relativo impatto sulla risoluzione dei nomi.

Necessità di risoluzione dei nomi

Il gateway applicazioni esegue la risoluzione DNS per i nomi di dominio completamente qualificati (FQDN) di

FQDN forniti dal cliente, ad esempio

- Server back-end basato su nome di dominio

- Endpoint dell'insieme di credenziali delle chiavi per il certificato del listener

- URL pagina di errore personalizzata

- URL di verifica OCSP (Online Certificate Status Protocol)

FQDN di gestione usati per vari endpoint dell'infrastruttura di Azure (piano di controllo). Si tratta dei blocchi costitutivi che costituiscono una risorsa completa del gateway applicativo. Ad esempio, la comunicazione con gli endpoint di monitoraggio abilita il flusso di log e metriche. È quindi importante che i gateway applicazione comunichino internamente con altri endpoint dei servizi di Azure con suffissi come

.windows.net,.azure.nete così via.

Importante

I nomi di dominio degli endpoint di gestione con cui interagisce una risorsa del gateway applicazione sono elencati qui. A seconda del tipo di distribuzione del gateway delle applicazioni (descritto in questo articolo), qualunque problema di risoluzione dei nomi per questi nomi di dominio di Azure può causare una perdita parziale o completa della funzionalità delle risorse.

- .windows.net

- .chinacloudapi.cn

- .azure.net

- .azure.cn

- .usgovcloudapi.net

- .azure.us

- .microsoft.scloud

- .msftcloudes.com

- .microsoft.com

Nomi brevi e nomi di dominio con etichetta singola

Il Gateway applicazione supporta i nomi brevi nei pool backend, ad esempio server1, webserver. La risoluzione dipende dalla configurazione DNS:

- DNS di Azure (168.63.129.16): risolve i nomi brevi solo all'interno della stessa rete virtuale

- Server DNS personalizzati: richiede la configurazione del dominio di ricerca

- DNS locale (tramite VPN/ExpressRoute): risolve i nomi host interni

Annotazioni

Se l'integrità del backend mostra errori di risoluzione DNS con nomi brevi, verificare la risoluzione del problema da una macchina virtuale nella stessa rete virtuale.

Tipi di configurazione DNS

I clienti hanno esigenze di infrastruttura diverse, richiedendo diversi approcci alla risoluzione dei nomi. Questo documento illustra gli scenari generali di implementazione DNS e offre raccomandazioni per il funzionamento efficiente delle risorse del gateway applicazione.

Gateway con indirizzo IP pubblico (networkIsolationEnabled: False)

Per i gateway pubblici, tutte le comunicazioni del piano di controllo con i domini di Azure avvengono tramite il server DNS di Azure predefinito alla versione 168.63.129.16. In questa sezione verrà esaminata la potenziale configurazione della zona DNS con i gateway applicazione pubblici e come evitare conflitti con la risoluzione dei nomi di dominio di Azure.

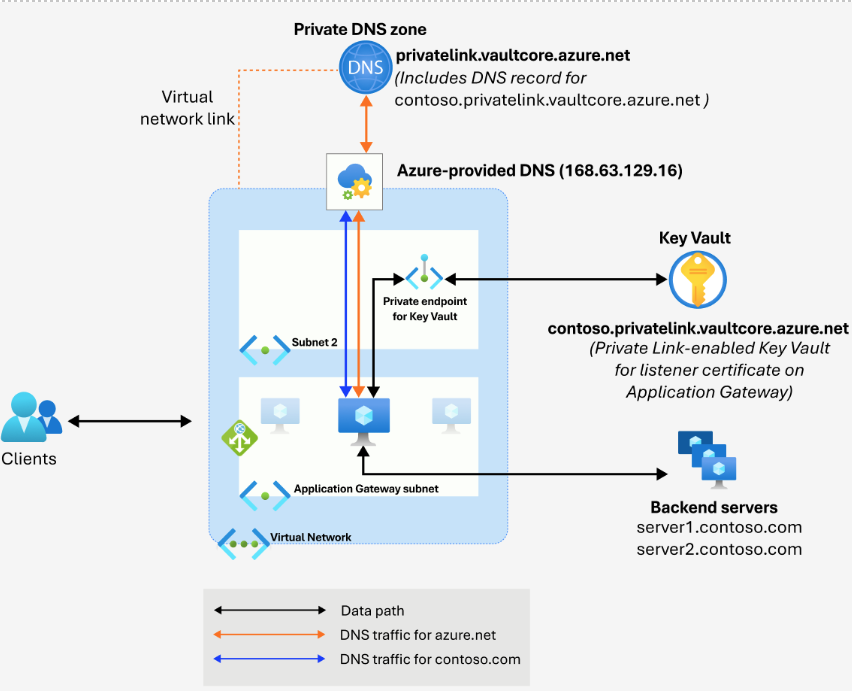

Uso del DNS predefinito fornito da Azure

Il DNS fornito da Azure è un'impostazione predefinita con tutte le reti virtuali in Azure e ha un indirizzo IP 168.63.129.16. Insieme alla risoluzione di qualsiasi nome di dominio pubblico, il DNS fornito da Azure fornisce la risoluzione dei nomi interna per le macchine virtuali che si trovano all'interno della stessa rete virtuale. In questo scenario, tutte le istanze del gateway di applicazione si connettono a 168.63.129.16 per la risoluzione DNS.

Flussi:

- In questo diagramma è possibile vedere che l'istanza di Application Gateway comunica con il DNS fornito da Azure (168.63.129.16) per la risoluzione dei nomi dei server FQDN "server1.contoso.com" e "server2.contoso.com", come illustrato con la linea blu.

- Analogamente, l'istanza esegue una query 168.63.129.16 per la risoluzione DNS della risorsa Key Vault abilitata per il collegamento privato, come indicato dalla riga arancione. Per consentire a un gateway applicativo di risolvere l'endpoint del Key Vault all'indirizzo IP privato, è essenziale collegare la zona DNS privata alla rete virtuale del gateway applicativo.

- Dopo aver eseguito le risoluzioni DNS riuscite per questi FQDN, l'istanza può comunicare con il Key Vault e gli endpoint del server backend.

Considerazioni:

- Non creare e collegare zone DNS private per i nomi di dominio di Azure di primo livello. È necessario creare la zona DNS per un sottodominio il più possibile specifico. Ad esempio, la presenza di una zona DNS privata per l'endpoint privato di un key vault funziona meglio in ogni caso rispetto alla presenza di una zona per

privatelink.vaultcore.azure.netovaultcore.azure.net. - Per la comunicazione con i server back-end o qualsiasi servizio che utilizza un endpoint privato, assicurarsi che la zona DNS del collegamento privato sia collegata alla rete virtuale del gateway dell'applicazione.

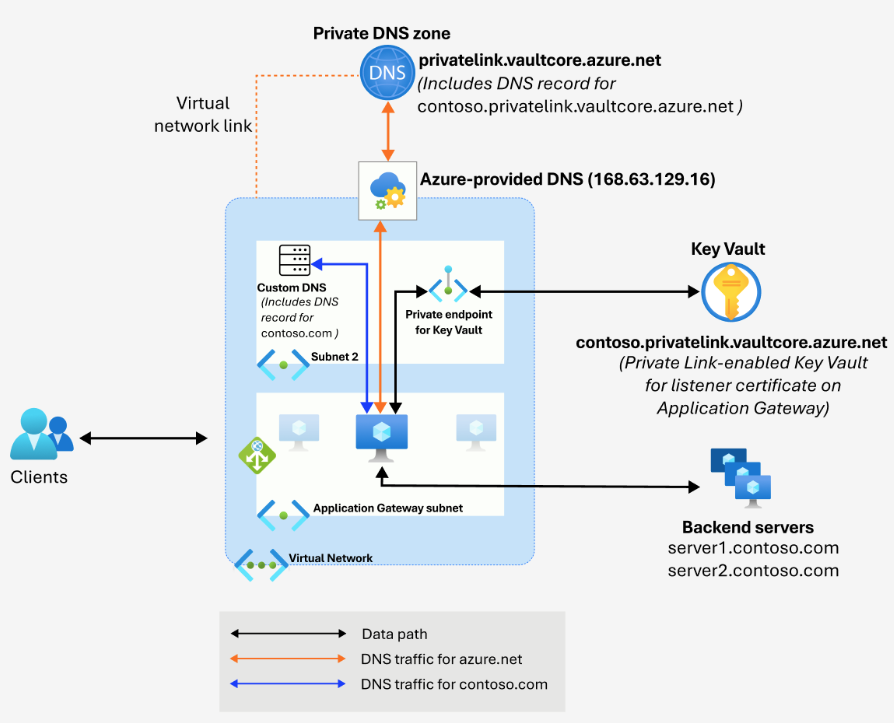

Uso di server DNS personalizzati

Nella rete virtuale è possibile designare server DNS personalizzati. Questa configurazione può essere necessaria per gestire le zone in modo indipendente per nomi di dominio specifici. Tale disposizione indirizza le istanze del gateway delle applicazioni all'interno della rete virtuale, anche a usare i server DNS personalizzati specificati per la risoluzione dei nomi di dominio non Azure.

Flussi:

- Il diagramma mostra che l'istanza del Gateway di applicazione utilizza il DNS fornito da Azure (168.63.129.16) per la risoluzione dei nomi dell'endpoint Key Vault del collegamento privato "contoso.privatelink.vaultcore.azure.net". Le query DNS per i nomi di dominio di Azure, che includono

azure.net, vengono reindirizzate al DNS fornito da Azure (mostrata in linea arancione). - Per la risoluzione DNS di "server1.contoso.com", l'istanza rispetta la configurazione DNS personalizzata (come illustrato in linea blu).

Considerazioni:

L'uso di server DNS personalizzati nella rete virtuale del gateway di applicazione richiede di adottare le seguenti misure per assicurarsi che non ci sia alcun impatto sul funzionamento del gateway di applicazione.

- Dopo aver apportato modifiche ai server DNS associati alla rete virtuale del gateway delle applicazioni, è necessario riavviare (Arrestare e Avviare) il gateway delle applicazioni perché abbiano effetto sulle istanze.

- Quando si utilizza un endpoint privato nella rete virtuale del gateway delle applicazioni, la zona DNS privata deve rimanere collegata alla rete virtuale del gateway delle applicazioni per consentire la risoluzione all'indirizzo IP privato. Questa zona DNS deve essere per un sottodominio il più possibile specifico.

- Se i server DNS personalizzati si trovano in una rete virtuale diversa, assicurarsi che siano connessi tramite peering con la rete virtuale del gateway applicativo e che non risentano delle configurazioni del gruppo di sicurezza di rete o della tabella di route.

Gateway solo con indirizzo IP privato (networkIsolationEnabled: True)

La distribuzione del gateway applicativo privato è progettata per separare il traffico del piano dati e il traffico del piano di gestione del cliente. Di conseguenza, la presenza di server DNS di Azure o DNS personalizzati predefiniti non ha alcun effetto sulle risoluzioni dei nomi degli endpoint di gestione critici. Tuttavia, quando si utilizzano server DNS personalizzati, bisogna occuparsi della risoluzione dei nomi necessaria per le operazioni relative ai percorsi dei dati.

Flussi:

- Le query DNS per "contoso.com" raggiungono i server DNS personalizzati tramite il piano di traffico del cliente.

- Anche le query DNS per "contoso.privatelink.vaultcore.azure.net" raggiungono i server DNS personalizzati. Tuttavia, poiché il server DNS non è una zona autorevole per questo nome di dominio, inoltra la query in modo ricorsivo a DNS di Azure 168.63.129.16. Questa configurazione è importante per consentire la risoluzione dei nomi tramite una zona DNS privata collegata alla rete virtuale.

- La risoluzione di tutti gli endpoint di gestione passa attraverso il traffico del piano di gestione che interagisce direttamente con il DNS fornito da Azure.

Considerazioni:

- Dopo aver apportato modifiche ai server DNS associati alla rete virtuale del gateway delle applicazioni, è necessario riavviare (Arrestare e Avviare) il gateway delle applicazioni perché abbiano effetto sulle istanze.

- È necessario impostare regole di inoltro per inviare tutte le altre query di risoluzione dei domini a DNS di Azure 168.63.129.16. Questa configurazione è particolarmente importante quando si dispone di una zona DNS privata per la risoluzione degli endpoint privati.

- Quando si usa un endpoint privato, la zona DNS privata deve rimanere collegata alla rete virtuale del gateway dell'applicazione per consentire la risoluzione all'indirizzo IP privato.