Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Per eseguire TLS end-to-end, il gateway applicazione richiede che le istanze back-end siano consentite caricando certificati radice attendibili o di autenticazione. Per lo SKU v1 sono necessari certificati di autenticazione, mentre lo SKU v2 richiede certificati radice attendibili per l'autorizzazione dei certificati stessi.

In questo articolo vengono illustrate le operazioni seguenti:

- Esportare il certificato di autenticazione da un certificato back-end (per SKU v1)

- Esportare un certificato radice attendibile da un certificato back-end (per SKU v2)

Prerequisiti

Per generare i certificati di autenticazione o i certificati radice attendibili necessari per consentire alle istanze di backend di operare con Application Gateway, è necessario disporre di un certificato del backend esistente. Il certificato back-end può essere uguale al certificato TLS/SSL o diverso per una maggiore sicurezza. L'Application Gateway non fornisce alcun meccanismo per creare o acquistare un certificato TLS/SSL. A scopo di test, è possibile creare un certificato autofirmato, ma non usarlo per i carichi di lavoro di produzione.

Esportare il certificato di autenticazione (per SKU v1)

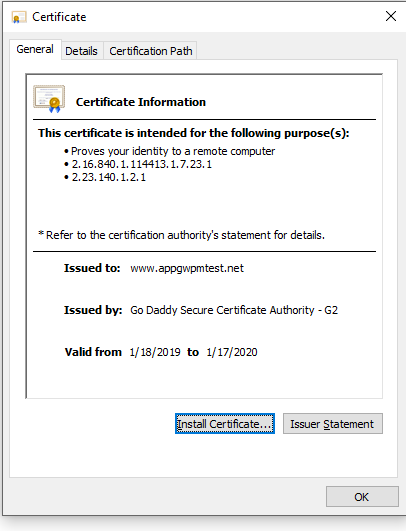

È necessario un certificato di autenticazione per consentire le istanze back-end nello SKU del gateway applicazione v1. Il certificato di autenticazione è la chiave pubblica dei certificati del server back-end in base 64 con codifica X.509(. Formato CER). In questo esempio si userà un certificato TLS/SSL per il certificato back-end ed esportare la chiave pubblica da usare come certificazione di autenticazione. In questo esempio si userà anche lo strumento Gestione certificati Di Windows per esportare i certificati necessari. È possibile scegliere di usare qualsiasi altro strumento conveniente.

Dal certificato TLS/SSL esportare la chiave pubblica .cer file (non la chiave privata). I passaggi seguenti consentono di esportare il file .cer in base 64 con codifica X.509(. Formato CER) per il certificato:

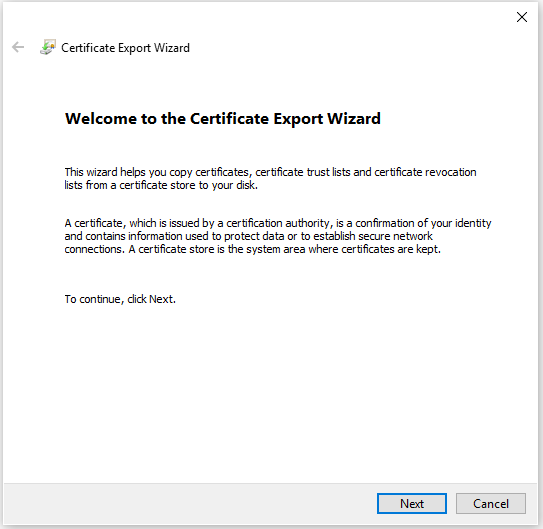

Per ottenere un file di .cer dal certificato, aprire Gestisci certificati utente. Individuare il certificato (in genere in "Certificati - Utente corrente\Personale\Certificati") e fare clic con il pulsante destro del mouse. Fare clic su Tutte le attività e quindi su Esporta. Verrà visualizzata la procedura guidata di esportazione dei certificati. Se si vuole aprire Gestione certificati nell'ambito utente corrente usando PowerShell, digitare certmgr nella finestra della console.

Annotazioni

Se non è possibile trovare il certificato in Utente corrente\Personale\Certificati, è possibile che sia stato aperto accidentalmente "Certificati - Computer locale" anziché "Certificati - Utente corrente".

Screenshot che mostra la Gestione certificati con i certificati selezionati e un menu contestuale con tutte le attività, quindi selezionare Esporta.

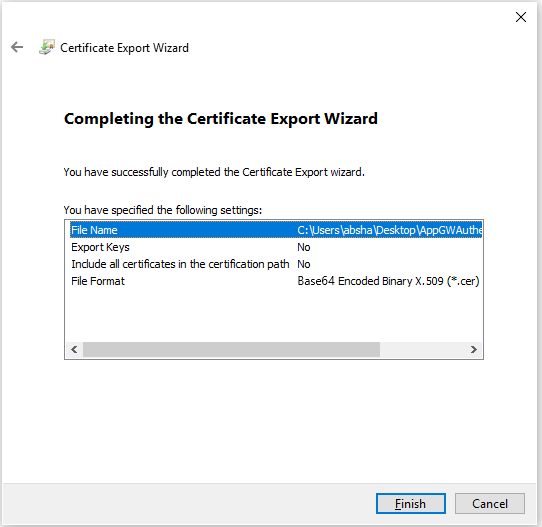

Nella procedura guidata fare clic su Avanti.

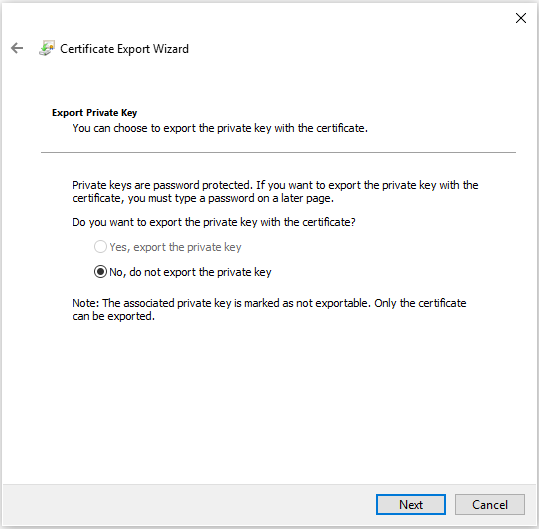

Selezionare No, non esportare la chiave privata e quindi fare clic su Avanti.

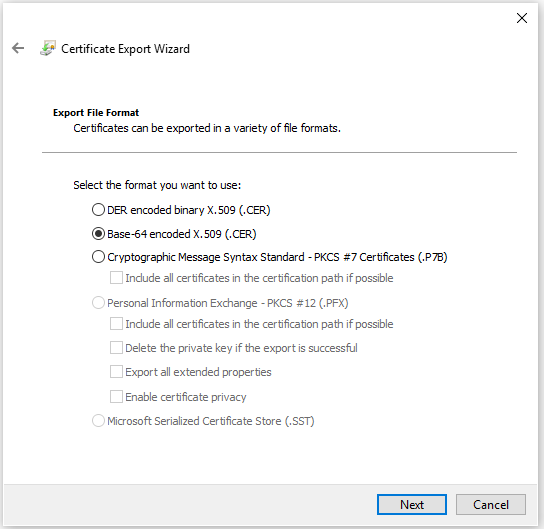

Nella pagina Formato file di esportazione selezionare X.509 con codifica Base 64 (. CER)., quindi fare clic su Avanti.

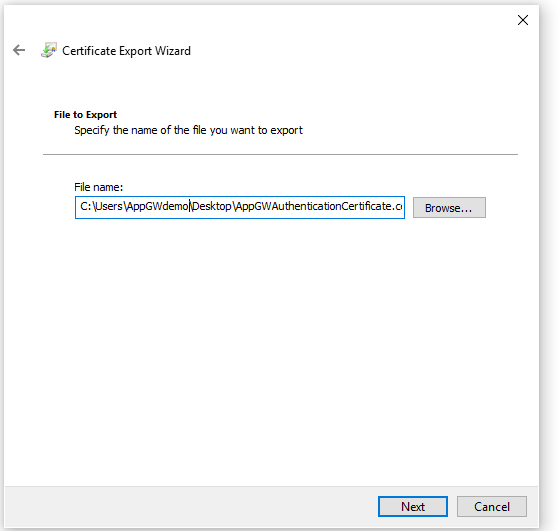

Per File da esportare, sfogliare fino al percorso in cui si desidera esportare il certificato. Per Nome file, nomina il file del certificato. Fare quindi clic su Avanti.

Fare clic su Fine per esportare il certificato.

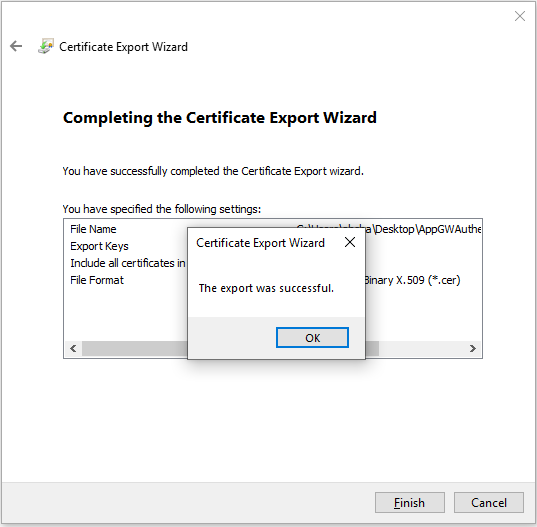

Il certificato è stato esportato correttamente.

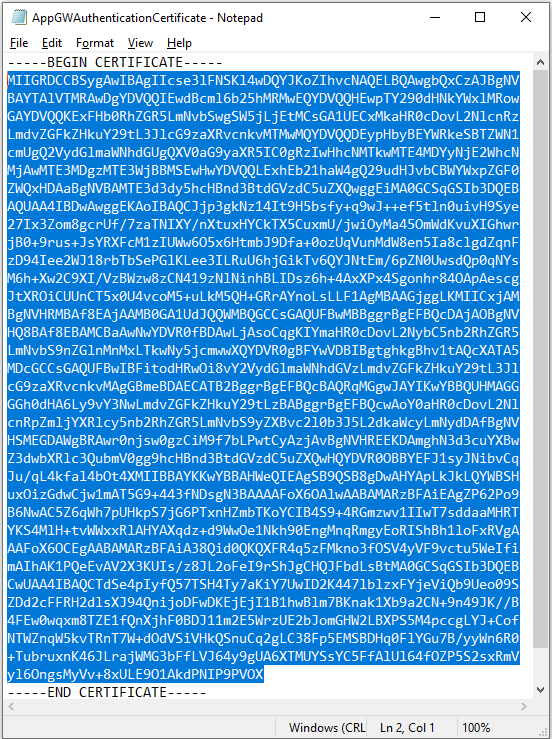

Il certificato esportato è simile al seguente:

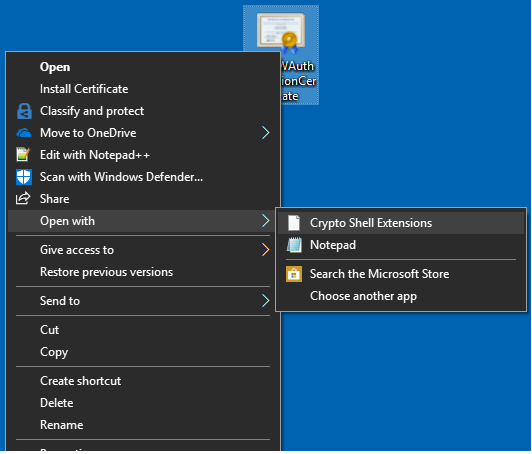

Se si apre il certificato esportato usando blocco note, viene visualizzato un aspetto simile a questo esempio. La sezione in blu contiene le informazioni caricate nel gateway dell'applicazione. Se si apre il certificato con Blocco Note e non è simile a questo, in genere ciò significa che non è stato esportato utilizzando il formato X.509 codificato Base-64 (.CER). Inoltre, se si vuole usare un editor di testo diverso, comprendere che alcuni editor possono introdurre formattazione imprevista in background. Ciò può causare problemi durante il caricamento del testo da questo certificato in Azure.

Esportare un certificato radice attendibile (per SKU v2)

Il certificato radice attendibile è necessario per consentire le istanze back-end nello SKU v2 del gateway applicazione. Il certificato radice è un certificato radice con codifica base 64 X.509(.CER) dei certificati del server back-end. In questo esempio si userà un certificato TLS/SSL per il certificato back-end, si esporta la chiave pubblica e quindi si esporta il certificato radice della CA attendibile dalla chiave pubblica in formato con codifica Base64 per ottenere il certificato radice attendibile. I certificati intermedi devono essere raggruppati con il certificato del server e installati nel server back-end.

La procedura seguente consente di esportare il file .cer per il certificato:

Usare i passaggi da 1 a 8 indicati nella sezione precedente Esportare il certificato di autenticazione (per SKU v1) per esportare la chiave pubblica dal certificato back-end.

Dopo l'esportazione della chiave pubblica, aprire il file.

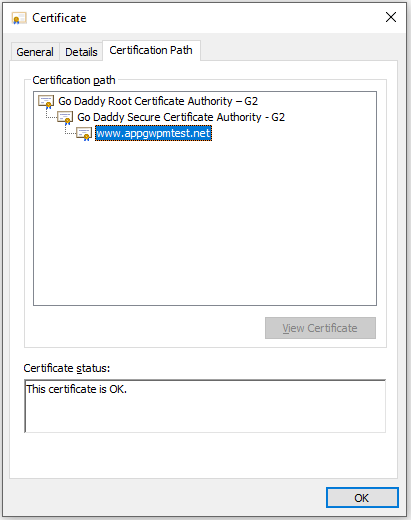

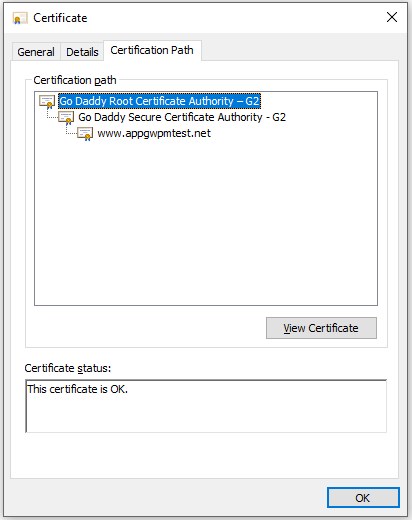

Passare alla visualizzazione Percorso certificazione per visualizzare l'autorità di certificazione.

Selezionare il certificato radice e fare clic su Visualizza certificato.

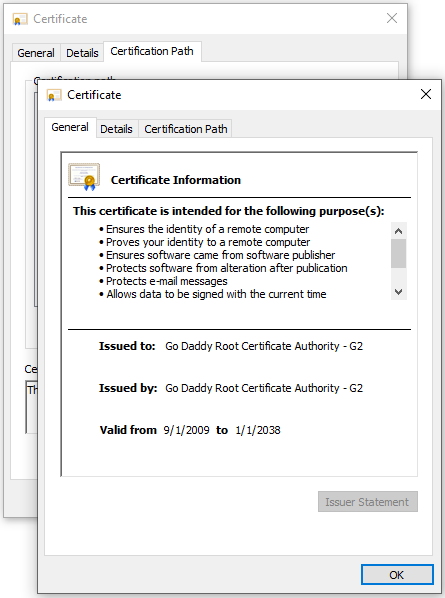

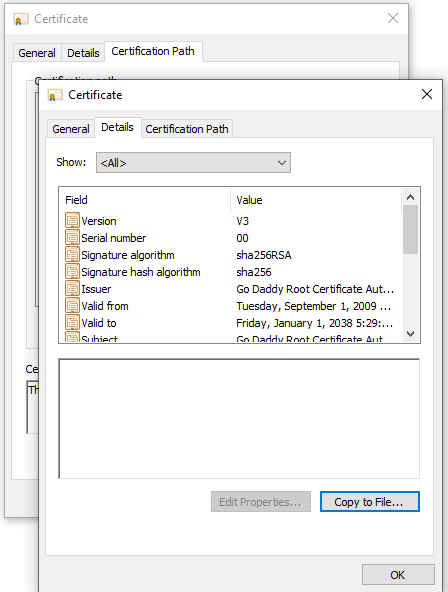

Verranno visualizzati i dettagli del certificato radice.

Passare alla visualizzazione Dettagli e fare clic su Copia nel file...

A questo punto, hai estratto i dettagli del certificato root dal certificato backend. Verrà visualizzata la Procedura guidata di Esportazione Certificati. Usare ora i passaggi da 2 a 9 indicati nella sezione precedente Esportare il certificato di autenticazione da un certificato back-end (per SKU v1) per esportare il certificato radice attendibile nel certificato X.509 con codifica Base 64(. Formato CER).

Passaggi successivi

Ora si dispone del certificato di autenticazione/certificato radice attendibile in formato codifica di base 64 codificato X.509(.CER). È possibile aggiungere questo al gateway dell'applicazione al fine di consentire ai tuoi server back-end la crittografia TLS end-to-end. Consulta Configurare TLS end-to-end usando Application Gateway con PowerShell.