Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

È possibile usare il portale di Azure per creare un gateway applicazione con un certificato per la terminazione TLS. Viene usata una regola di routing per reindirizzare il traffico HTTP verso la porta HTTPS nel gateway applicazione. In questo esempio viene creato anche un set di scalabilità di macchine virtuali per il pool back-end del gateway applicazione che contiene due istanze di macchine virtuali.

In questo articolo vengono illustrate le operazioni seguenti:

- Creare un certificato autofirmato

- Configurare una rete

- Creare un gateway applicazione con il certificato

- Aggiungere un listener e una regola di reindirizzamento

- Creare un set di scalabilità di macchine virtuali con il pool back-end predefinito

Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

Nota

È consigliabile usare il modulo Azure Az PowerShell per interagire con Azure. Per iniziare, vedere Installare Azure PowerShell. Per informazioni su come eseguire la migrazione al modulo AZ PowerShell, vedere Eseguire la migrazione di Azure PowerShell da AzureRM ad Az.

Per questa esercitazione è necessario il modulo Azure PowerShell 1.0.0 o versione successiva per creare un certificato e installare IIS. Eseguire Get-Module -ListAvailable Az per trovare la versione. Se è necessario eseguire l'aggiornamento, vedere Installare e configurare Azure PowerShell. Per eseguire i comandi in questa esercitazione, è anche necessario eseguire Login-AzAccount per creare una connessione con Azure.

Creare un certificato autofirmato

Per l'uso in ambiente di produzione è necessario importare un certificato valido firmato da un provider attendibile. Per questa esercitazione viene creato un certificato autofirmato usando il comando New-SelfSignedCertificate. È possibile usare Export-PfxCertificate con l'identificazione personale restituita per esportare un file pfx dal certificato.

New-SelfSignedCertificate `

-certstorelocation cert:\localmachine\my `

-dnsname www.contoso.com

L'output sarà simile al risultato seguente:

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\my

Thumbprint Subject

---------- -------

E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 CN=www.contoso.com

Usare l'identificazione personale per creare il file pfx:

$pwd = ConvertTo-SecureString -String "Azure123456!" -Force -AsPlainText

Export-PfxCertificate `

-cert cert:\localMachine\my\E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 `

-FilePath c:\appgwcert.pfx `

-Password $pwd

Creare un gateway applicazione

Per le comunicazioni tra le risorse create è necessaria una rete virtuale. In questo esempio vengono create due subnet: una per il gateway applicazione e l'altra per i server back-end. È possibile creare una rete virtuale durante la creazione del gateway applicazione.

Accedere al portale di Azure.

Fare clic su Crea una risorsa nell'angolo superiore sinistro del portale di Azure.

Selezionare Rete e quindi Gateway applicazione nell'elenco In primo piano.

Immettere i valori seguenti per il gateway applicazione:

- myAppGateway come nome del gateway applicazione.

- myResourceGroupAG come nuovo gruppo di risorse.

Accettare i valori predefiniti per le altre impostazioni e quindi fare clic su OK.

Fare clic su Scegliere una rete virtuale, Crea nuova e quindi immettere i valori seguenti per la rete virtuale:

- myVNet come nome della rete virtuale.

- 10.0.0.0/16 come spazio indirizzi della rete virtuale.

- myAGSubnet come nome della subnet.

- 10.0.0.0/24 come spazio indirizzi della subnet.

Fare clic su OK per creare la rete virtuale e la subnet.

In Configurazione dell'indirizzo IP front-end verificare che Tipo di indirizzo IP sia impostato su pubblico e che Crea nuovo sia selezionato. Immettere myAGPublicIPAddress per il nome. Accettare i valori predefiniti per le altre impostazioni e quindi fare clic su OK.

In Configurazione listener selezionare HTTPS, quindi Selezionare un file, passare al file c:\appgwcert.pfx e scegliere Apri.

Digitare appgwcert come nome del certificato e Azure123456! per la password.

Lasciare disabilitato il web application firewall e quindi selezionare OK.

Rivedere le impostazioni nella pagina di riepilogo e quindi fare clic su OK per creare le risorse di rete e il gateway applicazione. La creazione del gateway applicazione potrebbe richiedere alcuni minuti. Attendere il completamento della distribuzione prima di passare alla sezione successiva.

Aggiungere una subnet

- Selezionare Tutte le risorse nel menu a sinistra e quindi selezionare myVNet nell'elenco delle risorse.

- Selezionare Subnet e quindi fare clic su Subnet.

- Digitare myBackendSubnet come nome della subnet.

- Digitare 10.0.2.0/24 come intervallo di indirizzi e quindi selezionare OK.

Aggiungere un listener e una regola di reindirizzamento

Aggiungere il listener

In primo luogo, aggiungere il listener denominato myListener per la porta 80.

- Aprire il gruppo di risorse myResourceGroupAG e selezionare myAppGateway.

- Selezionare Listener e quindi + Base.

- Digitare MyListener per il nome.

- Digitare httpPort come nome della nuova porta front-end e 80 per la porta.

- Verificare che il protocollo sia impostato su HTTP, quindi selezionare OK.

Aggiungere una regola di routing con una configurazione di reindirizzamento

- In myAppGateway selezionare Regole e quindi selezionare +Regola richiesta routing.

- Per il Nome della regola digitare Rule2.

- Assicurarsi che come listener sia selezionato MyListener.

- Fare clic sulla scheda Destinazioni back-end e selezionare Tipo di destinazione come Reindirizzamento.

- Per Tipo di reindirizzamento, selezionare Permanente.

- Per Destinazione di reindirizzamento, selezionare Listener.

- Verificare che il Listener di destinazionesia impostato su appGatewayHttpListener.

- Per Includi stringa di query e Includi percorso selezionare Sì.

- Seleziona Aggiungi.

Nota

appGatewayHttpListener è il nome del listener predefinito. Per altre informazioni, vedere Configurazione del listener del gateway applicazione.

Creare un set di scalabilità di macchine virtuali

In questo esempio viene creato un set di scalabilità di macchine virtuali per fornire i server per il pool back-end nel gateway applicazione.

- Selezionare + Crea una risorsa nell'angolo in alto a sinistra del portale.

- Selezionare Calcolo.

- Nella casella di ricerca digitare set di scalabilità e premere INVIO.

- Selezionare Set di scalabilità di macchine virtuali, quindi selezionare Crea.

- Per Nome del set di scalabilità di macchine virtuali digitare myvmss.

- Per Immagine del disco del sistema operativo assicurarsi che sia selezionato Windows Server 2016 Datacenter.

- Per Gruppo di risorse selezionare myResourceGroupAG.

- Per Nome utente digitare azureuser.

- Per Password digitare Azure123456! e confermare la password.

- Per Numero di istanze, verificare che il valore sia 2.

- Per la Dimensioni istanze selezionare D2s_v3.

- In Rete assicurarsi che Scegliere le opzioni di bilanciamento del carico sia impostato su Gateway applicazione.

- Assicurarsi che Gateway applicazione sia impostato su myAppGateway.

- Assicurarsi che Subnet sia impostato su myBackendSubnet.

- Seleziona Crea.

Associare il set di scalabilità al pool back-end appropriato

L'interfaccia utente del portale del set di scalabilità di macchine virtuali crea un nuovo pool back-end per il set di scalabilità, ma lo si vuole associare all'appGatewayBackendPool esistente.

- Aprire il gruppo di risorse myResourceGroupAG.

- Selezionare myAppGateway.

- Selezionare Pool back-end.

- Selezionare myAppGatewaymyvmss.

- Selezionare Rimuovi tutte le destinazioni dal pool back-end.

- Seleziona Salva.

- Al termine del processo, selezionare il pool back-end myAppGatewaymyvmss, selezionare Elimina e quindi OK per confermare.

- Selezionare appGatewayBackendPool.

- In Destinazioni selezionare VMSS.

- In VMSS selezionare myvmss.

- In Configurazioni dell'interfaccia di rete selezionare myvmssNic.

- Seleziona Salva.

Aggiornare il set di scalabilità

Infine, è necessario aggiornare il set di scalabilità con queste modifiche.

- Selezionare il set di scalabilità myvmss.

- In Impostazioni selezionare Istanze.

- Selezionare entrambe le istanze e quindi Aggiorna.

- Seleziona Sì per confermare.

- Dopo il completamento, tornare a myAppGateway e selezionare Pool back-end. A questo punto appGatewayBackendPool dovrebbe avere due destinazioni e myAppGatewaymyvmss zero destinazioni.

- Selezionare myAppGatewaymyvmss, quindi selezionare Elimina.

- Seleziona OK per confermare.

Installare IIS

Un modo semplice per installare IIS nel set di scalabilità è usare PowerShell. Dal portale, fare clic sull'icona Cloud Shell e assicurarsi che PowerShell sia selezionato.

Incollare il codice seguente nella finestra di PowerShell e premere INVIO.

$publicSettings = @{ "fileUris" = (,"https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/appgatewayurl.ps1");

"commandToExecute" = "powershell -ExecutionPolicy Unrestricted -File appgatewayurl.ps1" }

$vmss = Get-AzVmss -ResourceGroupName myResourceGroupAG -VMScaleSetName myvmss

Add-AzVmssExtension -VirtualMachineScaleSet $vmss `

-Name "customScript" `

-Publisher "Microsoft.Compute" `

-Type "CustomScriptExtension" `

-TypeHandlerVersion 1.8 `

-Setting $publicSettings

Update-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmss

Aggiornare il set di scalabilità

Dopo aver modificato le istanze con IIS, è necessario aggiornare di nuovo il set di scalabilità con questa modifica.

- Selezionare il set di scalabilità myvmss.

- In Impostazioni selezionare Istanze.

- Selezionare entrambe le istanze e quindi Aggiorna.

- Seleziona Sì per confermare.

Testare il gateway applicazione

È possibile ottenere l'indirizzo IP pubblico dell'applicazione dalla pagina di panoramica del gateway applicazione.

Selezionare myAppGateway.

Nella pagina Panoramica prendere nota dell'indirizzo IP in Indirizzo IP pubblico front-end.

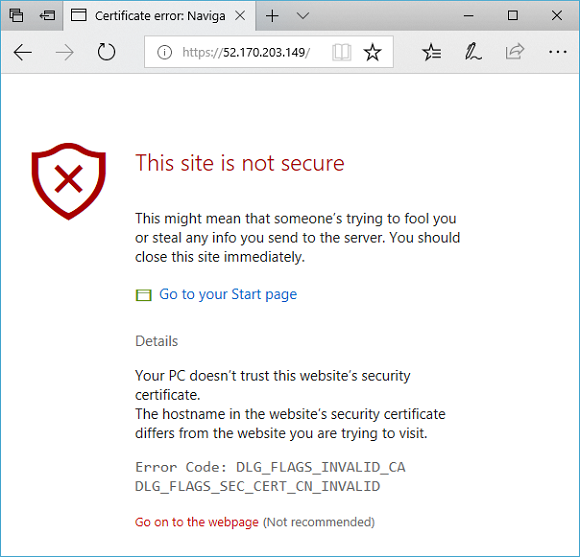

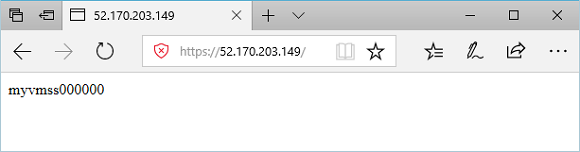

Copiare l'indirizzo IP pubblico e quindi incollarlo nella barra degli indirizzi del browser. Ad esempio, http://52.170.203.149

Per accettare l'avviso di sicurezza se si è usato un certificato autofirmato, selezionare Dettagli e quindi Continua per la pagina Web. Il sito Web IIS protetto viene quindi visualizzato come illustrato nell'esempio seguente:

Passaggi successivi

Informazioni su come Creare un gateway applicazione con reindirizzamento interno.