Creare token di firma di accesso condiviso per i contenitori di archiviazione

Questo contenuto si applica a: ![]() v4.0 (anteprima)

v4.0 (anteprima) ![]() v3.1 (disponibilità generale)

v3.1 (disponibilità generale) ![]() v3.0 (disponibilità generale)

v3.0 (disponibilità generale) ![]() v2.1 (disponibilità generale)

v2.1 (disponibilità generale)

Questo articolo illustra come creare token di firma di accesso condiviso di delega utente usando il portale di Azure o Azure Storage Explorer. I token di firma di accesso condiviso della delega utente sono protetti con le credenziali di Microsoft Entra. I token di firma di accesso condiviso forniscono accesso sicuro e delegato alle risorse nell'account di archiviazione di Azure.

A livello generale, ecco come funzionano i token di firma di accesso condiviso:

L'applicazione invia il token di firma di accesso condiviso ad Archiviazione di Azure come parte di una richiesta API REST.

Se il servizio di archiviazione conferma che la firma di accesso condiviso è valida, la richiesta viene autorizzata.

Se il token di firma di accesso condiviso viene considerato non valido, la richiesta viene rifiutata e viene restituito il codice errore 403 (Accesso negato).

Archiviazione BLOB di Azure offre tre tipi di risorse:

- Gli account di archiviazione offrono uno spazio dei nomi univoco in Azure per i dati.

- I contenitori di archiviazione dati si trovano negli account di archiviazione e organizzano set di BLOB.

- I BLOB si trovano in contenitori e archiviano dati di testo e binari, ad esempio file, testo e immagini.

Quando usare un token di firma di accesso condiviso

Training di modelli personalizzati. Il set assemblato di documenti di training deve essere caricato in un contenitore di Archiviazione BLOB di Azure. È possibile scegliere di usare un token di firma di accesso condiviso per concedere l'accesso ai documenti di training.

Utilizzo di contenitori di archiviazione con accesso pubblico. È possibile scegliere di usare un token di firma di accesso condiviso per concedere l'accesso limitato alle risorse di archiviazione con accesso in lettura pubblico.

Importante

Se l'account di archiviazione di Azure è protetto da una rete virtuale o da un firewall, non è possibile concedere l'accesso con un token di firma di accesso condiviso. Sarà necessario usare un'identità gestita per concedere l'accesso alla risorsa di archiviazione.

L'identità gestita supporta gli account di archiviazione BLOB di Azure sia privati che accessibili pubblicamente.

I token di firma di accesso condiviso concedono le autorizzazioni alle risorse di archiviazione e devono essere protetti nello stesso modo in cui viene protetta una chiave dell'account.

Le operazioni che usano i token di firma di accesso condiviso devono essere eseguite solo su una connessione HTTPS e gli URI di firma di accesso condiviso devono essere distribuiti solo in una connessione sicura, ad esempio HTTPS.

Prerequisiti

Per iniziare, è necessario:

Un account Azure attivo. Se non si ha un account, è possibile crearne uno gratuito.

Una risorsa Informazioni sui documenti o multiservizio.

Un account di Archiviazione BLOB di Azure con prestazioni standard. È anche necessario creare contenitori per archiviare e organizzare i dati dei BLOB all'interno dell'account di archiviazione. Se non si sa come creare un account di archiviazione di Azure con un contenitore di archiviazione, seguire queste guide di avvio rapido:

- Creare un account di archiviazione. Durante la creazione dell'account di archiviazione, selezionare Standard nel campo Dettagli istanza>Prestazioni.

- Creare un contenitore. Quando si crea il contenitore, impostare Livello di accesso pubblico su Contenitore (accesso in lettura anonimo per contenitori e BLOB) nella finestra Nuovo contenitore.

Caricare i documenti

Accedere al portale di Azure.

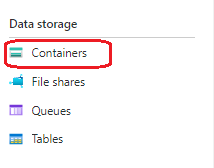

- Selezionare l'account di archiviazione personale → Archivio dati → Contenitori.

Selezionare un contenitore dall'elenco.

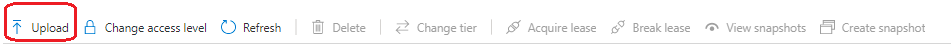

Selezionare Carica dal menu nella parte superiore della pagina.

Verrà visualizzata la finestra Carica BLOB. Selezionare i file da caricare.

Nota

Per impostazione predefinita, l'API REST usa documenti che si trovano nella radice del contenitore. È anche possibile usare i dati organizzati in sottocartelle se specificato nella chiamata API. Per altre informazioni, vedere Organizzare i dati in sottocartelle.

Usare il portale di Azure

Il portale di Azure è una console basata sul Web che consente di gestire la sottoscrizione e le risorse di Azure usando un'interfaccia utente grafica (GUI).

Accedere al portale di Azure.

Passare all'account di archiviazione>contenitori>contenitore personale.

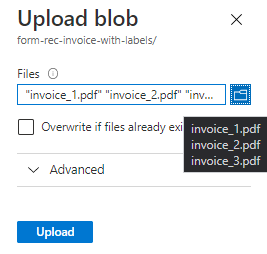

Selezionare Genera firma di accesso condiviso dal menu nella parte superiore della pagina.

Selezionare Metodo di firma → Chiave di delega utente.

Definire le Autorizzazioni selezionando o deselezionando la casella di controllo appropriata.

- Assicurarsi che le autorizzazioni Lettura, Scrittura, Eliminazione ed Elenco siano selezionate.

Importante

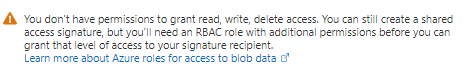

Se viene visualizzato un messaggio simile al seguente, sarà anche necessario assegnare l'accesso ai dati dei BLOB nell'account di archiviazione:

Il controllo degli accessi in base al ruolo di Azure è il sistema di autorizzazione usato per gestire l'accesso alle risorse di Azure. Il controllo degli accessi in base al ruolo di Azure consente di gestire l'accesso e le autorizzazioni per le risorse di Azure.

Assegnare un ruolo di Azure per l'accesso ai dati dei BLOB per assegnare un ruolo che consenta le autorizzazioni di lettura, scrittura ed eliminazione per il contenitore di archiviazione di Azure. Vedere Collaboratore ai dati dei BLOB di archiviazione.

Specificare i tempi di Inizio e Scadenza della chiave firmata.

- Quando si crea un token di firma di accesso condiviso, la durata predefinita è di 48 ore. Dopo 48 ore, è necessario creare un nuovo token.

- Valutare la possibilità di impostare una durata maggiore per il tempo in cui si usa l'account di archiviazione per le operazioni del servizio Informazioni sui documenti.

- Il valore del tempo di scadenza è determinato dal fatto che si stia usando un Metodo di firma con Chiave dell'account o Chiave di delega utente:

- Chiave dell'account: sebbene non venga imposto un limite di tempo massimo, è consigliabile configurare un criterio di scadenza per limitare l'intervallo e ridurre al minimo la compromissione. Configurare un criterio di scadenza per le firme di accesso condiviso.

- Chiave di delega utente: il valore per il tempo di scadenza è al massimo di sette giorni dalla creazione del token di firma di accesso condiviso. La firma di accesso condiviso non è valida dopo la scadenza della chiave di delega utente, pertanto una firma di accesso condiviso con un tempo di scadenza superiore ai sette giorni rimarrà valida solo per sette giorni. Per altre informazioni, vedere Usare le credenziali di Microsoft Entra per proteggere una firma di accesso condiviso.

Il campo Indirizzi IP consentiti è facoltativo e specifica un indirizzo IP o un intervallo di indirizzi IP da cui accettare le richieste. Se l'indirizzo IP della richiesta non corrisponde all'indirizzo IP o all'intervallo di indirizzi specificato nel token di firma di accesso condiviso, l'autorizzazione ha esito negativo. L'indirizzo IP o un intervallo di indirizzi IP deve essere composto da indirizzi IP pubblici, non privati. Per altre informazioni, vedere Specificare un indirizzo IP o un intervallo IP.

Il campo Protocolli consentiti è facoltativo e specifica il protocollo consentito per una richiesta effettuata con il token di firma di accesso condiviso. Il valore predefinito è HTTPS.

Selezionare Genera URL e token SAS.

La stringa di query Token di firma di accesso condiviso del BLOB e l'URL di firma di accesso condiviso del BLOB vengono visualizzati nell'area inferiore della finestra. Per usare il token di firma di accesso condiviso del BLOB, aggiungerlo a un URI del servizio di archiviazione.

Copiare e incollare i valori del Token di firma di accesso condiviso del BLOB e dell'URL di firma di accesso condiviso del BLOB in una posizione sicura. Verranno visualizzati una sola volta e non possono essere recuperati una volta chiusa la finestra.

Per creare un URL di firma di accesso condiviso, accodare il token di firma di accesso condiviso (URI) all'URL di un servizio di archiviazione.

Usare Azure Storage Explorer

Azure Storage Explorer è un'app autonoma gratuita che consente di gestire facilmente le risorse di archiviazione cloud di Azure dal desktop.

Operazioni preliminari

È necessario che l'app Azure Storage Explorer sia installata nell'ambiente di sviluppo Windows, macOS o Linux.

Dopo aver installato l'app Azure Storage Explorer, connetterla all'account di archiviazione che si sta usando per Informazioni sui documenti.

Creare i token di firma di accesso condiviso

Aprire l'app Azure Storage Explorer nel computer locale e passare all'account di archiviazione connesso.

Espandere il nodo Account di archiviazione e selezionare Contenitori BLOB.

Espandere il nodo Contenitori BLOB e fare clic con il pulsante destro del mouse su un nodo del contenitore di archiviazione per visualizzare il menu delle opzioni.

Scegliere Ottieni firma di accesso condiviso dal menu delle opzioni.

Nella finestra Firma di accesso condiviso effettuare le selezioni seguenti:

- Selezionare il criterio di accesso (il valore predefinito è Nessuno).

- Specificare la data e l'ora di Inizio e Scadenza della chiave firmata. È consigliabile una breve durata perché, una volta generata, non è possibile revocare una firma di accesso condiviso.

- Selezionare il Fuso orario per la data e l'ora di inizio e scadenza (il valore predefinito è Locale).

- Definire le Autorizzazioni del contenitore selezionando le caselle di controllo Lettura, Scrittura, Elenco ed Eliminazione.

- Selezionare Key1 o Key2.

- Rivedere e selezionare Crea.

Verrà visualizzata una nuova finestra con il nome del Contenitore, l'URL di firma di accesso condiviso e la Stringa di query per il contenitore.

Copiare e incollare i valori dell'URL di firma di accesso condiviso e della stringa di query in una posizione sicura. Verranno visualizzati una sola volta e non possono essere recuperati una volta chiusa la finestra.

Per creare un URL di firma di accesso condiviso, accodare il token di firma di accesso condiviso (URI) all'URL di un servizio di archiviazione.

Usare l'URL di firma di accesso condiviso per concedere l'accesso

L'URL di firma di accesso condiviso include un set speciale di parametri di query. Questi parametri indicano in che modo il client accede alle risorse.

REST API

Per usare l'URL di firma di accesso condiviso con l'API REST, aggiungere l'URL di firma di accesso condiviso al corpo della richiesta:

{

"source":"<BLOB SAS URL>"

}

Ecco fatto! È stato illustrato come creare token di firma di accesso condiviso per autorizzare le modalità di accesso ai dati da parte dei client.

Passaggio successivo

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per