Controllo degli accessi in base al ruolo di Azure nei cluster Kubernetes abilitati per Azure Arc

I tipi di oggetto Kubernetes ClusterRoleBinding e RoleBinding consentono di definire l'autorizzazione in Kubernetes in modo nativo. Con il controllo degli accessi in base al ruolo di Azure, è possibile usare l'ID e le assegnazioni di ruolo di Microsoft Entra in Azure per controllare i controlli di autorizzazione nel cluster. Ciò consente di sfruttare i vantaggi delle assegnazioni di ruolo di Azure, ad esempio i log attività che mostrano tutte le modifiche del controllo degli accessi in base al ruolo di Azure in una risorsa di Azure, da usare con il cluster Kubernetes abilitato per Azure Arc.

Architettura

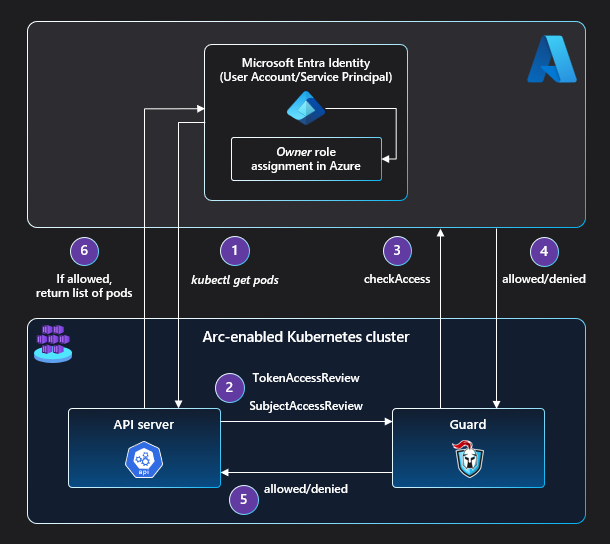

Per instradare tutti i controlli di accesso alle autorizzazioni al servizio di autorizzazione in Azure, nel cluster viene distribuito un server webhook (guard).

L'oggetto apiserver del cluster è configurato per l'uso dell'autenticazione del token webhook e dell'autorizzazione webhook in modo che TokenAccessReview le richieste e SubjectAccessReview vengano instradate al server webhook di protezione. Le TokenAccessReview richieste e SubjectAccessReview vengono attivate dalle richieste per le risorse Kubernetes inviate a apiserver.

Guard effettua quindi una checkAccess chiamata al servizio di autorizzazione in Azure per verificare se l'entità Microsoft Entra richiedente ha accesso alla risorsa di preoccupazione.

Se tale entità ha un ruolo che consente l'accesso, viene inviata una allowed risposta dal servizio di autorizzazione per proteggere. Guard, a sua volta, invia una allowed risposta a , consentendo all'entità apiserverchiamante di accedere alla risorsa Kubernetes richiesta.

Se l'entità non ha un ruolo che consente questo accesso, viene inviata una denied risposta dal servizio di autorizzazione per proteggere. Guard invia una denied risposta a , dando all'entità apiserverchiamante un errore 403 non consentito nella risorsa richiesta.

Passaggi successivi

- Usare la guida introduttiva per connettere un cluster Kubernetes ad Azure Arc.

- Configurare il controllo degli accessi in base al ruolo di Azure nel cluster Kubernetes abilitato per Azure Arc.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per