Connettere macchine virtuali ibride ad Azure su larga scala

È possibile abilitare Azure Arc per server abilitati per più computer Windows o Linux nell'ambiente in uso, con diverse opzioni flessibili a seconda dei requisiti. Usando lo script modello fornito, è possibile automatizzare ogni passaggio dell'installazione, inclusa la connessione ad Azure Arc. Tuttavia, è necessario eseguire manualmente questo script con un account con autorizzazioni elevate nel computer di destinazione e in Azure.

Un metodo per connettere i computer ai server abilitati per Azure Arc consiste nell'usare un'entità servizio Microsoft Entra. Questo metodo con l'entità servizio può essere usato invece di usare l'identità con privilegi per connettersi in modo interattivo al computer. Questa entità servizio è un'identità di gestione limitata speciale che ha solo l'autorizzazione minima necessaria per connettere computer ad Azure tramite il comando azcmagent. Questo metodo è più sicuro rispetto all'uso di un account con autorizzazioni elevate, come un Amministratore tenant, e segue le procedure consigliate per la sicurezza del controllo di accesso. L'entità servizio viene usata solo durante l'onboarding, non viene usata per altri scopi.

Prima di iniziare a connettere i computer, esaminare i requisiti seguenti:

Assicurarsi di disporre dell'autorizzazione di amministratore per i computer di cui si vuole eseguire l'onboarding.

Le autorizzazioni di amministrazione sono necessarie per installare l'agente computer Connessione ed nei computer; in Linux usando l'account radice e in Windows come membro del gruppo Administrators locale.

Esaminare i prerequisiti e verificare che la sottoscrizione e le risorse soddisfino i requisiti. Sarà necessario avere il ruolo di onboarding di Azure Connected Machine o il ruolo Collaboratore per il gruppo di risorse del computer. Assicurarsi di registrare il provider di risorse di Azure indicato sotto preventivamentre nella sottoscrizione target.

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureArcData (se si prevede di abilitare le istanze server SQL per Arc)

Vedere la procedura dettagliata qui: Prerequisiti dei provider di risorse di Azure

Per informazioni sulle aree supportate e altre considerazioni correlate, vedere Aree di Azure supportate. Esaminare anche la guida alla pianificazione su larga scala per comprendere i criteri di progettazione e distribuzione, nonché le raccomandazioni di gestione e monitoraggio.

Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

Connessione automatica per SQL Server

Quando si connette un server Windows o Linux ad Azure Arc in cui è installato anche Microsoft SQL Server, anche le istanze di SQL Server verranno connesse automaticamente ad Azure Arc. SQL Server abilitato da Azure Arc offre un inventario dettagliato e funzionalità di gestione aggiuntive per le istanze e i database di SQL Server. Come parte del processo di connessione, un'estensione viene distribuita nel server abilitato per Azure Arc e i nuovi ruoli verranno applicati ai database e a SQL Server. Se non si vuole connettere automaticamente SQL Server ad Azure Arc, è possibile rifiutare aggiungendo un tag al server Windows o Linux con il nome ArcSQLServerExtensionDeployment e il valore Disabled quando è connesso ad Azure Arc.

Per ulteriori informazioni, vedere Gestione delle connessioni automatiche per SQL Server abilitato da Azure Arc.

Creare un'entità servizio per l'onboarding su larga scala

È possibile creare un'entità servizio nel portale di Azure o usando Azure PowerShell.

Nota

Per creare un'entità servizio, il tenant di Microsoft Entra deve consentire agli utenti di registrare le applicazioni. In caso contrario, l'account deve essere membro del ruolo amministrativo Amministratore applicazione o Amministratore applicazione cloud. Per altre informazioni sui requisiti a livello di tenant, vedere Delegare le autorizzazioni di registrazione delle app in Microsoft Entra ID. Per assegnare ruoli del server abilitati per Arc, l'account deve essere membro del ruolo Proprietario o Amministratore accesso utenti nella sottoscrizione da usare per l'onboarding.

Portale di Azure

Il servizio Azure Arc nel portale di Azure offre un modo semplificato per creare un'entità servizio che può essere usata per connettere i computer ibridi ad Azure.

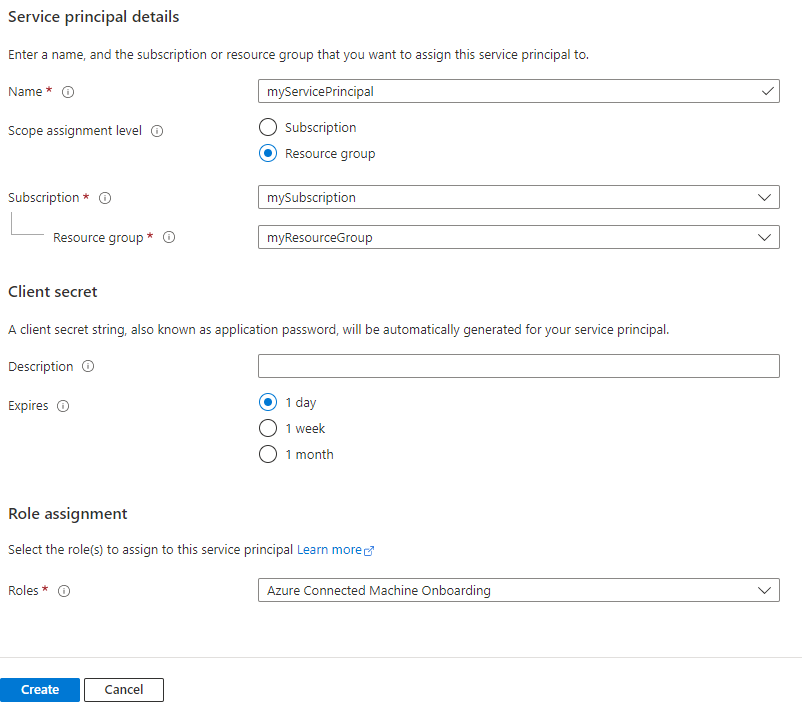

- Nel portale di Azure passare ad Azure Arc e quindi selezionare Entità servizio nel menu a sinistra.

- Selezionare Aggiungi.

- Immettere un nome per l'entità servizio.

- Scegliere se l'entità servizio avrà accesso a un'intera sottoscrizione o solo a un gruppo di risorse specifico.

- Selezionare la sottoscrizione (e il gruppo di risorse, se applicabile) a cui avrà accesso l'entità servizio.

- Nella sezione Segreto client selezionare la durata per cui verrà usato il segreto client generato. Facoltativamente, è possibile immettere un nome descrittivo di propria scelta nel campo Descrizione.

- Nella sezione Assegnazione di ruolo selezionare Onboarding di Azure Connected Machine.

- Seleziona Crea.

Azure PowerShell

È possibile usare Azure PowerShell per creare un'entità servizio con il cmdlet New-AzADServicePrincipal.

Controllare il contesto della sessione di Azure PowerShell per assicurarsi di lavorare nella sottoscrizione corretta. Usare Set-AzContext se è necessario modificare la sottoscrizione.

Get-AzContextEseguire il comando seguente per creare un'entità servizio e assegnarle il ruolo di onboarding di Azure Connected Machine per la sottoscrizione selezionata. Dopo aver creato l'entità servizio, verrà stampato l'ID applicazione e il segreto. Il segreto è valido per 1 anno, dopo il quale sarà necessario generare un nuovo segreto e aggiornare gli script con il nuovo segreto.

$sp = New-AzADServicePrincipal -DisplayName "Arc server onboarding account" -Role "Azure Connected Machine Onboarding" $sp | Format-Table AppId, @{ Name = "Secret"; Expression = { $_.PasswordCredentials.SecretText }}AppId Secret ----- ------ aaaaaaaa-bbbb-cccc-dddd-eeeeeeeeeeee PASSWORD_SHOWN_HEREI valori delle proprietà seguenti vengono usati con i parametri passati al

azcmagent:- Il valore della proprietà AppId viene usato per il valore del parametro

--service-principal-id - Il valore dalla proprietà segreto viene usato per il parametro

--service-principal-secretper la connessione dell'agente.

- Il valore della proprietà AppId viene usato per il valore del parametro

Generare lo script di installazione dal portale di Azure

Usare il portale di Azure per creare uno script che automatizza il download e l'installazione dell'agente e stabilisce la connessione con Azure Arc. Per completare il processo, seguire questi passi:

Nel browser passare al portale di Azure.

Nella pagina Computer - Azure Arc selezionare Aggiungi/Crea in alto a sinistra e quindi selezionare Aggiungi un computer dal menu a discesa.

Nella pagina Aggiungi server con Azure Arc selezionare il riquadro Aggiungi più server e quindi selezionare Genera script.

Nella pagina Informazioni di base specificare quanto segue:

- Selezionare la sottoscrizione e il gruppo di risorse per il computer.

- Nell'elenco a discesa Area selezionare l'area di Azure in cui archiviare i metadati dei server.

- Nell'elenco a discesa Sistema operativo selezionare il sistema operativo in cui è configurato lo script.

- Per Metodo di connettività, selezionare il modo in cui l'agente di Azure Connected Machine deve connettersi a Internet:

- Endpoint pubblico

- Server proxy: immettere l'indirizzo IP del server proxy o il nome e il numero di porta che verrà usato dal computer, nel formato

http://<proxyURL>:<proxyport>. - Endpoint privato: selezionare un ambito collegamento privato e un endpoint esistenti oppure crearne uno nuovo.

- Selezionare Avanti.

- Nella sezione Autenticazione dell'elenco a discesa Entità servizio selezionare Arc per server. Selezionare Avanti.

Nella pagina Tag esaminare l'impostazione predefinita e suggerita di Tag di località fisica e immettere un valore oppure specificare una o più opzioni per Tag personalizzati in base ai propri standard.

Selezionare Avanti.

Nella pagina Scarica ed esegui script esaminare le informazioni di riepilogo e quindi selezionare Scarica. Se occorre ancora apportare modifiche, selezionare Indietro.

Per Windows, viene richiesto di salvare OnboardingScript.ps1 e per Linux OnboardingScript.sh nel computer.

Installare l'agente e connettersi ad Azure

Prendendo in considerazione il modello di script creato in precedenza, è possibile installare e configurare l'agente Connected Machine in più computer Linux e Windows ibridi usando lo strumento di automazione preferito delle organizzazioni. Lo script esegue passaggi simili descritti nell'articolo Connettere computer ibridi ad Azure dal portale di Azure. La differenza si trova nel passaggio finale, in cui viene stabilita la connessione ad Azure Arc tramite il comando azcmagent con l'uso dell'entità servizio.

Le impostazioni seguenti consentono di configurare il comando azcmagent da usare per l'entità servizio.

service-principal-id: identificatore univoco (GUID) che rappresenta l'ID applicazione dell'entità servizio.service-principal-secret| Password dell'entità servizio.tenant-id: il identificatore univoco (GUID), che rappresenta l'istanza dedicata di Microsoft Entra ID.subscription-id: ID sottoscrizione (GUID) della sottoscrizione di Azure in cui si desiderano collocare i computer.resource-group: nome del gruppo di risorse in cui si desidera che appartengano i computer connessi.location: vedere le aree di Azure supportate. La località può essere uguale o diversa da quella del gruppo di risorse.resource-name: (facoltativo) usato per la rappresentazione delle risorse di Azure del computer locale. Se non si specifica questo valore, viene usato il nome host del computer.

Per altre informazioni sullo strumento della riga di comando azcmagent, vedere la pagina relativa al riferimento Azcmagent.

Nota

Lo script di Windows PowerShell supporta solo l'esecuzione da una versione a 64 bit di Windows PowerShell.

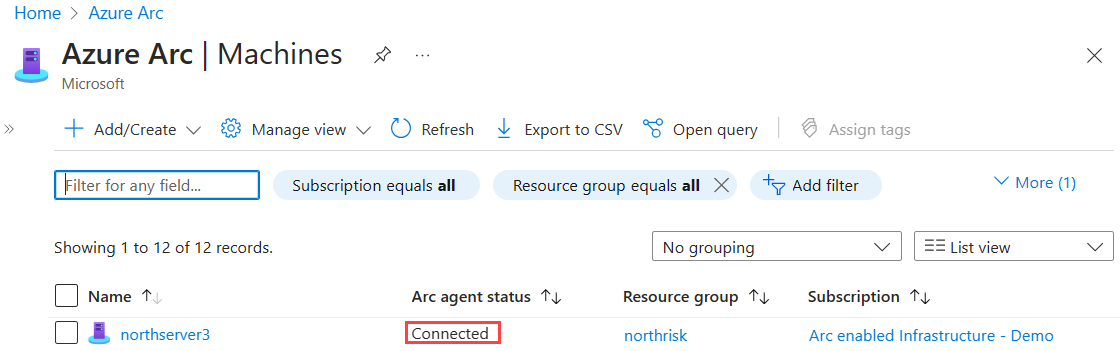

Dopo aver installato l'operatore e averlo configurato per la connessione ai server abilitati per Azure Arc, passa al portale di Azure per verificare che il server sia stato collegato correttamente. Visualizzare i computer nel portale di Azure.

Passaggi successivi

- Vedere la Guida alla pianificazione e alla distribuzione per pianificare la distribuzione di server abilitati per Azure Arc su qualsiasi scala e implementare la gestione e il monitoraggio centralizzati.

- Informazioni su come risolvere i problemi di connessione dell'agente.

- Informazioni su come gestire il computer usando i criteri di Azure, ad esempio per la configurazione guest della VM, verificare che i computer stiano segnalando l'area di lavoro Log Analytics prevista, monitorare con Informazioni dettagliate sulle VM e altro ancora.