Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

I server abilitati per Azure Arc sono progettati per connettere i server in esecuzione in locale o in altri cloud ad Azure. In genere, non si connetterebbe una macchina virtuale di Azure ad Azure Arc perché tutte le stesse funzionalità sono disponibili in modo nativo per queste macchine virtuali. Le macchine virtuali di Azure hanno già una rappresentazione in Azure Resource Manager, estensioni di macchine virtuali, identità gestite e Criteri di Azure. Se si tenta di installare i server abilitati per Azure Arc in una macchina virtuale di Azure, verrà visualizzato un messaggio di errore che informa che non è supportato.

Anche se non è possibile installare server abilitati per Azure Arc in una macchina virtuale di Azure per scenari di produzione, è possibile configurare i server abilitati per Azure Arc per l'esecuzione in una macchina virtuale di Azure solo a scopo di valutazione e test. Questo articolo illustra come preparare una macchina virtuale di Azure in modo che sia simile a un server locale a scopo di test.

Nota

I passaggi descritti in questo articolo sono destinati alle macchine virtuali ospitate nel cloud di Azure. I server abilitati per Azure Arc non sono supportati nelle macchine virtuali in esecuzione nell'hub di Azure Stack o in Azure Stack Edge.

Prerequisiti

- L'account viene assegnato al ruolo Collaboratore macchina virtuale. Per registrare e gestire la macchina virtuale di Azure con i server abilitati per Azure Arc, si è membri del ruolo Amministratore risorse di Azure Connected Machine o Collaboratore nel gruppo di risorse.

- La macchina virtuale di Azure esegue un sistema operativo supportato dai server abilitati per Azure Arc. Se non si ha una macchina virtuale di Azure, è possibile distribuire una macchina virtuale Windows semplice o una macchina virtuale Ubuntu Linux 18.04 LTS semplice.

- La macchina virtuale di Azure può comunicare in uscita per scaricare il pacchetto dell'agente di Azure Connected Machine per Windows dall'Area download Microsoft e Linux dal repository dei pacchetti Microsoft. Se la connettività in uscita a Internet è limitata seguendo i criteri di sicurezza IT, è possibile scaricare manualmente il pacchetto dell'agente e copiarlo in una cartella nella macchina virtuale di Azure.

- Un account con privilegi elevati (ovvero un amministratore o come radice) nella macchina virtuale e l'accesso RDP o SSH alla macchina virtuale.

Riepilogo dei passaggi

Per iniziare a gestire la macchina virtuale di Azure come server abilitato per Azure Arc, è necessario apportare le modifiche seguenti alla macchina virtuale di Azure prima di poter installare e configurare i server abilitati per Azure Arc.

Rimuovere tutte le estensioni VM distribuite nella macchina virtuale di Azure, ad esempio l'agente di Monitoraggio di Azure. Anche se i server abilitati per Azure Arc supportano molte delle stesse estensioni delle macchine virtuali di Azure, l'agente di Azure Connected Machine non è in grado di gestire le estensioni di macchina virtuale già distribuite nella macchina virtuale.

Disabilitare l'agente guest Windows o Linux di Azure. L'agente guest della macchina virtuale di Azure ha uno scopo simile all'agente di Azure Connected Machine. Per evitare conflitti tra i due, l'agente di macchine virtuali di Azure deve essere disabilitato. Una volta disabilitato, non è possibile usare le estensioni della macchina virtuale o alcuni servizi di Azure.

Creare una regola di sicurezza per negare l'accesso al servizio metadati dell'istanza di Azure (IMDS). IMDS è un'API REST che le applicazioni possono chiamare per ottenere informazioni sulla rappresentazione della macchina virtuale in Azure, inclusi l'ID risorsa e la posizione. IMDS fornisce anche l'accesso a tutte le identità gestite assegnate al computer. I server abilitati per Azure Arc forniscono la propria implementazione IMDS e restituiscono informazioni sulla rappresentazione di Azure Arc della macchina virtuale. Per evitare situazioni in cui entrambi gli endpoint IMDS sono disponibili e le app devono scegliere tra i due, si blocca l'accesso all'istanza IMDS della macchina virtuale di Azure in modo che l'implementazione IMDS del server abilitata per Azure Arc sia l'unica disponibile.

Dopo aver apportato queste modifiche, la macchina virtuale di Azure si comporta come qualsiasi computer o server all'esterno di Azure ed è al punto di partenza necessario per installare e valutare i server abilitati per Azure Arc.

Quando i server abilitati per Azure Arc sono configurati nella macchina virtuale, vengono visualizzate due rappresentazioni in Azure. Una è la risorsa macchina virtuale di Azure, con un tipo di risorsa Microsoft.Compute/virtualMachines e l'altra è una risorsa di Azure Arc, con un tipo di risorsa Microsoft.HybridCompute/machines. In seguito alla prevenzione della gestione del sistema operativo guest dal server host fisico condiviso, il modo migliore per considerare le due risorse è la risorsa macchina virtuale di Azure è l'hardware virtuale per la macchina virtuale e si controlla lo stato di alimentazione e si visualizzano le informazioni sullo SKU, sulla rete e sulle configurazioni di archiviazione. La risorsa Azure Arc gestisce il sistema operativo guest in tale macchina virtuale e può essere usata per installare le estensioni, visualizzare i dati di conformità per Criteri di Azure e completare qualsiasi altra attività supportata dai server abilitati per Azure Arc.

Guida dettagliata

Nota

Per Windows, impostare la variabile di ambiente per eseguire l'override di ARC in un'installazione di macchina virtuale di Azure.

[System.Environment]::SetEnvironmentVariable("MSFT_ARC_TEST",'true', [System.EnvironmentVariableTarget]::Machine)

Per Linux, impostare la variabile di ambiente per eseguire l'override di ARC in un'installazione di macchina virtuale di Azure.

export MSFT_ARC_TEST=true

Rimuovere tutte le estensioni della macchina virtuale nella macchina virtuale di Azure.

Nel portale di Azure passare alla risorsa macchina virtuale di Azure e nel riquadro a sinistra selezionare Estensioni. Se nella macchina virtuale sono installate estensioni, selezionare singolarmente ogni estensione e quindi selezionare Disinstalla. Attendere il completamento della disinstallazione di tutte le estensioni prima di procedere al passaggio 2.

Disabilitare l'agente guest della macchina virtuale di Azure.

Per disabilitare l'agente guest della macchina virtuale di Azure, connettersi alla macchina virtuale usando Connessione Desktop remoto (Windows) o SSH (Linux) ed eseguire i comandi seguenti per disabilitare l'agente guest.

Per Windows, eseguire i comandi di PowerShell seguenti:

Set-Service WindowsAzureGuestAgent -StartupType Disabled -Verbose Stop-Service WindowsAzureGuestAgent -Force -VerbosePer Linux, eseguire i comandi seguenti:

sudo systemctl stop walinuxagent sudo systemctl disable walinuxagentBloccare l'accesso all'endpoint IMDS di Azure.

Nota

Le configurazioni seguenti devono essere applicate per la versione 169.254.169.254 e 169.254.169.253. Si tratta di endpoint usati rispettivamente per IMDS in Azure e in Locale di Azure.

Mentre sei ancora collegato al server, configura i comandi seguenti per bloccare l'accesso all'endpoint IMDS di Azure. Esegui il comando di Windows PowerShell seguente:

New-NetFirewallRule -Name BlockAzureIMDS -DisplayName "Block access to Azure IMDS" -Enabled True -Profile Any -Direction Outbound -Action Block -RemoteAddress 169.254.169.254Per Linux, consultare la documentazione della distribuzione per il modo migliore per bloccare l'accesso in uscita a

169.254.169.254/32nella porta TCP 80. In genere si blocca l'accesso in uscita con il firewall predefinito, ma è anche possibile bloccarlo temporaneamente con iptable o nftable.Se la macchina virtuale di Azure esegue Ubuntu, seguire questa procedura per configurare il firewall non complicato (UFW):

sudo ufw --force enable sudo ufw deny out from any to 169.254.169.254 sudo ufw default allow incomingSe la macchina virtuale di Azure esegue, Red Hat o SUSE Linux Enterprise Server (SLES), seguire questa procedura per configurare il firewall:

sudo firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 1 -p tcp -d 169.254.169.254 -j REJECT sudo firewall-cmd --reloadPer altre distribuzioni, consultare la documentazione del firewall o configurare una regola iptable generica con il comando seguente:

sudo iptables -I OUTPUT 1 -d 169.254.169.254 -j REJECTNota

La configurazione di iptable deve essere impostata dopo ogni riavvio, a meno che non venga usata una soluzione iptable persistente.

Installare e configurare l'agente di Azure Connected Machine.

La macchina virtuale è ora pronta per iniziare a valutare i server abilitati per Azure Arc. Per installare e configurare l'agente di Azure Connected Machine, vedere Connettere computer ibridi usando il portale di Azure e seguire la procedura per generare uno script di installazione e installare usando il metodo con script.

Nota

Se la connettività in uscita a Internet è limitata dalla macchina virtuale di Azure, è possibile scaricare manualmente il pacchetto dell'agente. Copiare il pacchetto dell'agente nella macchina virtuale di Azure e modificare lo script di installazione dei server abilitati per Azure Arc per fare riferimento alla cartella di origine.

Se non è stato eseguito uno dei passaggi, lo script di installazione rileva che è in esecuzione in una macchina virtuale di Azure e termina con un errore. Verificare di aver completato i passaggi da 1 a 3 quindi di rieseguire lo script.

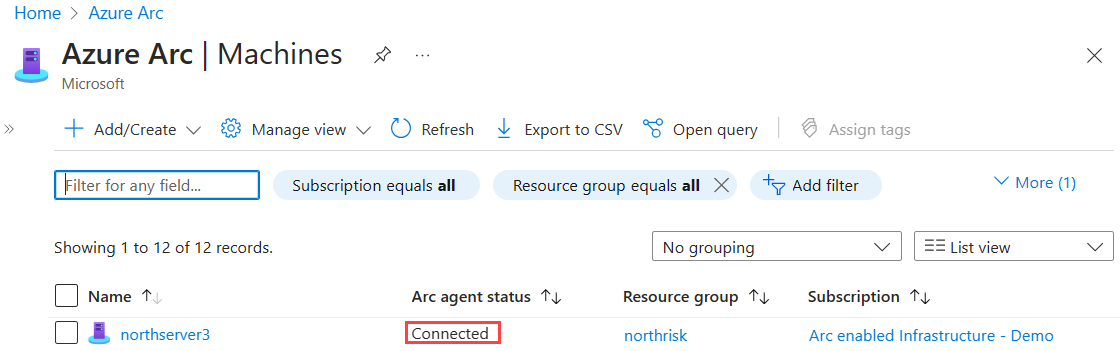

Verificare la connessione con Azure Arc

Dopo aver installato e configurato l'agente da registrare con i server abilitati per Azure Arc, passare al portale di Azure per verificare che il server sia stato connesso correttamente. Visualizzare la propria macchina virtuale nel portale di Azure.

Passaggi successivi

Informazioni su come pianificare e abilitare un numero elevato di computer nei server abilitati per Azure Arc per semplificare la configurazione delle funzionalità essenziali di gestione e monitoraggio della sicurezza in Azure.

Informazioni sulle estensioni di macchine virtuali di Azure supportate disponibili per semplificare la distribuzione con altri servizi di Azure, ad esempio Automazione, KeyVault e altri per il computer Windows o Linux.

Al termine del test, disinstallare l'agente di Azure Connected Machine.