Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo illustra come ospitare server MCP ( Remote Model Context Protocol ) in Funzioni di Azure. Si apprenderà anche come usare l'autenticazione predefinita per configurare l'autorizzazione dell'endpoint server e proteggere meglio gli strumenti di intelligenza artificiale.

Esistono due modi per ospitare un server MCP remoto in Funzioni di Azure:

| Opzione server MCP | Description | Ideale per... |

|---|---|---|

| Server di estensione MCP | Usa l'estensione MCP di Funzioni di Azure per creare server MCP personalizzati, in cui il trigger di estensione consente di definire gli endpoint degli strumenti. Questi server sono supportati in tutti i linguaggi di Funzioni e vengono sviluppati, distribuiti e gestiti come qualsiasi altra app per le funzioni. | Quando si ha già familiarità con Funzioni e il relativo modello di programmazione basato sulle associazioni. |

| Server autogestito | Le funzioni possono ospitare un progetto server MCP creato usando gli SDK MCP standard. | Quando hai già costruito il tuo server utilizzando gli SDK MCP ufficiali e stai cercando un hosting basato su eventi, serverless e scalabile in Azure. |

Annotazioni

La possibilità di ospitare server MCP utilizzando le Funzioni di Azure con gli SDK MCP ufficiali è attualmente in versione di anteprima.

Questa esercitazione illustra entrambe le opzioni del server MCP supportate da Funzioni. Selezionare la scheda più adatta allo scenario.

In questa esercitazione si usa Visual Studio Code per:

- Creare un progetto server MCP usando l'estensione MCP.

- Eseguire e verificare il server MCP in locale.

- Creare un'app per le funzioni in Azure.

- Distribuire il progetto server MCP.

- Abilitare l'autenticazione predefinita.

Importante

Questo articolo supporta attualmente solo C#, Python e TypeScript. Per completare la guida introduttiva, selezionare una di queste lingue supportate nella parte superiore dell'articolo.

Questo articolo supporta la versione 4 del modello di programmazione Node.js per Funzioni di Azure.

Questo articolo supporta la versione 2 del modello di programmazione Python per Funzioni di Azure.

Prerequisiti

Visual Studio Code con queste estensioni:

Estensione Funzioni di Azure. Questa estensione richiede Azure Functions Core Tools e tenta di installarla quando non è disponibile.

Estensione dell'interfaccia della riga di comando per sviluppatori di Azure.

Interfaccia della riga di comando di Azure. È anche possibile eseguire i comandi dell'interfaccia della riga di comando di Azure in Azure Cloud Shell.

Un account Azure con una sottoscrizione attiva. Creare un account gratuito.

Creare il progetto server MCP

Usare Visual Studio Code per creare in locale un progetto server MCP nel linguaggio preferito.

In Visual Studio Code premere F1 per aprire il riquadro comandi. Cercare ed eseguire il comando

Azure Functions: Create New Project....Scegliere la posizione della directory per l'area di lavoro del progetto e quindi scegliere Seleziona. È necessario creare una nuova cartella o scegliere una cartella vuota per l'area di lavoro del progetto. Non scegliere una cartella di progetto che fa già parte di un'area di lavoro.

Quando richiesto, immettere le informazioni seguenti:

Rapido Selection Selezionare un tipo di progetto Scegliere C#.Selezionare un runtime .NET Scegliere .NET 8.0 LTS.Selezionare un modello per la prima funzione del progetto Scegliere MCP Tool trigger.Specificare un nome di funzione Digitare McpTrigger.Specificare uno spazio dei nomi Digitare My.Functions.Livello di autorizzazione Scegliere FUNCTION, che richiede la chiave di accesso per la connessione al server MCP remoto.Selezionare come si vuole aprire il progetto Scegliere Open in current window.

Quando richiesto, immettere le informazioni seguenti:

Rapido Selection Selezionare un tipo di progetto Scegliere TypeScript.Selezionare un modello per la prima funzione del progetto Scegliere MCP Tool trigger.Specificare un nome di funzione Digitare mcpToolTrigger.Livello di autorizzazione Scegliere FUNCTION, che richiede la chiave di accesso per la connessione al server MCP remoto.Selezionare come si vuole aprire il progetto Scegliere Open in current window.

Quando richiesto, immettere le informazioni seguenti:

Rapido Selection Selezionare un tipo di progetto Scegliere Python.Selezionare l'interprete Python per creare un ambiente virtuale Scegliere l'interprete Python preferito. Se un’opzione non viene visualizzata, digitare il percorso completo del file binario di Python. Selezionare un modello per la prima funzione del progetto Scegliere MCP Tool trigger.Nome della funzione da creare Inserisci mcp_trigger.Livello di autorizzazione Scegliere FUNCTION, che richiede la chiave di accesso per la connessione al server MCP remoto.Selezionare come si vuole aprire il progetto Scegliere Open in current window.

Usando queste informazioni, Visual Studio Code genera un progetto di codice per un trigger del server MCP. È possibile visualizzare i file di progetto locali in Explorer.

Avviare il server MCP in locale

Per eseguire le app per le funzioni è necessario un componente di archiviazione. Prima di avviare il server, avviare l'emulatore di archiviazione locale:

In local.setting.json, assicurarsi di disporre di

"AzureWebJobsStorage": "UseDevelopmentStorage=true".In Visual Studio Code premere F1 per aprire il riquadro comandi. Nel riquadro comandi cercare e selezionare

Azurite: Start.Controllare la barra inferiore e verificare che i servizi di emulazione di Azurite siano in esecuzione. In questo caso, è ora possibile eseguire il server in locale.

Per avviare l'esecuzione in locale, premere F5.

Per eseguire le app per le funzioni è necessario un componente di archiviazione. Prima di avviare il server, avviare l'emulatore di archiviazione locale:

In local.setting.json, assicurarsi di disporre di

"AzureWebJobsStorage": "UseDevelopmentStorage=true".In Visual Studio Code premere F1 per aprire il riquadro comandi. Nel riquadro comandi cercare e selezionare

Azurite: Start.Controllare la barra inferiore e verificare che i servizi di emulazione di Azurite siano in esecuzione. In questo caso, è ora possibile eseguire il server in locale.

Per avviare l'esecuzione in locale, premere F5.

Per eseguire le app per le funzioni è necessario un componente di archiviazione. Prima di avviare il server, avviare l'emulatore di archiviazione locale:

In local.setting.json, assicurati di disporre di

"AzureWebJobsStorage": "UseDevelopmentStorage=true".In Visual Studio Code premere F1 per aprire il riquadro comandi. Nel riquadro comandi cercare e selezionare

Azurite: Start.Controllare la barra inferiore e verificare che i servizi di emulazione di Azurite siano in esecuzione. In questo caso, è ora possibile eseguire il server in locale.

Per avviare l'esecuzione in locale, premere F5.

Testare il server

Trova la

.vscodedirectory e aprimcp.json. L'editor deve aggiungere le informazioni di connessione del server.Avviare il server selezionando il pulsante Start sopra il nome del server.

Quando ci si connette al server, viene visualizzato il numero di strumenti disponibili sopra il nome del server.

Aprire la chat copilot di Visual Studio Code in modalità agente, quindi porre una domanda. Ad esempio, "Saluta con #il-nome-del-tuo-server-locale". Questa domanda garantisce che Copilot usi il server per rispondere alla domanda.

Quando Copilot richiede di eseguire uno strumento dal server MCP locale, selezionare Consenti.

Disconnettersi dal server al termine del test selezionando Arresta e

Cntrl+Cper interrompere l'esecuzione in locale.

Suggerimento

Nella finestra chat di Copilot selezionare l'icona dello strumento nella parte inferiore per visualizzare l'elenco dei server e degli strumenti disponibili per la chat. Verificare che il server MCP locale sia controllato durante il test.

Autorizzazione del server MCP remoto

Esistono due modi per ridurre o impedire l'uso non autorizzato degli endpoint server MCP remoti:

| Metodo | Description |

|---|---|

| Autenticazione server predefinita (anteprima) | Le funzioni includono l'autenticazione e l'autorizzazione predefinita del servizio app che implementa i requisiti OAuth del protocollo di specifica di autorizzazione MCP . I client che tentano di accedere al server vengono reindirizzati a un provider di identità configurato, ad esempio Microsoft Entra ID, per l'autenticazione prima di potersi connettere. Questo metodo fornisce il massimo livello di sicurezza per gli endpoint degli strumenti. |

| Autenticazione basata su chiave | Per impostazione predefinita, Funzioni implementa un requisito della chiave di accesso in modo che i client che tentano di usare gli strumenti server MCP debbano presentare un valore di chiave privata condivisa nell'intestazione della richiesta. Anche se non fornisce lo stesso livello di sicurezza dell'autenticazione basata su OAuth, le chiavi di accesso rendono più difficile accedere agli strumenti pubblici. Usare un Anonymous livello di accesso per disabilitare le chiavi di accesso nel server quando si usa l'autenticazione basata su OAuth. |

Annotazioni

Questa esercitazione contiene istruzioni dettagliate di configurazione per la funzionalità predefinita di autorizzazione e autenticazione del server, che potrebbe essere anche definita come Autenticazione del Servizio App in altri articoli. È possibile trovare una panoramica della funzionalità e alcune indicazioni sull'utilizzo nell'articolo Configurare l'autorizzazione server predefinita (anteprima).

Disabilitare l'autenticazione basata su chiave

La funzionalità predefinita di autorizzazione server è un componente separato da Funzioni di Azure. Quando si usa l'autenticazione server, è consigliabile disabilitare prima l'autenticazione basata su chiave consentendo l'accesso anonimo.

Per disabilitare l'autenticazione basata su host nel server MCP, impostare system.webhookAuthorizationLevel su Anonymous nel file host.json.

{

"version": "2.0",

"extensions": {

"mcp": {

...

"system": {

"webhookAuthorizationLevel": "Anonymous"

}

}

}

}

Creare l'app per le funzioni in Azure

Creare un'applicazione di funzione nel Piano di consumo flessibile in Azure che ospita il server MCP.

Nel portale di Azure dal menu o dalla pagina home selezionare Crea una risorsa.

Selezionare Attività iniziali e quindi Crea in App per le funzioni.

In Selezionare un'opzione di hosting, scegliere A consumo Flex>Seleziona.

Nella pagina Informazioni di base usare le impostazioni dell'app per le funzioni specificate nella tabella seguente:

Impostazione Valore suggerito Description Subscription Il tuo abbonamento Sottoscrizione in cui si crea la nuova app per le funzioni. Gruppo di risorse myResourceGroup Il nome del nuovo gruppo di risorse in cui viene creata l'app per le funzioni. Nome dell'app per le funzioni Nome globalmente univoco Nome che identifica la tua nuova applicazione di funzioni. I caratteri validi sono a-z(senza distinzione tra maiuscole e minuscole),0-9e-.Regione Area preferita Selezionare un'area vicina a sé o vicina ad altri servizi a cui le funzioni possono accedere. Le aree non supportate non vengono visualizzate. Per altre informazioni, vedere Visualizzare le aree attualmente supportate. Stack di esecuzione Lingua preferita Scegliere uno degli stack di runtime del linguaggio supportati. La modifica nel portale con Visual Studio Code per il Web è attualmente disponibile solo per le app Node.js, PowerShell e Python. La libreria di classi C# e le funzioni Java devono essere sviluppate localmente. Versione Versione della lingua Scegliere una versione supportata dello stack di runtime del linguaggio. Dimensioni dell'istanza Impostazione predefinita Determina la quantità di memoria dell'istanza allocata per ogni istanza dell'app. Per altre informazioni, vedere Dimensioni dell'istanza. Nella pagina Archiviazione accettare il comportamento predefinito della creazione di un nuovo account di archiviazione host predefinito o scegliere di usare un account di archiviazione esistente.

Nella pagina Monitoraggio verificare che l'opzione Abilita Application Insights sia selezionata. Accettare l'impostazione predefinita per creare una nuova istanza di Application Insights oppure scegliere di usare un'istanza esistente. Quando si crea un'istanza di Application Insights, viene chiesto anche di selezionare un'area di lavoro Log Analytics.

Nella pagina Autenticazione modificare il tipo di autenticazione in Identità gestita per tutte le risorse. Con questa opzione, viene creata anche un'identità gestita assegnata dall'utente che l'app usa per accedere a queste risorse di Azure usando l'autenticazione dell'ID Microsoft Entra. Le identità gestite con Microsoft Entra ID offrono il massimo livello di sicurezza per la connessione alle risorse di Azure.

Accettare le opzioni predefinite nelle schede rimanenti e quindi selezionare Rivedi e crea per esaminare la configurazione dell'app scelta.

Quando si è soddisfatti, selezionare Crea per effettuare il provisioning e distribuire le funzioni e le risorse correlate.

Selezionare l'icona Notifiche nell'angolo superiore destro del portale e attendere che venga visualizzato il messaggio La distribuzione è riuscita.

Selezionare Vai alla risorsa per visualizzare la nuova applicazione di funzioni. È anche possibile selezionare Aggiungi al dashboard. In questo modo è più facile tornare in questa risorsa di app per le funzioni dal dashboard.

Screenshot della notifica di distribuzione.

Distribuire il progetto server MCP

Importante

La distribuzione in un'app per le funzioni esistente sovrascrive sempre il contenuto di tale app in Azure.

Nel riquadro comandi, premere enter, quindi selezionare Funzioni di Azure: Distribuisci nell'app per le funzioni.

Selezionare l'app per le funzioni appena creata. Quando viene richiesto di sovrascrivere le distribuzioni precedenti, selezionare Distribuisci per distribuire il codice della funzione nella nuova risorsa dell'app per le funzioni.

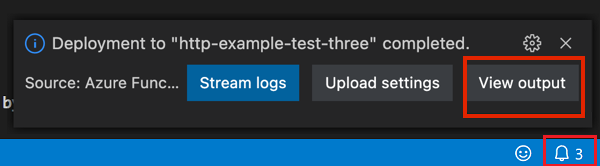

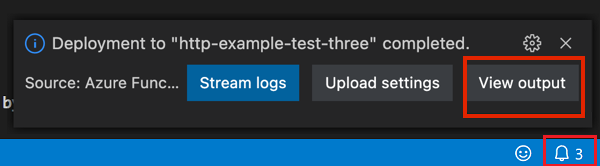

Al termine della distribuzione, selezionare Visualizza output per visualizzare i risultati della creazione e della distribuzione, incluse le risorse di Azure create. Se non si riesce a visualizzare la notifica, selezionare l'icona della campana nell'angolo in basso a destra per visualizzarla di nuovo.

Anche le app Python richiedono l'aggiunta di questa impostazione dell'app:

PYTHONPATH=/home/site/wwwroot/.python_packages/lib/site-packages.

È ora possibile distribuire il progetto server:

Importante

La distribuzione in un'app per le funzioni esistente sovrascrive sempre il contenuto di tale app in Azure.

Nel riquadro comandi, premere enter, quindi selezionare Funzioni di Azure: Distribuisci nell'app per le funzioni.

Selezionare l'app per le funzioni appena creata. Quando viene richiesto di sovrascrivere le distribuzioni precedenti, selezionare Distribuisci per distribuire il codice della funzione nella nuova risorsa dell'app per le funzioni.

Al termine della distribuzione, selezionare Visualizza output per visualizzare i risultati della creazione e della distribuzione, incluse le risorse di Azure create. Se non si riesce a visualizzare la notifica, selezionare l'icona della campana nell'angolo in basso a destra per visualizzarla di nuovo.

Al termine della distribuzione, verrà visualizzata una notifica in Visual Studio Code sulla connessione al server. Selezionare il pulsante Connetti per impostare le informazioni di connessione del server nell'editor in mcp.json.

Abilitare l'autorizzazione e l'autenticazione predefinite del server

L'istruzione seguente illustra come abilitare la funzionalità predefinita di autorizzazione e autenticazione nell'app server e configurare Microsoft Entra ID come provider di identità. Al termine, si esegue il test connettendosi al server in Visual Studio Code e si noterà che viene richiesto di eseguire l'autenticazione prima della connessione.

Configurare l'autenticazione nell'app server

Aprire l'app server nel portale di Azure e selezionare Impostazioni>Autenticazione dal menu a sinistra.

Selezionare Aggiungi provider di identità>Microsoft come provider di identità.

In Scegliere un tenant per l'applicazione e i relativi utenti selezionare Configurazione della forza lavoro (tenant corrente).

In Registrazione app: usare queste impostazioni:

Impostazione Selection Tipo di registrazione dell'app Creare una nuova registrazione dell'app Nome Immettere un nome descrittivo per l'app Scadenza del segreto client Consigliato: 180 giorni Tipi di account supportati Tenant corrente - Tenant singolo In Controlli aggiuntivi: per Requisiti dell'applicazione client selezionare Consenti richieste da applicazioni client specifiche, selezionare l'icona a forma di matita, aggiungere l'ID

aebc6443-996d-45c2-90f0-388ff96faa56client di Visual Studio Code e selezionare OK. Lasciare invariate le altre sezioni.In Impostazioni di autenticazione del servizio app usare queste impostazioni:

Impostazione Selection Limitare l'accesso Richiedere l'autenticazione Richieste non autenticate HTTP 401 Non autorizzato: consigliato per le API Archivio token Selezionare la casella che consente l'aggiornamento del token Seleziona Aggiungi. Dopo la propagazione delle impostazioni, verrà visualizzato il risultato seguente:

Preautorizzare Visual Studio Code come client

Selezionare il nome dell'app Entra accanto a Microsoft. Questa azione consente di visualizzare la panoramica della risorsa dell'app Entra.

Nel menu a sinistra trovare Gestisci -> Esporre un'API.

In Applicazioni client autorizzate selezionare +Aggiungi un'applicazione client.

Immettere l'ID client di Visual Studio Code:

aebc6443-996d-45c2-90f0-388ff96faa56.Selezionare la casella situata di fronte all'elemento visivo simile a

api://abcd123-efg456-hijk-7890123/user_impersonation.Seleziona Aggiungi applicazione.

Configurare i metadati delle risorse protette (anteprima)

Nella stessa visualizzazione Esporre un'API individuare la sezione Ambiti e copiare l'ambito che consente agli amministratori e agli utenti di fornire il consenso all'app Entra. Questo valore è simile a

api://abcd123-efg456-hijk-7890123/user_impersonation.Eseguire lo stesso comando precedente per aggiungere l'impostazione

WEBSITE_AUTH_PRM_DEFAULT_WITH_SCOPES:az functionapp config appsettings set --name <function-app-name> --resource-group <resource-group-name> --settings "WEBSITE_AUTH_PRM_DEFAULT_WITH_SCOPES=<scope>"Nella visualizzazione Esporre un'API, trova l'URI ID dell'applicazione (simile a

api://abcd123-efg456-hijk-7890123) nella parte superiore e salvalo per un passaggio successivo.

Connettersi al server

Aprire mcp.json all'interno della .vscode directory.

Quando si seleziona Connetti nel popup dopo la distribuzione, Visual Studio Code popola il file con le informazioni di connessione del server.

Se non si verifica questo passaggio, è anche possibile aprire Output (Ctrl/Cmd+Shift+U) per trovare il pulsante di connessione in linea alla fine dei log di distribuzione.

È anche possibile aggiungere manualmente le informazioni di connessione:

Ottenere il dominio del server eseguendo il comando seguente:

az functionapp show --name <FUNCTION_APP_NAME> --resource-group <RESOURCE_GROUP_NAME> --query "defaultHostName" --output tsvIn Visual Studio Code aprire il riquadro comandi, cercare ed eseguire il comando MCP: Aggiungi server... e quindi seguire queste istruzioni:

Rapido Suggerimento Tipo di server da aggiungere HTTP URL del server MCP https://<FUNCTION_APP_NAME>.azurewebsites.azurewebsites.net/runtime/webhooks/mcpNome server remote-mcp-server Dove installare il server Workspace Visual Studio Code apre automaticamente il

mcp.jsonfile di impostazione.

Seguire le istruzioni nella sezione successiva per connettersi al server a seconda della configurazione dell'autenticazione.

Con l'autenticazione e l'autorizzazione predefinite

Avviare il server remoto selezionando il pulsante Start sopra il nome del server.

Quando viene richiesta l'autenticazione con Microsoft, selezionare Consenti, quindi accedere con il messaggio di posta elettronica (quello usato per accedere al portale di Azure).

Quando ci si connette correttamente al server, viene visualizzato il numero di strumenti disponibili sopra il nome del server.

Aprire la chat copilot di Visual Studio Code in modalità agente, quindi porre una domanda. Ad esempio:

Greet with #your-remote-mcp-server-name.Arrestare il server al termine del test.

Per informazioni dettagliate su cosa accade quando Visual Studio Code tenta di connettersi al server MCP remoto, vedere Protocollo di autorizzazione del server.

Con la chiave di accesso

Se non si abilita l'autenticazione e l'autorizzazione predefinite e si desidera connettersi al server MCP utilizzando una chiave di accesso, il mcp.json dovrebbe contenere la chiave di accesso Functions nelle intestazioni di richiesta di una registrazione del server.

Visual Studio popola automaticamente la chiave di accesso all'avvio del server.

Il mcp.json file dovrebbe essere simile all'esempio seguente:

{

"servers": {

"remote-mcp-server": {

"type": "http",

"url": "https://${input:functionapp-domain}/runtime/webhooks/mcp",

"headers": {

"x-functions-key": "${input:functions-key}"

}

}

},

"inputs": [

{

"type": "promptString",

"id": "functions-key",

"description": "Functions App Key",

"password": true

},

{

"type": "promptString",

"id": "functionapp-domain",

"description": "The domain of the function app.",

"password": false

}

]

}

Se si vuole trovare manualmente la chiave di accesso, passare all'app per le funzioni nel portale di Azure. Nel menu a sinistra trovare Funzioni -> Chiavi dell'app. Nella sezione Chiavi di sistema trovare quello denominato mcp_extension.

Suggerimento

Per visualizzare i log di connessione, passare al nome del server e quindi selezionare Altro>Mostra output. Per altri dettagli sull'interazione tra il client (Visual Studio Code) e il server MCP remoto, selezionare l'icona a forma di ingranaggio e selezionare Traccia.

Configurare l'agente di Azure AI Foundry per l'uso degli strumenti

È possibile configurare un agente in Azure AI Foundry per usare gli strumenti esposti dai server MCP ospitati in Funzioni di Azure.

Nel portale Foundry, trova l'agente che vuoi configurare con i server MCP ospitati su Functions.

In Strumenti selezionare il pulsante Aggiungi , quindi selezionare + Aggiungi un nuovo strumento.

Selezionare la scheda Personalizzata , quindi selezionare Model Context Protocol (MCP) e il pulsante Crea .

Compila le seguenti informazioni:

- Nome: nome del server

- Server endpoint MCP remoto:

- Server di estensione MCP:

https://<server domain>/runtime/webhooks/mcp - Server autogestito:

https://<server domain>/mcp

- Server di estensione MCP:

- Autenticazione: scegliere "Microsoft Entra"

- Tipo: scegliere "Project Managed Identity"

- Destinatari: questo è l'URI DELL'ID app Entra da Configure protected resource metadata (Configura metadati delle risorse protette)

Per esempio:

Selezionare Connetti.

Testare ponendo una domanda a cui è possibile rispondere con l'aiuto di uno strumento server nella finestra di chat.

Protocollo di autorizzazione del server

Nell'output di debug di Visual Studio Code viene visualizzata una serie di richieste e risposte quando il client e il server MCP interagiscono. Quando si usa l'autorizzazione del server MCP predefinita, viene visualizzata la sequenza di eventi seguente:

- L'editor invia una richiesta di inizializzazione al server MCP.

- Il server MCP risponde con un errore che indica che è necessaria l'autorizzazione. La risposta include un puntatore ai metadati delle risorse protette (PRM) per l'applicazione. La funzionalità di autorizzazione integrata genera il PRM per l'app server.

- L'editor recupera il PRM e lo usa per identificare il server di autorizzazione.

- L'editor tenta di ottenere i metadati del server di autorizzazione (ASM) da un endpoint noto nel server di autorizzazione.

- Microsoft Entra ID non supporta ASM sul noto endpoint, quindi l'editor ricorre all'uso dell'endpoint dei metadati di OpenID Connect per ottenere l'ASM. Tenta di individuarlo inserendo l'endpoint noto prima di qualsiasi altra informazione sul percorso.

- Le specifiche di OpenID Connect hanno effettivamente definito che l'endpoint noto si trovi dopo le informazioni sul percorso, ed è qui che Microsoft Entra ID lo ospita. Quindi l'editor prova di nuovo con tale formato.

- L'editor recupera con successo l'ASM. Usa quindi queste informazioni con il proprio ID client per eseguire un accesso. A questo punto, l'editor chiede di accedere e fornire il consenso all'applicazione.

- Supponendo di aver eseguito correttamente l'accesso e il consenso, l'editor completa l'autenticazione. Ripete la richiesta di inizializzazione al server MCP, questa volta incluso un token di autorizzazione nella richiesta. Questo tentativo non è visibile a livello di output Debug, ma è possibile visualizzarlo a livello di output Trace.

- Il server MCP convalida il token e risponde con una risposta corretta alla richiesta di inizializzazione. Il flusso MCP standard continua da questo punto, con conseguente individuazione dello strumento MCP definito in questo esempio.

Risoluzione dei problemi

In caso di problemi, chiedere assistenza a GitHub Copilot. Ecco alcune idee specifiche per la risoluzione dei problemi:

Nessun'altra idea in questo momento. Ricordarsi di chiedere a Copilot chat su eventuali errori che si verificano.

Passaggi successivi

Informazioni su come registrare i server MCP ospitati in Funzioni di Azure nel Centro API di Azure.