Installare l'agente di Monitoraggio di Azure nei dispositivi client Windows usando il programma di installazione client

Usare il programma di installazione client per installare l'agente di Monitoraggio di Azure nei dispositivi client Windows e inviare i dati di monitoraggio all'area di lavoro Log Analytics. L'estensione Agente di Monitoraggio di Azure e il programma di installazione installano lo stesso agente sottostante e usano le regole di raccolta dati per configurare la raccolta dati. Questo articolo illustra come installare l'agente di Monitoraggio di Azure nei dispositivi client Windows usando il programma di installazione client e come associare le regole di raccolta dati ai dispositivi client Windows.

Nota

Questo articolo fornisce indicazioni specifiche per l'installazione dell'agente di Monitoraggio di Azure nei dispositivi client Windows, soggetti alle limitazioni. Per le linee guida per l'installazione e la gestione standard per l'agente, vedere le linee guida per la gestione delle estensioni dell'agente qui

Confronto con l'estensione macchina virtuale

Di seguito è riportato un confronto tra il programma di installazione client e l'estensione vm per l'agente di Monitoraggio di Azure:

| Componente funzionale | Per macchine virtuali/server tramite estensione | Per i client tramite il programma di installazione |

|---|---|---|

| Metodo di installazione dell'agente | Tramite l'estensione della macchina virtuale | Tramite il programma di installazione client |

| Agente installato | Agente di Monitoraggio di Azure | Uguali |

| Autenticazione | Uso dell'identità gestita | Uso del token del dispositivo Microsoft Entra |

| Configurazione centrale | Tramite regole di raccolta dati | Uguali |

| Associazione di regole di configurazione agli agenti | I controller di dominio vengono associati direttamente alle singole risorse della macchina virtuale | Controller di dominio associati a un oggetto monitorato (MO), che esegue il mapping a tutti i dispositivi all'interno del tenant di Microsoft Entra |

| Caricamento dei dati in Log Analytics | Tramite endpoint di Log Analytics | Uguali |

| Supporto funzionalità | Tutte le funzionalità documentate qui | Funzionalità dipendenti dall'estensione dell'agente AMA che non richiedono più estensioni. Ciò include il supporto per il filtro degli eventi di Windows sentinel |

| Opzioni di rete | Supporto proxy, supporto collegamento privato | Solo supporto proxy |

Tipi di dispositivo supportati

| Tipo di dispositivo | Supportata | Metodo di installazione | Informazioni aggiuntive |

|---|---|---|---|

| Windows 10, 11 desktop, workstation | Sì | Programma di installazione client | Installa l'agente usando un programma di installazione msi di Windows |

| Computer portatili Windows 10, 11 | Sì | Programma di installazione client | Installa l'agente usando un programma di installazione msi di Windows. Le installazioni funzionano su portatili, ma l'agente non è ancora ottimizzato per la batteria, il consumo di rete |

| Macchine virtuali, set di scalabilità | No | Estensione macchina virtuale | Installa l'agente usando il framework di estensione di Azure |

| Server locali | No | Estensione macchina virtuale (con l'agente Azure Arc) | Installa l'agente usando il framework di estensione di Azure, fornito per l'ambiente locale installando l'agente Arc |

Prerequisiti

- Il computer deve eseguire il sistema operativo client Windows versione 10 RS4 o successiva.

- Per scaricare il programma di installazione, il computer deve avere C++ Redistributable versione 2015) o versione successiva

- Il computer deve essere aggiunto a un tenant di Microsoft Entra (computer AADj o AADj ibridi), che consente all'agente di recuperare i token del dispositivo Microsoft Entra usati per autenticare e recuperare le regole di raccolta dati da Azure.

- Potrebbe essere necessario disporre delle autorizzazioni di amministratore tenant nel tenant di Microsoft Entra.

- Il dispositivo deve avere accesso agli endpoint HTTPS seguenti:

- global.handler.control.monitor.azure.com

<virtual-machine-region-name>.handler.control.monitor.azure.com (ad esempio: westus.handler.control.azure.com)<log-analytics-workspace-id>.ods.opinsights.azure.com (ad esempio: 12345a01-b1cd-1234-e1f2-1234567g8h99.ods.opinsights.azure.com) (Se si usano collegamenti privati nell'agente, è necessario aggiungere anche gli endpoint di raccolta dati)

- Regola di raccolta dati da associare ai dispositivi. Se non esiste già, creare una regola di raccolta dati. Non associare la regola ad alcuna risorsa.

- Prima di usare qualsiasi cmdlet di PowerShell, verificare che il modulo PowerShell correlato ai cmdlet sia installato e importato.

Limiti

- Le regole di raccolta dati create per i computer client Windows possono essere destinate solo all'intero ambito del tenant di Microsoft Entra. Ovvero, una regola di raccolta dati associata a un oggetto monitorato si applica a tutti i computer client Windows in cui si installa l'agente di Monitoraggio di Azure usando questo programma di installazione client all'interno del tenant. La selezione granulare tramite regole di raccolta dati non è ancora supportata per i dispositivi client Windows.

- L'agente di Monitoraggio di Azure non supporta il monitoraggio dei computer Windows connessi tramite collegamenti privati di Azure.

- L'agente installato tramite il programma di installazione client Windows è progettato principalmente per desktop o workstation Windows sempre connessi. Anche se è possibile installare l'agente di Monitoraggio di Azure nei portatili usando il programma di installazione, l'agente non è ottimizzato per il consumo di batteria e le limitazioni di rete in un portatile.

Installare l'agente

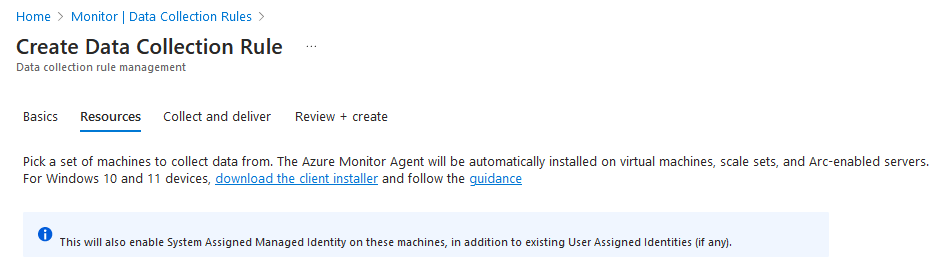

Scaricare il programma di installazione msi di Windows per l'agente usando questo collegamento. È anche possibile scaricarlo da Monitor>Data Collection Rules>Create experience on portale di Azure (illustrato nello screenshot seguente):

Aprire una finestra del prompt dei comandi amministratore con privilegi elevati e passare alla directory in cui è stato scaricato il programma di installazione.

Per eseguire l'installazione con le impostazioni predefinite, eseguire il comando seguente:

msiexec /i AzureMonitorAgentClientSetup.msi /qnPer eseguire l'installazione con percorsi di file personalizzati, impostazioni proxy di rete o in un cloud non pubblico, usare il comando seguente con i valori della tabella seguente:

msiexec /i AzureMonitorAgentClientSetup.msi /qn DATASTOREDIR="C:\example\folder"Parametro Descrizione INSTALLDIR Percorso della directory in cui sono installati i file binari dell'agente DATASTOREDIR Percorso della directory in cui l'agente archivia i log operativi e i dati PROXYUSE Deve essere impostato su "true" per l'uso del proxy PROXYADDRESS Impostare su Indirizzo proxy. PROXYUSE deve essere impostato su "true" per essere applicato correttamente PROXYUSEAUTH Impostare su "true" se il proxy richiede l'autenticazione PROXYUSERNAME Impostare su Nome utente proxy. PROXYUSE e PROXYUSEAUTH devono essere impostati su "true" PROXYPASSWORD Impostare su Password proxy. PROXYUSE e PROXYUSEAUTH devono essere impostati su "true" CLOUDENV Impostare su Cloud. "Azure Commercial", "Azure China", "Azure US Gov", "Azure USNat" o "Azure USSec" Verificare l'installazione riuscita:

- Aprire Pannello di controllo ->Programmi e funzionalità OPPURE Impostazioni ->App ->App e funzionalità e assicurarsi di visualizzare l'elenco "Agente di Monitoraggio di Azure"

- Aprire Servizi e confermare che l'agente di Monitoraggio di Azure sia elencato e visualizzato come In esecuzione.

Procedere con la creazione dell'oggetto monitorato a cui verranno associate le regole di raccolta dati per consentire all'agente di avviare effettivamente il funzionamento.

Nota

L'agente installato con il programma di installazione client attualmente non supporta l'aggiornamento delle impostazioni dell'agente locale dopo l'installazione. Disinstallare e reinstallare AMA per aggiornare le impostazioni precedenti.

Creare e associare un oggetto monitorato

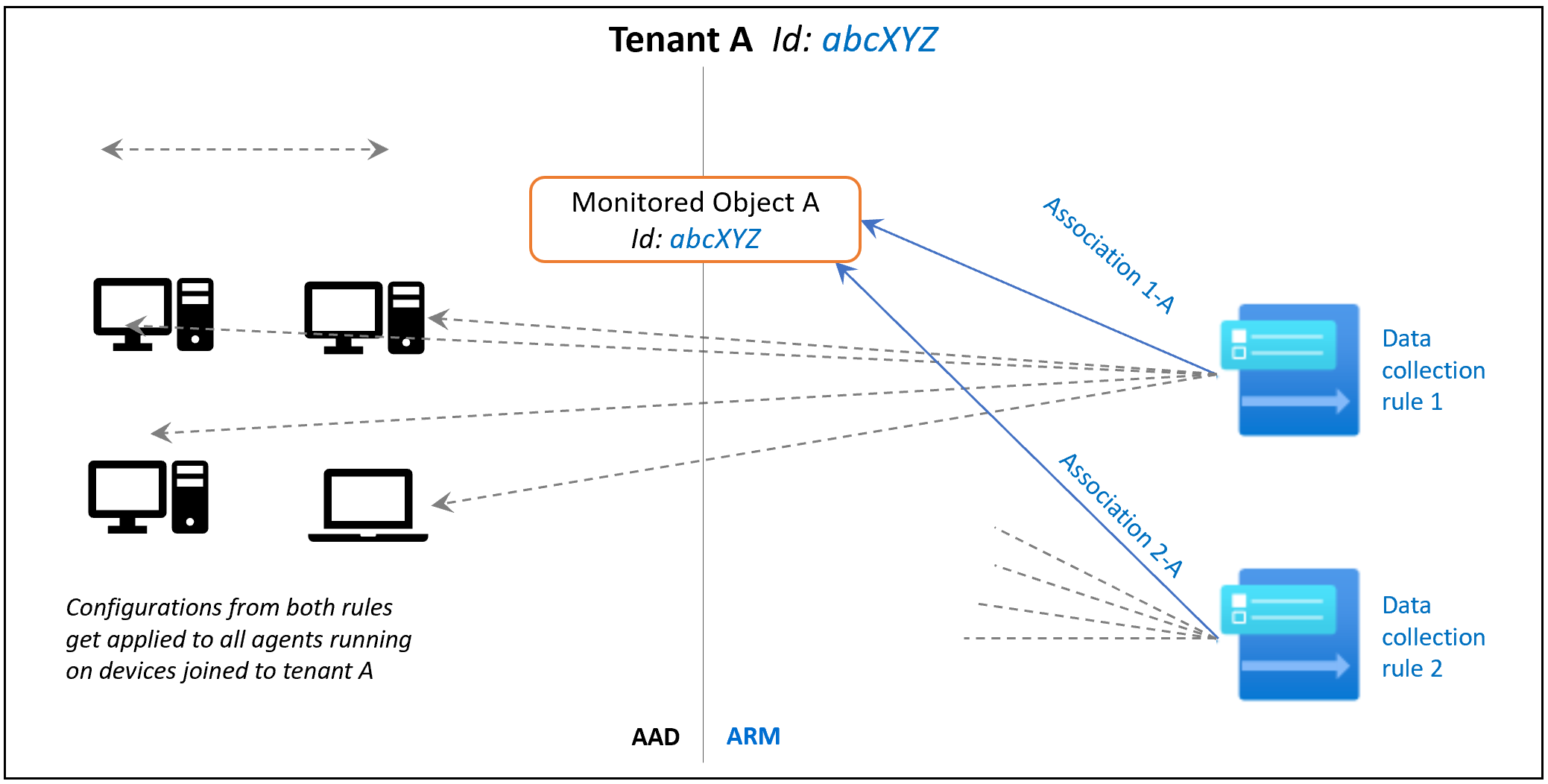

È necessario creare un oggetto monitorato (MO), che rappresenta il tenant di Microsoft Entra all'interno di Azure Resource Manager (ARM). Questa entità ARM è l'elemento a cui vengono quindi associate le regole di raccolta dati. Azure associa un oggetto monitorato a tutti i computer client Windows nello stesso tenant di Microsoft Entra.

Attualmente questa associazione è limitata solo all'ambito del tenant di Microsoft Entra, il che significa che la configurazione applicata al tenant di Microsoft Entra verrà applicata a tutti i dispositivi che fanno parte del tenant e che eseguono l'agente installato tramite il programma di installazione client. Gli agenti installati come estensione macchina virtuale non saranno interessati da questo problema. L'immagine seguente illustra come funziona:

Procedere quindi con le istruzioni seguenti per creare e associarle a un oggetto monitorato, usando le API REST o i comandi di PowerShell.

Autorizzazioni obbligatorie

Poiché MO è una risorsa a livello di tenant, l'ambito dell'autorizzazione sarebbe superiore a un ambito di sottoscrizione. Pertanto, potrebbe essere necessario un amministratore tenant di Azure per eseguire questo passaggio. Seguire questa procedura per elevare l'amministratore tenant di Microsoft Entra come amministratore tenant di Azure. Concede all'amministratore di Microsoft Entra le autorizzazioni 'owner' nell'ambito radice. Questa operazione è necessaria per tutti i metodi descritti nella sezione seguente.

Uso delle API REST

1. Assegnare il ruolo Collaboratore oggetti monitorati all'operatore

Questo passaggio consente di creare e collegare un oggetto monitorato a un utente o a un gruppo.

URI della richiesta

PUT https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/{roleAssignmentGUID}?api-version=2021-04-01-preview

Parametri URI

| Nome | Tra | Tipo | Descrizione |

|---|---|---|---|

roleAssignmentGUID |

path | string | Specificare qualsiasi GUID valido (è possibile generarne uno usando https://guidgenerator.com/) |

Intestazioni

- Autorizzazione: token di connessione ARM (usando 'Get-AzAccessToken' o altro metodo)

- Content-Type: Application/json

Corpo della richiesta

{

"properties":

{

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId":"aaaaaaaa-aaaa-aaaa-aaaa-aaaaaaaaaaaa"

}

}

Parametri del corpo

| Nome | Descrizione |

|---|---|

| roleDefinitionId | Valore fisso: ID definizione ruolo del ruolo Collaboratore oggetti monitorati: /providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b |

| principalId | Specificare l'identità Object Id dell'utente a cui deve essere assegnato il ruolo. Potrebbe trattarsi dell'utente con privilegi elevati all'inizio del passaggio 1 o di un altro utente o gruppo che eseguirà i passaggi successivi. |

Al termine di questo passaggio, ripetere l'autenticazione della sessione e riacquisire il token di connessione arm.

2. Creare un oggetto monitorato

Questo passaggio crea l'oggetto monitorato per l'ambito del tenant di Microsoft Entra. Viene usato per rappresentare i dispositivi client firmati con l'identità del tenant di Microsoft Entra.

Autorizzazioni necessarie: chiunque disponga di "Collaboratore oggetto monitorato" in un ambito appropriato può eseguire questa operazione, come assegnato nel passaggio 1.

URI della richiesta

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}?api-version=2021-09-01-preview

Parametri URI

| Nome | Tra | Tipo | Descrizione |

|---|---|---|---|

AADTenantId |

path | string | ID del tenant di Microsoft Entra a cui appartengono i dispositivi. Il file MO viene creato con lo stesso ID |

Intestazioni

- Autorizzazione: token di connessione ARM

- Content-Type: Application/json

Corpo della richiesta

{

"properties":

{

"location":"eastus"

}

}

Parametri del corpo

| Nome | Descrizione |

|---|---|

location |

Area di Azure in cui verrà archiviato l'oggetto MO. Deve essere la stessa area in cui è stata creata la regola di raccolta dati. Questa area è la posizione in cui si verificherebbero le comunicazioni degli agenti. |

3. Associare DCR all'oggetto monitorato

A questo momento, le regole di raccolta dati vengono associate all'oggetto monitorato creando associazioni di regole di raccolta dati.

Autorizzazioni necessarie: chiunque disponga di "Collaboratore oggetto monitorato" in un ambito appropriato può eseguire questa operazione, come assegnato nel passaggio 1.

URI della richiesta

PUT https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI di richiesta di esempio

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Parametri URI

| Nome | Tra | Tipo | Descrizione |

|---|---|---|---|

| ''MOResourceId' | path | string | ID risorsa completo del file mo creato nel passaggio 2. Esempio: 'providers/Microsoft.Insights/monitoredObjects/{AADTenantId}' |

Intestazioni

- Autorizzazione: token di connessione ARM

- Content-Type: Application/json

Corpo della richiesta

{

"properties":

{

"dataCollectionRuleId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{DCRName}"

}

}

Parametri del corpo

| Nome | Descrizione |

|---|---|

dataCollectionRuleID |

ID risorsa di una regola di raccolta dati esistente creata nella stessa area dell'oggetto monitorato. |

4. Elencare le associazioni all'oggetto monitorato

Se è necessario visualizzare le associazioni, è possibile elencarle per l'oggetto monitorato.

Autorizzazioni necessarie: chiunque abbia "Lettore" in un ambito appropriato può eseguire questa operazione, simile a quella assegnata nel passaggio 1.

URI della richiesta

GET https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

URI di richiesta di esempio

GET https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

{

"value": [

{

"id": "/subscriptions/703362b3-f278-4e4b-9179-c76eaf41ffc2/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVm/providers/Microsoft.Insights/dataCollectionRuleAssociations/myRuleAssociation",

"name": "myRuleAssociation",

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"properties": {

"dataCollectionRuleId": "/subscriptions/703362b3-f278-4e4b-9179-c76eaf41ffc2/resourceGroups/myResourceGroup/providers/Microsoft.Insights/dataCollectionRules/myCollectionRule",

"provisioningState": "Succeeded"

},

"systemData": {

"createdBy": "user1",

"createdByType": "User",

"createdAt": "2021-04-01T12:34:56.1234567Z",

"lastModifiedBy": "user2",

"lastModifiedByType": "User",

"lastModifiedAt": "2021-04-02T12:34:56.1234567Z"

},

"etag": "070057da-0000-0000-0000-5ba70d6c0000"

}

],

"nextLink": null

}

5. Annullare l'associazione del Record di dominio dall'oggetto monitorato

Se è necessario rimuovere un'associazione di una regola di raccolta dati (DCR) all'oggetto monitorato.

Autorizzazioni necessarie: chiunque disponga di "Collaboratore oggetto monitorato" in un ambito appropriato può eseguire questa operazione, come assegnato nel passaggio 1.

URI della richiesta

DELETE https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI di richiesta di esempio

DELETE https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Parametri URI

| Nome | Tra | Tipo | Descrizione |

|---|---|---|---|

MOResourceId |

path | string | ID risorsa completo del file mo creato nel passaggio 2. Esempio: 'providers/Microsoft.Insights/monitoredObjects/{AADTenantId}' |

associationName |

path | string | Nome dell'associazione. Il nome non fa distinzione tra maiuscole e minuscole. Esempio: 'assoc01' |

Intestazioni

- Autorizzazione: token di connessione ARM

- Content-Type: Application/json

Uso di PowerShell per l'onboarding

$TenantID = "xxxxxxxxx-xxxx-xxx" #Your Tenant ID

$SubscriptionID = "xxxxxx-xxxx-xxxxx" #Your Subscription ID

$ResourceGroup = "rg-yourResourceGroup" #Your resourcegroup

#If cmdlet below produces an error stating 'Interactive authentication is not supported in this session, please run cmdlet 'Connect-AzAccount -UseDeviceAuthentication

#uncomment next to -UseDeviceAuthentication below

Connect-AzAccount -Tenant $TenantID #-UseDeviceAuthentication

#Select the subscription

Select-AzSubscription -SubscriptionId $SubscriptionID

#Grant Access to User at root scope "/"

$user = Get-AzADUser -SignedIn

New-AzRoleAssignment -Scope '/' -RoleDefinitionName 'Owner' -ObjectId $user.Id

#Create Auth Token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#1. Assign the Monitored Object Contributor role to the operator

$newguid = (New-Guid).Guid

$UserObjectID = $user.Id

$body = @"

{

"properties": {

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId": `"$UserObjectID`"

}

}

"@

$requestURL = "https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/$newguid`?api-version=2021-04-01-preview"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

##########################

#2. Create a monitored object

# "location" property value under the "body" section should be the Azure region where the MO object would be stored. It should be the "same region" where you created the Data Collection Rule. This is the location of the region from where agent communications would happen.

$Location = "eastus" #Use your own location

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$body = @"

{

"properties":{

"location":`"$Location`"

}

}

"@

$Respond = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body -Verbose

$RespondID = $Respond.id

##########################

#3. Associate DCR to monitored object

#See reference documentation https://learn.microsoft.com/en-us/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

$associationName = "assoc01" #You can define your custom associationname, must change the association name to a unique name, if you want to associate multiple DCR to monitored object

$DCRName = "dcr-WindowsClientOS" #Your Data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional example). Associate another DCR to monitored object. Remove comments around text below to use.

#See reference documentation https://learn.microsoft.com/en-us/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

<#

$associationName = "assoc02" #You must change the association name to a unique name, if you want to associate multiple DCR to monitored object

$DCRName = "dcr-PAW-WindowsClientOS" #Your Data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#4. (Optional) Get all the associatation.

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

(Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method get).value

#>

Verificare l'esito positivo dell'installazione

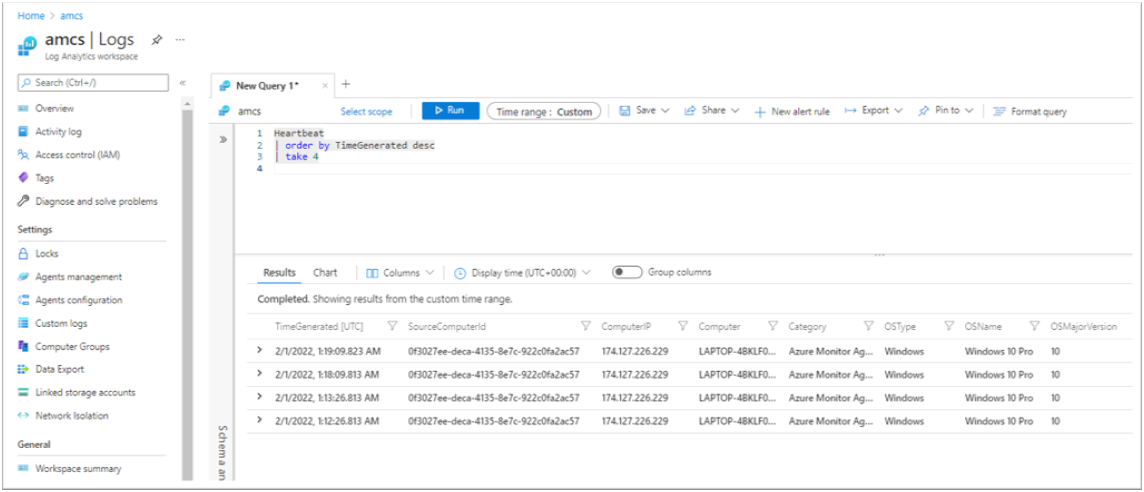

Controllare la tabella "Heartbeat" (e altre tabelle configurate nelle regole) nell'area di lavoro Log Analytics specificata come destinazione nelle regole di raccolta dati.

Le SourceComputerIdcolonne , Computer, ComputerIP devono riflettere tutte le informazioni sul dispositivo client rispettivamente e la Category colonna deve indicare "Agente di Monitoraggio di Azure". Vedere l'esempio seguente:

Uso di PowerShell per l'offboarding

#This will remove the monitor object

$TenantID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" #Your Tenant ID

Connect-AzAccount -Tenant $TenantID

#Create Auth Token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Get monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$MonitoredObject = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Get data collection rule associations to monitored object

$requestURL = "https://management.azure.com$($MonitoredObject.id)/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

$MonitoredObjectAssociations = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Disassociate from all Data Collection Rule

foreach ($Association in $MonitoredObjectAssociations.value){

$requestURL = "https://management.azure.com$($Association.id)?api-version=2022-06-01"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Delete

}

#Delete monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

Invoke-AzRestMethod -Uri $requestURL -Method Delete

Gestire l'agente

Controllare la versione dell'agente

È possibile usare una delle opzioni seguenti per controllare la versione installata dell'agente:

- Aprire Pannello di controllo> Programmi e funzionalità>dell'agente di Monitoraggio di Azure e vedere l'elenco "Versione"

- Aprire App impostazioni>e>funzionalità>agente di Monitoraggio di Azure e visualizzare l'elenco "Versione"

Disinstallazione dell'agente

È possibile usare una delle opzioni seguenti per controllare la versione installata dell'agente:

- Aprire Pannello di controllo> Programmi e funzionalità>dell'agente di Monitoraggio di Azure e fare clic su "Disinstalla"

- Aprire Impostazioni>App>e funzionalità>dell'agente di Monitoraggio di Azure e fare clic su "Disinstalla"

Se si verificano problemi durante la disinstallazione, vedere le indicazioni per la risoluzione dei problemi.

Aggiornare l'agente

Per aggiornare la versione, installare la nuova versione a cui si vuole eseguire l'aggiornamento.

Risoluzione dei problemi

Visualizzare i log di diagnostica dell'agente

- Eseguire di nuovo l'installazione con la registrazione attivata e specificare il nome del file di log:

Msiexec /I AzureMonitorAgentClientSetup.msi /L*V <log file name> - I log di runtime vengono raccolti automaticamente nel percorso

C:\Resources\Azure Monitor Agent\predefinito o nel percorso del file indicato durante l'installazione.- Se non è possibile individuare il percorso, il percorso esatto è disponibile nel Registro di sistema come

AMADataRootDirPathinHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMonitorAgent.

- Se non è possibile individuare il percorso, il percorso esatto è disponibile nel Registro di sistema come

- La cartella 'ServiceLogs' contiene il log del servizio Windows AMA, che avvia e gestisce i processi AMA

- 'AzureMonitorAgent.MonitoringDataStore' contiene dati/log dai processi AMA.

Problemi di installazione comuni

DLL mancante

- Messaggio di errore: "Si è verificato un problema con questo pacchetto di Windows Installer. Impossibile eseguire una DLL necessaria per il completamento del programma di installazione. …"

- Assicurarsi di aver installato C++ Redistributable (>2015) prima di installare AMA:

Non aggiunto a Microsoft Entra

Messaggio di errore: "Il recupero di ID tenant e dispositivo non è riuscito"

- Eseguire il comando

dsregcmd /status. Questo dovrebbe produrre l'output comeAzureAdJoined : YESnella sezione "Stato dispositivo". In caso contrario, aggiungere il dispositivo con un tenant di Microsoft Entra e riprovare l'installazione.

L'installazione invisibile all'utente dal prompt dei comandi ha esito negativo

Assicurarsi di avviare il programma di installazione al prompt dei comandi dell'amministratore. L'installazione invisibile all'utente può essere avviata solo dal prompt dei comandi dell'amministratore.

La disinstallazione non riesce a causa dell'impossibilità del programma di disinstallazione di arrestare il servizio

- Se è disponibile un'opzione per riprovare, riprovare

- Se il nuovo tentativo dal programma di disinstallazione non funziona, annullare la disinstallazione e arrestare il servizio agente di Monitoraggio di Azure dai servizi (applicazione desktop)

- Riprovare a disinstallare

Forzare la disinstallazione manualmente quando il programma di disinstallazione non funziona

- Arrestare il servizio Agente di Monitoraggio di Azure. Quindi riprovare a disinstallare. In caso di errore, procedere con i passaggi seguenti

- Eliminare il servizio AMA con "sc delete AzureMonitorAgent" da admin cmd

- Scaricare questo strumento e disinstallare AMA

- Eliminare i file binari AMA. Vengono archiviati in per

Program Files\Azure Monitor Agentimpostazione predefinita - Eliminare i dati o i log ama. Vengono archiviati in per

C:\Resources\Azure Monitor Agentimpostazione predefinita - Aprire il Registro di sistema. Controlla

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Azure Monitor Agent. Se esiste, eliminare la chiave.

Problemi successivi all'installazione/operativa

Una volta installato correttamente l'agente ( ad esempio, viene visualizzato il servizio agente in esecuzione ma non vengono visualizzati i dati come previsto), è possibile seguire la procedura di risoluzione dei problemi standard elencata qui rispettivamente per la macchina virtuale Windows e il server abilitato per Windows Arc.

Domande frequenti

Questa sezione fornisce le risposte alle domande comuni.

Azure Arc è necessario per i computer aggiunti a Microsoft Entra?

No. I computer aggiunti a Microsoft Entra (o aggiunti a Microsoft Entra ibrido) che eseguono Windows 10 o 11 (sistema operativo client) non richiedono l'installazione di Azure Arc . È invece possibile usare il programma di installazione msi di Windows per l'agente di Monitoraggio di Azure.

Domande e commenti

Eseguire questo rapido sondaggio o condividere commenti e suggerimenti/domande relativi al programma di installazione client.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per