Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

È possibile usare LDAP (Lightweight Directory Access Protocol) tramite TLS per proteggere la comunicazione tra un volume di Azure NetApp Files e il server LDAP di Active Directory. È possibile abilitare LDAP su TLS per volumi NFS, SMB e a doppio protocollo di Azure NetApp Files.

Considerazioni

- I record del puntatore DNS (PTR) devono esistere per ogni controller di dominio AD DS assegnato al nome del sito di Active Directory specificato nella connessione Active Directory per Azure NetApp Files.

- Devono esistere record PTR per tutti i controller di dominio nel sito affinché LDAP di Active Directory Domain Services tramite TLS funzioni correttamente.

- Rinnovare il certificato di Active Directory prima della data di scadenza per l'accesso continuo.

Generare ed esportare un certificato della CA radice

Se non si dispone di un certificato CA radice, è necessario generarne uno ed esportarlo per l'uso con LDAP tramite l'autenticazione TLS.

Installare l'autorità di certificazione (CA) in Windows Server.

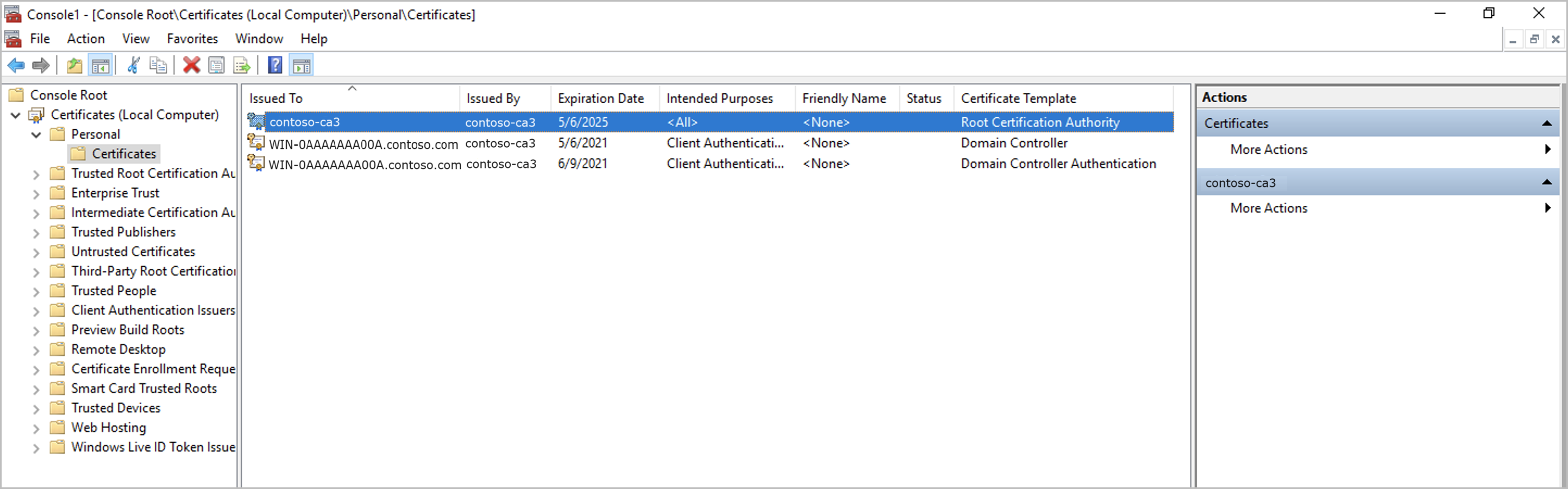

Visualizzare i certificati con lo strumento snap-in di Microsoft Management Console (MMC). Usare lo snap-in di Gestione certificati per individuare il certificato emittente o radice per il dispositivo locale. Eseguire i comandi snap-in di Gestione certificati da una delle impostazioni seguenti:

- Un client basato su Windows che ha aggiunto il dominio e ha installato il certificato radice

- Un altro computer nel dominio contenente il certificato radice

Esportare il certificato della CA radice.

I certificati della CA radice possono essere esportati dalla directory Autorità di certificazione radice disponibile nell'elenco locale o personale. L'immagine seguente mostra la directory Autorità di certificazione radice personale:

.

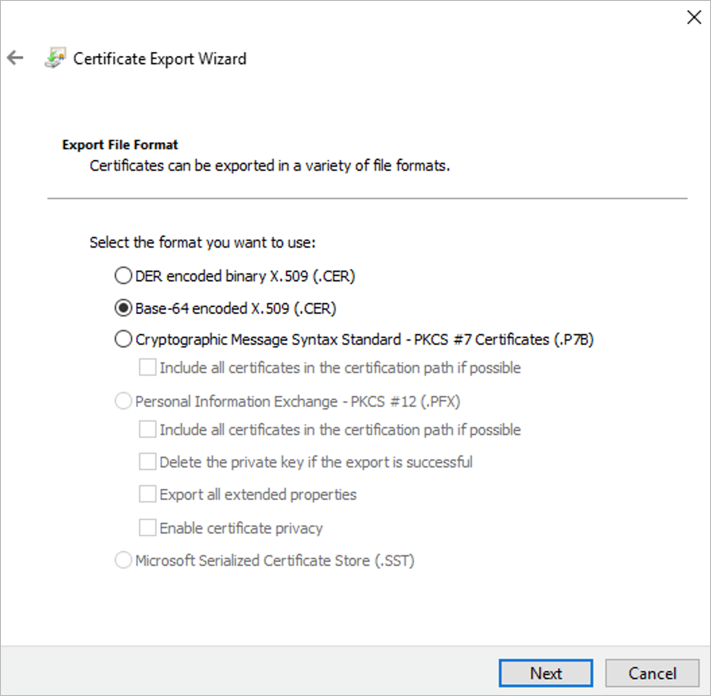

.Assicurarsi che il certificato sia esportato in formato X.509 con codifica Base-64 (.CER):

Abilitare LDAP su TLS e caricare il certificato della CA radice

Passare all'account NetApp usato per il volume e quindi selezionare Connessioni Active Directory.

Selezionare Aggiungi per creare una nuova connessione AD o Modifica per modificare una connessione AD esistente.

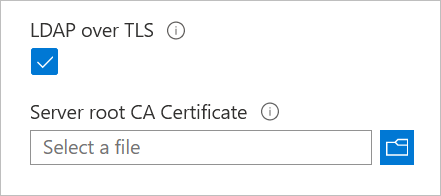

Nella finestra Unisci Active Directory o Modifica Active Directory che viene visualizzata, selezionare la casella di controllo LDAP su TLS per abilitare LDAP su TLS per il volume. Selezionare quindi Certificato della CA radice del server e caricare il Certificato della CA radice generato da usare per LDAP su TLS.

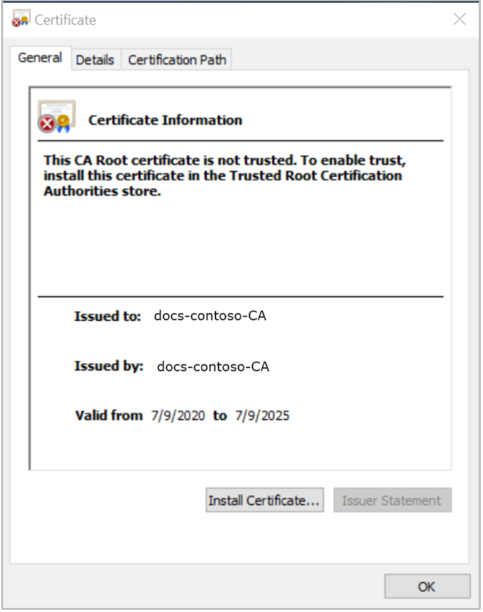

Assicurarsi che il nome dell'autorità di certificazione possa essere risolto tramite DNS. Questo nome è il campo "Emesso da" o "Emittente" nel certificato:

Se è stato caricato un certificato non valido e sono presenti configurazioni di Active Directory, volumi SMB o volumi Kerberos, si verifica un errore simile al seguente:

Unable to validate the LDAP client configuration from LDAP server, please check connectivity or LDAP settings under AD connection.Per risolvere la condizione di errore, caricare un certificato CA radice valido nell'account NetApp come richiesto dal server LDAP di Windows Active Directory per l'autenticazione LDAP.

Disabilitare LDAP su TLS

La disabilitazione di LDAP su TLS interrompe la crittografia delle query LDAP verso Active Directory (server LDAP). Non esistono altre precauzioni o effetti sui volumi di Azure NetApp Files esistenti.

Passare all'account NetApp usato per il volume e quindi selezionare Connessioni Active Directory.

Selezionare Modifica per modificare la connessione AD esistente.

Nella finestra Modifica Active Directory visualizzata deselezionare la casella di controllo LDAP su TLS e quindi selezionare Salva per disabilitare LDAP su TLS per il volume.